Azure Update Manager, votre allié pour gérer les mises à jour de vos serveurs

jeudi 12 octobre 2023 à 11:00I. Présentation

Azure Update Manager est un service SaaS proposé par Microsoft pour gérer les mises à jour de votre infrastructure Windows et Linux. Il prend en charge les machines virtuelles hébergées dans Azure, au sein de votre organisation (on-premise) ainsi qu’auprès d’autres fournisseurs Cloud.

Azure Update Manager (AUM) est le successeur d’Azure Update Management reposant sur les services Azure Automation et Log Analytics. Auparavant, le déploiement de l’outil était à la charge du client Azure. Il s’appuyait sur l’agent Log Analytics des VM.

Cette nouvelle version utilise l’agent Azure pour les machines virtuelles de la plateforme cloud Microsoft et permet l’interconnexion des autres VM au travers d’Azure Arc.

II. Prérequis

Azure Update Manager est disponible dans l’ensemble des régions Microsoft Azure pour les machines virtuelles du fournisseur cloud. Pour les machines virtuelles interconnectées via Azure Arc, certaines régions sont disponibles. Pour connaitre la disponibilité du service dans les différentes régions, vous pouvez consulter cet article d’informations Microsoft.

Sur l’aspect financier, Azure Update Manager Center est gratuit pour les machines Azure. Pour les machines interconnectées via Azure Arc, il faut compter un coût mensuel d’environ 5€ / VM.

Enfin, Azure Update Manager prend en charge les systèmes d’exploitation Microsoft et Linux ci-dessous.

Microsoft :

- Windows Serveur 2012, 2016, 2019, 2022

- SQL Server 2008, 2012, 2014, 2016, 2017, 2019, 2022

- Visual Studio WS2012R2, WS2016, WS2019, WS2022

- Azure Site Recovery – Windows 2012

- Biz Talk Server 2016, 2020

- Dynamics AX7

- PowerBII 2016, 2017, 2019, 2022

- SharePoint server

Linux :

- Ubuntu 16.04, 18.04, 20.04, 22.04

- Red Hat Enterprise Linux 7, 8, 9

- CentOS 7

- SUSE 12 - sles, sles-byos, sap, sap-byos, sapcal, sles-standard

- SUSE 15 - basic, hpc, opensuse, sles, sap, sapcal

- Oracle Linux - 7*, ol7*, ol8*, ol9*

- Oracle Database - 21, 19-0904, 18.*

Une liste détaillée des systèmes non supportés est disponible sur la documentation Microsoft dédiée.

En ce qui concerne les images personnalisées Windows & Linux, les systèmes d’exploitation suivants sont pris en charge dès lors que le processus de généralisation d’image est respecté :

Microsoft :

- Windows Serveur 2008 R2 (RTM et SP1 Standard), 2012, 2012 R2, 2016, 2019, 2022

Linux :

- CentOS 7, 8

- Oracle Linux 7, 8

- Red Hat Enterprise Linux 7, 8, 9

- SUSE Linux Enterprise Server 12, 15.0-15.4

- Ubuntu 16.04 LTS, 18.04 LTS, 20.04, 22.04 LTS

Enfin, Azure Update Manager ne prend pas en charge les systèmes d’exploitation clients Microsoft Windows, nœuds Azure Kubernetes et les machines virtuelles mises à l’échelle.

La gestion des mises à jour des postes de travail et des OS clients Windows peut être assurée avec Microsoft Intune. Pour les ressources mises à l’échelle, il est recommandé d’utiliser le processus de gestion des mises à jour automatisée proposé par celles-ci...

Pour assurer le bon fonctionnement d’Azure Update Manager, il est nécessaire de s’assurer que Windows Update est activé sur les machines et que les machines Linux aient bien accès aux référentiels de mises à jour.

III. Microsoft Windows et le « Hotpatch »

Depuis Windows Serveur 2022, Microsoft a introduit la fonctionnalité de mises à jour « à chaud » permettant de ne plus redémarrer la machine après l’installation d’une mise à jour (il y a encore quelques exceptions). Cette fonctionnalité est utilisable avec Azure Update Manager et les images compatibles désignée « Hotpach ».

IV. Utilisation avec une machine virtuelle Azure

Dans cette partie, nous allons voir comment utiliser le service avec une machine virtuelle Azure déjà déployée et exécutant Windows Serveur 2022 Azure Edition – Non-Hotpach.

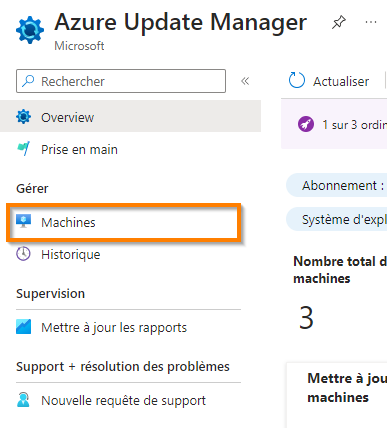

1. Accéder au service Azure Update Manager.

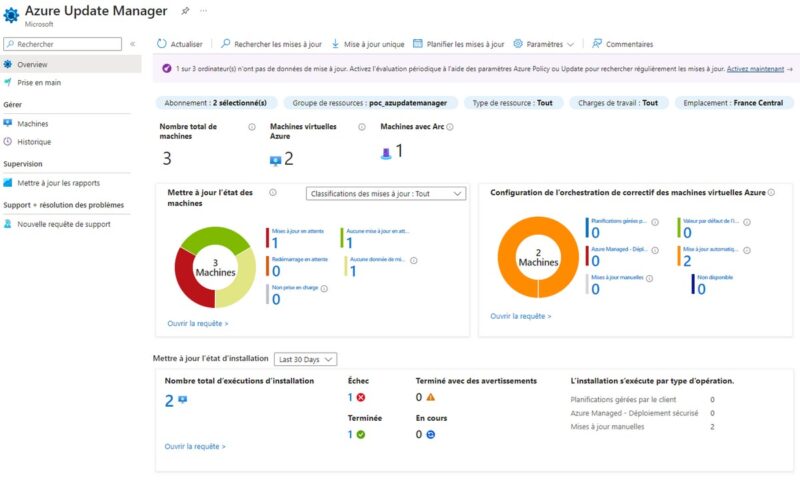

2. Découvrons le tableau de bord d’Azure Update Manager.

Quelques précisions sur l'organisation de ce tableau de bord :

- Menu de navigation : Permets de naviguer dans les différentes vues du service.

- Menu d’actions : On y retrouve les différentes actions réalisables sur les machines.

- Filtres : Permets de filtrer la vue du tableau de bord par rapport à l’abonnement Azure, un groupe de ressource, le type de ressource, l’emplacement ou encore l’OS.

- Inventaire des machines : Affiche le nombre total de machines détectées au sein de l’abonnement Azure dont celles présentes dans Azure et celle en dehors d’Azure, connecté via Arc.

- État des mises à jour : Indique les mises à jour en attente, les machines nécessitant un redémarrage, les machines à jour, celles pour lesquelles il n’y a pas encore d’informations d’état et enfin celles non supportées par AUMC.

- Les différents types d’orchestration des mises à jour : Indique la méthode d’installation des mises à jour : géré par Azure, géré par l’utilisateur, géré par l’OS…

- Etat des tâches de mises à jour en cours et passées : Récapitule l’ensemble des tâches de mises à jour passées et en cours. Cette vue peut être filtrée sur une temporalité (heures, jours, semaines, mois).

- Mises à jour en attente : Vue disponible pour les systèmes d’exploitation Windows et Linux, qui permet de connaître le type de mises à jour en attente d’installation (Sécurité, critique, autre).

A. Rechercher les mises à jour sur la VM Azure

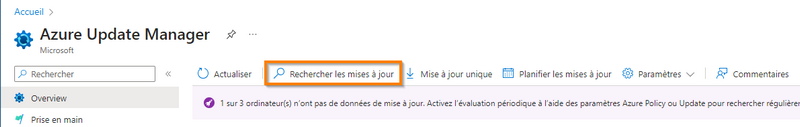

1. Sélectionnez Rechercher les mises à jour dans le menu d’actions.

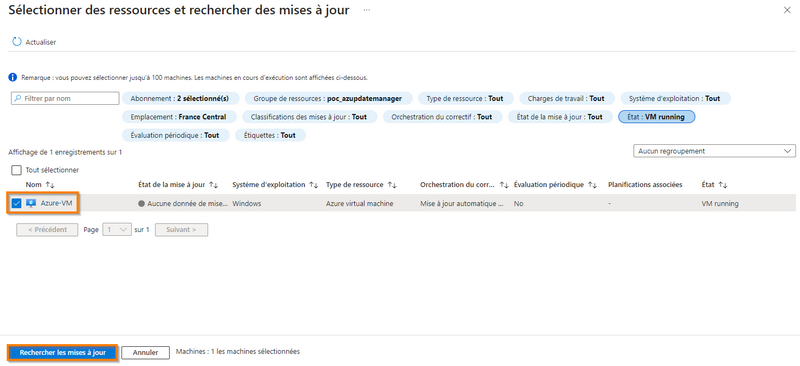

2. Sélectionnez les machines (Machines virtuelles Azure ou Arc) pour lesquelles rechercher les mises à jour puis cliquez sur Rechercher les mises à jour en bas à gauche.

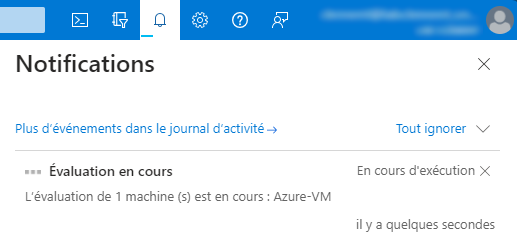

3. La tâche de recherche est lancée et une notification est présente. Cette opération nécessite quelques minutes.

4. Une fois la tâche de recherche terminée, cliquez sur "Machines" dans le menu de navigation.

5. On y retrouve la VM où nous venons d’effectuer une recherche de mises à jour avec des mises à jour en attente, visible par un signe d’attention.

Dans notre exemple, nous allons installer ponctuellement les mises à jour disponibles. Néanmoins, il est possible de planifier l’installation des mises à jour selon le plan de mises à jour que vous souhaitez mettre en place au sein de votre infrastructure et de l’automatiser.

Bonne pratique : Il est important de déployer vos mises à jour progressivement en utilisant les rings de mises à jour.

B. Installer des mises à jour

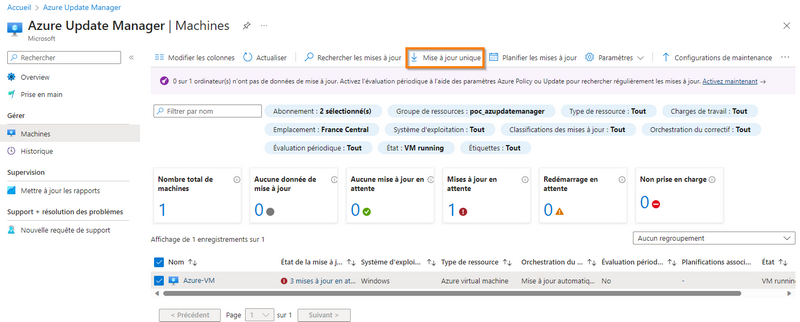

Maintenant que nous avons recherché les mises à jour disponibles sur notre machine virtuelle, nous allons les installer. Pour se faire, dans la vue « Machines », cochez la case de sélection de la VM puis cliquez sur "Mise à jour unique".

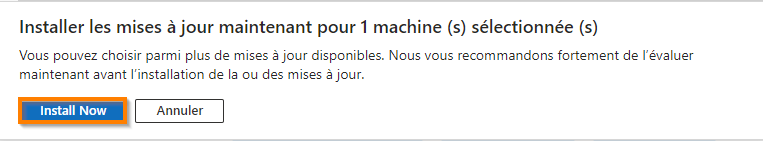

Ensuite, cliquez sur « Install Now » pour ouvrir l’assistant d’installation.

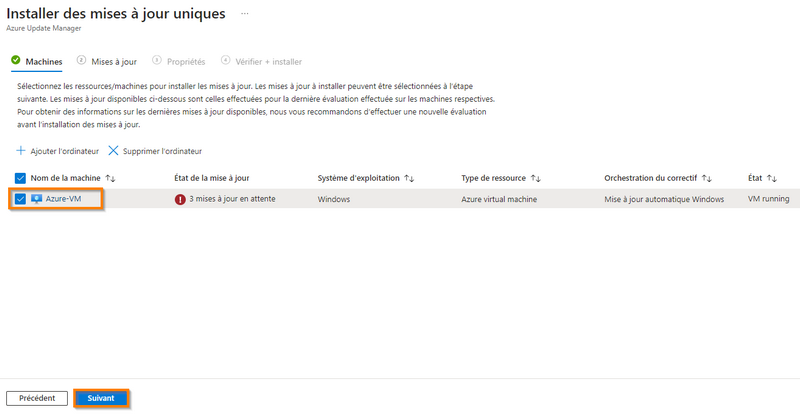

Dans l’assistant d’installation, vérifiez que votre machine est bien sélectionnée et cliquez sur "Suivant".

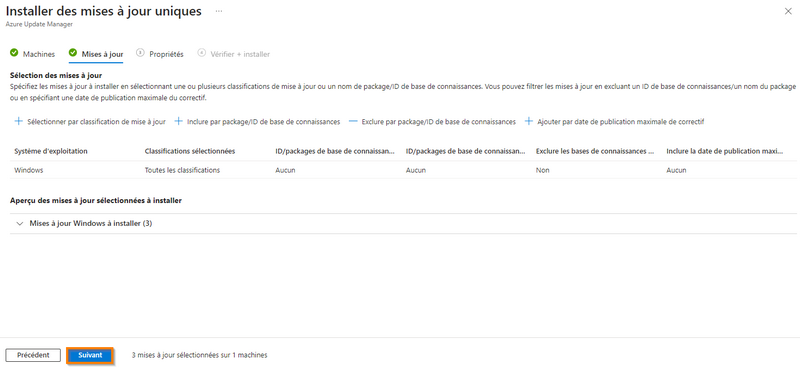

L’étape qui suit est importante puisque c’est ici que nous allons sélectionner les mises à jour à installer. Par défaut, Azure Update Manager présélectionne toutes les mises à jour disponibles et en attente d’installation. Néanmoins, il est possible d’installer que certaines mises à jour en filtrant par leur type (Mises à jour critique, de sécurité, etc.) et d’en exclure à l’aide des numéros de référence.

Dans notre exemple, nous allons laisser la sélection par défaut et cliquer sur "Suivant".

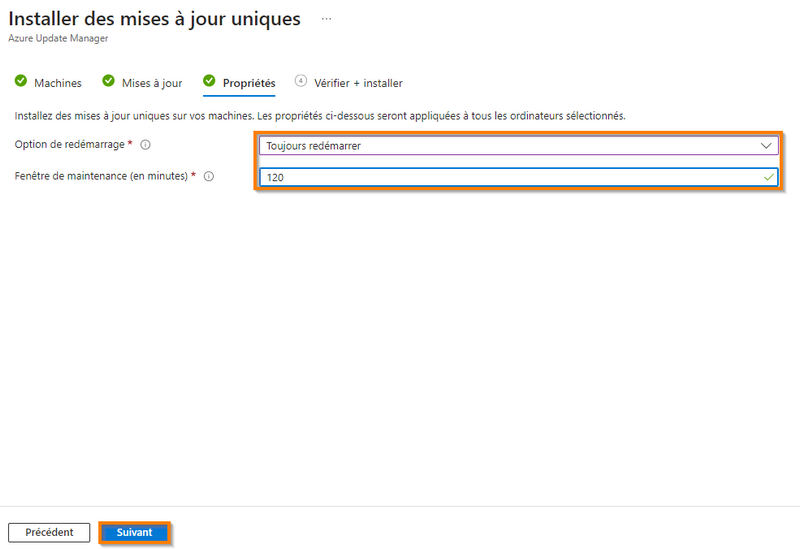

L’étape suivante permet de définir les paramètres de notre fenêtre de maintenance. La fenêtre de maintenance permet de définir un temps pendant lequel Azure Update Manager peut lancer l’installation des mises à jour et redémarrage éventuel. Ce temps de maintenance dépend de votre politique de mise à jour interne et est à définir en minute.

Elle comprend le temps de téléchargement, d’installation, de redémarrage et de finalisation de l’installation des mises à jour. Il est donc important de définir une fenêtre large pour éviter toute interruption du processus complet de mise à jour.

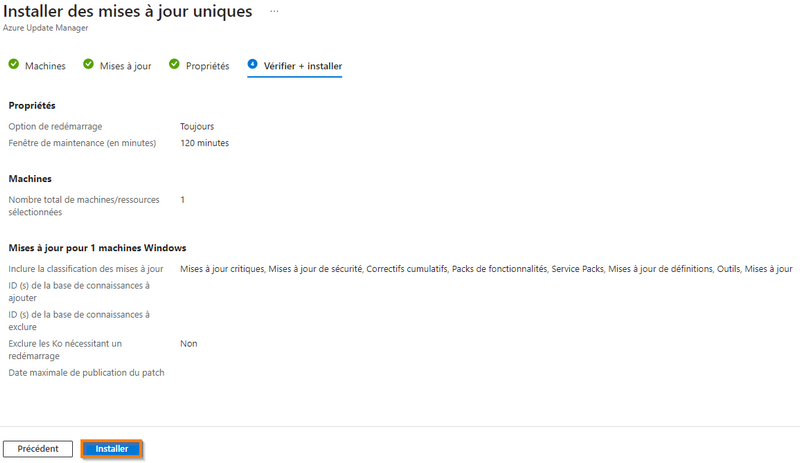

La dernière étape récapitule le déploiement de mises à jour qui va être envoyé à la machine sélectionnée. Vous pouvez en prendre connaissance et en cas d’erreur, les rectifier ou bien validez en cliquant sur "Installer".

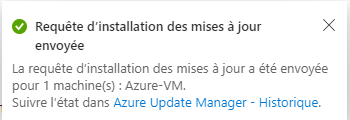

Une fois validée, la demande d’installation est envoyée auprès de la machine. Une notification nous avertit dans le portail Azure.

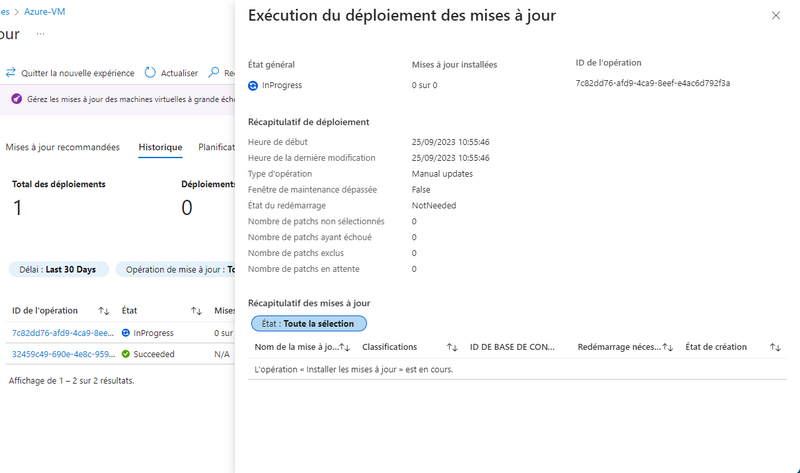

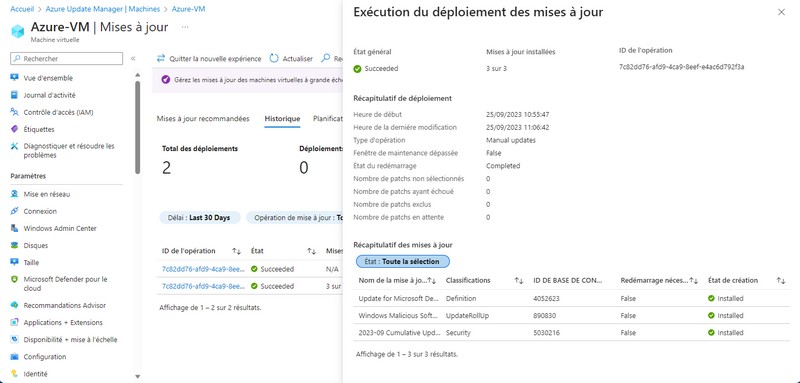

Vous pouvez suivre l’avancement de l’installation des mises à jour sélectionnées depuis la vue « Mises à jour » de la machine virtuelle – même principe avec une machine ajoutée depuis Arc.

Ici, nous constatons que l’installation des mises à jour s’est correctement déroulée.

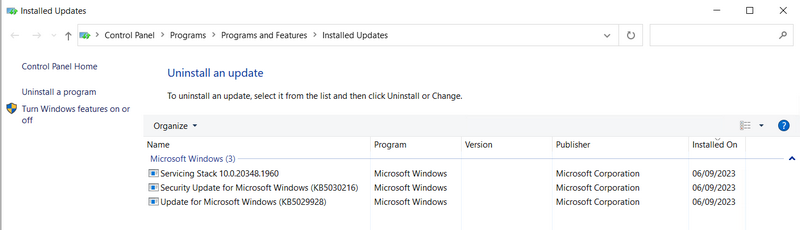

En nous rendant dans le Panneau de configuration > Programmes et fonctionnalités > Mises à jour installées, nous pouvons constater la bonne installation des mises à jour via la VM.

V. Planification des mises à jour avec Azure Update Manager

Azure Update Manager permet aussi de planifier et d’automatiser l’installation des mises à jour.

Pour ce faire, cliquez sur "Planifier les mises à jour".

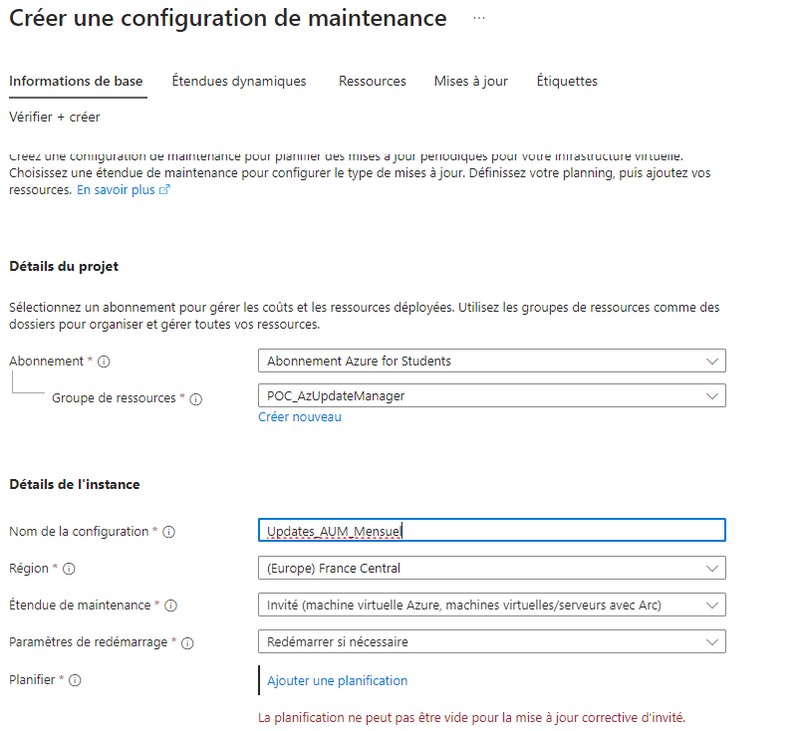

L’assistant de création d’une configuration de maintenance s’ouvre. Il faut y indiquer :

- L’abonnement et le groupe de ressources concernés

- Le nom de la planification de mises à jour

- La région concernée par le déploiement

- L’étendue de la maintenance

- Paramètre de redémarrage

- La planification souhaitée

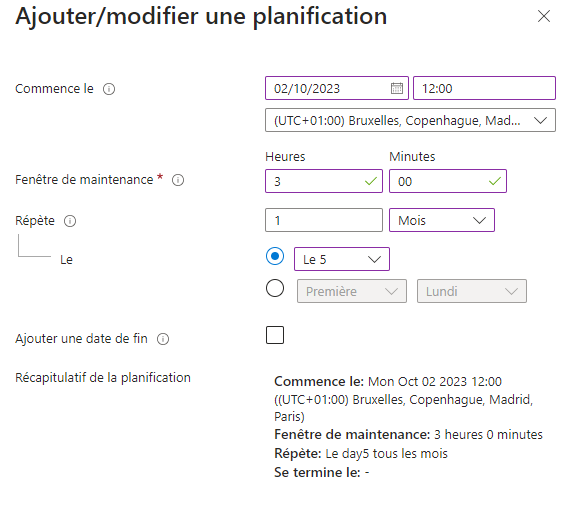

Pour ajouter la planification, cliquez sur "Ajouter une planification" et renseignez les informations demandées :

- Date et heure de début

- Le fuseau horaire à utiliser pour cette planification

- La fenêtre de maintenance

- La récurrence voulue

- Optionnel – Une date de fin

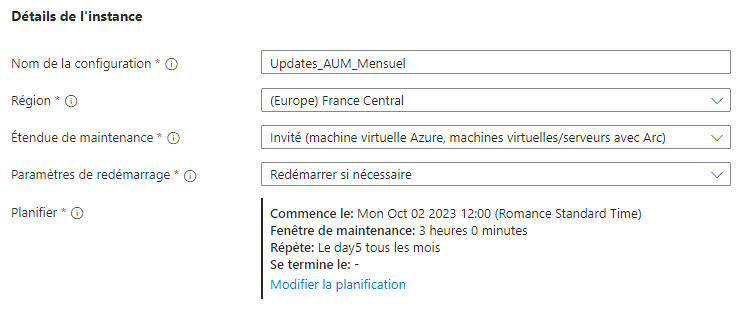

Une fois les informations de planification renseignées, cliquez sur "Valider". Votre planification est résumée dans l’assistant. Cliquez sur "Suivant" jusqu’à l’étape de sélection des machines.

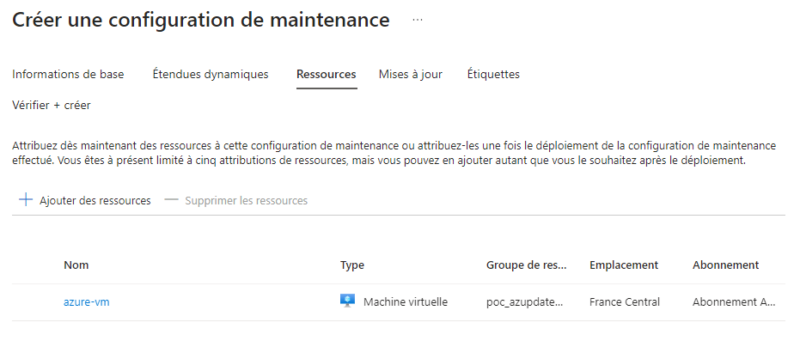

Sélectionnez la ou les machine(s) concernée(s) par cette planification. Les machines doivent être allumées et à minima disposer de l’option d’orchestration « Planifications gérées par le client » pour pouvoir être intégrée. Pour plus d’informations sur ce point, consultez la matrice de prise en charge d’Azure Update Manager dédiée aux options d’orchestration.

Une fois sélectionnée, la ressource est visible dans l’assistant de création. Passez à l’étape suivante.

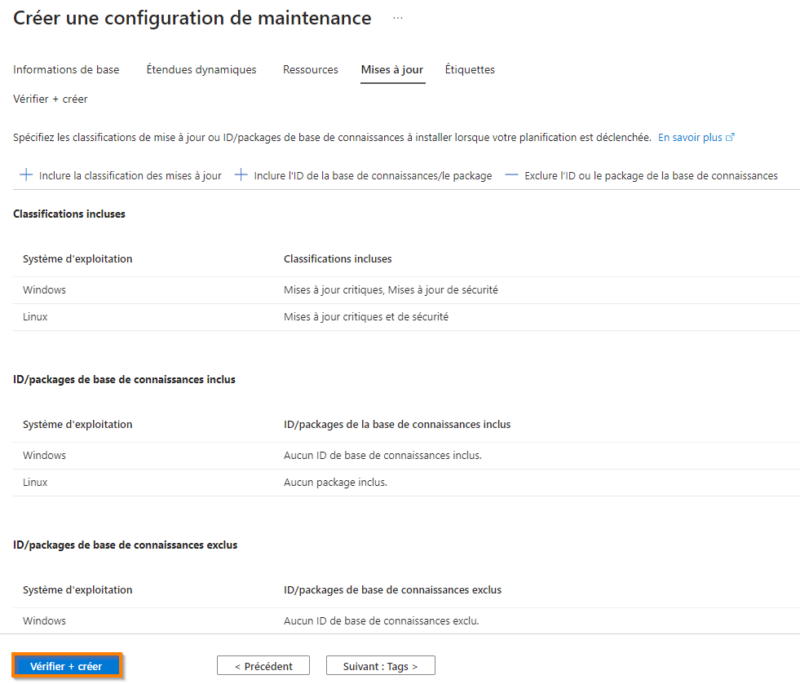

À l’étape de sélection des mises à jour à déployer, il y a trois manières d’opérer :

- Installer des mises à jour selon leur classification

- Ajouter des mises à jour obligatoire selon leur référence

- Exclure des mises à jour selon leur référence

Dans notre cas, nous allons conserver les classifications prédéfinies : Mises à jour critiques et de sécurité pour Windows & Linux. Cliquer ensuite sur "Vérifier + Créer".

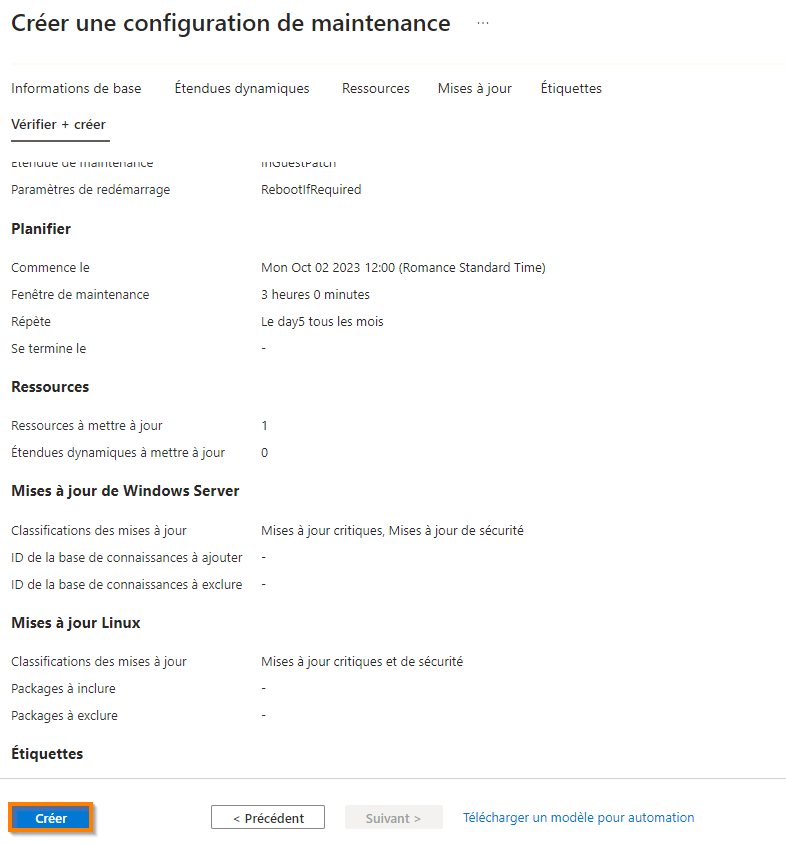

Enfin, vérifiez votre déploiement et validez-le.

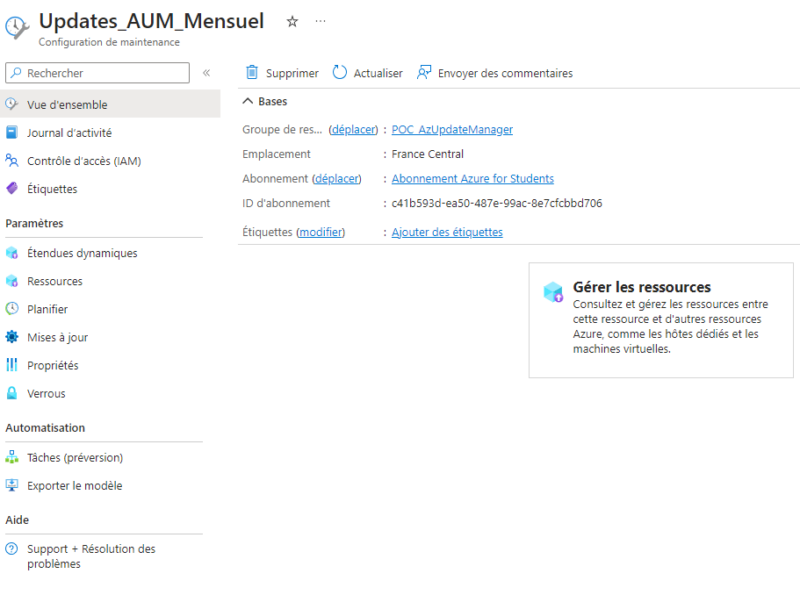

Vous pouvez par la suite gérer la configuration de maintenance pour, par exemple, y modifier la planification, le déploiement des mises à jour, etc.

VI. Conclusion

Comme nous venons de le voir, Azure Update Manager permet de mettre à jour les serveurs Microsoft & Linux ponctuellement ou périodiquement. L’outil est relativement simple à prendre en main et vous permet d’assurer un suivi du patching sur les serveurs de votre infrastructure.

Dans les prochains articles, nous aborderons Microsoft Azure Arc et nous découvrirons en détail ce service et ses fonctionnalités.

The post Azure Update Manager, votre allié pour gérer les mises à jour de vos serveurs first appeared on IT-Connect.