I. Présentation

La marque allemande devolo vient de lancer deux nouveaux répéteurs Wi-Fi 6 afin de compléter sa gamme de produits : devolo WiFi 6 Repeater 3000 et devolo WiFi 6 Repeater 5400. Dans cet article, je vais vous présenter le modèle devolo WiFi 6 Repeater 3000. Un second test est disponible pour ce deuxième modèle (voir ici).

Spécialiste du réseau et plus particulièrement du CPL, cela fait plusieurs années que devolo propose des solutions "CPL + WiFi", ainsi que des répéteurs WiFi. Toutefois, ce sont les premiers répéteurs WiFi 6 de la marque.

Commençons par quelques caractéristiques techniques pour faire connaissance avec ce répéteur WiFi :

- Norme WiFi 6

- Débit jusqu'à 3000 Mbits/s (2 400 Mbits/s sur le 5 GHz et 574 Mbits/s sur le 2,4 GHz)

- Gestion des flux MU-MIMO 2x2

- Compatible avec les normes de sécurité WPA2 et WPA3

- Intègre 1 port RJ45

- Compatible WiFi Mesh

- Configuration avec l'application mobile (réseau WiFi principal, réseau invité, contrôle parental, etc.)

- Garantie : 3 ans

- Prix : 99,90 euros

- Fiche produit - Site officiel

Pour rappel, l'objectif d'un répéteur WiFi est d'améliorer la couverture d'un réseau sans-fil WiFi et de permettre de connecter un plus grand nombre d'appareils. Selon le nombre d'appareils dont vous disposez, la Box Internet de votre opérateur peut saturer (d'une offre à une autre, la Box n'est clairement pas de la même qualité).

II. Découverte du Repeater 3000

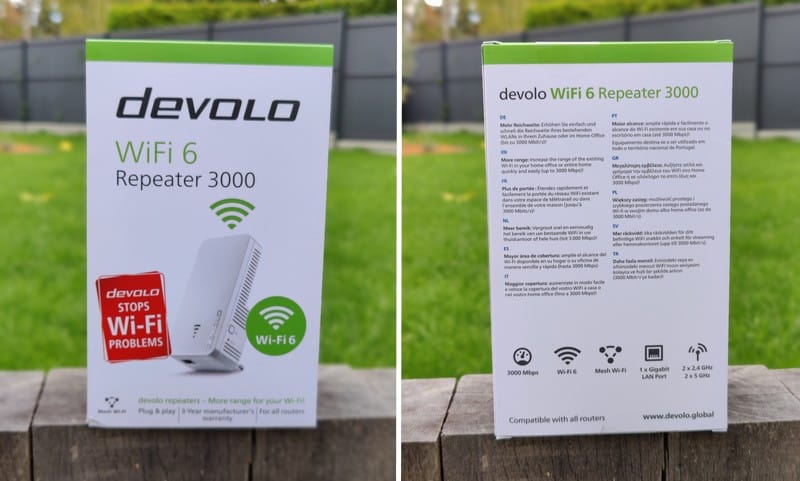

Il est temps de partir à la découverte du répéteur devolo et de l'installation pour mettre fin aux problèmes de WiFi ! Ce n'est pas moi qui le dis, c'est marqué sur la boîte. Sur le packaging, devolo met bien en avant le fait que ce modèle soit compatible WiFi 6. À l'arrière de la boîte, l'utilisateur pourra trouver quelques infos techniques.

À l'intérieur, il y a le répéteur WiFi en lui-même, ainsi qu'un guide de mise en route rapide (recto verso). Il n'y a pas besoin d'alimentation puisque le répéteur se connecte directement sur une prise. Pour ceux qui envisagent d'exploiter le port Ethernet du répéteur pour connecter un appareil en filaire, sachez que le câble réseau RJ45 n'est pas inclus.

Regardons de plus près le boîtier devolo, dont les dimensions sont les suivantes (sans tenir compte de la prise) : 71 x 149 x 45 mm. Le boîtier reprend les codes habituels de la marque : totalement blanc, avec le nom "devolo" à la verticale. Il est également très bien aéré puisqu'il y a des aérations sur 4 faces du boîtier. Sur un côté, nous avons le seul et unique bouton physique, que l'on utilisera lors de la mise en route initiale, ainsi qu'un bouton de réinitialisation. C'est en dessous que se situe le port Ethernet 1 Gbit/s, qui permettra de connecter un appareil en filaire.

Petite déception : ce boîtier n'intègre pas de prise électrique, ce qui signifie que la prise où il sera connecté ne pourra pas être utilisée pour un autre usage. Dommage, car devolo sait le faire avec ses boîtiers CPL. Néanmoins, le répéteur peut être connecté sur une multiprise si cela est nécessaire, contrairement à un boîtier CPL. En façade, nous avons des LEDs sous la forme d'un signal WiFi : ce sera utile par la suite, notamment pour connaître la qualité du signal entre le répéteur et la box principale.

La qualité de fabrication du boîtier est très bonne, ce qui n'est pas une surprise ! Cela fait des années que devolo produit des appareils avec une très belle finition.

III. Mise en place du répéteur : installation et configuration

Sur son site, devolo précise : "Il suffit de le brancher, d’appuyer sur le bouton et le tour est joué". Très bien, c'est ce que nous allons chercher à vérifier en effectuant la mise en place de ce répéteur. Au-delà des nouveautés techniques, devolo a cherché à faire des efforts pour que l'appareil soit plus simple à installer. Résultat, la marque a également développé une nouvelle application mobile.

Il faut savoir qu'il y a deux façons de mettre en place ce répéteur : avec l'application devolo, en se laissant guider pas à pas, ou sans utiliser l'application. J'ai pris la décision de faire la mise en route sans l'application, afin de voir si c'était réellement simple de mettre en place ce répéteur. Les étapes à suivre sont les suivantes, d'après la documentation.

1 - Connecteur le répéteur sur une prise électrique

2 - Attendre 3 minutes

3 - Appuyer 5 secondes sur le bouton du répéteur (pour le basculer en mode association)

4 - Appuyer sur le bouton WPS de votre routeur/box (dans un délai de 2 minutes)

5 - Voilà, c'est prêt !

Alors, effectivement, c'est aussi simple que ça ! En suivant ces étapes, très simples, si ce n'est que certaines personnes pourront bloquer un peu sur la partie "WPS", le répéteur se met en route très facilement. In fine, il diffuse le même réseau WiFi que votre box, ce qui vient étendre la couverture de votre réseau WiFi. À partir du moment où les LEDs sont allumées en façade du boîtier, c'est que le réseau est prêt. Cette indication est importante, car elle indique la qualité du signal WiFi entre le répéteur et la Box, comme l'icône WiFi sur un smartphone ou un ordinateur.

Ici, on peut voir que le signal est à son maximum. Le répéteur est positionné à une distance d'environ 7 mètres de mon routeur WiFi qui diffuse le signal.

Dans l'application, au premier lancement, on doit indiquer s'il s'agit d'une nouvelle installation ou d'une installation existante. Puisque le répéteur vient d'être mis en place, il faut choisir la seconde option. En étant connecté au même réseau WiFi, on peut gérer le répéteur. L'accueil de l'application donne un aperçu des appareils devolo sur le réseau, ici constitué uniquement du répéteur devolo.

En choisissant le répéteur WiFi, on peut accéder à la vue d'ensemble de cet appareil, ainsi qu'à sa configuration. En ce qui me concerne, le message "La couverture WiFi peut être améliorée" m'a interpellé. En appuyant dessus, une page "Conseils de placement" s'ouvre afin de nous donner quelques conseils pour bien placer le répéteur dans son logement. Autrement dit, si le signal est excellent, c'est bien, mais il faut peut-être éloigner un peu plus le répéteur de la Box afin d'accroître la couverture globale du réseau WiFi.

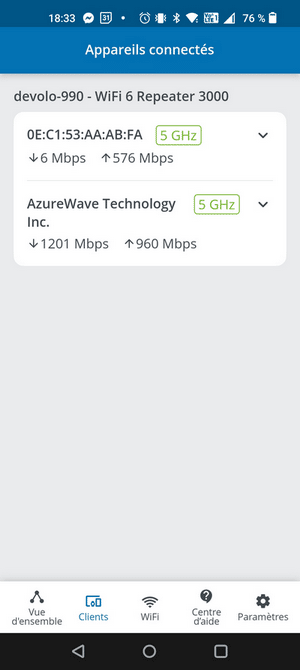

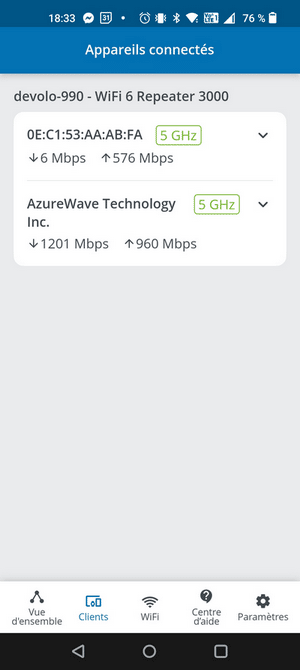

Preuve que l'application est en cours d'évolution, une mise à jour est sortie pendant mon test, faisant apparaître le menu "Clients" dans le menu du bas, afin de voir les clients connectés au travers du répéteur WiFi. Voici un exemple :

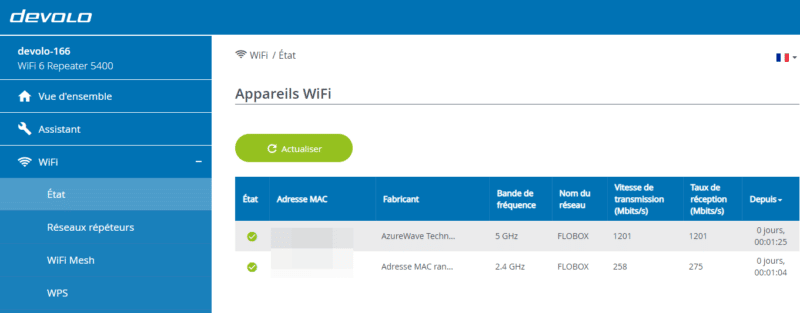

L'application intègre un bouton "Interface web du dispositif ouvert" qui permet d'accéder à l'interface de gestion du répéteur WiFi. En appuyant dessus, l'interface de gestion s'ouvre dans une autre page via le navigateur du smartphone. Cette page permet d'accéder à la configuration avancée du répéteur, car finalement dans l'application c'est assez limité. Premier constat : il y a une mise à jour du firmware à effectuer, ce qui n'était pas mis en avant dans l'application (il est nécessaire de naviguer un moment dans les menus pour trouver).

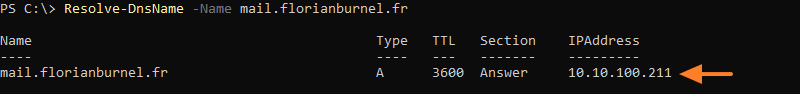

L'interface Web de gestion de l'appareil est accessible sans authentification, car il n'y a pas de mot de passe par défaut (il est possible d'en définir un). Ce n'est pas la première fois que je fais ce reproche sur du matériel devolo. N'importe quel appareil connecté à votre réseau local peut se connecter sur le répéteur et l'administrer.

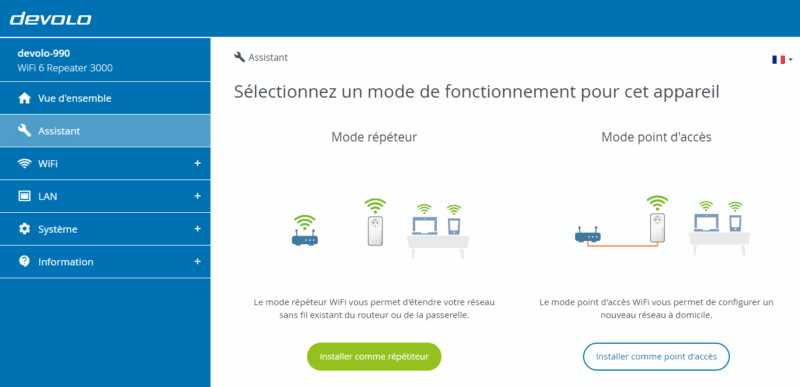

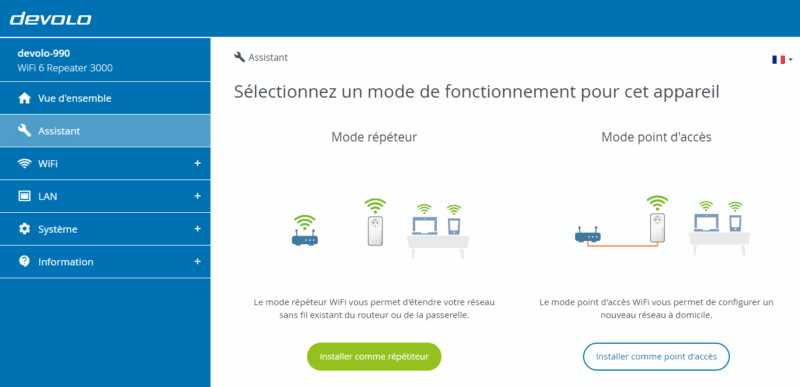

Passage du mode répéteur au mode point d'accès

Bien que le boîtier s'installe en mode répéteur par défaut, il est possible de changer le mode pour qu'il fonctionne en mode point d'accès. Ainsi, il gère lui-même le réseau et peut remplacer le WiFi de votre Box (qu'il faudra désactiver). En mode point d'accès, le boitier prend en charge aussi les deux bandes de fréquences, sur un même réseau ou sur deux réseaux séparés (un en 2,4 GHz, l'autre en 5 GHz).

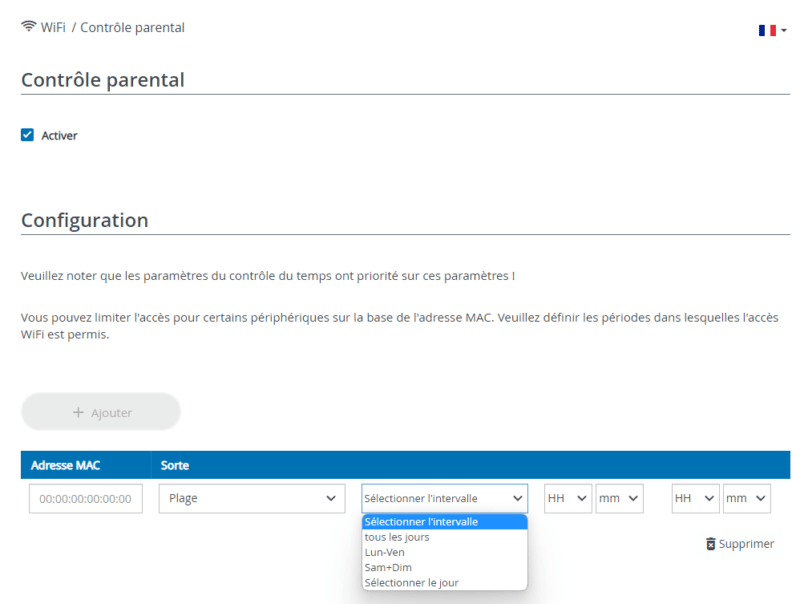

Sur son site, devolo met en évidence le fait qu'il y ait la possibilité d'activer un réseau WiFi invité, mais je ne suis pas parvenu à l'activer. Via l'application, la fonction est bloquée, car le firmware ne serait pas suffisamment à jour, sauf que le répéteur est en version 5.10.3 et que la version 5.5 est requise. Lorsque l'on passe par l'interface Web, l'option n'est pas grisée, mais on ne peut pas l'activer. En fait, pour l'activer il est obligatoire d'utiliser le répéteur en mode point d'accès (et non en mode répéteur) sauf que ce n'est pas expliqué de cette façon. Pour le contrôle parental, c'est pareil, sauf que l'option apparaît seulement en mode point d'accès donc cela porte moins à confusion.

L'ergonomie de la nouvelle application est bonne, mais par contre elle est trop incomplète pour le moment, car pour configurer réellement le répéteur, il faut impérativement passer par l'interface Web. Par ailleurs, il y a quelques bugs d'affichage. On peut considérer que le fait que ce soit épuré dans l'application est avantageux pour les utilisateurs qui ne sont pas très à l'aise, mais pour les utilisateurs avancés, il y a un côté frustrant.

IV. Performances

Vous n'avez peut-être pas fait le rapprochement, mais le devolo WiFi 6 Repeater 3000 peut atteindre un débit maximal de 3 000 Mbit/s. Bien sûr, c'est une valeur nominale qui ne tient pas compte des pertes de paquets et des divers éléments qui vont perturber le signal WiFi.

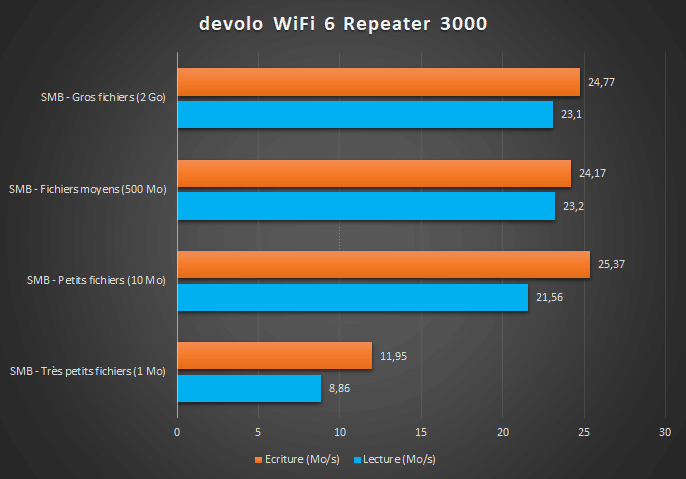

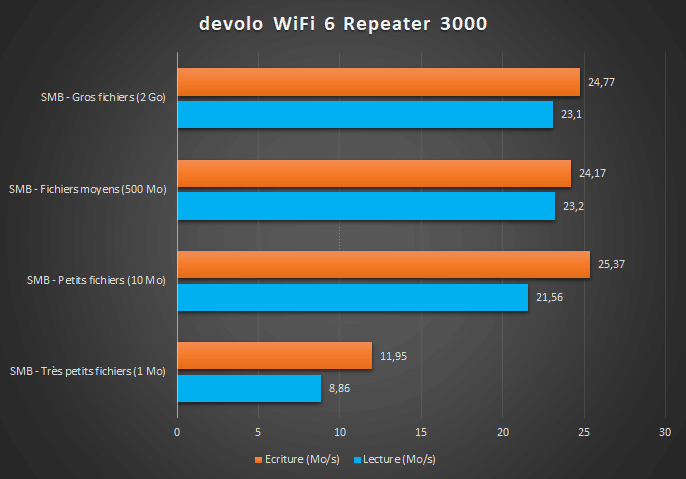

J'ai pu profiter de l'utilisation en tant que répéteur WiFi pour effectuer du transfert de fichiers entre mon ordinateur et mon NAS, via le protocole SMB. Ci-dessous, un graphique avec les mesures réalisées.

Si j'effectue ce même test sans utiliser le répéteur WiFi, il y a une différence énorme. Je m'explique. Sans répéteur WiFi, dans les mêmes conditions, j'obtiens un débit compris entre 3,21 Mo/s et 20,4 Mo/s en fonction de la taille des fichiers, et parfois le transfert échoue à cause de la connexion qui est de mauvaise qualité (à cause de l'éloignement). Lorsque le répéteur est en place, la connexion est stable et les performances boostées.

Finalement, je dirais qu'en mode répéteur WiFi les performances sont correctes et il y a un réel intérêt à mettre en place cet appareil devolo. S'il y a un nombre d'appareils importants à connecter via le répéteur WiFi, il sera préférable de s'orienter vers le modèle Repeater 5400.

V. Conclusion

Le répéteur devolo Repeater 3000 est un produit avec une très belle finition, qui se met en place de manière simple (de beaux progrès à ce niveau-là) et qui est assez performant en mode répéteur WiFi. La nouvelle application propose une meilleure ergonomie, mais elle peut être frustrante pour les utilisateurs avancés, car elles offrent très peu de possibilités pour la configuration. De ce fait, il faudra se tourner vers l'interface d'administration en mode web.

Au-delà de sa fonction de répéteur WiFi autonome, sachez que ce modèle est compatible avec les installations WiFi Mesh et qu'il peut aussi fonctionner comme point d'accès (ce qui implique qu'il remplace le WiFi de votre Box).

Enfin, son prix est fixé à 99,99 euros : beaucoup plus élevé que certains modèles concurrents, et un peu cher à mon avis, mais ce n'est pas étonnant compte tenu du positionnement de devolo sur le marché.

L'article

Test devolo WiFi 6 Repeater 3000 est disponible sur IT-Connect :

IT-Connect.