I. Présentation

Dans un bureau d’entreprise, au moment de la pause café, combien de sessions non dérouillées pouvons-nous trouver ? Certains sont pour du bizutage, d’autres pour des sanctions, d’autres abandonnent … Cependant, des outils naissent pour essayer de corriger ce problème, inhérent aux utilisateurs. Aujourd’hui, nous allons découvrir “GateKeeper”.

Gatekeeper est un petit boitier physique construit par la société Gkchain, son but est simple : mettre en place un verrouillage automatique de votre session dès que vous quittez votre poste. Cela très simplement, par la présence d’un dongle USB branché à votre poste qui se met en relation avec un petit logiciel et un boitier Bluetooth qui “discute” avec ce dongle USB. Dès que les deux éléments n’arrivent plus à se parler, le poste se verrouille, tout simplement.

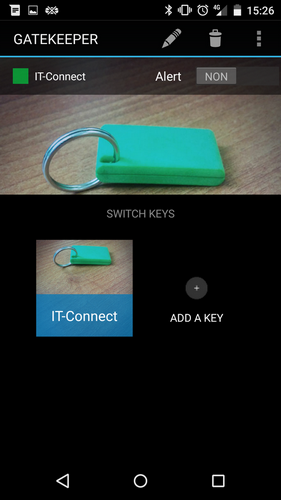

Vu de l’ensemble clé et dongle USB GateKeeper

Ici, nous voyons en bleu le boitier, qui peut par exemple s’attacher à un porte-clé (livré avec sa pile !  ). Nous voyons en dessous le dongle USB qui sera attaché sur le PC à protéger. Les deux éléments communiquant en bluetooth.

). Nous voyons en dessous le dongle USB qui sera attaché sur le PC à protéger. Les deux éléments communiquant en bluetooth.

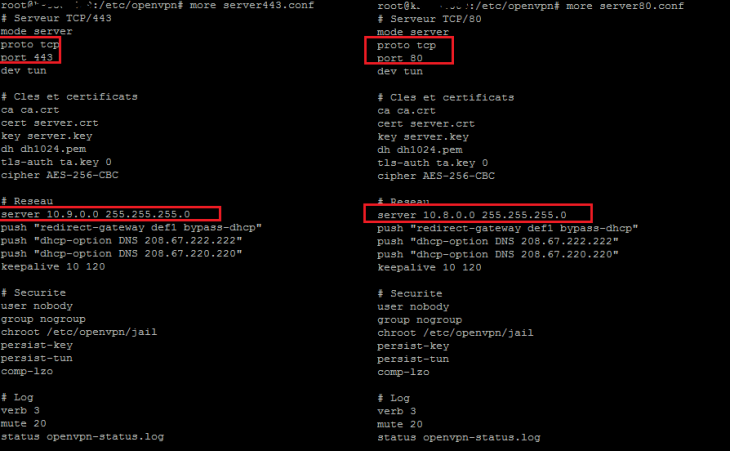

II. Installation et Configuration de GateKeeper

Pour installer GateKeeper et le rendre opérationnel, c’est assez simple. On commence par se rendre sur le site du constructeur puis dans la partie Download : http://www.gkchain.com/download/

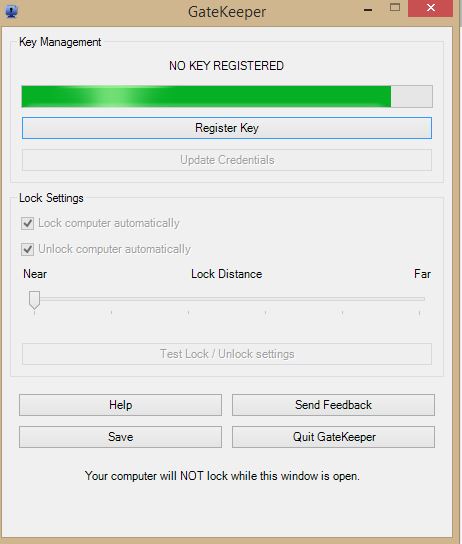

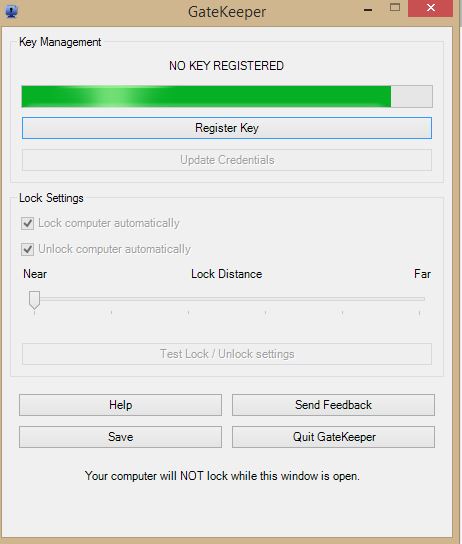

On pourra alors télécharger le petit utilitaire et l’installer. Une fois cela fait, voila ce que l’on pourra voir quand on le lancera :

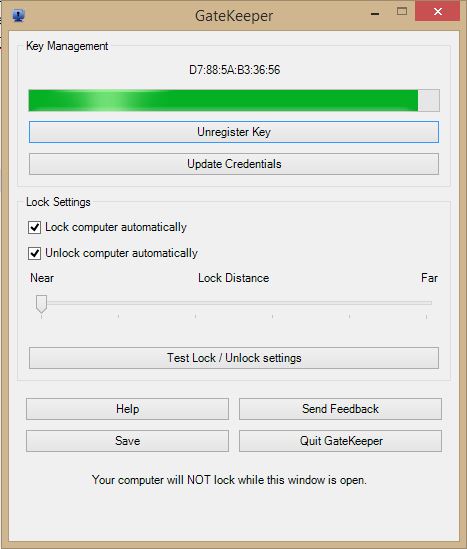

Interface de gestion du logiciel GateKeeper

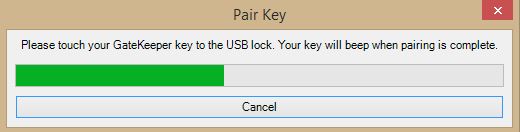

Celui-ci se mettra dans la barre des tâches. La première chose à faire et alors d’enregistrer nos “clés” qui est le petit boitier bleu que l’on peut voir plus haut, pour se faire, il suffit de le coller au dongle USB quelques secondes après avoir cliqué sur “Register Key” :

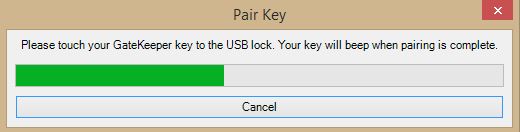

Synchronisation de la clé USB et du boitier GateKeeper

Une fois que cette barre de chargement sera remplie, notre clé sera enregistrée et liée au dongle USB, les deux fonctionnent maintenant ensemble !

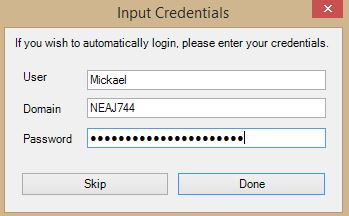

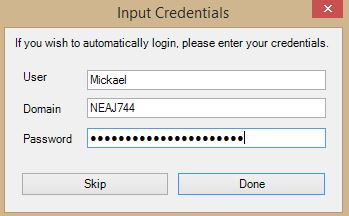

Ajout des identifiants Windows dans GateKeeper

Juste après avoir enregistré notre clé a notre dongle USB, une fenêtre demandant nos identifiants Windows (ou MAC ;)) va apparaitre. Il n’est pas utile de les remplir pour l’instant, ceux-ci étant utilisés que si l’on active un paramètre précis, ce que nous allons voir maintenant.

III. Utilisation de GateKeeper

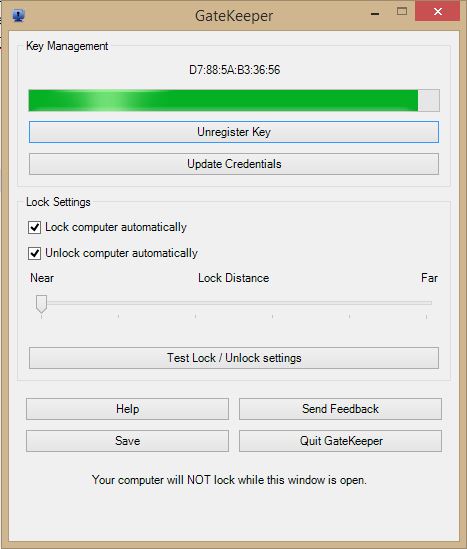

Une fois l’installation de GateKeeper et la synchronisation entre le dongle USB et la clé faite, on pourra voir cet affichage :

Interface de gestion du logiciel GateKeeper

Dans “Key Management“, on voit la puissance du signal émis par notre petite clé et son adresse MAC. On verra rapidement que plus on s’éloigne, plus le signal devient faible, logique

On peut à tout moment dés-enregistrer notre clé avec le bouton “Unregister Key” ou mettre à jour nos identifiants Windows avec le bouton “Update Credential”.

Dans le menu “Lock Settings”, nous allons pouvoir définir quelles seront les actions de GateKeeper. On va en effet pouvoir lui dire “Si le signal devient trop faible, verrouille mon poste” en cochant la première case ou “Si la clé est très près de toi, déverrouille mon poste” avec la seconde case.

Enfin, nous allons pouvoir régler la distance à laquelle il faudra considérer la clé comme éloignée ou non. Sur les différents tests que j’ai effectués, la distance “Near” correspond à environ 1 à 2mètres alors que “Far” correspond à environ 20 mètres, de quoi parcourir un grand bureau ! Il faut savoir que la technologie utilisée est le Bluetooth 4.0 qui a une portée jusqu’à 100 mètres (en fonction de la puissance de la puce émettrice)

Une autre information intéressante est que plus vous configurez la distance pour vers “Far”, plus le poste se déverrouillera vite. Pour l’exemple, le paramétrage sur “Near” nécessite de coller la puce au dongle pour déverrouiller alors que sur le positionnement “Far”, être à une distance de 1 ou 2 mètre suffit.

Pour des questions de sécurité, il est possible de désactiver la possibilité de déverrouiller un poste via GateKeepr en décochant la case “Unlock computer automatically”. Il faut savoir qu’il ne s’agit pas d’une authentification à deux facteurs. Étant donné que vous avez saisi vos identifiants Windows dans la configuration de GateKeeper, la simple possession de la clé (boitier bleu) permet de déverrouiller le poste si la configuration a été faite pour autoriser le déverrouillage.

Et si je perds ma clé Gatekeeper ?

Ce cas a également été prévu. En effet, il est possible de synchroniser sa clé GateKeeper avec son smartphone via une petite application pour avoir la possibilité de le faire sonner à distance (distance relative à la puissance de votre carte émettrice Bluetooth).

Note : Si vous avez attaché votre clé à votre porte-clé et que vous perdez ce dernier, cela vous permettra de le retrouver également, pas bête !

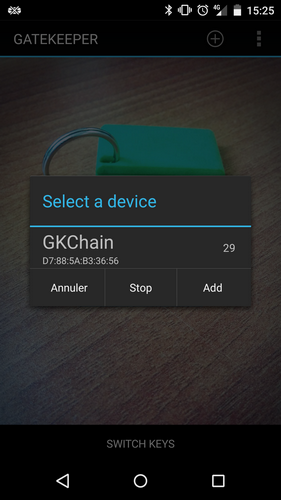

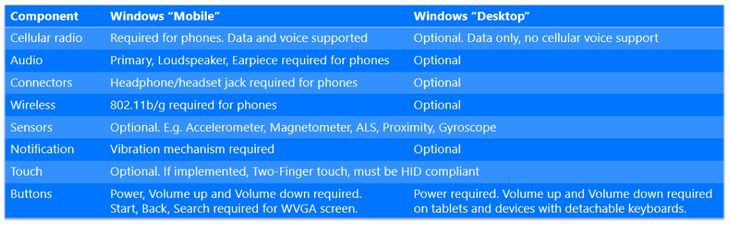

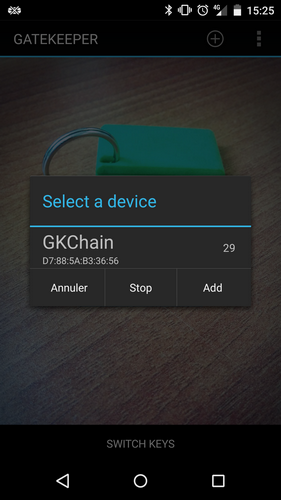

Pour obtenir cette fonctionnalité, vous pourrez retrouver l’application “GateKeeper” dans votre PlayStore ou votre AppStore puis il faudra l’installer. Une fois l’application installée, il faudra la lancer puis cliquer sur “Add a new key” :

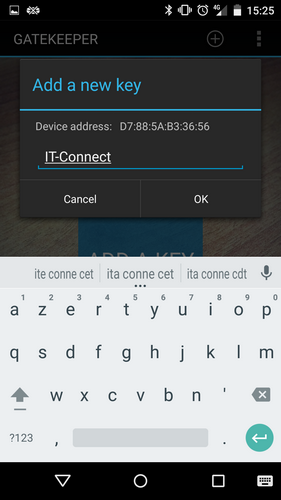

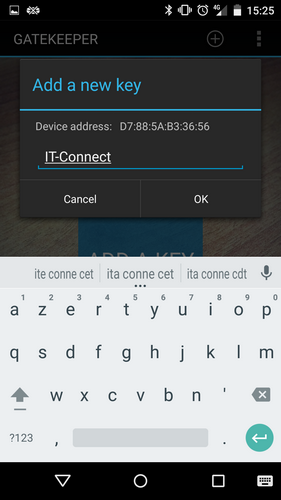

Une fois que la clé sera synchronisée, on pourra lui donner un petit nom :

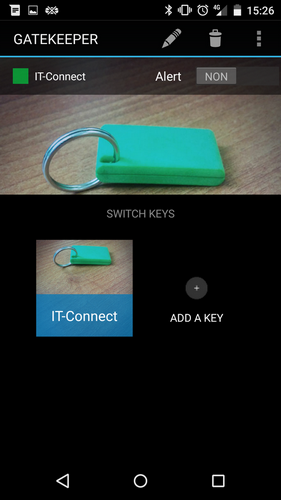

Enfin, notre clé apparaitra dans la liste et nous pourrons, à partir du moment où elle est à portée de Bluetooth, la faire sonner :

GateKeeper peut se révéler être un outil très pratique pour améliorer la sécurité de ceux qui oublient de verrouiller leur poste. De plus, il permet de résoudre une des nombreuses problématiques pour la sécurité des postes utilisateurs.