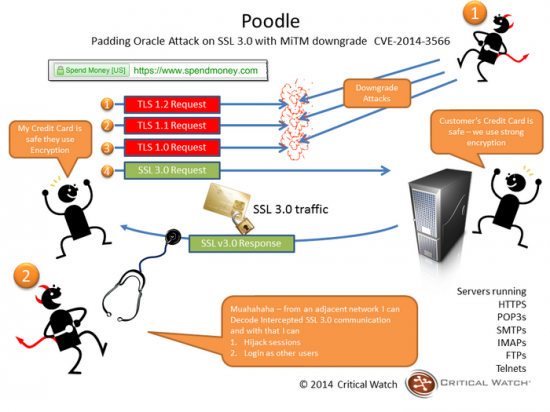

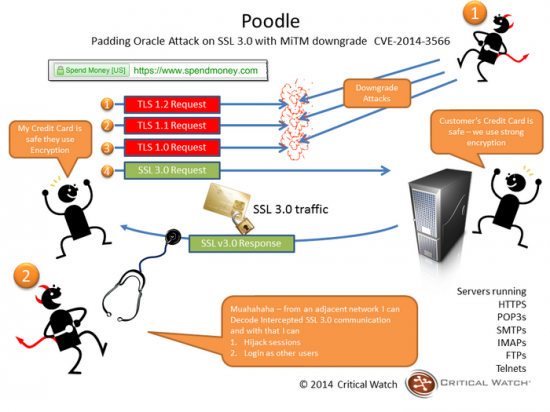

Une nouvelle vulnérabilité semblable à Heartbleed a été découverte dans un vieux protocole, mais encore utilisée à l’échelle mondiale : le protocole de chiffrement SSL 3.0. Cette vulnérabilité permettrait à l’attaquant de déchiffrer le contenu des connexions chiffrées entre les clients et les sites internet.

Nommé POODLE (Padding Oracle On Downgraded Legacy Encryption – CVE-2014-3566), cette vulnérabilité est la découverte de l’équipe de sécurité de chez Google. Découverte il y a un mois, elle touche tous les produits qui intègre l’utilisation du SSL version 3, notamment les navigateurs (Chrome, Firefox et Internet Explorer).

L’attaque POODLE permet à un attaquant de réaliser un man-in-the-middle dans le but déchiffrer les cookies HTTP, de dérober des données personnelles, des mots de passe, préférences de sites, etc. De plus, l’attaque POODLE peut forcer une connexion en SSL 3.0 !

La documentation SSL POODLE

Il est recommandé de désactiver le SSLv3 sur les clients et les serveurs. De son côté, Google annonce que le support de SSLv3 sera retiré de tous ses produits dans les mois à venir. Concernant le navigateur Firefox, la fondation Mozilla annonce que le SSLv3 sera désactivé par défaut dans Firefox 34.

En attendant, vous pouvez désactiver manuellement le SSLv3 dans votre navigateur :

– Chrome : Exécuter la commande “chome.exe –ssl-version-min=tls1”

– Firefox : Accéder à “about:config” et indiquer 1 pour l’option “security.tls.version.min”

Le protocole SSLv3 est obsolète depuis un moment, il nécessaire d’utiliser le protocole TLS (Transport Layer Security) qui offre plus de sécurité, et qui est en quelque sorte le grand frère du SSL.

Une infographie relayée par Jesper Jurcenoks sur Twitter résume le fonctionnement de POODLE :

Pour finir, un mot sur les chercheurs qui ont trouvé cette faille. Il s’agit de Bodo Möller, Thai Duong et Krzysztof Kotowicz, tous les trois de chez Google.

Source

Quand vous démarrez une machine virtuelle, vous obtenez un message d’erreur comme quoi il n’y a pas assez de mémoire physique.

Quand vous démarrez une machine virtuelle, vous obtenez un message d’erreur comme quoi il n’y a pas assez de mémoire physique.