I. Présentation

Dans cet article, je vous propose un test complet de la solution Konyks Hydro qui s'adresse directement à ceux qui veulent un jardin connecté ! L'objectif est simple : gérer l'arrosage de votre jardin à votre place, que ce soit pour des plantes ou votre potager, grâce à ce système d'arrosage connecté !

Dans le catalogue de produits Konyks, on retrouve 4 produits susceptibles de prendre place dans votre jardin : la caméra Wi-Fi 100% sans-fil Camini Go, la prise étanche Pluviose Easy, le capteur d'humidité et de température du sol Hydro, et le système d'arrosage connecté Hydro.

Le kit Konyks Hydro est composé de deux éléments :

- Une base, qui se connecte à une prise électrique et à votre réseau WiFi, appelée Hydro Plug

- Un module, qui se positionne sur votre robinet d'eau et qui gère le flux d'eau (ouverture / fermeture), appelé Hydro Dispenser

La base (à gauche sur la photo ci-dessus) communique avec le module positionné sur le robinet par l'intermédiaire d'onde RF (radio-fréquence 433Mhz), ce qui permet d'avoir une portée de 60 mètres (en champ libre) entre les deux éléments. Cette technique permet de contourner la limite de portée du WiFi en lui-même, et la base sert d'intermédiaire. D'ailleurs, une seule base peut gérer jusqu'à 4 robinets (ou des capteurs d'humidité du sol, vendus séparément).

On peut trouver différents cas d'usage lors desquels ce kit s'avère intéressant, même s'il le sera surtout au printemps et l'été. Grâce à la gestion automatique de l'arrosage, vous pouvez partir sereinement en vacances sans craindre pour vos plantes ou votre potager. Pour aller encore plus loin, on peut coupler l'utilisation de ce kit avec le capteur d’hygrométrie et température du sol (vendu séparément) qui peut servir de déclencheur à l'Hydro quand le sol est trop sec. Ainsi, on arrose uniquement quand c'est nécessaire : de quoi faire des économies sur la facture d'eau (et notre chère Planète appréciera).

Avant de passer à la suite, quelques précisions techniques :

- Pression de 0,5 à 8 bars

- Débit de 5 litres à 35 litres par minute

- Etanchéité IP54

- Raccords de robinet standards :

- Entrée 3/4" NH (19mm) ou 1" BSP

- Sortie 3/4" (19mm)

- Compatible iOS et Android (applications Konyks, TuyaSmart, SmartLife)

- Konyks - Fiche produit

II. Découverte et installation

A. Unboxing Konyks Hydro

A l'intérieur de la boîte aux couleurs de Konyks (comme le kit en lui-même d'ailleurs), les éléments sont bien callés. On retrouve une notice, la base et le module pour le robinet.

La base ressemble à un boitier CPL ou un répéteur WiFi (en moins imposant), et un peu sur le même principe que ces produits-là, elle intègre une prise électrique afin de ne pas condamner la prise murale. Un bon point. Il y a un bouton sous le marquage Konyks, en façade, et il est utile lors de la réinitialisation du boitier ou de l'appairage, mais aussi pour allumer ou éteindre la prise électrique intégrée à la base ! En résumé, voici le rôle de cette base :

- Communiquer avec le module Hydro (un ou plusieurs éléments)

- Communiquer avec Internet pour recevoir les ordres envoyés via l'application, les scénarios, etc...

- Gérer l'appareil connecté sur la prise intégrée car oui elle joue le rôle de prise connectée par la même occasion !

Note : la prise est limitée à une charge maximale de 2300W.

Le second boitier du kit Hydro se fixe sur le robinet d'eau extérieur sur lequel on va venir fixer le tuyau d'arrosage. Autrement dit, il vient se positionner en rupture entre le robinet et le tuyau afin de gérer le flux d'eau. Le gros bouton noir sert à passer l'appareil en mode appairage afin de permettre l'intégration dans l'application. Ce même boutons sert aussi à activer/désactiver le Dispenser de manière ouvrir le robinet ou fermer le robinet sans avoir à utiliser son smartphone. Ce boitier est au couleur de Konyks, mais du coup il n'est pas très discret.

Petit bémol, les piles ne sont pas incluses au package donc il faut prévoir 4 piles AA en supplément pour équiper le module extérieur. Dommage que ce ne soit pas inclus.

B. Mise en route du kit Konyks Hydro

L'initialisation s'effectue à partir de l'application Konyks, disponible aussi bien sur iOS qu'Android, ou avec les applications TuyaSmart et SmartLife. L'occasion de vous rappeler que les appareils Konyks sont compatibles Tuya, ce qui permet l'utilisation de ces applications "génériques".

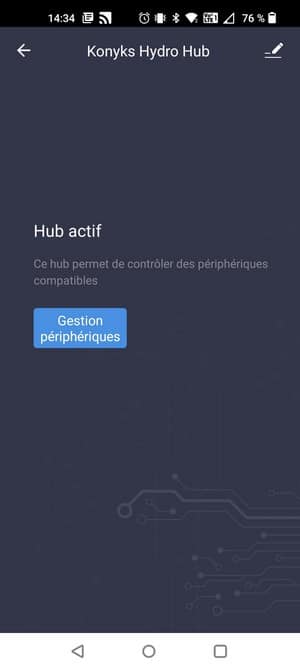

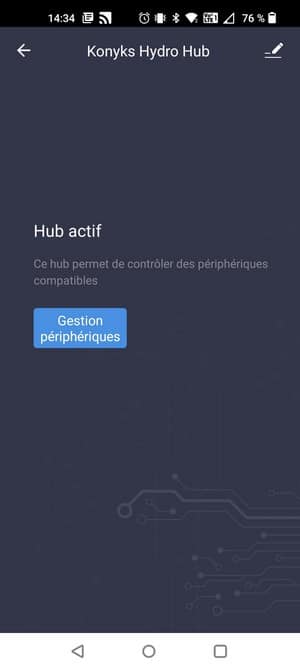

Tout d'abord, il faut s'occuper de la base (ou du hub, si vous préférez) car l'ajout dans l'application est un peu différent de d'habitude : il faut ajouter le Hub pour ensuite ajouter dans la configuration du Hub la gestion du module Dispenser. Pour commencer, on ajoute un appareil à son compte Konyks, en choisissant "Hydro Plug" dans la liste (ne pas se fier à l'image de box qui apparaît, c'est normal).

Ensuite, il faut initialiser le module extérieur "Hydro Dispenser", que vous pouvez initialiser au chaud à la maison avant d'aller le positionner à sa place "définitive". Pour l'ajouter, c'est dans les paramètres du Hub, puis "Gestion périphériques" pour ajouter un périphérique. C'est un peu différent du fonctionnement habituel, mais c'est bien expliqué. Au final, on obtient trois nouveaux appareils dans sa liste d'appareils Konyks puisque la base Hydro est 2-en-1.

L'installation du module Dispenser sur le robinet extérieur s'effectue sans difficultés si l'on a un robinet compatible. Toutefois, je ne suis pas expert en robinetterie mais ça m'a l'air d'être du standard. On peut également l'installer sur un distributeur 2 voies comme celui de chez Gardena que j'ai à la maison (voir photo ci-dessous). Ainsi, on peut avoir une voie avec un tuyau raccordé sur un pistolet-arroseur et la seconde voie, où il y a l'Hydro, qui sert à raccorder le système d'arrosage du jardin/potager. Dans les deux cas, le débit reste le même avec ou sans l'Hydro, ce qui est un bon point.

III. Les fonctionnalités intelligentes de l'Hydro

Parlons maintenant des fonctionnalités disponibles à partir de l'application Konyks et qui vont nous permettre de configurer le kit Hydro.

Tout d'abord, nous avons des fonctions propres à la prise connectée intégrée à la base Hydro. Il y a un bouton qui permet d'allumer ou d'éteindre la prise à distance, sur le même principe que pour les prises connectées individuelles de chez Konyks. On peut également créer un planning pour allumer ou éteindre la prise selon un horaire et certains jours de la semaine. Enfin, cette prise connectée est intégrable aux scénarios et aux automatisations.

Ensuite, nous avons des fonctions spécifiques au Dispenser pour gérer l'arrosage ! Le tableau de bord de l'appareil indique l'état des piles, ainsi que le volume d'eau utilisé lors de la dernière session d'arrosage. Pour la gestion de l'arrosage, il y a deux modes disponibles via l'application :

- Mode manuel : déclencher l'arrosage pour 15 minutes, 30 minutes, voire même 60 minutes au maximum, avec un arrêt automatique.

- Mode programmation : création de 1 à 3 planning d'arrosage, en utilisant les différentes programmations, ce qui permet d'arroser tôt le matin, et tard le soir, par exemple.

Enfin, la section "Accessoires" donne des informations sur le volume d'eau consommé chaque jour ainsi que des données sur l'état du sol mais cela nécessite le capteur d’hygrométrie vendu séparément. Dans les différents menus de l'application, aucune fonctionnalité ne fait référence au réglage du débit d'eau : c'est ouvert ou fermé.

Grâce à ces différentes fonctions, le robinet sur lequel se situe le kit Hydro devient connecté, c'est-à-dire que vous pouvez ouvrir et fermer le robinet à distance depuis votre smartphone, mais aussi par l'intermédiaire des assistants vocaux et du bouton physique. Au-delà des commandes manuelles, c'est la programmation des actions qui est encore plus intéressante : le robinet peut s'ouvrir à une heure précise, selon un planning, et s'arrêter à un moment précis afin d'accomplir une action de manière automatique.

Il y a aussi un potentiel intéressant avec les scénarios car on peut déclencher ou non l'arrosage selon la météo. Par exemple, s'il y a de la pluie, on peut décaler l'arrosage de 24h ou 48h, ce qui permet de ne pas arroser s'il y a déjà eu de la pluie dans la journée. Cette information est récupérée à partir de votre emplacement géographique et les données de météo.

IV. Conclusion

Le kit Konyks Hydro répond à un vrai besoin : la gestion automatique de l'arrosage, tout en apportant des fonctions connectées très tendances afin d'assurer une gestion et une configuration à distance depuis son smartphone. Tout ça, sans pour autant supprimer la fonction de déclenchement manuel puisqu'il y a le bouton sur l'Hydro Dispenser. C'est un appareil intéressant, qui est simple à utiliser et à configurer : il devrait plaire à ceux qui souhaitent automatiser l'arrosage pendant les vacances ! Le fait d'avoir une fonction "prise connectée" sur l'Hydro Hub est également une belle surprise !

Lorsque vous achetez ce kit, tout est compris donc vous n'avez pas de Box domotique à acheter en complément car c'est une fonction déjà assurée par l'Hydro Hub. C'est probablement pour cette raison que le prix pourra sembler un peu élevé : 99,90 euros.

The post

Test Konyks Hydro : la gestion de l’arrosage pour votre jardin connecté first appeared on

IT-Connect.