I. Présentation

Aujourd’hui, nous allons découvrir un outil qui permet d’anonymiser des fichiers de capture ! Il s'agit de TraceWrangler, créé par Jasper Bongertz.

Très utile avec les fichiers de capture de Wireshark, TraceWrangler permet d’effectuer les actions suivantes sur un fichier de capture :

- Lecture/Ecriture/Modification de fichiers pcap et pcapng

- Nettoyer et anonymiser un fichier de capture

- Éditer des paquets et supprimer certains protocoles comme le GRE ou MPLS

- Rassembler et agréger plusieurs fichiers de capture

- Affiche la structure en bloc d’un fichier pcapng

- Extraire des conversations d’un ou plusieurs fichiers de capture

Dans ce tutoriel nous allons voir comment anonymiser un fichier de capture Wireshark.

Avant de continuer, voici la liste des précédents articles de cette série sur Wireshark :

II. Pourquoi rendre un fichier de capture anonyme ?

Rendre un fichier de capture anonyme permet de pouvoir partager le fichier avec des tiers dans le cadre de formations ou d’aide au troubleshooting sans exposer des informations de votre entreprise ou des informations personnelles.

Par exemple, vous soumettez un cas de problème de performance sur le forum d’entraide de Wireshark, vous pouvez fournir un fichier de capture sans qu'ils contiennent d'informations sur le réseau de votre entreprise, comme les adresses IP, les ports TCP/UDP utilisé par vos applications, etc.

III. Installation de TraceWrangler

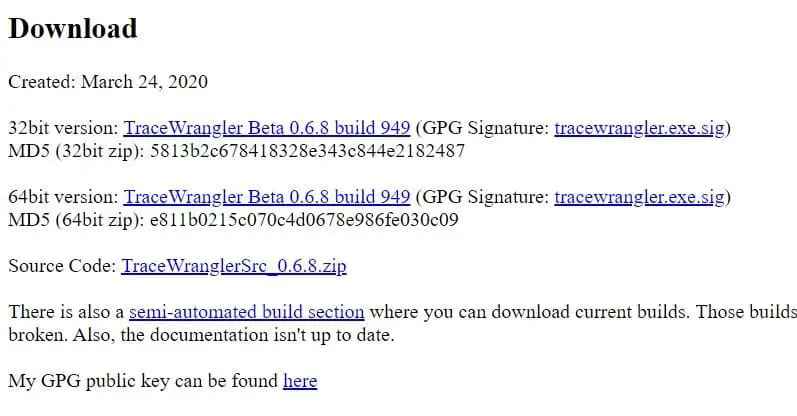

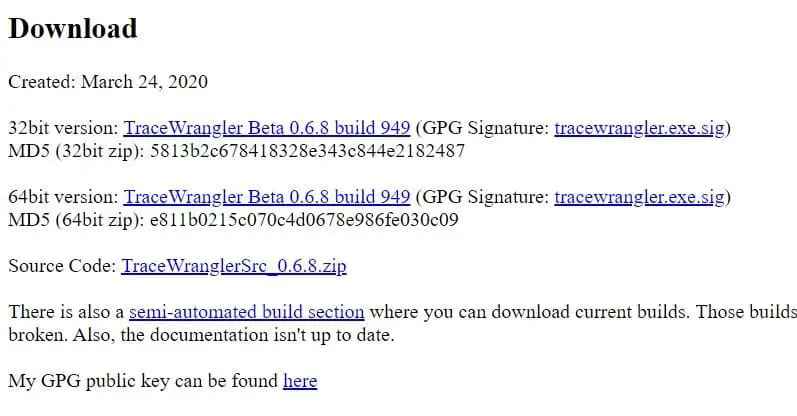

A. Téléchargement

Pour télécharger TraceWrangler, il suffit de se rendre sur le site officiel via ce lien :

Dans la partie "Download", cliquez sur la version dont vous avez besoin. Le téléchargement se lance automatiquement.

B. Installation

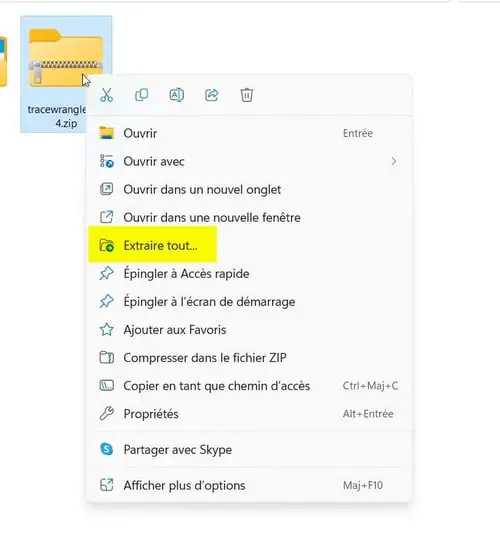

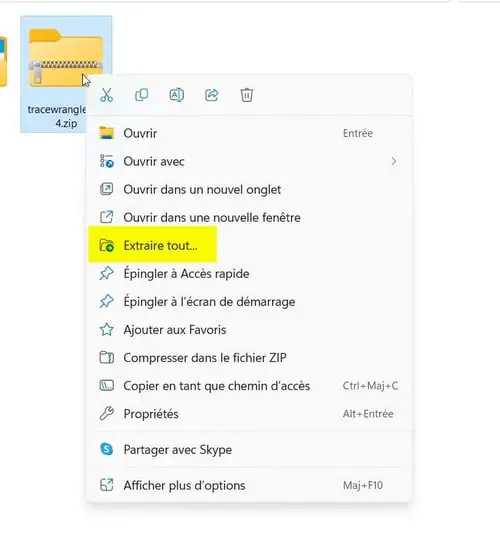

Suite au téléchargement, vous devez disposer d'un fichier zip nommé « tracewrangler_x64.zip » (pour la version 64 bits).

Maintenant il faut décompresser le fichier. Pour ce faire vous faites un « clic droit sur le fichier » et vous cliquez sur « Extraire tout… ».

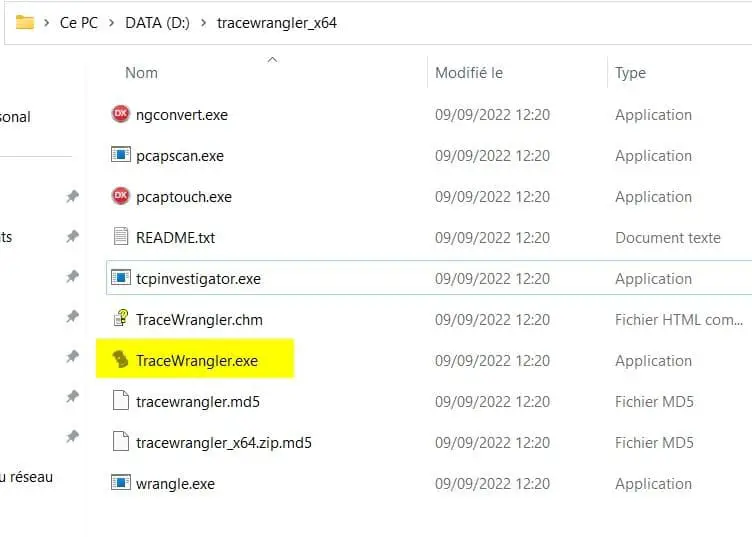

Un dossier doit apparaitre avec le même nom que votre archive.

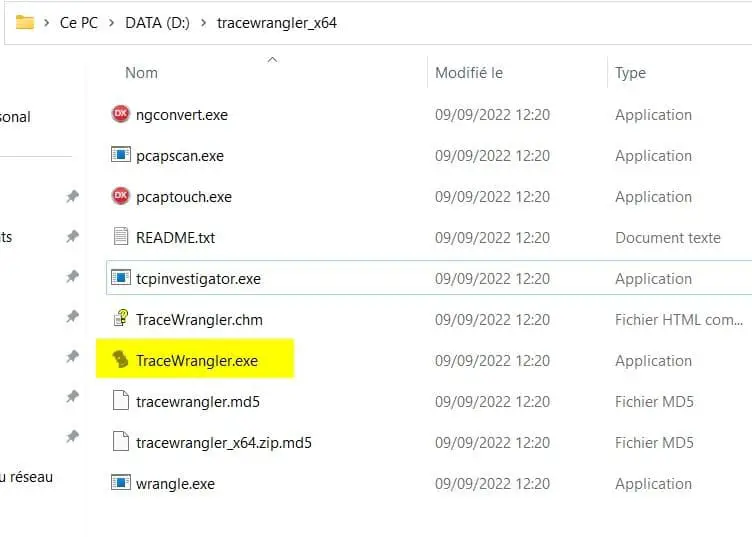

Ensuite, accédez au dossier. Vous devez trouver « Tracewrangler.exe » qui est un simple exécutable. Double cliquez sur ce fichier pour le lancer.

IV. Découverte de TraceWrangler

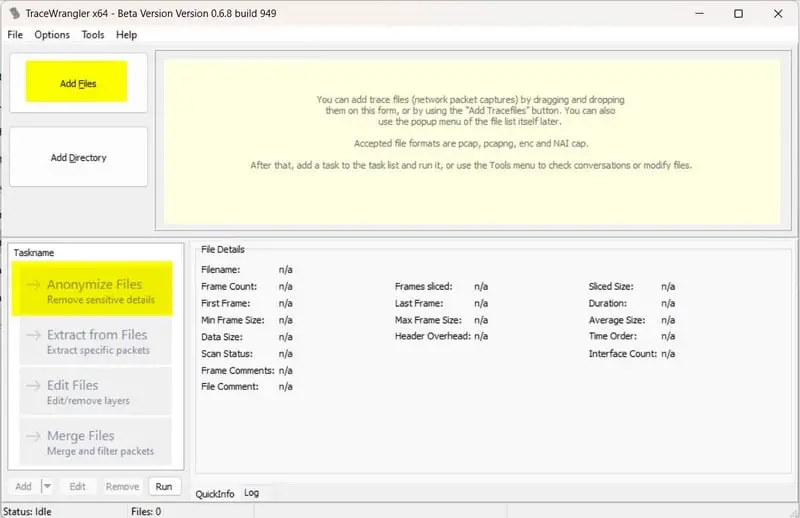

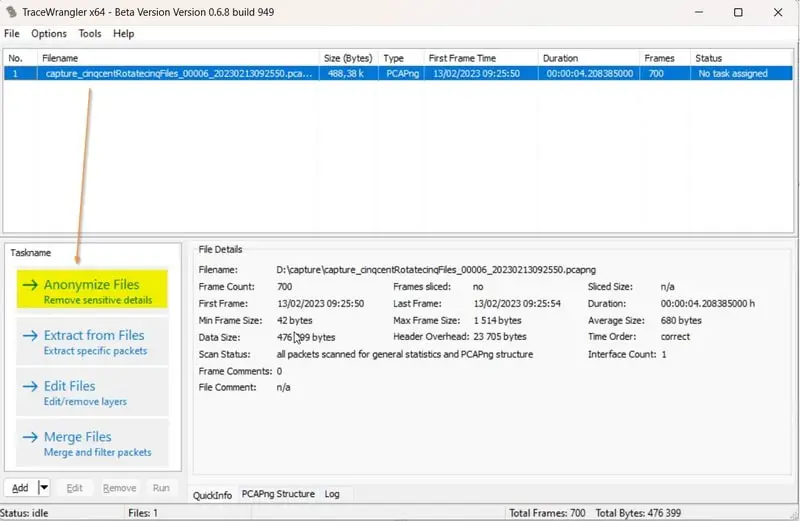

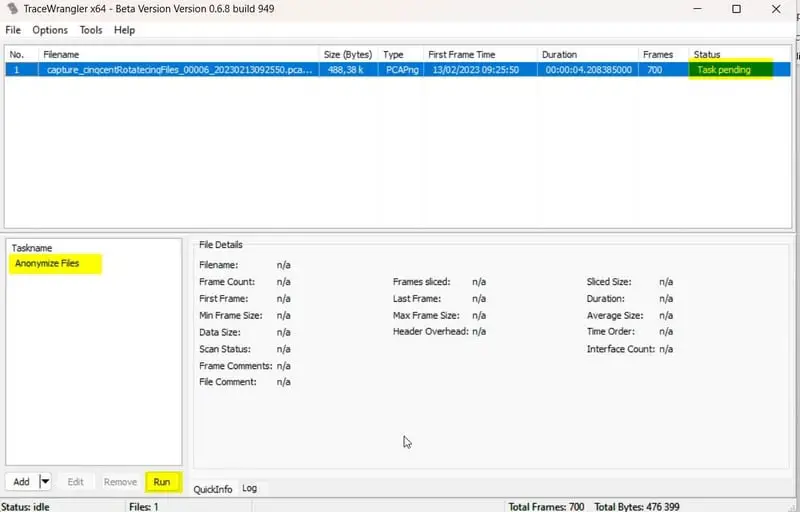

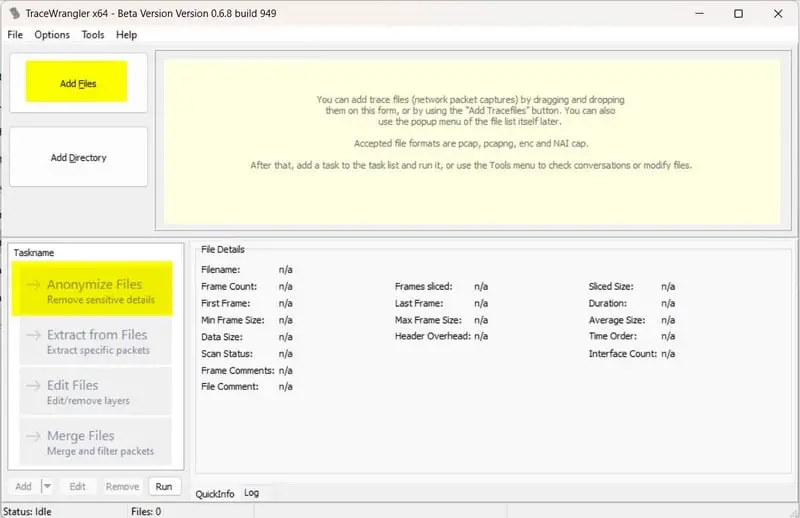

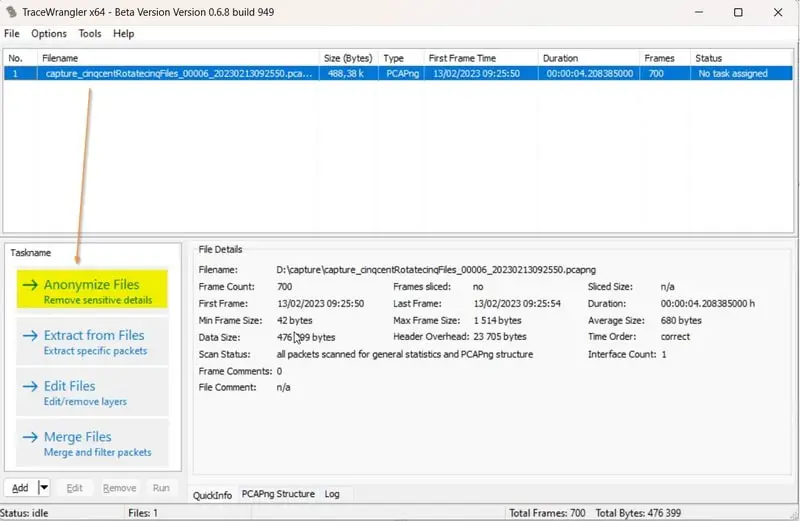

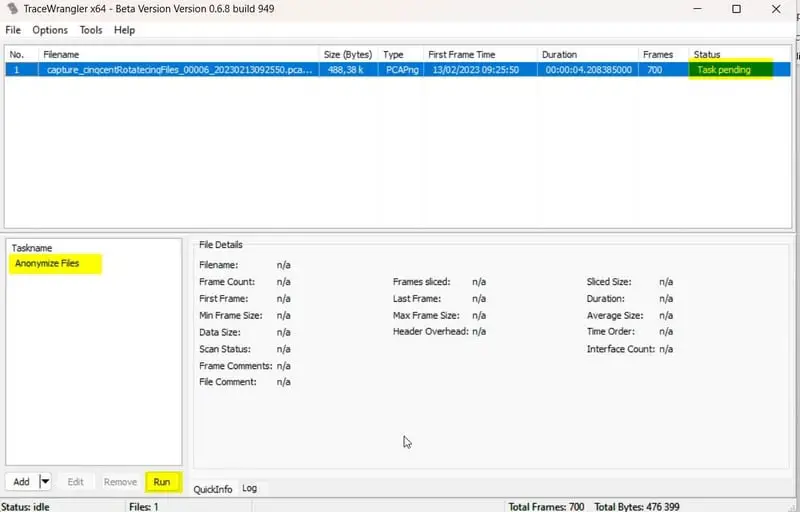

Lors du lancement de l’exécutable, nous arrivons sur cet écran. Sur l'image ci-dessous, les parties surlignées en jaune sont celles que nous allons explorer dans ce tutoriel.

Comme indiqué lors de la présentation, TraceWrangler est capable d’effectuer différentes tâches, celle qui nous intéresse est « Anonymize Files ».

A. Ajouter un fichier de capture

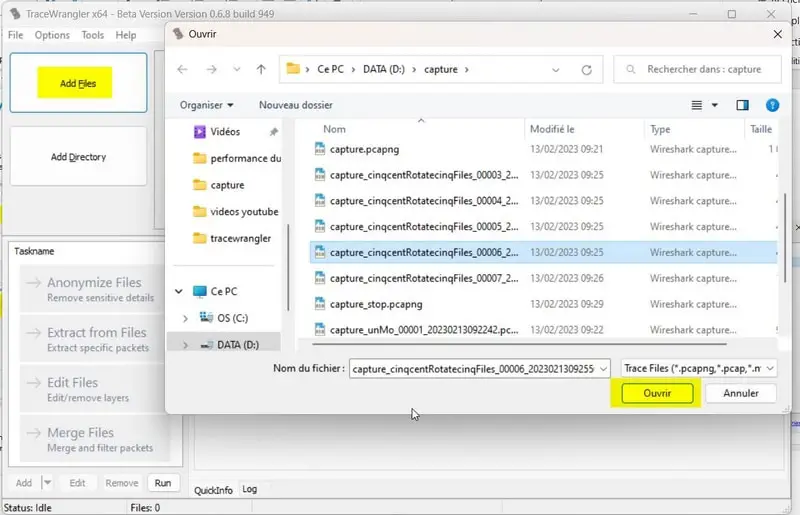

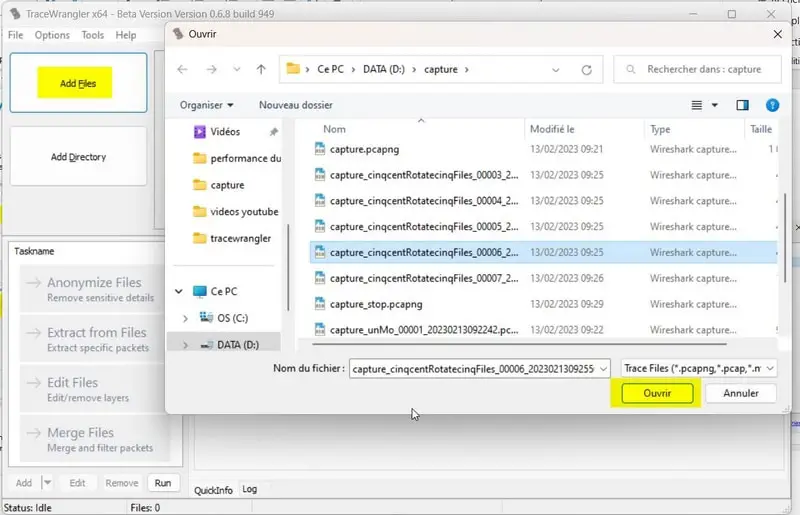

Pour ajouter un fichier de capture à analyser, il suffit de cliquer sur « Add Files » : une fenêtre s’ouvre pour sélectionner un fichier de capture.

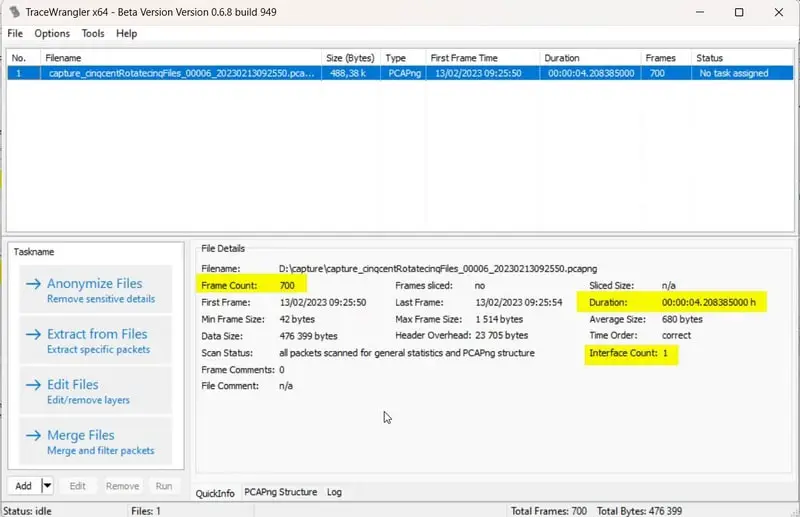

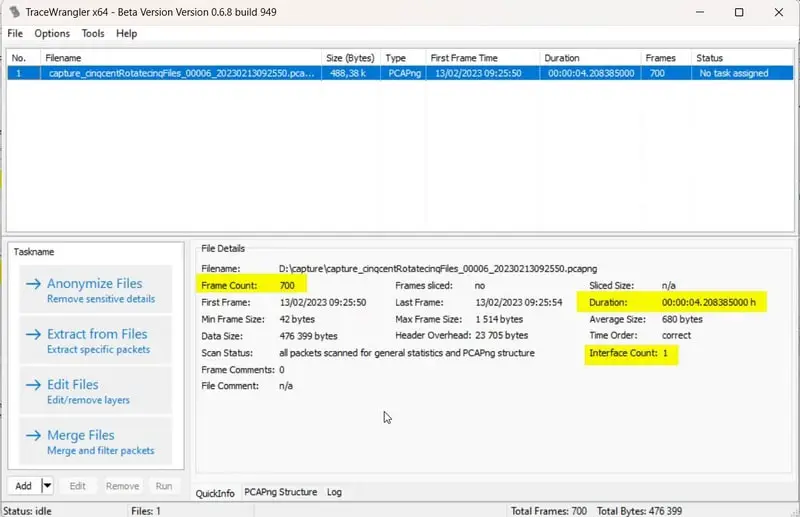

Une fois que vous avez cliqué sur « Ouvrir » , le fichier pcap va apparaître dans TraceWrangler.

En cliquant dessus comme sur la copie d’écran, vous allez pouvoir récupérer des informations générales sur votre fichier comme :

- Le nombre de trames

- La durée

- Le nombre d’interfaces de capture

- L’emplacement du fichier

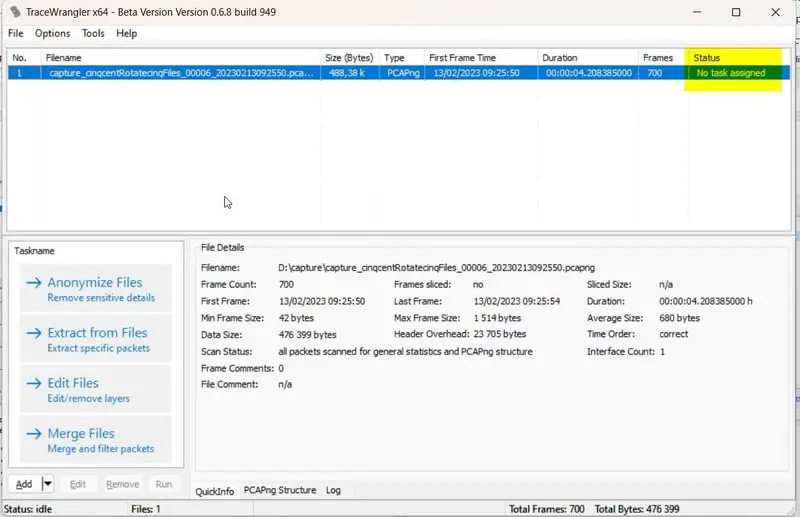

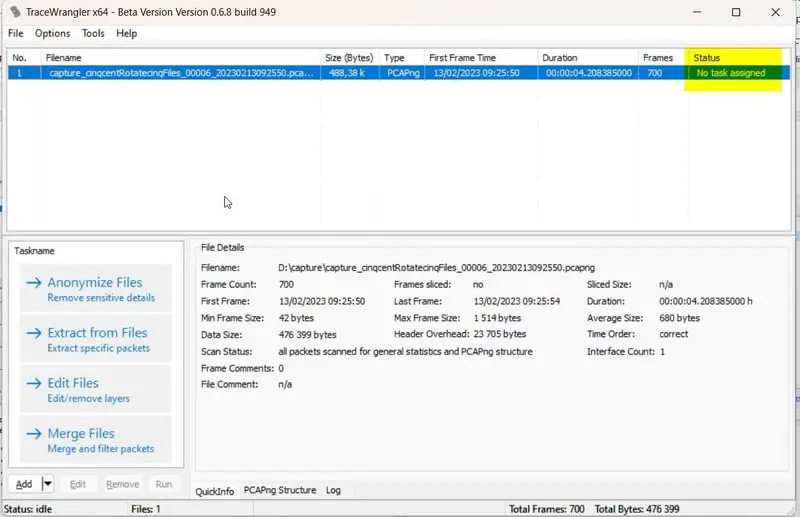

Maintenant, il reste à affecter une tache pour modifier notre fichier pcap. Actuellement, la colonne « status » renvoie une valeur « No task assigned »

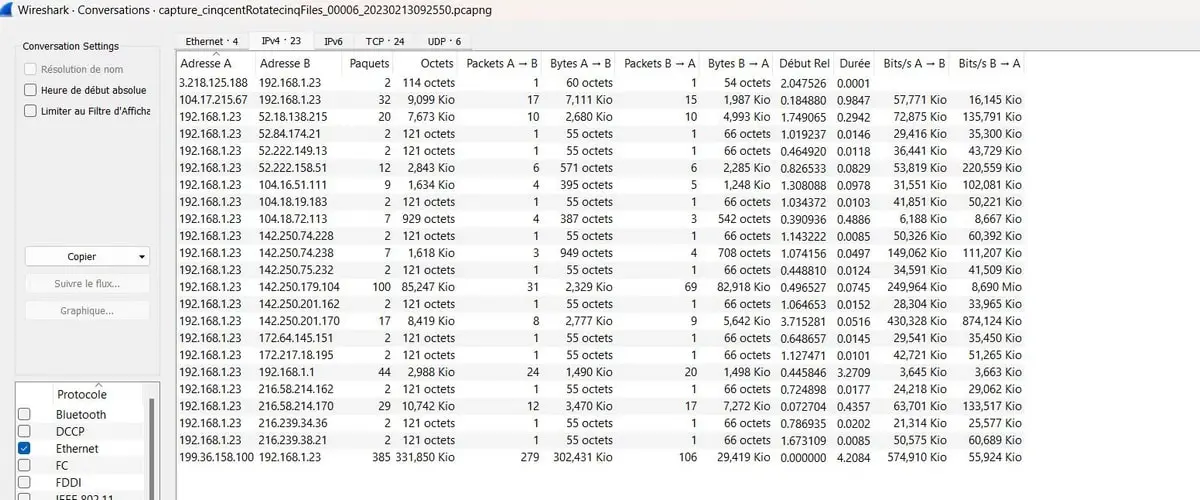

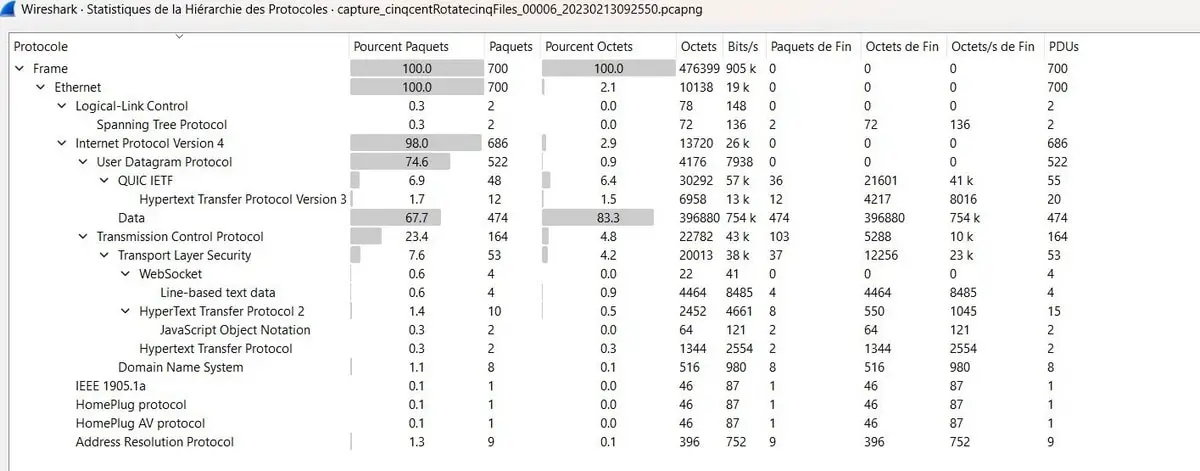

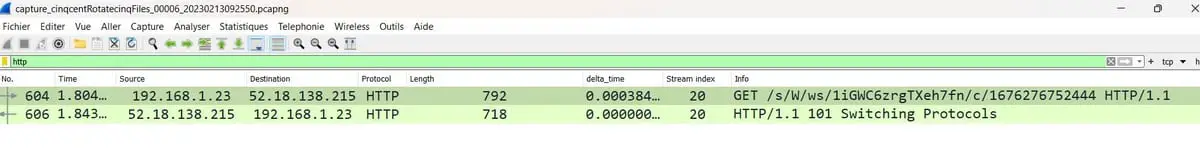

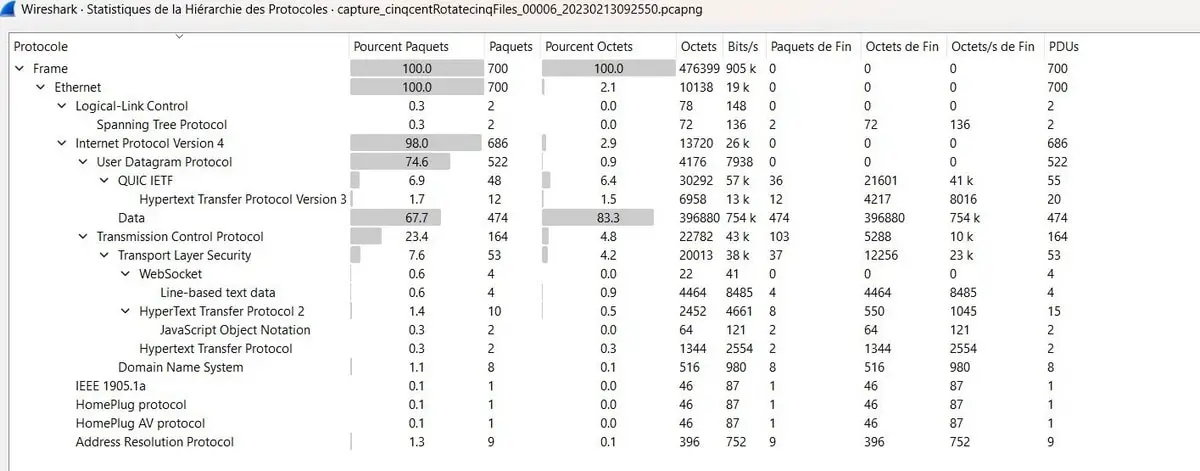

B. Image de la trace d’origine

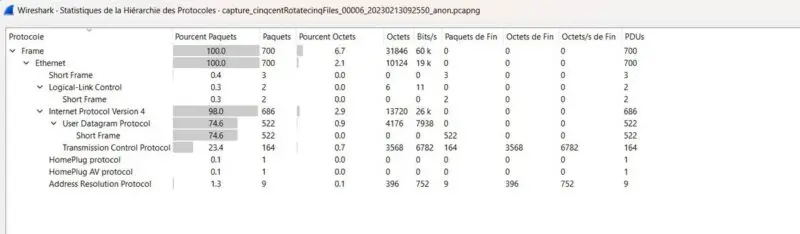

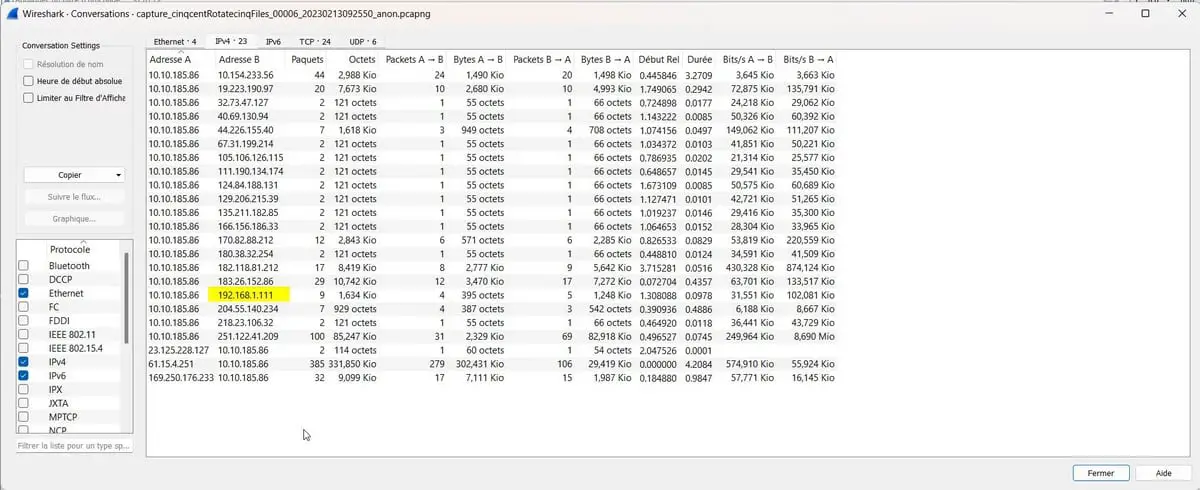

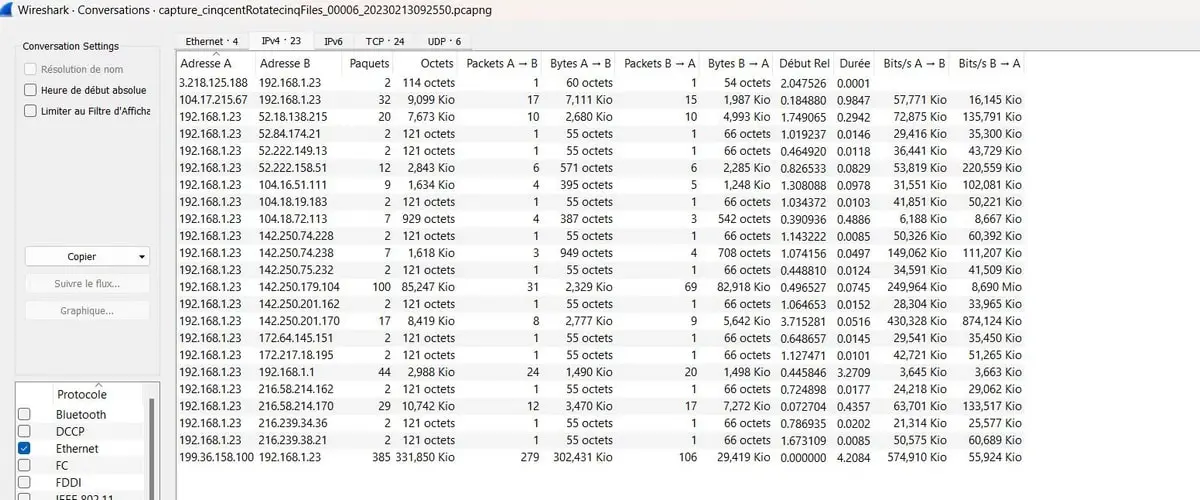

Avant d’effectuer l’action d'anonymisation de la capture réseau, je vais faire une copie d’écran de certaines informations afin de pouvoir comparer les résultats à la fin de ce tutoriel.

Note : TraceWrangler va créer un deuxième fichier de capture

- Liste des conversations IP

Dans ce tutoriel, nous allons effectuer deux actions d’anonymisation de la capture :

- Changement des adresses IP

- Couper les paquets au niveau des couches transport TCP/UDP

Ce qui donnera pour résultat :

- Des adresses IP modifiées

- Aucun protocole applicatif de couche 7 dans notre trace réseau au-dessus de TCP et UDP

C. Suppression des données

Pour procéder, suivez les étapes suivantes... Sélectionnez votre trace réseau et cliquez sur « Anonymize Files ».

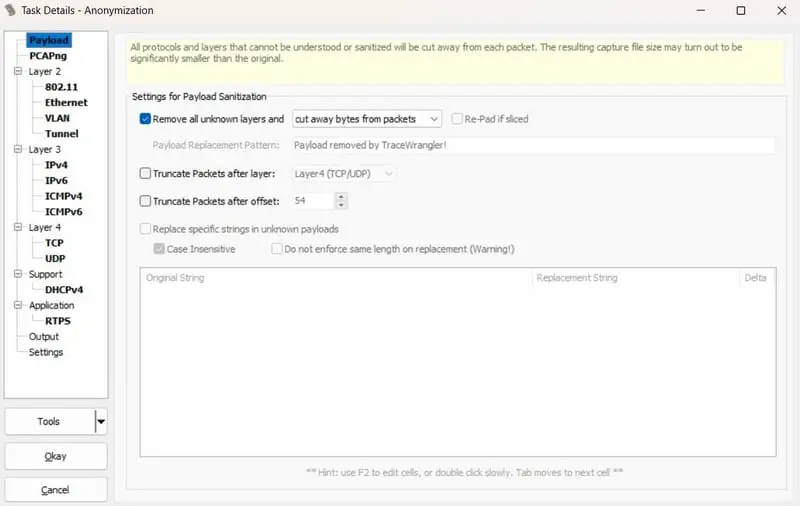

Une nouvelle fenêtre s’ouvre.

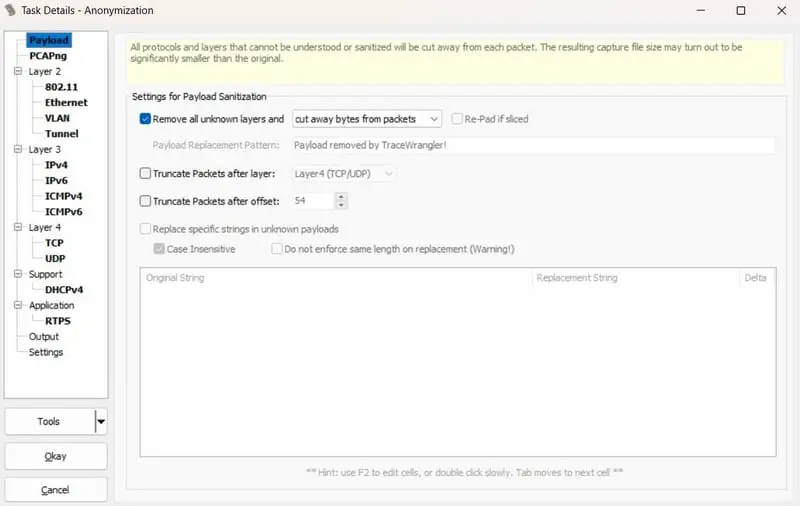

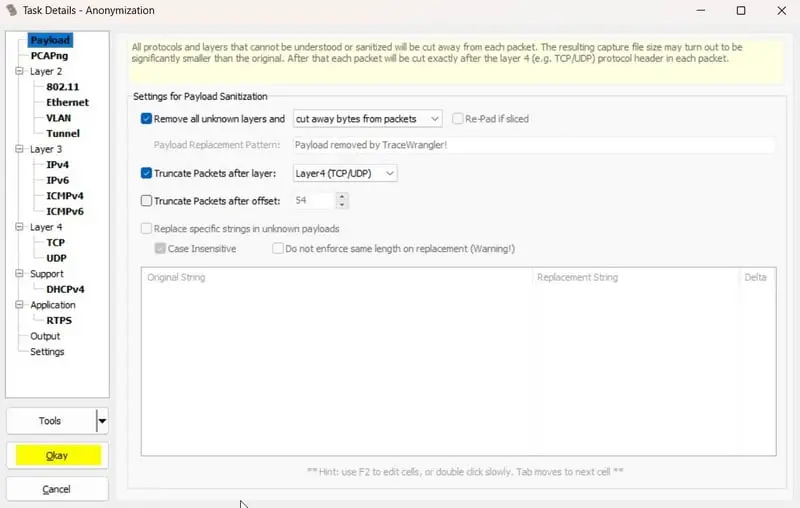

TraceWrangler est capable d’anonymiser les informations de la couche 1 à 4 du modèle OSI comme le montre l’image ci-dessous.

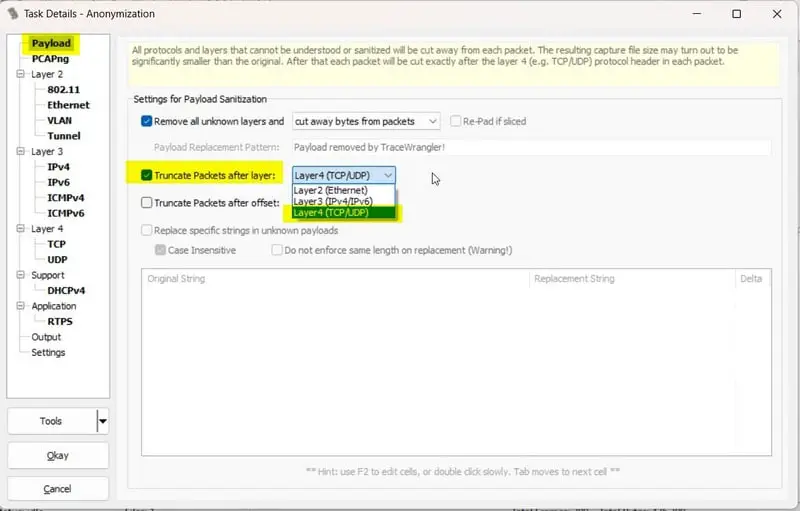

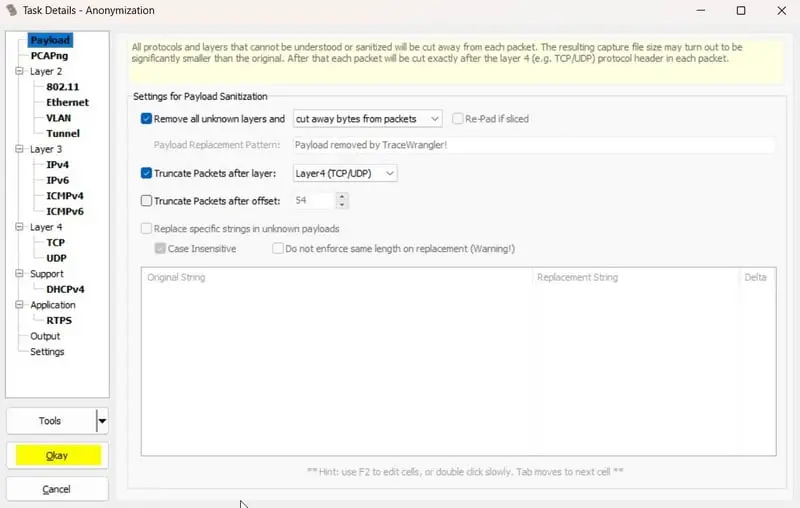

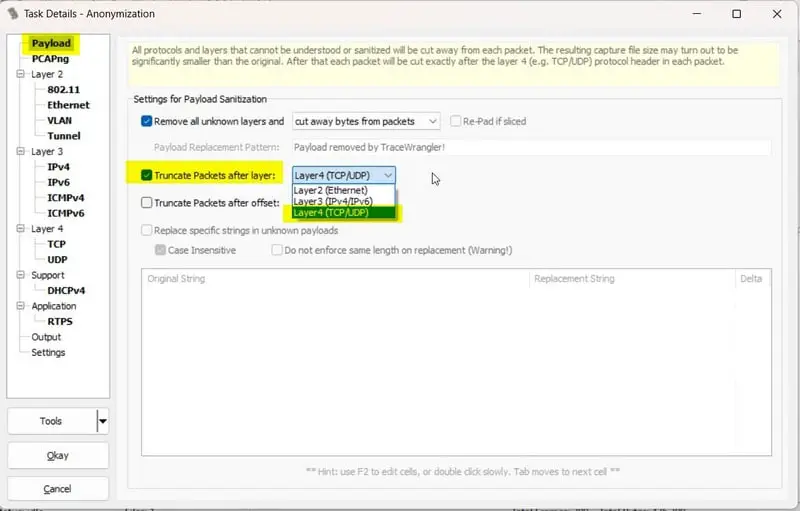

Pour supprimer les données, il faut aller sur « Payload » et ensuite cocher la case « Truncate Packets after layer » et vous sélectionnez « Layer4(TCP/UDP) ».

Ensuite, nous allons passer à la partie IPv4.

D. Modifier les adresses IP

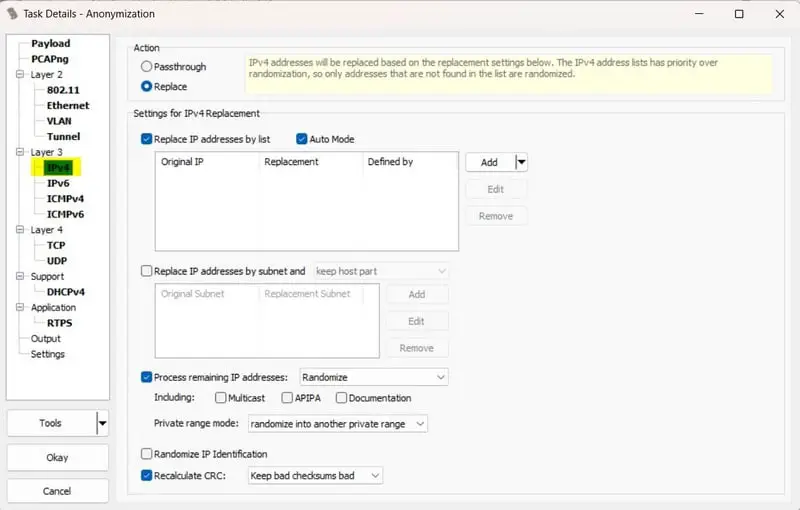

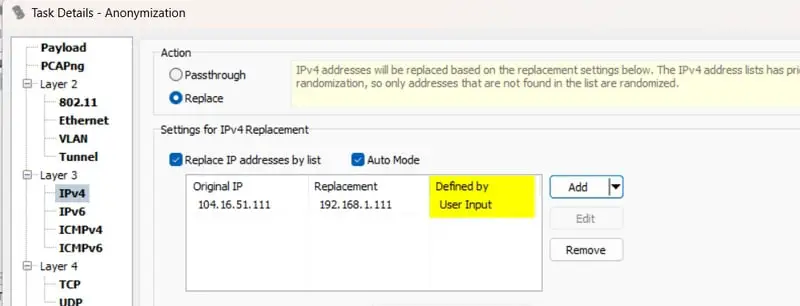

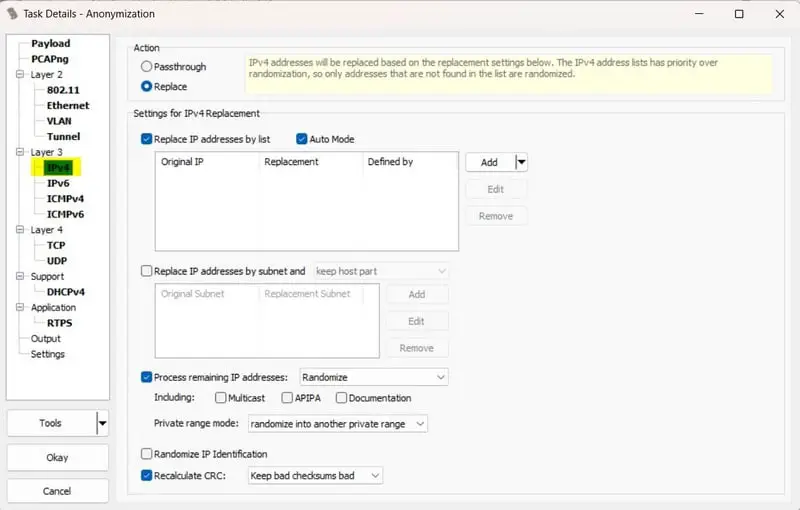

Accédez à la section « IPv4 » sur la gauche de l'interface.

Avant d’aller plus loin, nous allons voir les options disponibles

Action :

- Passtrough : on ne modifie pas les adresses IP

- Replace : on remplace les IP (option cochée par défaut)

Settings for IPv4 Replacement :

- Replace IP addresses by list : remplace les adresses IP spécifiées dans une liste (option cochée par défaut), la liste peut-être celui d’un fichier de capture

- Auto Mode : TraceWrangler va choisir les IP de remplacement à votre place

- Replace IP adresses by subnet and : remplace des sous-réseaux IP

- Process remaining IP adresse choix Randomize : prends des adresses IP aléatoirement (coché par défaut)

- Randomize IP identification : modifie le champ IP identification de l’entête IP

- Recalculate CRC : recalcule le CRC pour le contrôle d’erreur (option cochée par défaut)

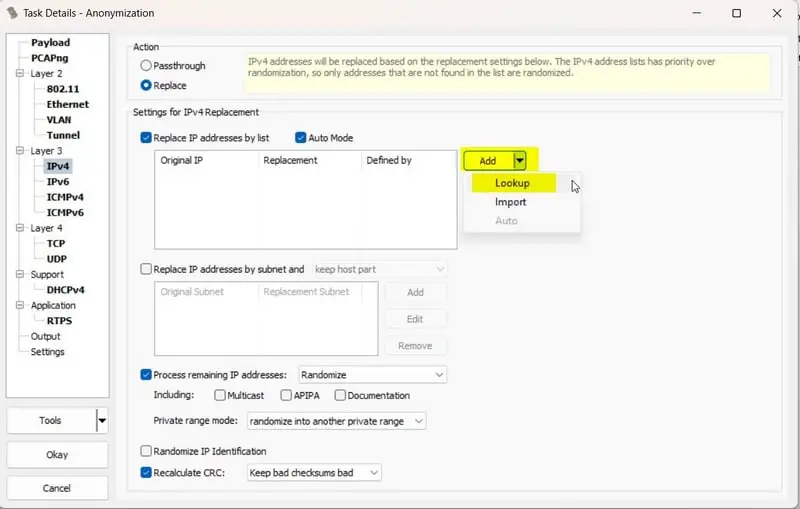

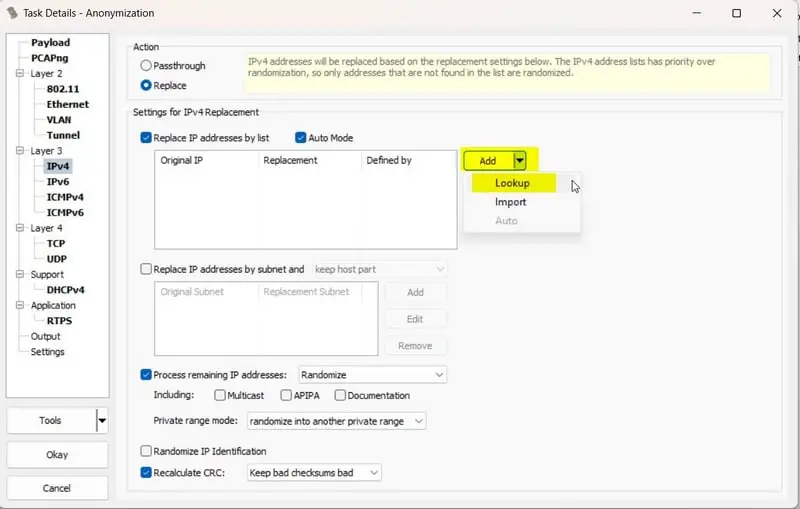

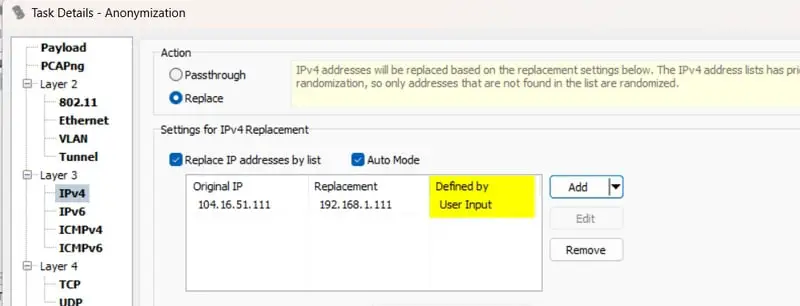

Nous pouvons utiliser les options par défaut pour modifier les adresses IP, mais si on souhaite spécifier les adresses IP de remplacement il suffit de cliquer sur la flèche à côté de « Add » et ensuite « Lookup »

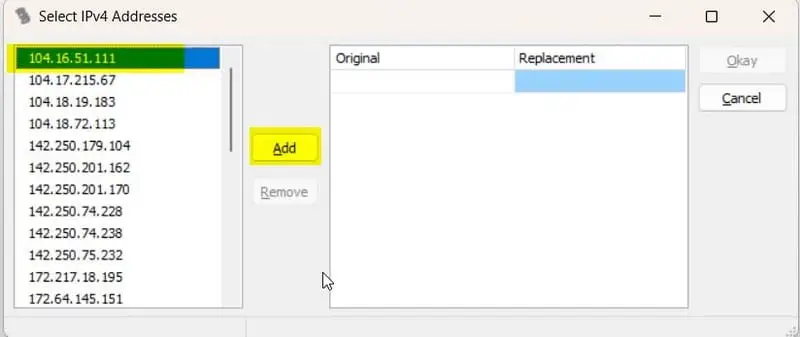

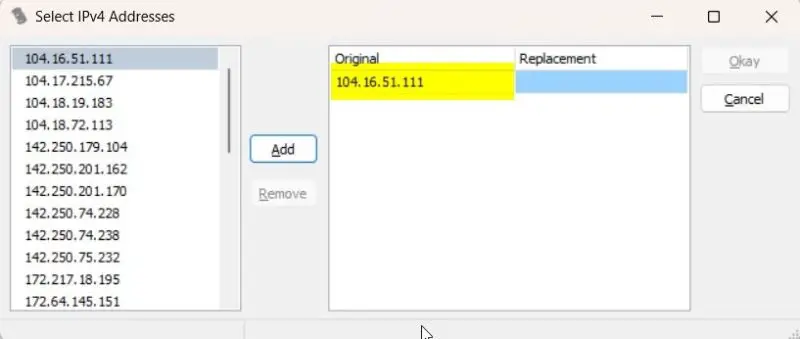

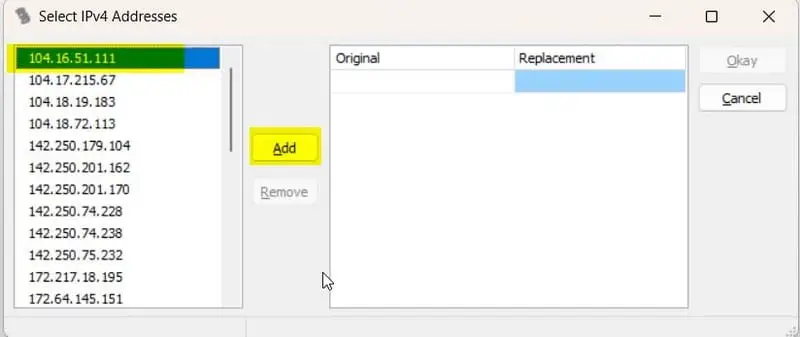

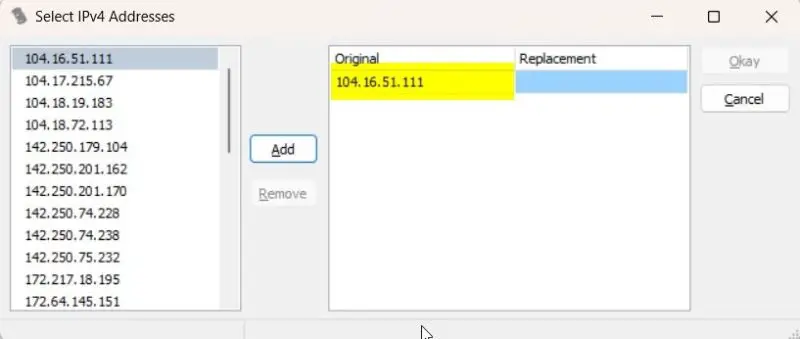

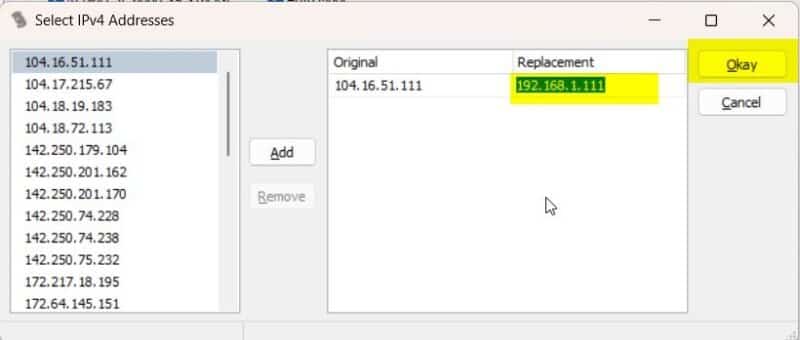

Pour modifier une IP, il suffit de la sélectionner et de cliquer sur « Add ».

Votre adresse IP apparait dans la colonne Original.

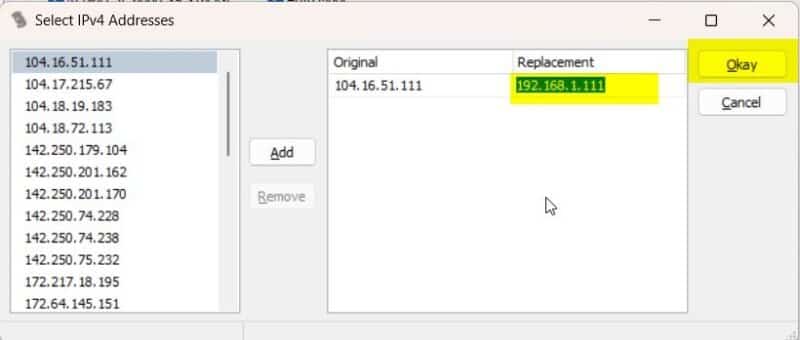

Pour ajouter une adresse IP de remplacement, cliquez sur la case vide de la colonne Replacement et rentrez l’adresse IP. Une fois que vous avez terminé, cliquez sur « Okay ».

Si vous revenez sur la page de configuration IPv4, vous remarquerez que la modification manuelle d’une IP est indiquée dans le tableau avec la valeur « User Input ».

Le reste des adresses IP sera modifié par l’outil de manière automatique.

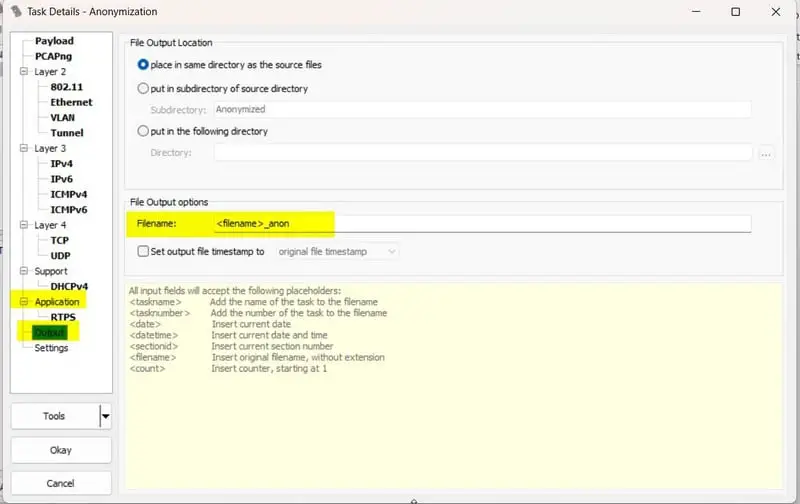

E. Fichier de sortie

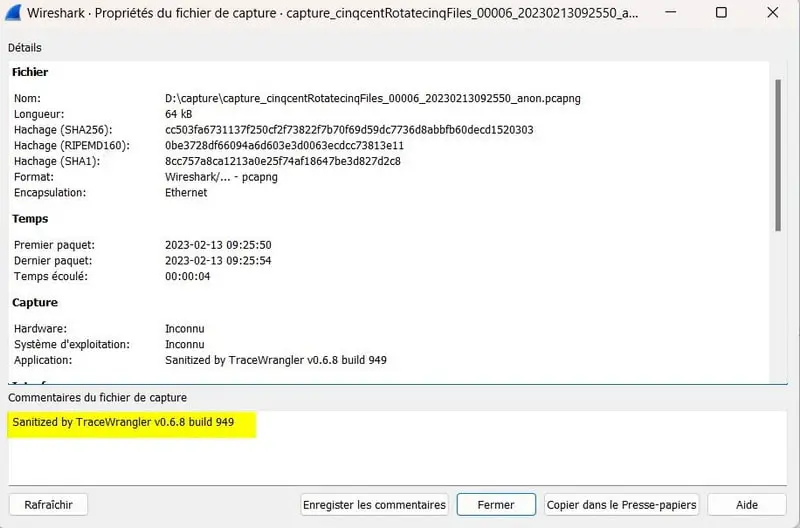

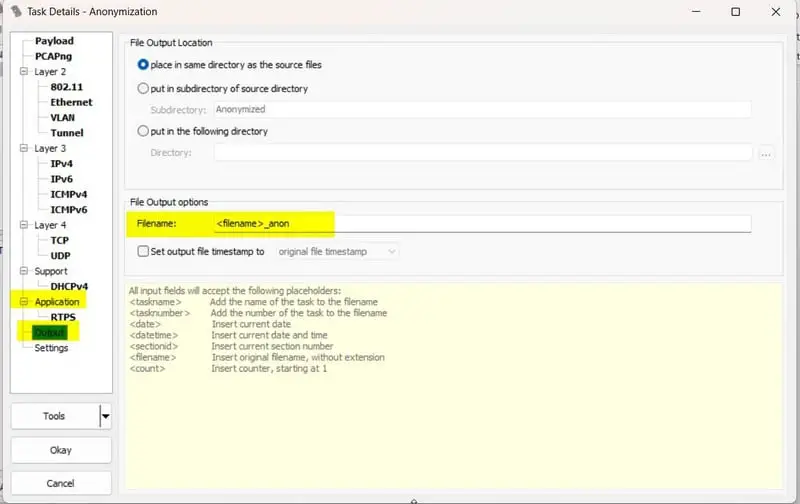

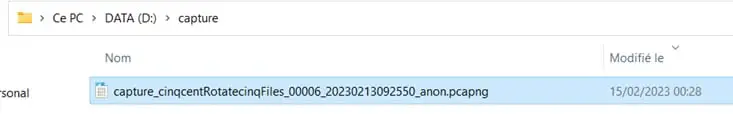

TraceWrangler va créer un nouveau fichier en utilisant le nom d'origine puis en ajoutant le texte « _anon » à la fin du nom du fichier de capture.

Sous le menu « Application », cliquez sur « Output » pour voir les paramètres de sortie.

Dès que vous avez terminé, cliquez sur « Okay ».

Nous revenons sur la page d’accueil du logiciel... Maintenant le « status » est dans un état « Task pending », avec comme tache « Anonymize Files ».

Une fois que vous êtes prêt, vous pouvez cliquer sur « Run » en bas à gauche comme sur l’image ci-dessus.

Quand c'est terminé, vous devez avoir un changement de statut avec la valeur « Task complete ».

V. Vérifications

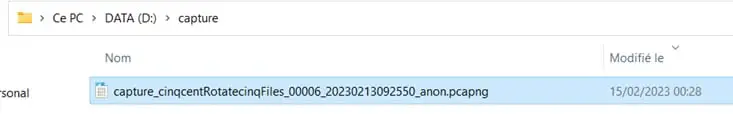

A. Fichier de capture créé

Dans mon dossier de capture, je retrouve bien un fichier pcapng finissant par "_anon".

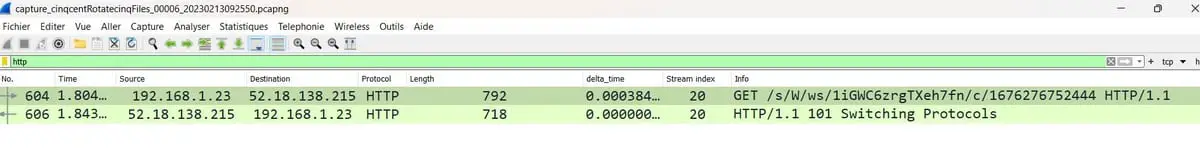

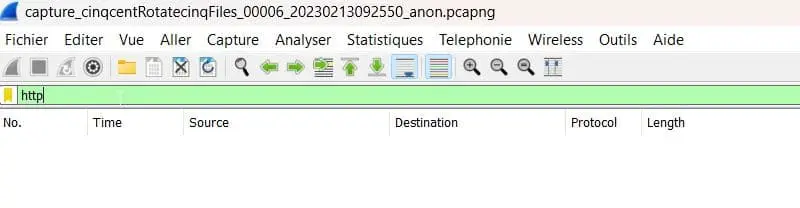

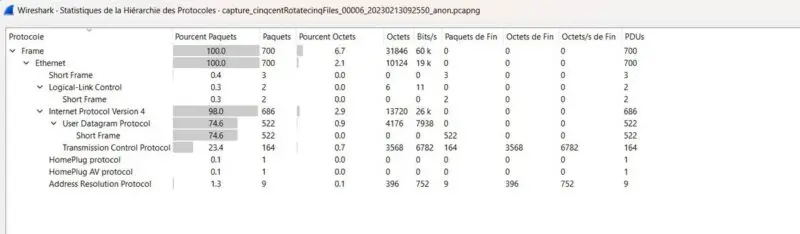

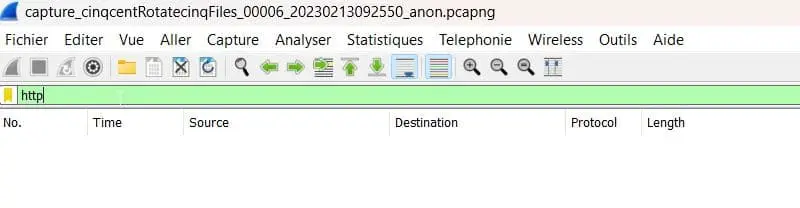

B. Données applicatives supprimées

Dans ce fichier, on ne voit plus de flux applicatifs comme http et DNS : on voit seulement des flux TCP et UDP.

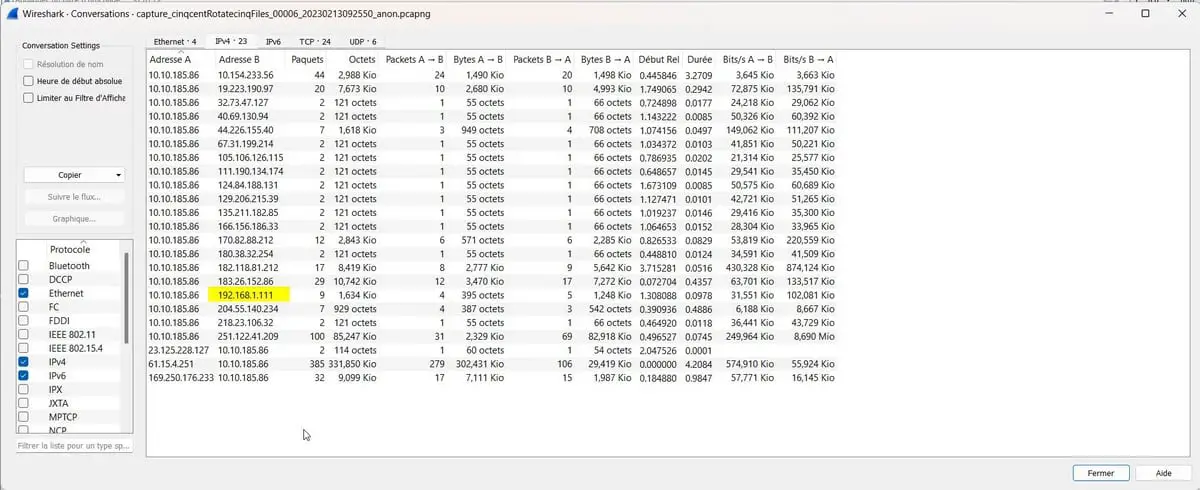

C. Changement des adresses IP

La liste des adresses IP a changé et vous apercevez l’adresse IP que nous avons spécifié manuellement « 192.168.1.111 ».

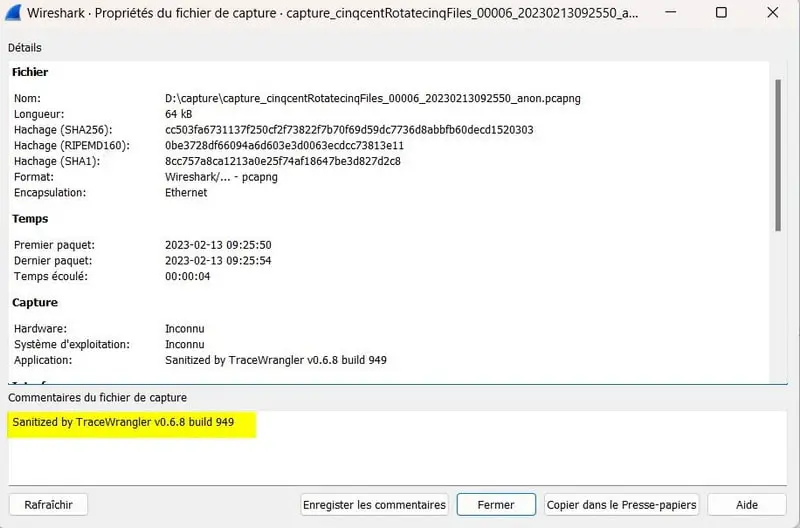

D. Valider l’utilisation de TraceWrangler

En allant dans les propriétés du fichier de capture, un commentaire doit apparaitre : "Sanitized by TraceWrangler v0.6.8 build 949", ce qui indique que TraceWrangler a modifié le fichier de capture.

VI. Conclusion

Cet article sur TraceWrangler va vous permettre de partager des fichiers de capture sur le discord IT-Connect en toute sécurité pour que la communauté puisse vous apporter de l'aide dans vos analyses !

Le prochain article portera sur la gestion des captures réseau en continu avec Wireshark.

L'article

Wireshark – Comment anonymiser un fichier de capture avec TraceWrangler ? est disponible sur IT-Connect :

IT-Connect.