Windows To Go : Test de la Spyrus WorkSafe Pro

jeudi 18 décembre 2014 à 10:45I. Présentation

Aujourd’hui, on se retrouve pour tester une clé Spyrus WorkSafe Pro, un produit de chez Spyrus, certifié pour Windows To Go. Nous avions auparavant présenté Windows To Go et appris à créer une clé WTG grâce à l’assistant Windows.

Fabriquée aux États-Unis, la clé « Spyrus WorkSafe Pro » est tout simplement le produit haut de gamme de chez Spyrus, en ce qui concerne Windows To Go. Il faut savoir que ce périphérique d’apparence clé USB embarque une puce SSD, ce qui lui permet d’être reconnu comme un disque fixe et d’obtenir d’excellente performance !

Elle est disponible en différentes tailles : 32 Go, 64 Go, 128 Go et 256 Go.

A. Les fonctionnalités

Elle intègre les fonctionnalités suivantes :

– BitLocker sur le volume entier ou une partition de données

– Compatible avec SPYRUS Enterprise Management System

Un mot sur la fonctionnalité SEMS (SPYRUS Enterprise Management System), qui permet de bénéficier d’une console de gestion unique pour administrer ses différentes clés Windows To Go Spyrus. On y retrouve des fonctionnalités comme :

– Contrôler le chiffrement sur les périphériques WTG enregistrés

– Gestion des périphériques, des stratégies et audit

– Les périphériques peuvent être supprimé, désactivé ou activé à distance

– Etc.

On continue avec les fonctionnalités :

– Option “Read-Only“.

– Partition de données

– PKI Rosetta Smart Card pour améliorer la sécurité (authentification, audit, etc.)

– Chiffrement AES 256 bits XTS au niveau matériel

B. Les certifications

La clé Spyrus dispose des certifications suivantes :

– Microsoft Windows To Go certified drives

– FIPS 140-2 Level 3 certified PKI security controller device certificate #1302

– EAL 5+ validated hardware security core

– FCC 47 Part 15, Class B

– CE

– EN55022, EN55024, EN61000

C. Résistance du produit

D’après la documentation du constructeur, la clé Spyrus est capable de résister à 30 minutes d’immersion sous l’eau à 1 mètre de profondeur maximum. Côté température, elle supporte de -40°C à +100°C.

Ces caractéristiques sont intéressantes et à prendre en compte, étant donné que ce type de périphérique est amené à se déplacer dans divers environnements. Bon, ne l’emmenez pas avec vous dans la piscine non plus…

A noter qu’il est impossible de démonter la clé à moins de détruire le produit.

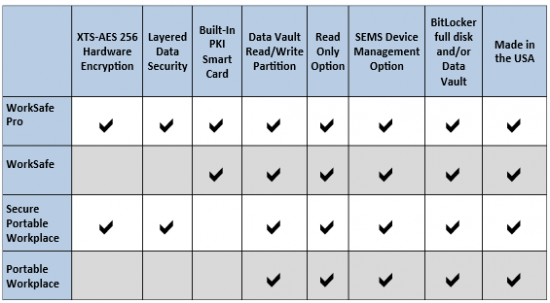

D. Comparaison des produits Spyrus WTG

Voici un comparatif des différents produits Spyrus certifiés pour Windows To Go :

II. Créer une clé WTG Spyrus WorkSafe Pro

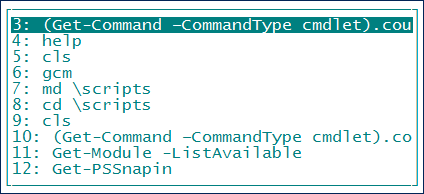

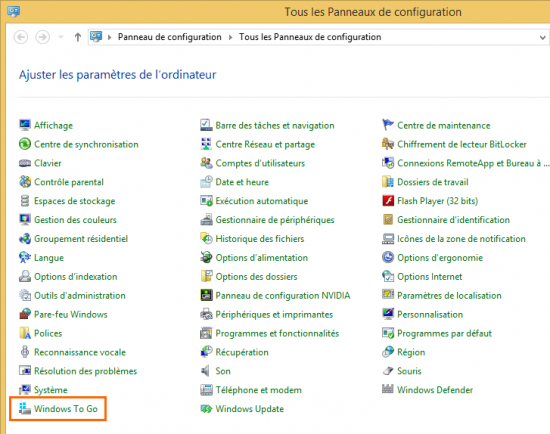

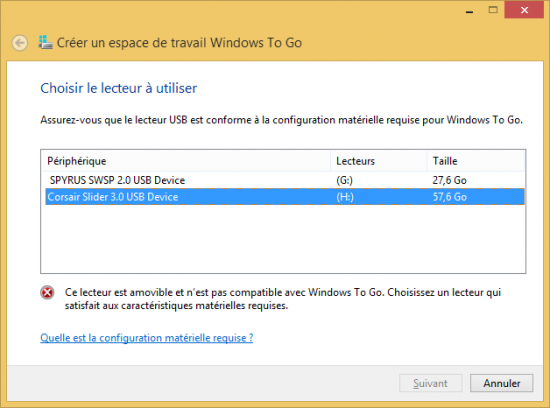

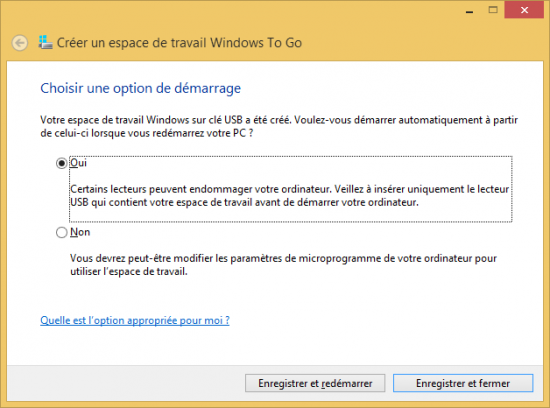

Intéressons-nous à la création d’un espace de travail Windows To Go à partir de la clé Spyrus WorkSafe Pro. Il faut savoir qu’il n’est pas possible de créer une clé WTG avec cette clé Spyrus à partir de l’assistant Windows To Go intégré à Windows, que nous avons utilisé précédemment. En fait, la société Spyrus fournit son propre utilitaire de création.

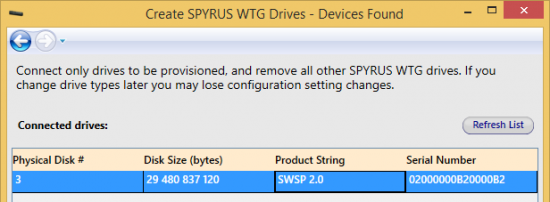

Pour cela, on connecte la clé Spyrus à l’ordinateur, et on exécute l’utilitaire « SpyrusWTGCreator » qu’elle contient. La première étape consiste à sélectionner le lecteur Spyrus que l’on souhaite utiliser :

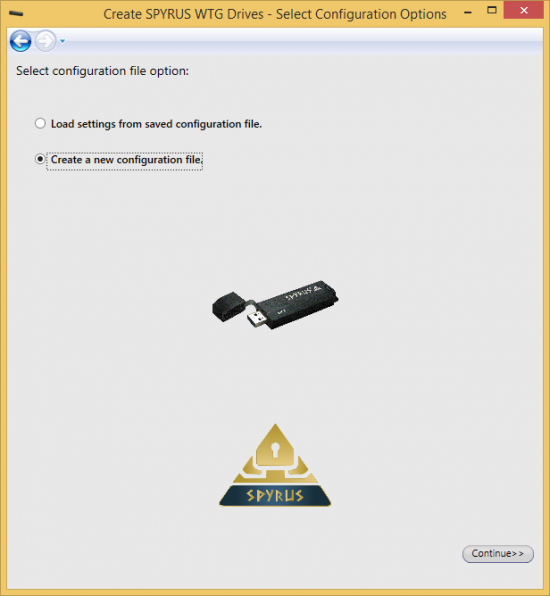

Ensuite, on indique « Create a new configuration file » car c’est la première clé que l’on crée. Il faut savoir que l’on peut réutiliser un fichier de configuration pour créer une ou plusieurs autres clés, ultérieurement. Cela évite de devoir refaire toute la configuration (que nous allons faire).

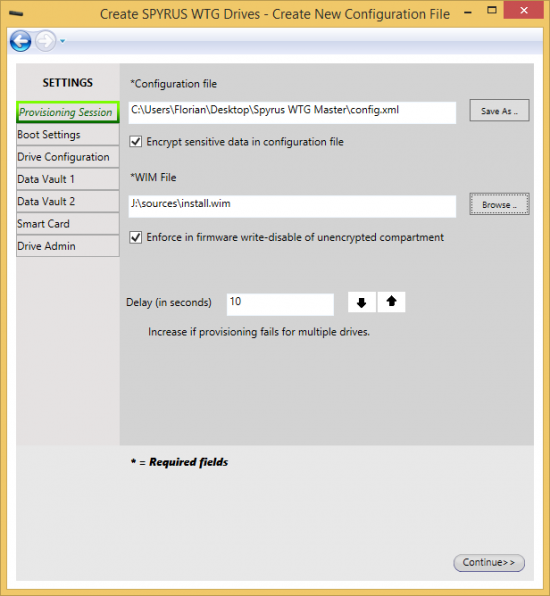

D’ailleurs, on renseigne le champ « Configuration file » afin d’indiquer un répertoire dans lequel on souhaite sauvegarder le fichier de configuration. Ce fichier se nommera « config.xml ».

On pense à cocher « Encrypt sensitive data in configuration file » pour chiffrer les données sensibles contenues dans ce fichier.

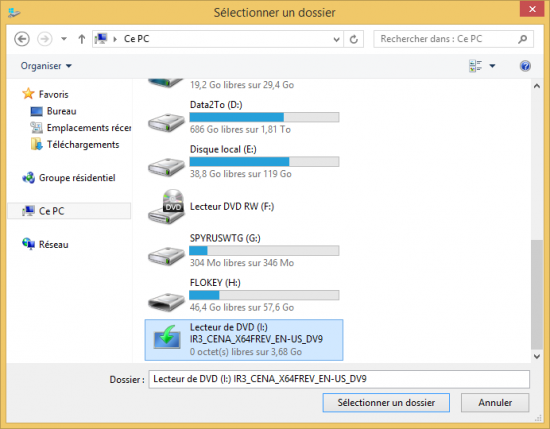

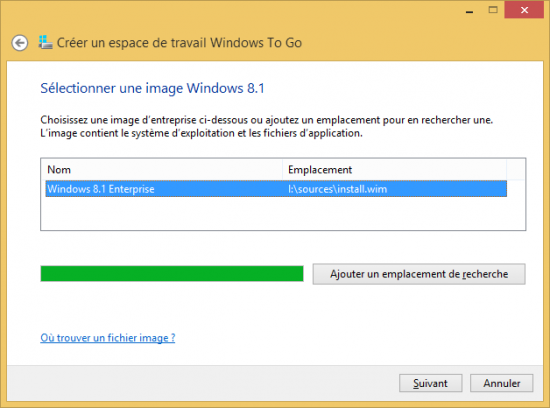

Ensuite et comme avec l’assistant Windows, il faut monter l’ISO de Windows 8.1 Entreprise au sein de la machine, puis on indique le chemin vers le fichier « install.wim » (situé dans le répertoire « sources »).

Si l’on coche « Enforme in firmware write-disable of unencrypted compartment », cela permet de protéger tout le contenu même les fichiers du boot loader.

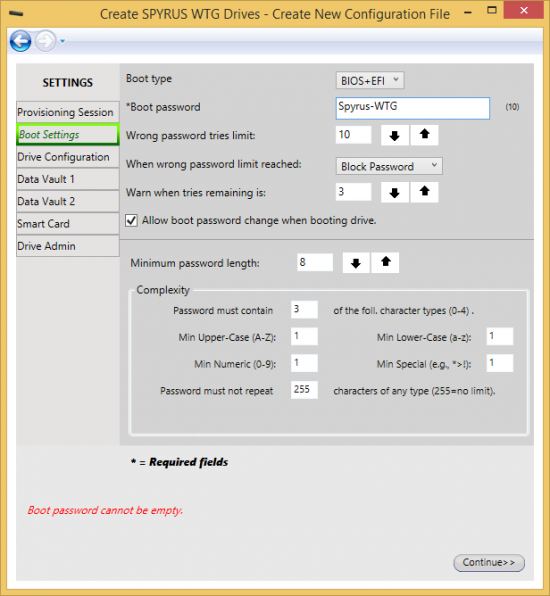

Cette étape permet de configurer les options de démarrage de la clé. Vous comprendrez très vite qu’il faut définir un mot de passe de protection, ce dernier sera automatiquement demandé à chaque démarrage de la clé Spyrus.

On doit choisir si l’on accepte les BIOS et les EFI, ou uniquement les EFI avec Secure Boot. Par ailleurs, on doit impérativement indiquer un mot de passe, on peut gérer la complexité qu’il doit avoir grâce à la zone « Complexity ». Par défaut, il requiert 8 caractères minimum et il requiert d’être complexe.

Pour plus de flexibilité et comme je n’utilise pas de console SEMS, je coche « Allow boot password change when booting drive » pour autoriser la modification du mot de passe au démarrage de la clé. Si l’on change le mot de passe de la clé, il devra correspondre à la complexité définie.

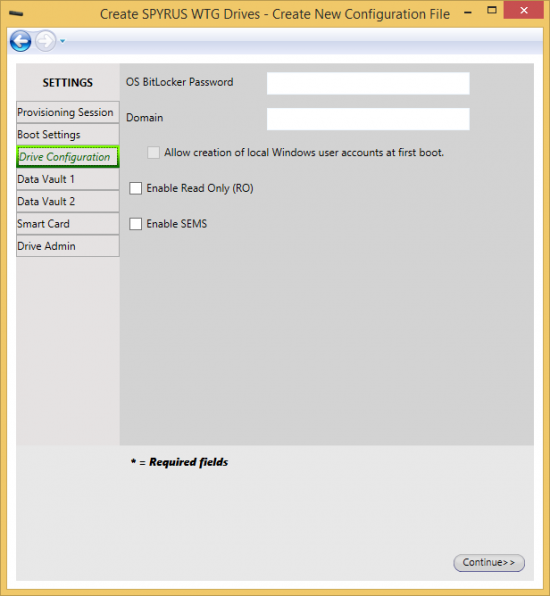

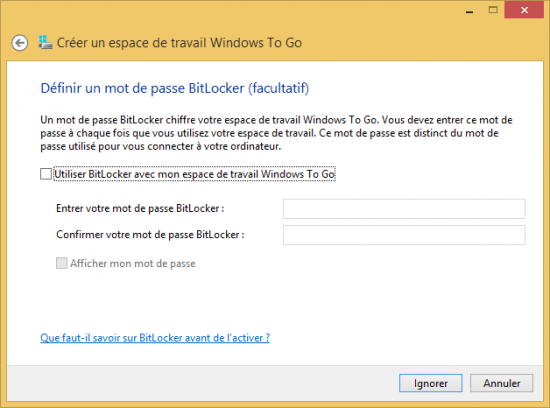

On continue avec la section « Drive Configuration ». On peut activer BitLocker (comme avec l’assistant Windows) afin de bénéficier d’une seconde couche de chiffrement.

• BitLocker

Il suffit d’indiquer un mot de passe « OS BitLocker Password » et votre clé BitLocker de restauration sera stockée dans le fichier de log.

• Domain

Grâce à la section « Domain » on pourra ajouter automatiquement Windows au domaine spécifié, cependant le compte ordinateur correspondant doit être provisionné au préalable dans l’Active Directory. Dans le cas où l’on rejoint un domaine, il peut être intéressant de cocher la case « Allow creation of local Windows user accounts at first boot » pour autoriser la création d’utilisateurs locaux.

• Read Only

Activer le mode Read Only

• SEMS

Activer la gestion via console SEMS.

Note : Si le mode SEMS est activé, vous devrez créer une partition NTFS nommée « DataVault » et ne pas activer le chiffrement BitLocker sur cette partition.

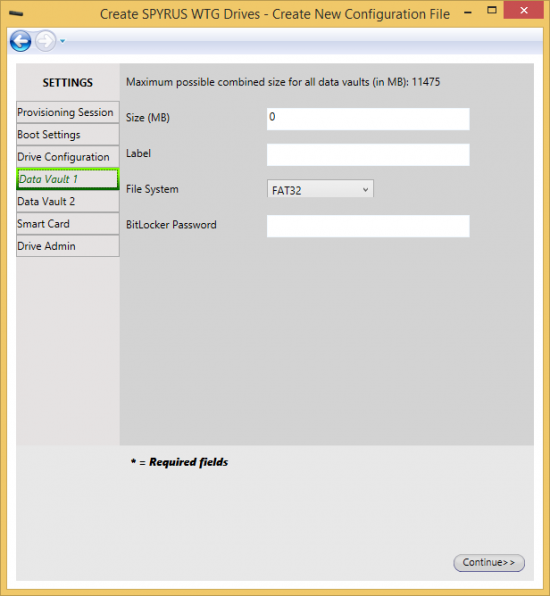

Par l’intermédiaire des sections « Data Vault 1 » et « Data Vault 2 », c’est possible de créer deux partitions de données sur la clé Spyrus. Pour chaque partition, BitLocker peut être activé mais ce n’est pas une obligation.

Si l’on ne crée pas de partition supplémentaire, tout l’espace disponible sera alloué à la partition système.

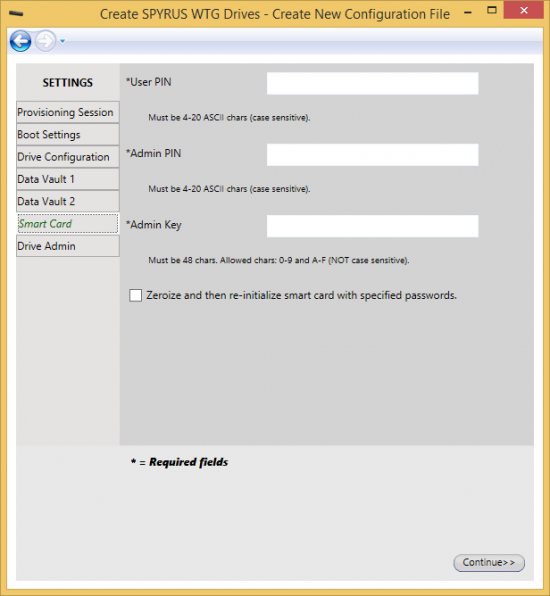

Passons à l’initialisation de la configuration de la Smart Card Rosetta. Pour cela, il faut définir deux codes PINs (accès utilisateur et accès administrateur) et une clé (pour le mini-driver Microsoft) qui lui seront utiles dans ses mécanismes.

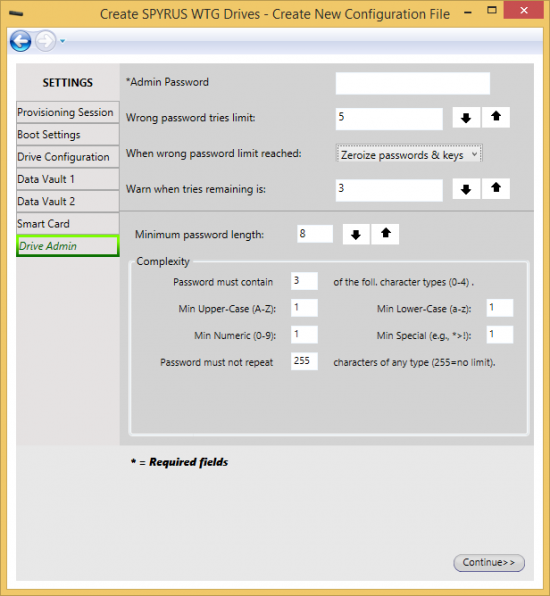

Comme nous l’avions fait pour les options de démarrage, il est nécessaire de définir un mot de passe qui sera utilisé pour obtenir l’accès à l’administration du lecteur WTG. Le principe est le même, toujours avec cette gestion de la complexité.

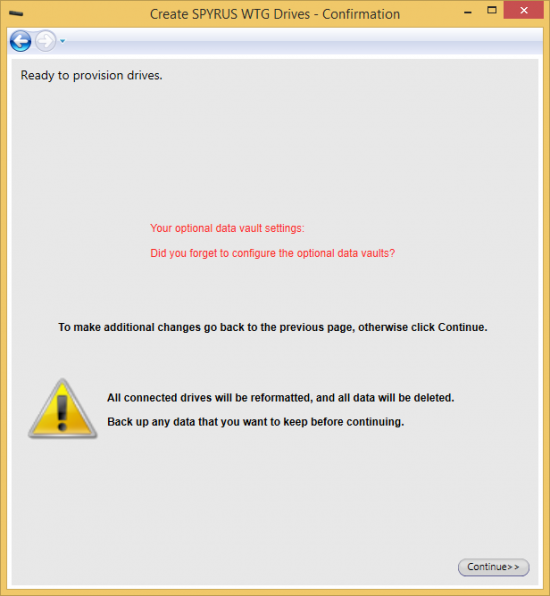

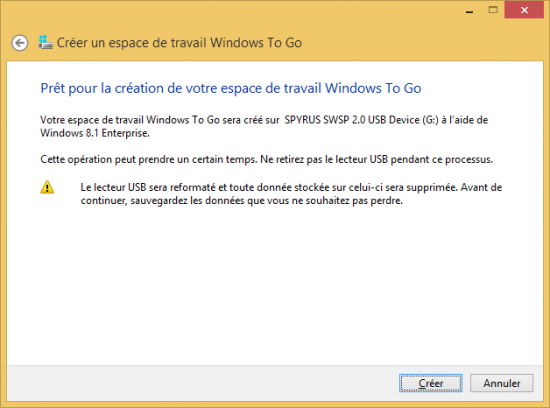

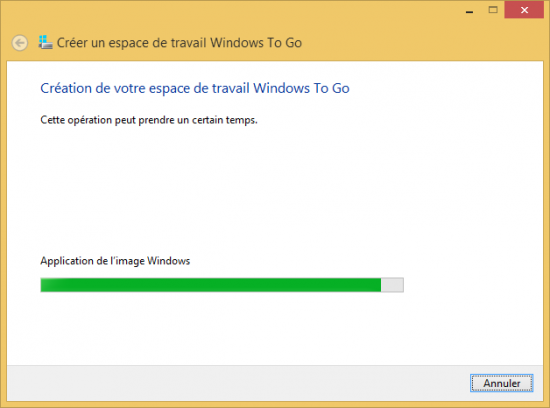

Dernière étape : on lance la création de l’espace de travail. Ainsi, dès que l’on clique sur « Continue » la création commence en prenant en compte l’ensemble des paramètres fournit.

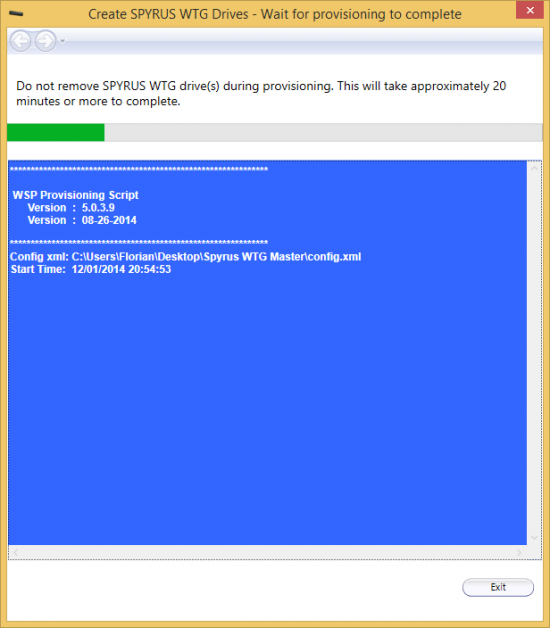

Il faut être patient pendant le provisionnement de la clé. Pour ma part j’ai créé deux fois la clé et à chaque fois l’opération a duré 25 minutes.

A la fin, on obtient un joli « FINISHED » qui valide le bon déroulement du provisionnement de la clé Spyrus.

Pour finir, si l’on s’intéresse au fichier « config.xml » créé, on peut remarquer que l’on retrouve tous les paramètres définis via l’assistant. Ce qui est appréciable c’est qu’il s’agit d’un fichier XML, qu’il est parfaitement lisible et modifiable.

Par curiosité, on peut voir que les mots de passe sont bien chiffrés dans ce fichier de configuration :

Assez parlé, nous allons démarrer la clé Spyrus pour la première fois, afin de vérifier son fonctionnement, et cela m’amènera à réaliser des tests de performance sur l’environnement WTG.

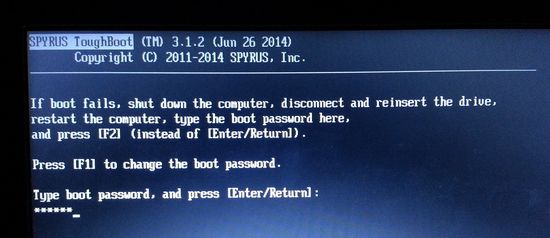

Dès le démarrage sur la clé, avant même d’accéder à l’espace de travail Windows To Go, il est nécessaire d’indiquer son mot de passe afin de déverrouiller l’accès au contenu de la clé :

Une fois l’authentification réussie, Windows va démarrer comme sur n’importe quelle machine !

III. Spyrus WorkSafe Pro : Les performances

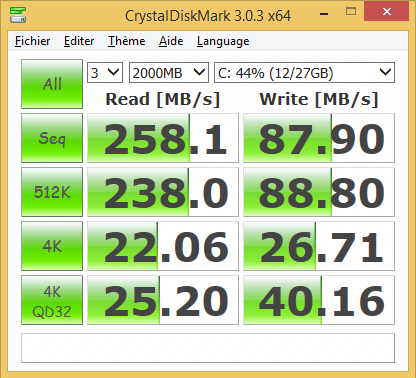

Au niveau des performances, soyons clair dès le départ : c’est excellent ! Le constructeur annonce de son côté, 240 Mo/s aussi bien en lecture qu’en écriture. Pour ma part, voici les résultats obtenus avec CrystalDiskMark au premier lancement :

En recommençant le test, j’ai pu obtenir un résultat équivalent mise à part pour l’écriture concernant séquentielle et 512K qui sont passées d’environ 88 Mo/s à 154 Mo/s.

Voici les résultats que l’on peut obtenir avec Anvil’s Storage Utilities :

IV. Accès au contenu de la clé Spyrus

Le contenu situé sur la clé WTG Spyrus est protégé, si vous connectez la clé sur une machine, vous ne pourrez pas accéder au contenu. Toutefois, Spyrus a prévu un mécanisme intéressant qui permet, après authentification, d’accéder au contenu.

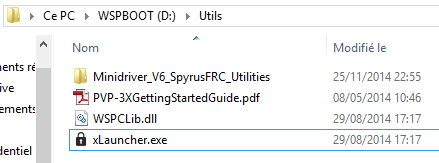

Il suffit de connecter la clé sur un ordinateur, par exemple qui tourne sous Windows 8.1 Pro, d’accéder à « Ordinateur » puis :

– Dans le lecteur « WSPBOOT »

– Accéder au dossier « Utils »

– Exécuter « xLauncher.exe »

Vous devez saisir le mot de passe de protection de la clé, afin de la déverrouiller. Cliquez sur « Unlock » et patientez une à deux minutes le temps du déverrouillage.

Si le mot de passe saisit est le bon, vous devez voir deux nouvelles partitions monter dans votre système : la partition de boot et la partition du système (correspondante à C). Comme ceci :

V. Conclusion

Je suis surpris par l’excellente qualité de ce produit ! Performance, solidité et sécurité, la WorkSafe Pro de chez Spyrus est réellement un produit haut de gamme. Son utilisation est agréable puisqu’en mode Windows To Go, on ne se rend même pas compte que l’on travaille sur une clé USB… C’est très fluide, je vais même plus loin en disant qu’on a réellement l’impression de travailler sur un SSD en local.

Le démarrage est très rapide une fois l’authentification effectuée sur la clé WTG. De plus, on peut profiter d’un double niveau de chiffrement dans le cas où l’on décide d’allier BitLocker au chiffrement matériel intégré.

Au niveau des points négatifs, on peut noter les performances lorsqu’il s’agit d’écrire et de lire des petits fichiers, même si cela reste convenable (minimum 22 Mo/s), c’est en dessous des performances que l’on peut trouver sur la plupart des SSD du marché.

Si je devais indiquer un autre point « négatif », je pourrais dire la taille de la clé qui est un peu plus imposante qu’une clé USB classique, mais c’est vraiment pour chipoter…