Observateur d’événements : Transferts et abonnements

jeudi 8 octobre 2015 à 10:45I. Présentation

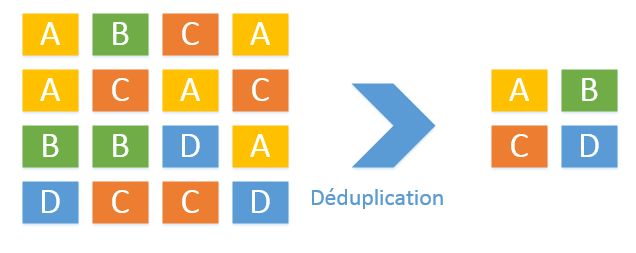

Ce tutoriel a pour objectif d’expliquer la configuration à mettre en place pour centraliser les journaux de serveurs Windows, le tout en passant par l’observateur d’événements, un outil disponible nativement sous Windows. Le but est d’avoir un serveur collecteur et des serveurs sources, avec un transfert des événements (logs) des serveurs sources vers le serveur collecteur.

Pour ceux qui doutent encore de l’utilité de la centralisation des logs, je vous invite à lire cet article de Mickaël : Centraliser les logs.

Suite à cette configuration, vous serez en mesure de visualiser tous les événements (ou une partie selon le filtre appliqué) de vos serveurs sources depuis la console Observateur d’événements du serveur collecteur.

Pour ma part, j’utilise deux serveurs sous Windows Server 2012 R2, l’un sera le collecteur (WIN12DC), l’autre l’ordinateur source (SCORC), au sein du domaine labo.fr.

II. Informations importantes

Avant de passer à la pratique, voici quelques informations importantes que je souhaite vous partager :

- WinRM : ce protocole de gestion à distance propre à Windows et très utilisé par de nombreux services (exemple : connexion PowerShell à distance sur une machine) dont la collecte des événements, puisque c’est grâce à lui que s’effectue la communication entre les hôtes.

- Lecteurs des journaux d’événements : ce groupe est présent localement sur chaque machine Windows, et les membres de ce groupe disposent d’une autorisation de lecture au sein des journaux d’événements de la machine locale.

- Abonnements : lorsque le serveur collecteur souhaite recevoir les événements de la part de serveurs sources, on parlera d’un abonnement. Autrement dit, le collecteur s’abonne à un serveur pour en recevoir les événements.

- Le service “Collecteur d’événements de Windows” : ce service doit être démarré sur le collecteur pour permettre la gestion des abonnements et la collecte des événements.

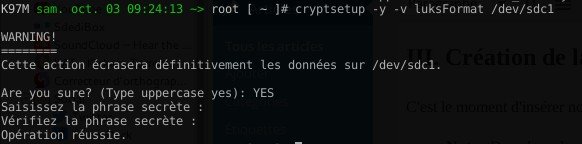

III. Serveur source : activer WinRM

Sur chaque serveur source, WinRM doit être activé. C’est peut-être déjà fait, auquel cas vous pouvez passer cette étape, sinon je vous invite à saisir la commande ci-dessous dans une invite de commandes :

winrm quickconfig

Cette commande démarre le service de gestion à distance et effectue une configuration de base du service. Pour une configuration plus poussée ou une activation par GPO, je vous oriente vers mes deux tutoriels :

– Activer WinRM par GPO sous Windows Server

– PowerShell remoting avec WinRM

IV. Serveur source : autorisation de lecture

Sur chaque serveur source, il est nécessaire que le compte ordinateur dans l’Active Directory correspondant au serveur collecteur (c’est à dire nommé SCORC) soit ajouté au groupe “Lecteurs des journaux d’événements“. Ceci lui permettra de disposer des autorisations nécessaires pour collecter les événements.

Là encore, cette opération peut être configurée par GPO (ou via un script), ce qui sera intéressant si vous avez énormément de serveurs à configurer. Vous pouvez vous inspirer de ce tutoriel : Définir un administrateur local de tous les PCs

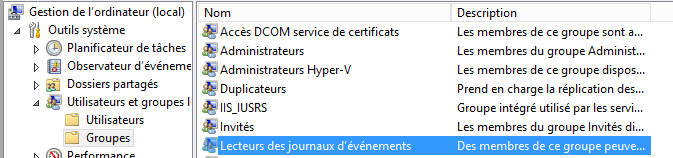

Commencez par accéder à la console de gestion de l’ordinateur (Raccourci “Touche Windows + X” et “Gestion de l’ordinateur“). Sous “Utilisateurs et groupes locaux“, cliquez sur “Groupes” puis double cliquez sur “Lecteurs des journaux d’événements“.

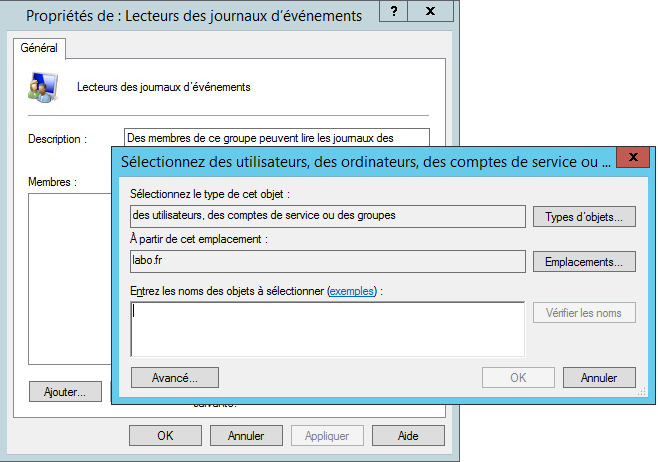

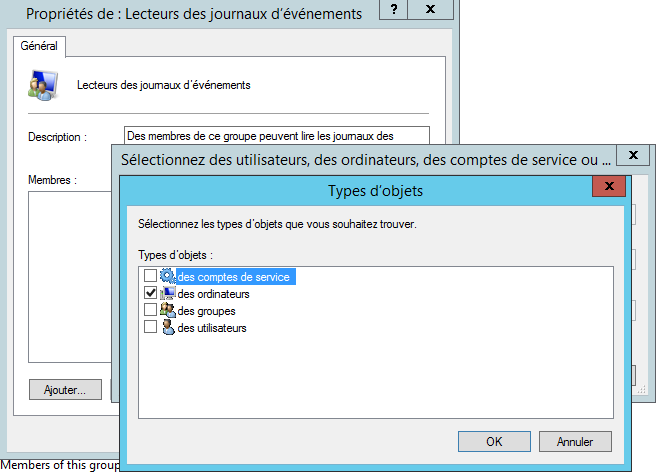

Par défaut, ce groupe n’a pas de membre. Pour en ajouter un, cliquez sur “Ajouter“. Cliquez sur “Types d’objets” pour que l’on indique que l’on recherche un objet de type ordinateur car ce n’est pas intégré dans le filtre par défaut.

Cochez “des ordinateurs” et éventuellement décochez les autres types.

Maintenant, dans la zone “Entrez les noms des objets à sélectionner” saisissez le nom du serveur collecteur, dans mon cas “WIN12DC” et cliquez sur “Vérifier les noms” puis validez.

Le serveur doit apparaître dans la liste des membres, comme ceci :

Cette partie de la configuration est terminée, passons à la suite !

V. Serveur collecteur : créer un abonnement

Dernière étape de la configuration : la création d’un abonnement pour récupérer les journaux du serveur SCORC depuis le serveur WIN12DC. On se connecte sur le serveur collecteur, et on accède à la console Observateur d’événements.

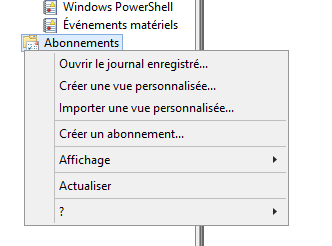

Sur la gauche, vous trouverez une section “Abonnements“, effectuez un clic droit dessus puis “Créer un abonnement“.

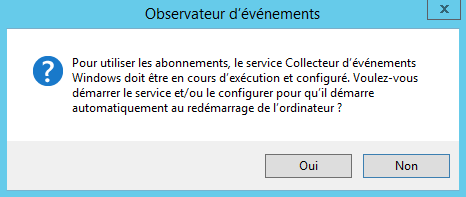

Un message d’avertissement s’affiche quant au service “Collecteur d’événements Windows” qui n’est pas démarré ni exécuté. Cliquez sur “Oui” pour initier le démarrage.

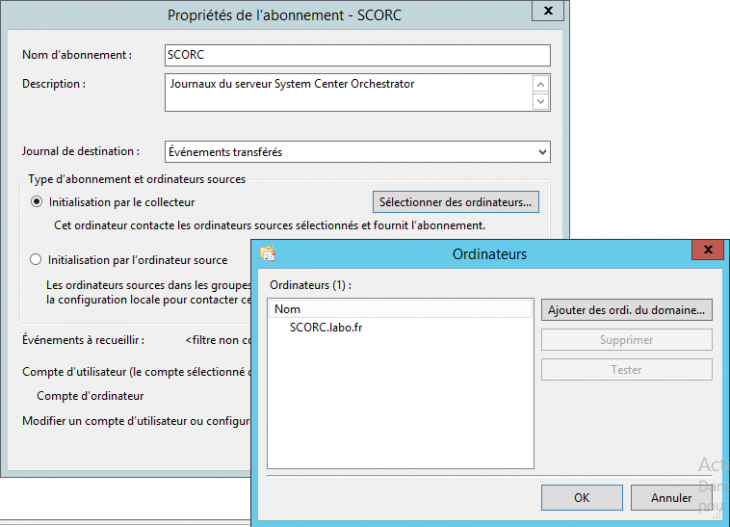

Il faut maintenant configurer l’abonnement, donnez-lui un nom par exemple le nom du serveur si l’abonnement est global au serveur. N’hésitez pas à mettre un nom précis si vous envisagez d’avoir une multitude d’abonnements. Remplissez la description également pour en savoir un peu plus sur cet abonnement.

Pour la destination des événements, vous devez sélectionner le journal de destination sur le collecteur. Le journal “événements transférés” semble le plus adapté et est conçu pour cela. Néanmoins, vous pouvez choisir un autre journal pour mélanger les événements transférés avec les événements locaux. Les vues personnalisées pourront ensuite permettre de dissocier les serveurs.

Pour le type d’abonnement, il y a deux choix, soit c’est le collecteur qui fournit l’abonnement aux ordinateurs sources, soit c’est les ordinateurs sources qui vont venir chercher la configuration auprès du collecteur (ceci nécessite une GPO particulière).

Pour ma part, je choisis d’initier depuis le collecteur, il faut alors que j’indique le serveur ciblé (ou les serveurs…) par cet abonnement. Cliquez sur “Sélectionner des ordinateurs” puis il faut ajouter le serveur source à la liste, comme “SCORC.labo.fr“.

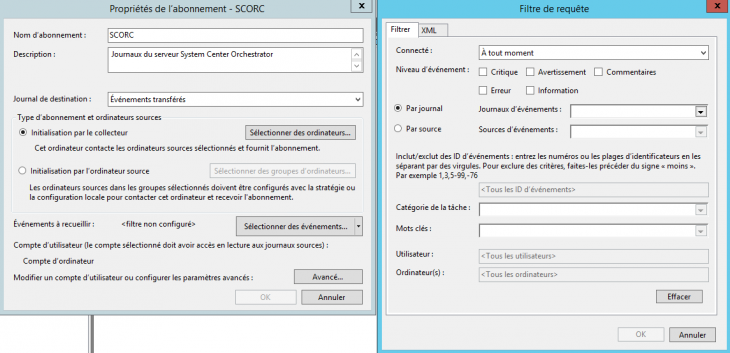

Pour le champ “événements à recueillir” on doit indiquer les événements que l’on souhaite récupérer sur le serveur source. Attention, il ne faut pas sélectionner trop de journaux sinon ça risquerait de représenter une charge trop importante.

Pour ceux qui connaissent, cette fenêtre est identique à celle que l’on configure lorsque l’on crée une vue personnalisée. Utilisez les différents champs pour effectuer votre sélection.

Il est à noter qu’il n’est pas obligatoire de récupérer tous les événements d’un serveur, on peut filtrer comme on le souhaite. Par exemple, on pourrait imaginer récupérer uniquement les événements dont l’ID est 5000.

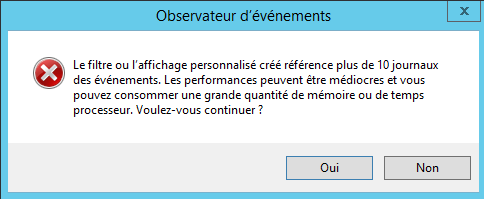

Si vous choisissez trop de journaux, vous obtiendrez l’avertissement suivant :

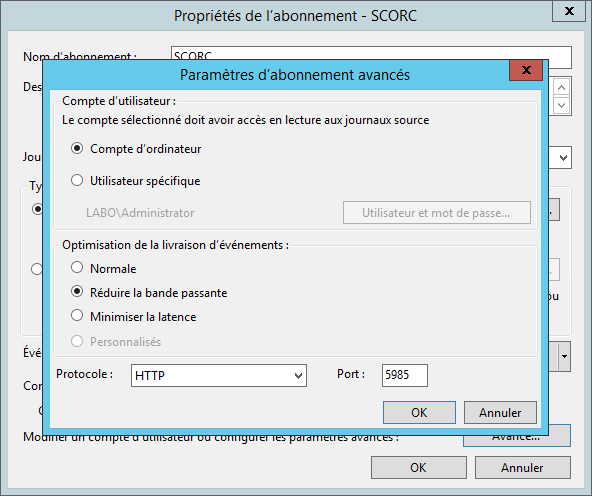

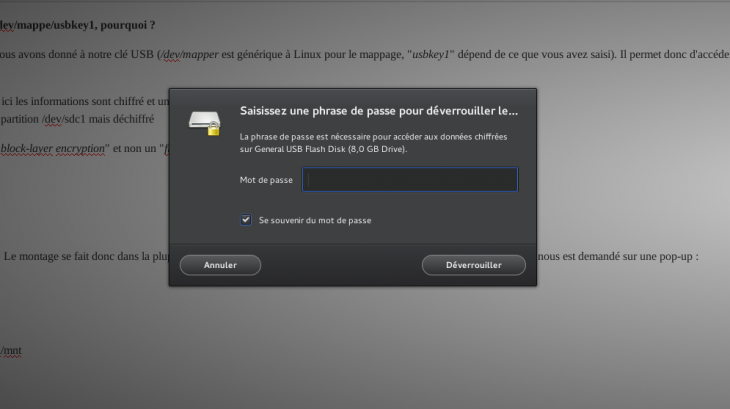

Enfin, cliquez sur “Avancé” en bas à droite de la fenêtre de propriétés de l’abonnement. On laissera “Compte d’ordinateur” puisque c’est à lui que l’on a donné les droits sur le serveur source. Par ailleurs, par défaut le protocole HTTP via WinRM est utilisé, si vous souhaitez protéger les flux de transferts sélectionnez “HTTPS”. Ceci implique que WinRM soit configuré correctement pour communiquer en HTTPS.

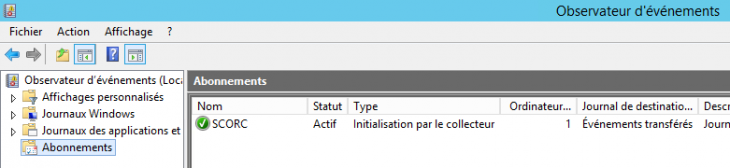

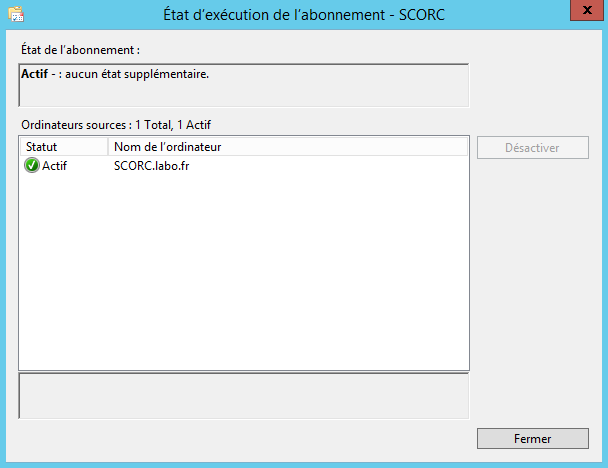

Validez la création de votre abonnement qui devrait apparaître dans la liste des abonnements sur le collecteur :

En faisant un clic droit sur l’abonnement est “État d’exécution” vous pourrez voir si l’abonnement est actif ou en erreur.

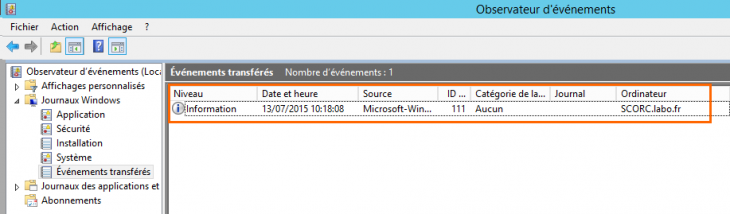

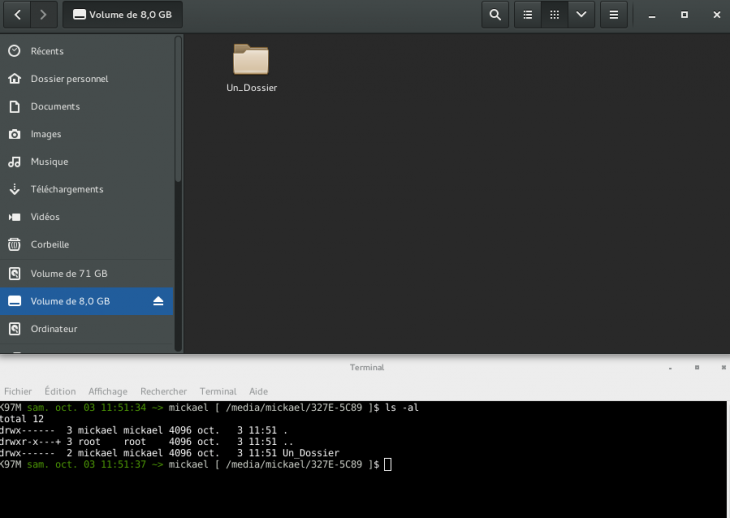

Si l’état est actif alors le transfert d’événements doit fonctionner (à condition qu’il y ait un événement à transférer). Au niveau de la section “Événements transférés” – ou un autre journal selon votre config – sur le collecteur on voit qu’un événement apparaît en provenance de l’ordinateur “SCORC.labo.fr“. La configuration fonctionne !

Si l’état est actif alors le transfert d’événements doit fonctionner (à condition qu’il y ait un événement à transférer). Au niveau de la section “Événements transférés” – ou un autre journal selon votre config – sur le collecteur on voit qu’un événement apparaît en provenance de l’ordinateur “SCORC.labo.fr“. La configuration fonctionne !

Ce tutoriel est terminé. Pour ceux qui souhaitent scripter la création d’abonnements, il est possible d’utiliser l’outil “Wecutil” disponible nativement en ligne de commande sous Windows.