Sur Windows 11, la mise à jour de février 2024 génère l’erreur 0x800F0922 !

mardi 27 février 2024 à 17:59Certains utilisateurs de Windows 11 ont des difficultés à installer la mise à jour de sécurité de février 2024 : l'erreur "0x800F0922" est retournée par Windows Update. Que se passe-t-il ? Voici ce que l'on sait.

Sur sa page dédiée aux problèmes connus, Microsoft a ajouté un nouveau problème relatif à l'installation de la mise à jour de sécurité KB5034765 publiée le 13 février 2024. En effet, il s'agit de la mise à jour pour Windows 11 publiée à l'occasion du Patch Tuesday de ce mois-ci.

Microsoft précise que l'installation de cette mise à jour peut se solder par un échec : l'installation se bloque à 96% et le système ne répond plus. Résultat, l'installation n'aboutie pas et retourne une erreur : 0x800F0922. Ceci est notamment visible dans l'Observateur d'événements de Windows 11.

Pendant la phase d'installation, lorsque l'erreur se produit, le système est contraint d'effectuer un retour-arrière : "Quelque chose ne s'est pas passé comme prévu. Pas d'inquiétude à avoir - annuler les modifications. Veuillez laisser votre ordinateur allumé."

Cette erreur impacte Windows 11 version 23H2 et Windows 11 version 22H2. Windows 10 ne serait pas concerné.

Comment résoudre ce problème ?

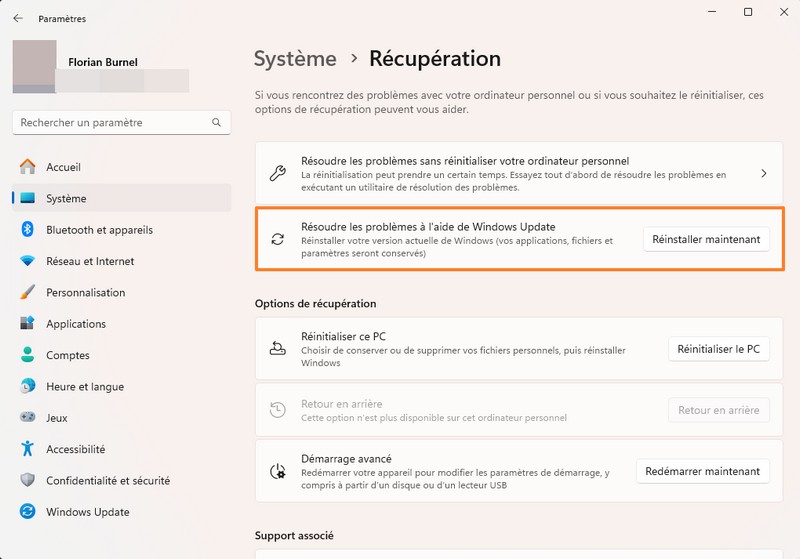

Microsoft travaille sur un correctif, mais en attendant, une solution temporaire est proposée. En effet, Microsoft vous invite à supprimer un répertoire caché : "C:\$WinREAgent".

Voici ce qui est précisé dans la documentation de Microsoft : "Ce problème peut être évité en supprimant le dossier caché C:\$WinREAgent. Un redémarrage peut être nécessaire. Après avoir suivi ces étapes, l'installation de la mise à jour de sécurité de février 2024 devrait réussir."

Espérons que la solution définitive proposée par l'entreprise américaine soit à la hauteur de nos attentes, et que ce soit pas un script PowerShell à exécuter... D'ailleurs, cette solution temporaire laisse penser que ce nouveau bug pourrait être lié à l'environnement de récupération de Windows (WinRE), comme le précédent problème.

Avez-vous constaté ce problème sur vos postes Windows 11 ?

The post Sur Windows 11, la mise à jour de février 2024 génère l’erreur 0x800F0922 ! first appeared on IT-Connect.