Voici la première bêta de WinUI 3 publiée par Microsoft

lundi 20 juillet 2020 à 13:28La bibliothèque WinUI sert à développer des applications pour la plateforme Windows Universelle (UWP). Microoft vient de développer la première bêta de WinUI avec de belles promesses.

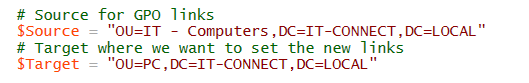

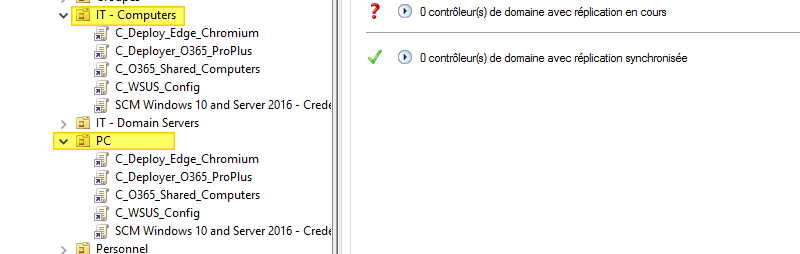

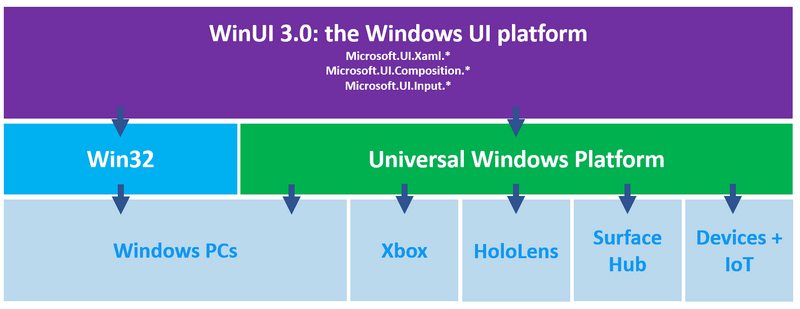

WinUI, c'est bien, mais cela crée deux crée deux mondes pour développer une application pour Windows : d'un côté les applications modernes (UWP) et de l'autre les applications classiques telles qu'on les connaît sous Windows depuis toujours.

Avec WinUI 3, Microsoft veut réunir ses deux mondes et permettre de développer des applications à l'interface graphique moderne, même si elle repose sur un développement Win32 et non UWP. Autrement dit, cela va permettre de créer des applications C# ou .NET managées et C++ ou Win32 natives qui pourront bénéficier d'une interface graphique basée entièrement sur WinUI.

En termes d'architecture logicielle, entre aujourd'hui et demain, cela donne l'évolution suivante :

Si vous êtes développeur et que vous souhaitez tester cette version bêta, il faudra :

- Windows 10 April 2018 Update (minimum)

- Visual Studio 2019 16.7 Preview 1

- .NET Preview 4 (32 bits oou 64 bits)

La quatrième bêta est prévue pour novembre et elle pourrait être utilisable pour créer des applications pour la production, bien que la version finale sera publiée au printemps 2021. Enfin, voici la roadmap :