I. Présentation des profils itinérants

En entreprise, ce n’est pas rare que les utilisateurs changent de bureaux, utilisent l’ordinateur du collègue, changent de service, etc. Bref, les utilisateurs sont amenés à utiliser différentes machines. De ce fait, la disposition sur une machine à l’autre ne sera pas la même (personnalisation de l’espace de travail) et les données ne seront pas les mêmes si l’utilisateur stocke du contenu sur sa machine (ce qui n’est pas recommandé, il vaut mieux centraliser les données sur un serveur).

Par défaut, lorsqu’un utilisateur ouvre une session sur une machine, son profil est stocké dans “C:/Users” ou “C:/Utilisateurs“, avec à chaque fois un sous-dossier par utilisateur.

C’est là qu’interviennent les profils itinérants, qui fonctionnent différemment puisque les profils sont stockés sur un serveur. En fait :

– Ouverture de session : S’il s’agit de la première connexion de l’utilisateur sur la machine, les données de profil de l’utilisateur sont téléchargées sur la machine où il s’est connecté (Bureau, paramètres, documents, etc.)

– Fermeture de session : Les fichiers modifiés sont envoyés vers le serveur afin d’y être stockés et que l’utilisateur puisse retrouver son environnement sur une autre machine.

Les profils itinérants améliorent la mobilité des utilisateurs et permettent la centralisation des données de profils utilisateurs. Bien sûr, il requiert la mise en place d’un annuaire Active Directory puisque c’est dans cet annuaire que s’effectue la configuration.

II. Configurer les profils itinérants

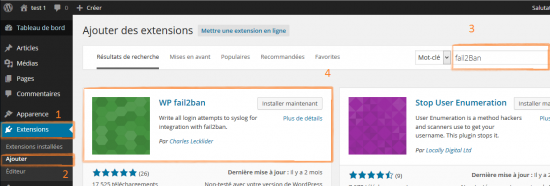

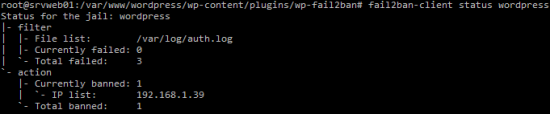

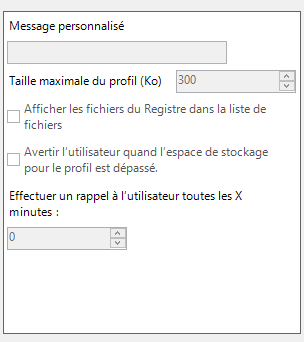

La première étape consiste à créer un répertoire que nous allons partager et qui servira à stocker les données des profils. Par exemple, pour ma part je crée répertoire nommé “Profils_itinérants” que je partage sous le même nom.

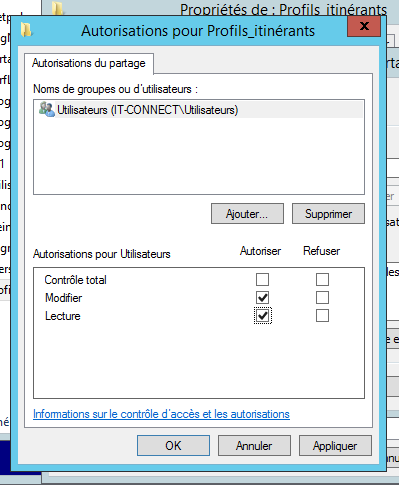

Dans la configuration du partage, cliquez sur “Autorisations”

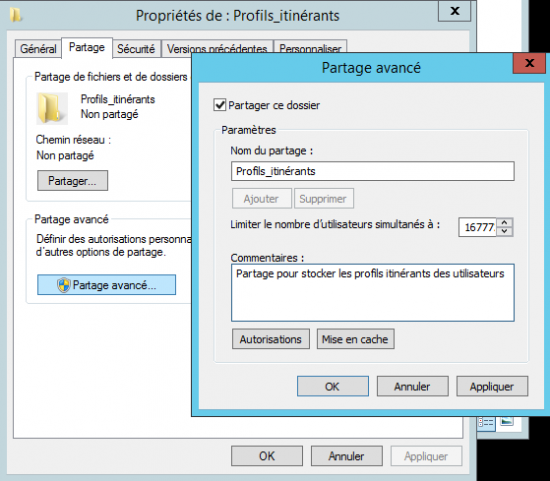

Supprimez “Tout le monde” et préférez à la place “Utilisateurs“, un groupe qui englobe vos utilisateurs de l’Active Directory. Au niveau des droits, la lecture et l’écriture vont suffire, comme ceci :

Validez, la création du partage est désormais terminée. Passons maintenant à la configuration au sein de l’annuaire Active Directory.

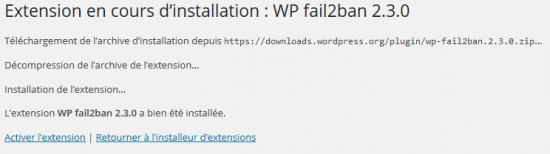

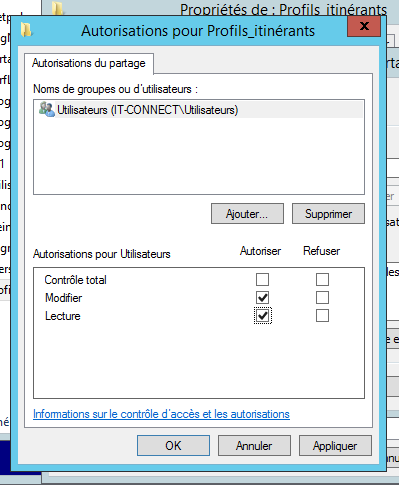

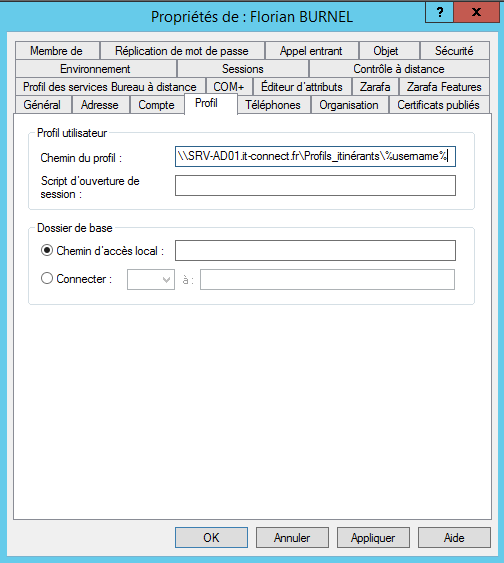

Effectuez un clic droit sur un utilisateur qui doit disposer d’un profil itinérant, cliquez sur “Propriétés“. Accédez à l’onglet “Profil” et au niveau du champ “Chemin du profil“, indiquez :

\\SRV-AD01.it-connect.fr\Profils_itinérants\%username%

On indique simplement le chemin UNC vers le serveur, suivi du partage et à la fin %username% qui prendra pour valeur le login de l’utilisateur.

Note : Pour être plus efficace, vous pouvez sélectionner plusieurs utilisateurs et indiquer le chemin avec la variable %username%. Ainsi, le chemin s’adaptera à chaque utilisateur.

Lorsque le chemin est renseigné, validez.

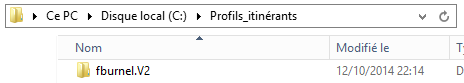

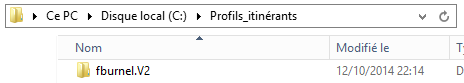

Depuis une machine cliente, connectez-vous avec un compte pour lequel le profil itinérant est configuré. Sur le serveur, dans le répertoire partagé, vous verrez apparaître un dossier de profil pour cet utilisateur :

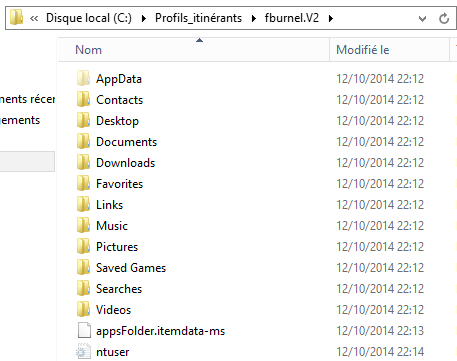

Vos utilisateurs stockent désormais leur profil sur votre serveur directement au sein du partage créé précédemment, avec un répertoire par utilisateur. On peut – après être devenu propriétaire du dossier de profil – voir le contenu du profil utilisateur :

Contenu d’un profil itinérant

Nous allons maintenant parler GPO (Stratégie de groupe) et voir les quelques paramètres qui concernent les profils.

III. Profils itinérants et GPO

Comme pour toute stratégie de groupe, commencez par ouvrir l’éditeur de stratégie de groupe sur votre contrôleur de domaine (gpedit.msc). Ensuite, éditez la GPO concernée et parcourez-la ainsi :

Configuration utilisateur, Modèles d’administration, Système, Profils utilisateur

Quatre paramètres sont alors disponibles :

- Connecter le répertoire de base à la racine du partage

Permet de restaurer les définitions des variables d’environnement %HOMESHARE% et %HOMEPATH% sur celles utilisées dans Windows NT 4.0. Si vous ne configurez pas ce paramètre ou que vous le désactivez, le système utilisera les définitions introduites depuis Windows 2000.

- Spécifier les répertoires réseau à synchroniser seulement au moment de l’ouverture/fermeture de session

Répertoire à synchroniser dans le cadre d’une stratégie de fichiers hors connexion

- Exclure des répertoires dans les profils itinérants

Permets d’exclure des répertoires des profils itinérants, c’est-à-dire des dossiers qui ne seront pas stockés sur le serveur. Cela peut permettre de ne pas synchroniser des dossiers conséquents que les utilisateurs pourraient avoir sur leurs machines, et qui ne contiennent pas de données importantes.

Sachez que, par défaut, les dossiers Appdata\Local et Appdata\LocalLow ainsi que les sous-dossiers de ces deux dossiers, sont exclus. Cela comprend notamment les répertoires Temp et Temporary Internet Files. L’objectif étant d’alléger le stockage au niveau du serveur et de stocker les fichiers temporaires uniquement sur la machine dont ils proviennent.

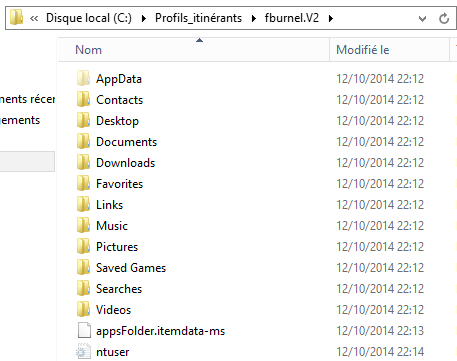

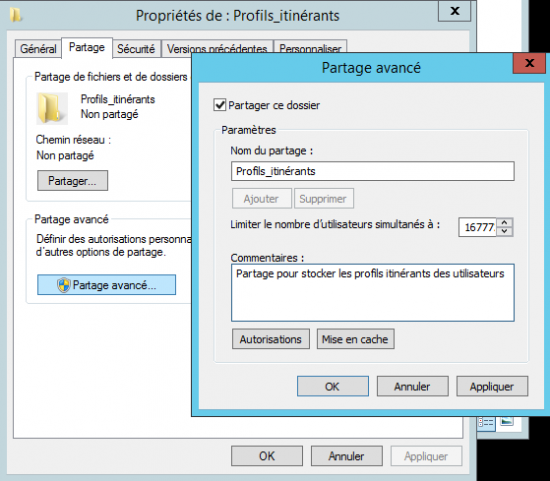

- Limiter la taille du profil

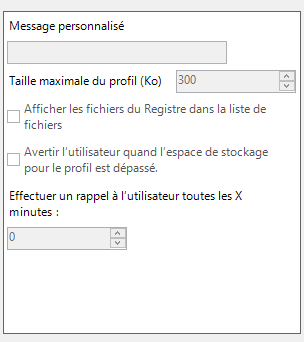

Ce paramètre permet de déterminer une taille maximale pour le profil d’un utilisateur et, comment le système doit se comporter lorsque cette limite est atteinte.

Vous pouvez indiquer une taille en Ko, indiquer si les fichiers du Registre sont comptabilisés dans la taille, mais aussi, indiquer si vous souhaitez ou non avertir l’utilisateur lorsque la taille est dépassée.

Ce paramètre s’applique aussi bien pour un profil local que pour un profil itinérant.

Vous avez les clés en main pour gérer les profils itinérants pour vos utilisateurs ! Ah oui, avant de se laisser, un mot tout de même sur la redirection de dossier.

IV. Redirection de dossiers

La redirection de dossiers peut être utilisée en plus des profils itinérants. Elle permet de rediriger (stocker) sur le serveur uniquement certains dossiers du profil d’un utilisateur, comme par exemple, le Bureau et les Documents, sans systématiquement tout rediriger comme c’est le cas avec les profils itinérants. Les avantages :

– Moins d’espace disque utilisé

– Moins de bande passante nécessaire pour charger le profil

– Configurable via les stratégies de groupe (et non par les propriétés du compte comme pour un profil itinérant)

– Couplage possible avec les fichiers hors connexion pour synchroniser uniquement les fichiers modifiés

– Le chemin de la redirection de dossiers est prioritaire sur le chemin du profil itinérant

Il faut savoir que si vous redirigez le Bureau sur un emplacement réseau, l’utilisateur ne rapatriera pas le contenu en local sur la machine, mais accédera aux données de son Bureau directement par le réseau. Pour obtenir les meilleures performances, il faudra coupler l’utilisation des profils itinérants ainsi que de la redirection des dossiers. Un prochain article traitera justement de la configuration de la redirection de dossiers.