Active Directory – comment router un suffixe UPN entre plusieurs domaines ?

mercredi 8 septembre 2021 à 10:00I. Présentation

Lorsque l'on travaille sur une infrastructure avec plusieurs domaines Active Directory, situés dans des forêts distinctes, mais liés par une relation d'approbation, on peut avoir besoin de configurer le routage d'un suffixe UPN entre ces domaines. C'est ce que nous allons voir dans ce tutoriel.

Prenons un exemple : un domaine A (it-connect.local) dans une forêt X et un domaine B (florian.local) dans une forêt Y, tous les deux connectés par une relation d'approbation bidirectionnelle. Ainsi, un utilisateur du domaine A peut se connecter sur une machine du domaine B, et inversement.

Oui, mais voilà, dans le domaine A, on aime bien se connecter sur les postes avec son UPN qui utilise un domaine différent : "it-connect.fr", qui est un alias du suffixe UPN principal. De ce fait, l'utilisateur-1 se connecte avec "utilisateur-1@it-connect.fr", qui est son UPN au niveau de l'objet AD, et non "utilisateur-1@it-connect.local".

Problème : l'ouverture de session fonctionne sur un poste du domaine A, mais pas sur un poste du domaine B, malgré la présence de la relation d'approbation. Pourtant, l'utilisateur peut ouvrir une session en spécifiant le nom court (NETBIOS) du domaine : ITCONNECT\utilisateur-1. Que faire ? La réponse dans la suite de ce tutoriel...

II. Active Directory - Configurer le routage d'un suffixe UPN

Pour effectuer la configuration, il faut se connecter sur le contrôleur de domaine de florian.local (là où l'on souhaite se connecter avec un UPN spécifique du domaine approuvé).

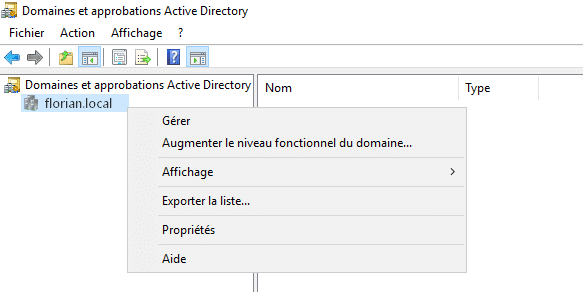

Ensuite, il faut ouvrir la console "Domaines et approbations Active Directory". Effectuez un clic droit sur le nom du domaine, pour ma part "florian.local" et cliquez sur "Propriétés".

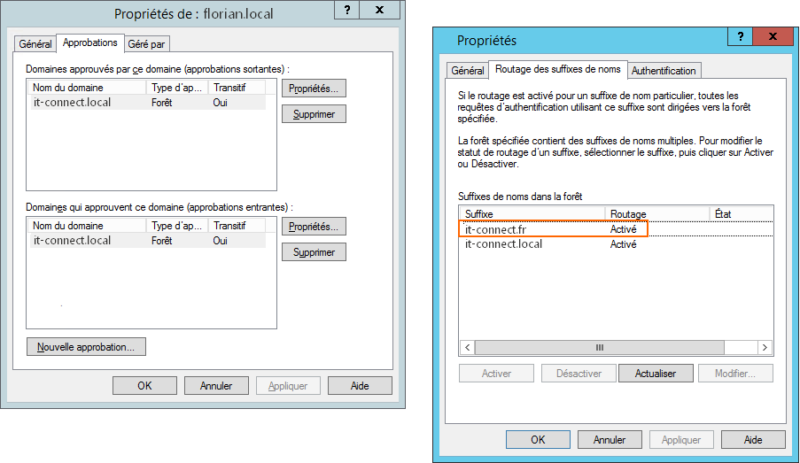

Accédez à l'onglet "Approbations", et dans la liste des domaines, choisissez le second domaine. Si vous avez plusieurs relations d'approbations, à vous de faire le bon choix. Pour ma part, ce sera "it-connect.local" bien entendu.

Note : que vous sélectionniez le domaine dans les approbations sortantes ou les approbations entrantes, cela n'a pas d'importance, il faut faire qu'une seule fois la manipulation.

Cliquez ensuite sur "Propriétés" : une seconde fenêtre va s'afficher. Accédez à l'onglet "Routage des suffixes de noms" et vous devriez voir tous les suffixes UPN du domaine. Pour ma part, je vois bien "it-connect.local", avec le routage déjà actif et "it-connect.fr" avec le routage désactivé. Il suffit de cliquer sur l'UPN dans la liste puis de cliquer sur le bouton "Activer".

Il ne reste plus qu'à valider pour que la configuration soit prise en compte. Il n'y a rien de plus à faire, si ce n'est d'aller sur un poste de travail et d'effectuer un test de connexion. Cette fois-ci, depuis le domaine "florian.local", je peux me connecter en indiquant "utilisateur-1@it-connect.fr".

La manipulation en elle-même est simple, mais il faut savoir où chercher !

The post Active Directory – comment router un suffixe UPN entre plusieurs domaines ? first appeared on IT-Connect.