I. Présentation

Par défaut, l'Active Directory autorise tous les utilisateurs du domaine à intégrer des ordinateurs dans le domaine, peu importe qu'il s'agisse d'un compte administrateur ou d'un compte utilisateur classique. Pour des raisons de sécurité et pour se protéger contre certaines attaques, il est recommandé de révoquer cette permission aux utilisateurs standards afin que ce soit permis uniquement à certains utilisateurs (les administrateurs ou aux membres d'un groupe spécifique). C'est que nous allons voir dans ce tutoriel afin que les non-administrateurs ne puissent pas ajouter de machines au domaine Active Directory.

Cela s'explique par le fait que la stratégie de groupe "Default Domain Controllers Policy" contient un paramètre nommé "Ajouter des stations de travail au domaine" avec la valeur "Utilisateurs authentifiés" définie.

II. Le quota et l'attribut ms-DS-MachineAccountQuota

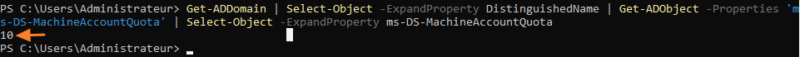

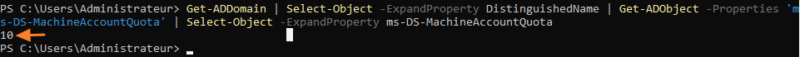

Chaque utilisateur standard peut intégrer 10 ordinateurs au domaine. Ce quota est défini dans l'attribut "ms-DS-MachineAccountQuota" présent dans le schéma Active Directory. Si vous souhaitez vérifier le quota actuel sur votre annuaire Active Directory, vous pouvez exécuter cette commande PowerShell :

Get-ADDomain | Select-Object -ExpandProperty DistinguishedName | Get-ADObject -Properties 'ms-DS-MachineAccountQuota' | Select-Object -ExpandProperty ms-DS-MachineAccountQuota

Ce qui retournera une valeur, comme ceci :

Vous pouvez aussi utiliser cette commande en précisant votre domaine :

Get-ADObject -Identity "DC=it-connect,DC=local" -Properties MS-DS-MachineAccountQuota

Pour modifier ce quota, vous pouvez utiliser PowerShell également ou passer par la console "Modification ADSI". En PowerShell, on peut s'appuyer sur Set-ADDomain pour modifier la valeur de cet attribut. Par exemple pour ajuster le quota et le positionner sur "0", ce qui revient à retirer le droit :

Set-ADDomain -Identity "DC=it-connect,DC=local" -Replace @{"ms-DS-MachineAccountQuota"="0"}

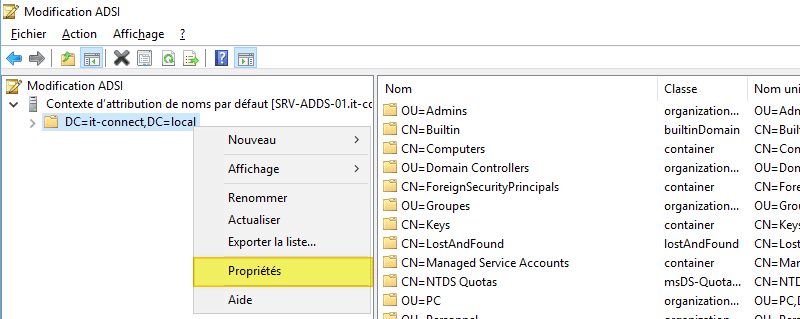

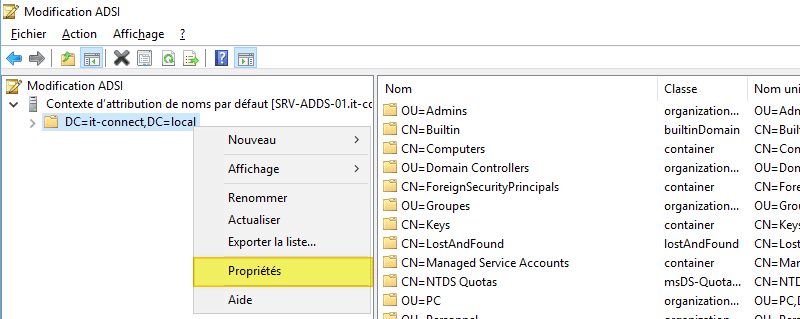

Pour les personnes plus à l'aise avec l'interface graphique, ouvrez "adsiedit.msc" (Modification ADSI) sur votre serveur. Effectuez un clic droit sur la racine de votre domaine, en étant avec le mode "Contexte d'attribution de noms par défaut" et cliquez sur "Propriétés".

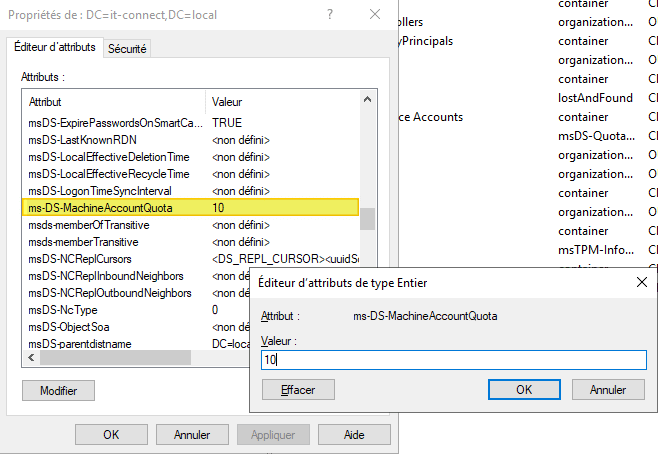

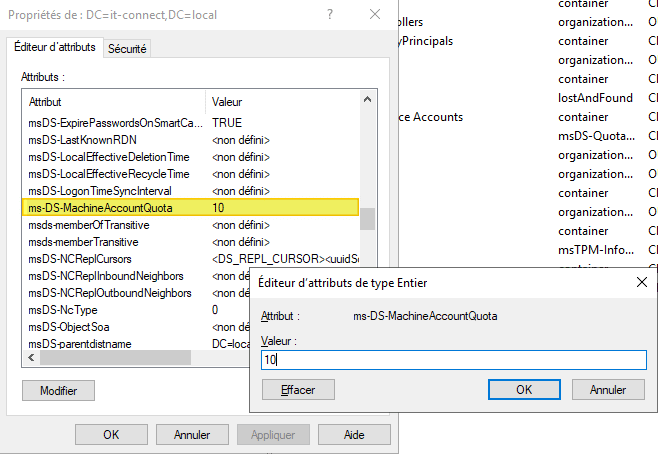

Dans la liste des attributs, recherchez "ms-DS-MachineAccountQuota" et modifiez la valeur en indiquant celle que vous souhaitez. Validez et le tour est joué !

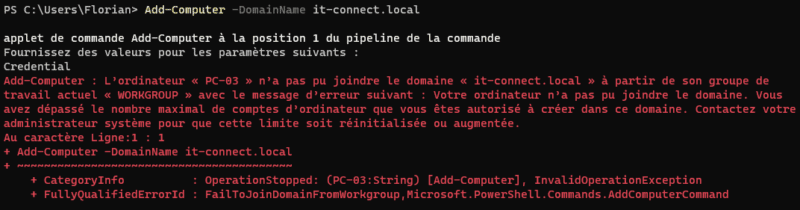

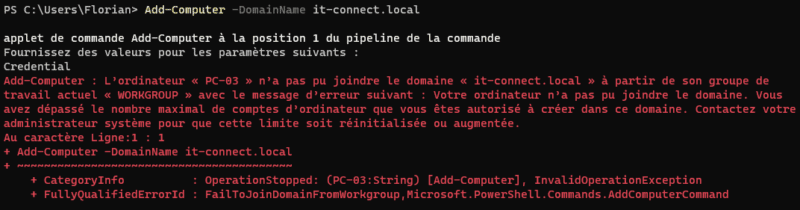

Désormais, si l'on essaie d'ajouter un ordinateur au domaine avec un utilisateur classique, le message suivant s'affiche : "Votre ordinateur n’a pas pu joindre le domaine. Vous

avez dépassé le nombre maximal de comptes d’ordinateur que vous êtes autorisé à créer dans ce domaine.". En utilisant un compte Administrateur du domaine, cela fonctionne toujours !

III. Modification de la GPO

Une alternative consiste à agir sur la GPO directement, car pour rappel, lors de la création d’un domaine, deux objets de stratégies de groupe (GPO) sont créés :

- Default Domain Policy (s’applique au domaine),

- Default Domain Controllers Policy (s’applique au(x) contrôleur(s) de domaine).

Dans la stratégie "Default Domain Controllers Policy", le paramètre « Ajouter des stations de travail au domaine » est défini et permet à tous les utilisateurs authentifiés sur le domaine d’ajouter et de retirer des machines du domaine.

Sur votre serveur, accédez à la console « Gestion des stratégies de groupe » en cliquant sur « Démarrer » puis « Outils d’administration ».

Développez l’arborescence de votre domaine, jusqu’à trouver « Objets de stratégie de groupe ». C’est dans cette section que vous trouverez l’intégralité de vos objets GPO.

Afin de modifier l’objet « Default Domain Controllers Policy » effectuez un clic droit dessus puis « Modifier… ».

Vous devez maintenant développer l’arborescence de la manière suivante :

« Configuration ordinateur », « Stratégies », « Paramètres Windows », « Paramètres de sécurité », « Stratégies locales » puis « Attribution des droits utilisateurs ». Une fois que vous y êtes, vous devriez voir le paramètre « Ajouter des stations de travail au domaine » comme je vous l’ai dit dans la présentation.

Double cliquez dessus, sélectionnez « Utilisateurs authentifiés » et cliquez sur « Supprimer » pour supprimer cette autorisation.

Il faut désormais ajouter le groupe « Administrateurs » dans la liste. Cliquez sur « Ajouter un utilisateur ou un groupe » et saisissez « Administrateurs » et cliquez sur « OK ».

Note : Attention aux fautes de frappe !

Vous pouvez éventuellement cliquer sur « Parcourir » afin de rechercher dans l’Active Directory le groupe que vous souhaitez ajouter pour l’autoriser.

Il ne vous reste plus qu’à cliquer sur « Appliquer » et « OK » pour valider le paramétrage. Vous pouvez fermer les différentes fenêtres ouvertes.

Grâce à la modification de cette stratégie de groupe, les utilisateurs du domaine ne peuvent plus ajouter de machines au domaine même si le quota n'est pas modifié ("ms-DS-MachineAccountQuota"). Néanmoins, gardez à l'esprit qu'il vaut mieux éviter de modifier les GPO par défaut et que la modification du quota comme expliqué en première partie suffira à restreindre l'ajout de machines au domaine. Si vous avez besoin d'autoriser des comptes non-administrateurs, vous devez mettre en place une délégation de contrôle Active Directory sur une ou plusieurs unités d'organisation.

Version originale : 5 décembre 2012

The post

Comment empêcher les non-administrateurs d’ajouter des machines à l’Active Directory ? first appeared on

IT-Connect.