I. Présentation

Suite à l'arrivée de la fibre à la maison, j'ai voulu connecter ma nouvelle Box sur la prise RJ45 du salon, à la place de la Box ADSL. Une opération classique en apparence... Malheureusement, aucun signal au niveau du port RJ45 de la Box. La question, c'est pourquoi ? Sachant que le convertisseur fibre/RJ45 qui se situe au niveau de l'arrivée fibre devrait au moins permettre au lien réseau de monter et aux petites LEDs sur l'interface réseau RJ45 de s'allumer !

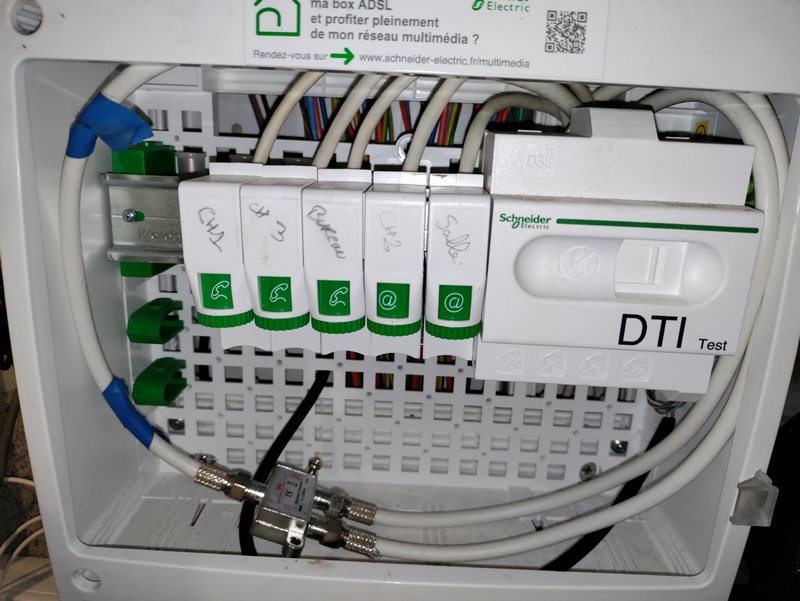

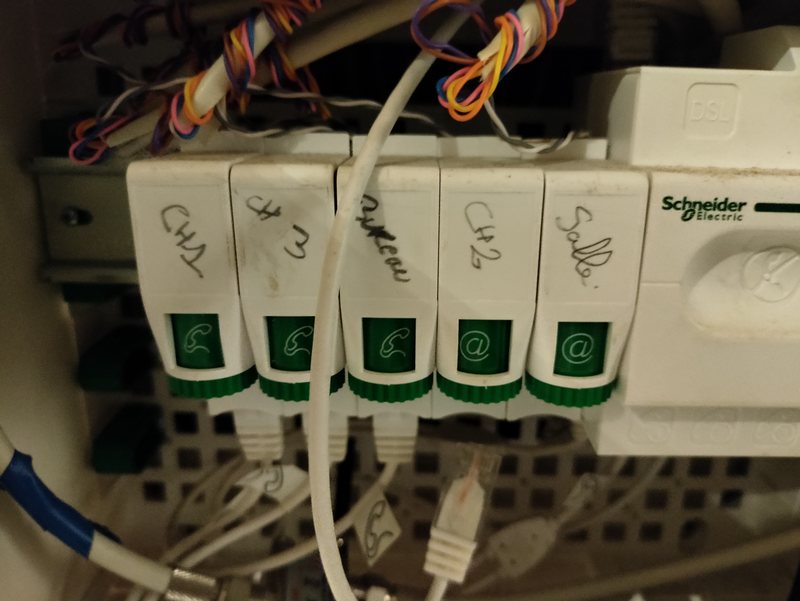

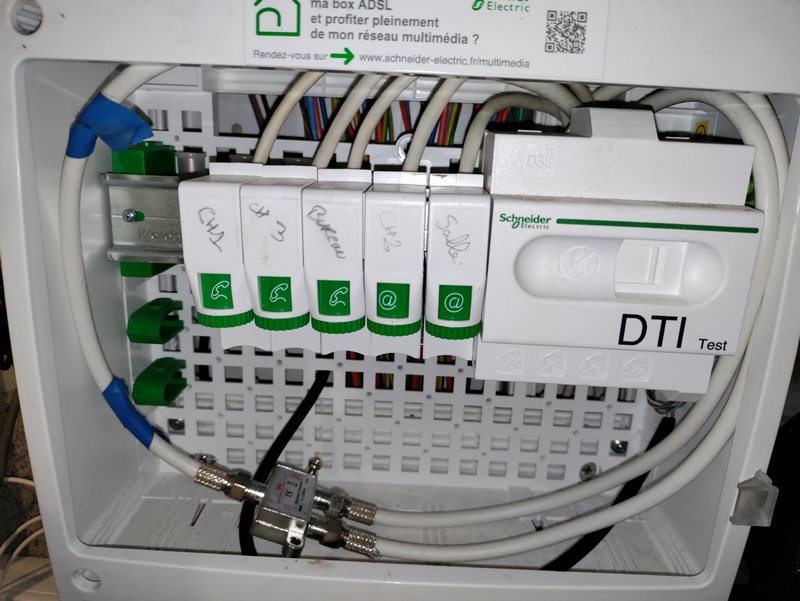

La réponse se situe dans le tableau Schneider Electric de mon habitation, qui concentre tous les câbles associés aux différentes prises RJ45. Sur la photo ci-dessous, et je suis persuadé que je suis loin d'être le seul dans cette situation, il y a deux choses qui attirent mon attention :

- Le fait qu'il n'y ait qu'une paire de fils (blanc/gris) qui semblent se diriger vers l'intérieur des prises (et donc être connectés)

- Le fait que les couleurs des différentes paires de fils ne correspondent pas à ce que j'ai l'habitude de voir sur des câbles RJ45 de Catégorie X (catégorie 5e, catégorie 6, etc.)

Qu'est-ce que c'est que ce câble ? Il ne suffit pas de réfléchir ni de chercher trop longtemps : il s'agit de câble téléphonique. Plus précisément un câble PTT-298 de 4 paires torsadées, associé généralement à la description suivante : "installation de réseau téléphonique en milieu résidentielle et tertiaire".

La question est la suivante : comment connecter un câble PTT-298 sur une prise RJ45 pour obtenir un réseau Gigabit à la maison ? C'est ce que je vais vous expliquer dans cet article, même si je ne peux pas vous garantir que cela fonctionnera chez vous, je vais vous donner le maximum de conseils.

Je suis équipé d'un tableau Schneider Electric Lexcom, semblable à celui-ci, mais en plus compact (malheureusement) : Schneider Electric Lexcom

Je suis équipé d'un tableau Schneider Electric Lexcom, semblable à celui-ci, mais en plus compact (malheureusement) : Schneider Electric Lexcom

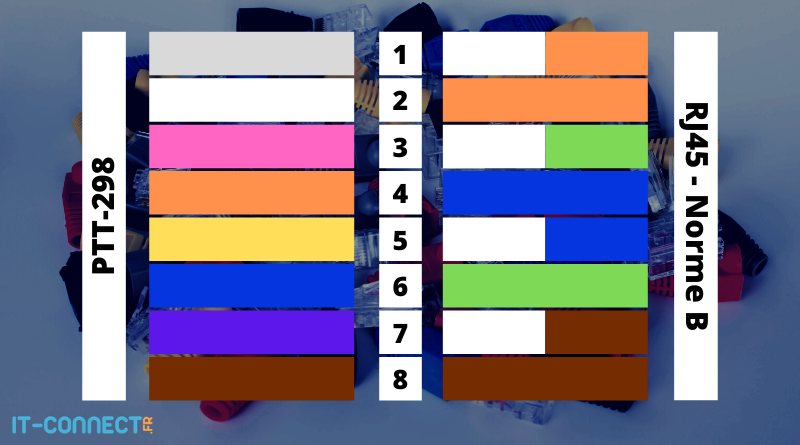

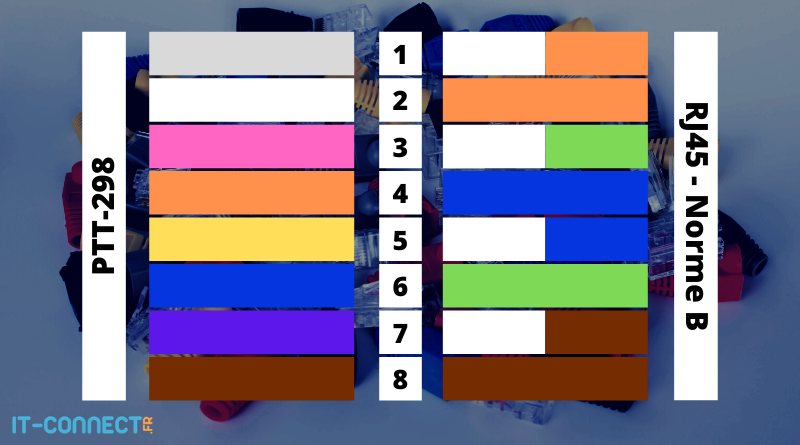

II. Correspondance PTT-298 - RJ45 norme B

Chez vous, si vous rencontrez du câble téléphonique comme dans mon cas, il faut savoir qu'il y a deux normes :

PTT-298 avec 4 paires torsadées, soit 8 fils au total. Cette norme permet d'atteindre, en théorie, le 1 Gbit/s en débit ce qui est une bonne nouvelle.

PTT-298 avec 4 paires torsadées, soit 8 fils au total. Cette norme permet d'atteindre, en théorie, le 1 Gbit/s en débit ce qui est une bonne nouvelle.

PTT-278 avec 4 paires non torsadées (ou très faiblement) et qui ne permettra pas d'atteindre un débit de 1 Gbit/s, même si la connexion reste possible - Généralement ce type de câble est associé à des prises en T.

PTT-278 avec 4 paires non torsadées (ou très faiblement) et qui ne permettra pas d'atteindre un débit de 1 Gbit/s, même si la connexion reste possible - Généralement ce type de câble est associé à des prises en T.

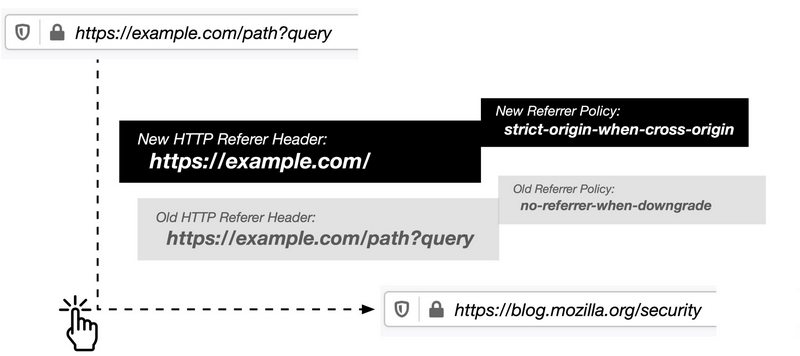

Pour câbler notre prise RJ45, il faut s'appuyer sur les normes de câblages RJ45. Il y a deux normes : la norme A et la norme B. La seconde étant la plus répandue, c'est celle que l'on va choisir. Dans tous les cas, il faut câbler avec la même norme des deux côtés, sinon cela ne fonctionnera pas !

Ce qui nous donne le résultat ci-dessous, si l'on fait une correspondance entre les couleurs du câble PTT-298 et de la norme B en RJ45, avec à chaque la broche associée du connecteur.

Maintenant que l'on a cette image qui nous donne la correspondance, on va pouvoir faire comme si on avait un câble de catégorie 5e, 6 ou pourquoi pas 7, et câbler nos prises RJ45 de chaque côté.

III. Câblage d'une prise murale RJ45

Il va falloir deux outils pour réaliser cette opération : un tournevis cruciforme et une pince coupante avec un bout pointu. Il faut commencer par retirer le cache de la prise et dévisser les deux vis latérales pour accéder au boîtier de connexion.

On peut voir qu'il n'y a que deux fils qui rentrent dans le connecteur RJ45 : le même principe qu'au niveau du boîtier de connexion.

Je vous invite à ouvrir la prise... Le système d'ouverture peut être différent en fonction du connecteur RJ45, mais la pointe du tournevis devrait être utile (et suffisante).

L'idée c'est de câble les différentes paires de fils de votre câble en respectant le code couleurs. Normalement, sur le côté de votre connecteur RJ45 vous devez avoir les couleurs correspondantes aux normes RJ45 A et B pour vous guider. Une information très pratique pour savoir à quel endroit positionner chaque fil du câble PTT-298 en se référent au tableau ci-dessus.

Pour pouvoir fermer le connecteur RJ45 une fois les câbles positionnés, vous devez couper le câble en excès sur chaque borne du connecteur grâce à la fameuse pince coupante à bout pointu. Ce qui devrait vous donner un résultat semblable à celui-ci :

Ensuite, refermez le connecteur : ce n'est pas utile de forcer de manière excessive : si ça coince, c'est surement qu'il y a un câble qui n'est pas coupé suffisamment court. Je vous conseille de rouvrir et de le couper un peu plus. En fait, il faut vraiment être méticuleux sur le câblage des prises pour mettre toutes les chances de son côté d'obtenir 1 Gbit/s sur la prise. D'autant plus que le câble ne bénéficie pas d'un blindage digne de ce nom.

Repositionnez la prise au sein du boitier de connexion, sans forcément la visser pour le moment. En fait, il vaut mieux tester avant de revisser la prise murale, sous peine de devoir dévisser à nouveau dans le cas où cela ne fonctionne pas ou que le débit n'est pas suffisant.

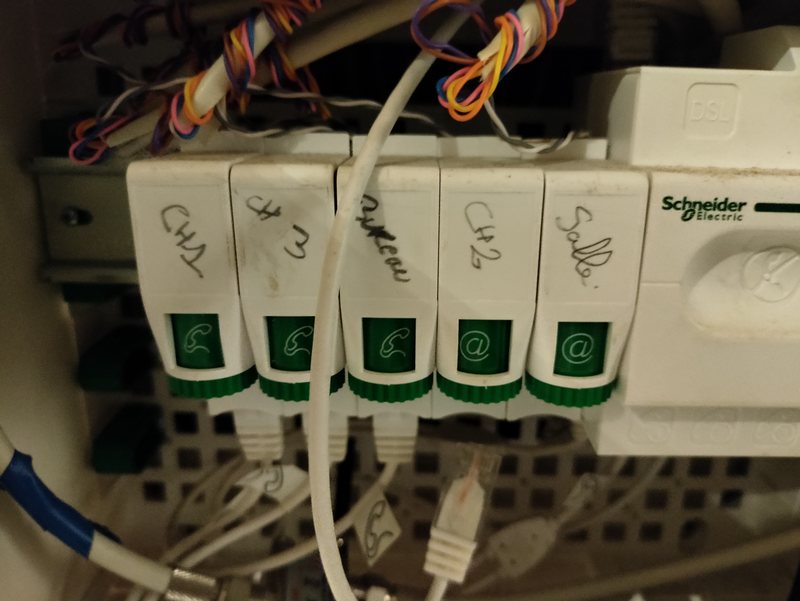

IV. Câblage d'une prise réseau dans le tableau

Maintenant, intéressons-nous à l'autre extrémité... Au sein du tableau Schneider Electric LexCom pour ma part. Les modules RJ45 ont la forme d'un disjoncteur, pour extraire un module de son emplacement, il faut tirer vers le bas sur languette en plastique. Ensuite, le module s'enlève tout seul.

Il s'agit de module RJ45 en plastique de ce type : Schneider Electric RJ45

Ensuite, il faut retirer le connecteur RJ45 du support plastique que l'on vient d'extraire. Passez l'intégralité des paires à l'intérieur du connecteur RJ45 et positionnez chaque fils à sa place, sur le même principe que pour la prise murale. Toujours en s'appuyant sur le tableau de correspondance.

Lorsque vous arrivez à un résultat semblable à celui ci-dessous, il faut couper les fils proprement pour permettre au connecteur RJ45 de se refermer. Là encore, sur le même principe que précédemment.

Une fois que c'est fait, on referme le connecteur RJ45 et on le positionne dans son support plastique dans le but de le remettre en place dans le tableau. Dans l'idéal, faites venir la gaine du câble PTT-298 jusqu'à l'entrée du module RJ45 (pas comme sur ma photo...).

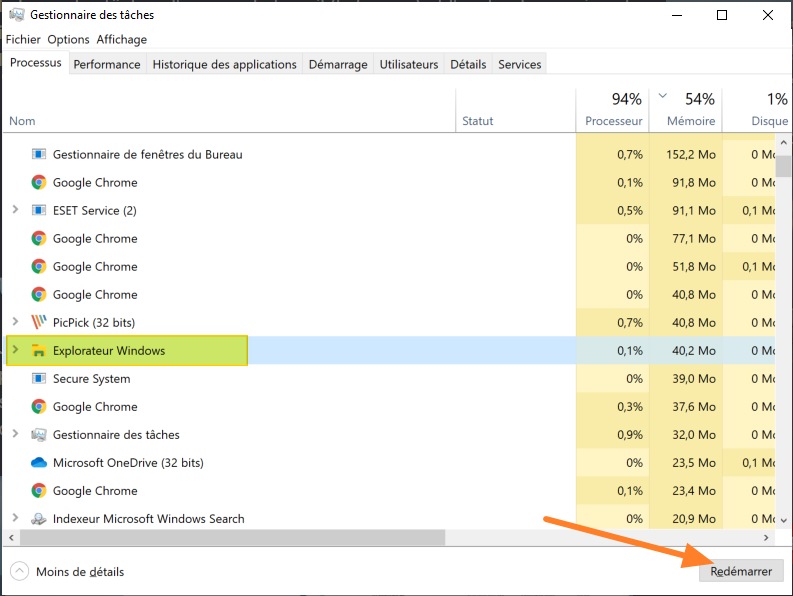

Voici un aperçu de mon installation une fois toutes les prises câblées correctement, et toute sur le même principe. De cette façon, j'ai pu obtenir 1 Gbit/s sur l'ensemble des prises RJ45 de mon domicile.

L'une de mes prises montait en 10 Mbit/s, ce qui n'était pas flamboyant... J'ai redémonté la prise murale pour refaire les connexions une nouvelle fois : elle est passée en 1 Gbit/s après cette opération. Il ne faut pas se décourager ! Néanmoins, les résultats seront variables également de la distance entre les deux extrémités. Pour ma part, je pense que je n'excède pas 20 mètres.

V. Maintenant que c'est câblé, que faire ensuite ?

Pour ma part, les prises sont centralisées dans le coffret Schneider Electric, mais elles ne communiquent pas entre elles. Un switch s'impose pour créer véritablement un réseau informatique basé sur de l'Ethernet. En tout cas, c'est indispensable pour que deux équipements connectés en RJ45 sur votre réseau puissent communiquer. Dans un tableau tel que le mien, il faudra viser un switch 8 ports au format compact, manageable ou non. Par exemple, pour une vingtaine d'euros : Switch 8 Ports - Gigabit - Netgear

De son côté, Schneider Electric propose son propre switch 5 ports Gigabit, accompagné par des câbles RJ45 très courts : idéal pour le boîtier LexCom, mais personnellement je le trouve cher : plus de 60 euros ! Voici le lien : Switch 5 ports Schneider Electric

Néanmoins, ce coffret est très réduit en termes de taille, si vous avez de la place et un budget plus conséquent, c'est pertinent de mettre en place une baie informatique directement. Avec un panneau de brassage dans le but d'intégrer directement vos noyaux RJ45 dans la baie. D'autant plus utile si vous avez des équipements à intégrer tels qu'un NAS et une box domotique : ce sera l'occasion de protéger tout ce beau monde sensible avec un onduleur.

Exemple d'une baie informatique

Exemple d'une baie informatique

Je pense que ce sera la prochaine étape de mon côté, par la suite... Pour le moment le câblage 1 Gbit/s est en place et la Box installée au chaud dans le salon. Grâce au câblage PTT-298 en place, je n'ai pas eu besoin de remplacer le câblage existant par du câble de catégorie 6 ou 7, ce qui aurait été une autre paire de manches !

Et chez vous, c'est comment ? Dites-moi tout !

The post

Comment monter un réseau domestique à partir du câblage PTT-298 ? first appeared on

IT-Connect.

Je suis équipé d'un tableau Schneider Electric Lexcom, semblable à celui-ci, mais en plus compact (malheureusement) :

Je suis équipé d'un tableau Schneider Electric Lexcom, semblable à celui-ci, mais en plus compact (malheureusement) :