La fonctionnalité Information Expert de Wireshark

mercredi 27 juillet 2022 à 10:00I. Présentation

Dans ce huitième article de la série sur Wireshark, nous allons découvrir l’aide à l’analyse d’une capture réseau avec Wireshark en utilisant la boîte à outils Information Expert. L’outil information expert de Wireshark peut vous aider à faire un début d’analyse de votre capture réseau en relevant des erreurs ou bien de simples informations.

Les informations remontant dans information expert varient suivant les protocoles capturés, nous aurons beaucoup plus d’informations sur des protocoles comme IP, TCP, DNS par exemple que des protocoles peu utilisés.

Avant de continuer, voici la liste des précédents articles de cette série sur Wireshark :

- Tutoriel - Installation pas-à-pas de Wireshark

- Tutoriel - Découverte de l'interface Wireshark

- Tutoriel - Astuces pour personnaliser l'interface de Wireshark !

- Tutoriel - Wireshark et les filtres de capture

- Tutoriel - Wireshark et les filtres d'affichage

- Tutoriel - Wireshark et la résolution de noms

- Tutoriel - Wireshark et les commentaires

- Téléchargement - Wireshark

II. À la découverte de la fonction Information Expert de Wireshark

A. L'interface d'Information Expert

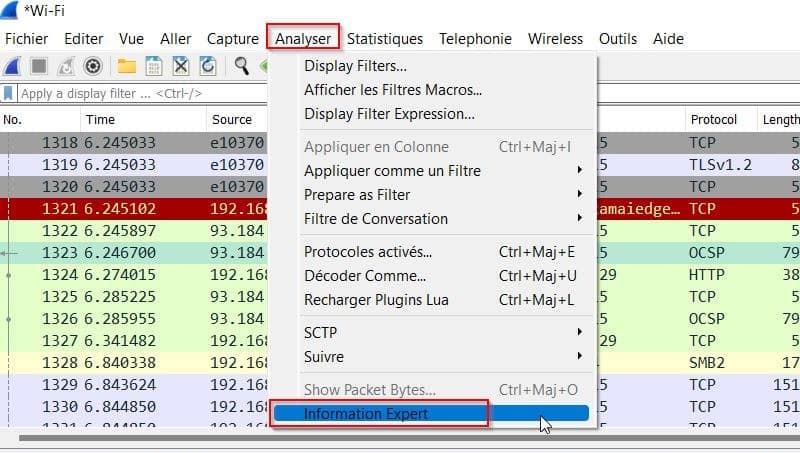

Pour commencer, nous allons accéder à la fonctionnalité et découvrir son interface, au sein même de Wireshark. Pour ouvrir Information Expert, il faut aller sur le menu "Analyser" et ensuite "Information Expert".

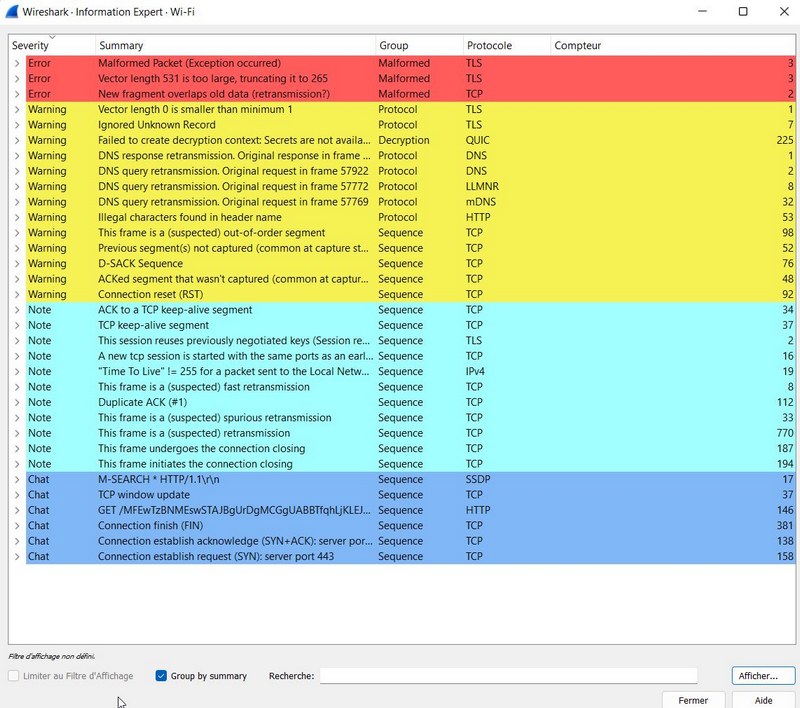

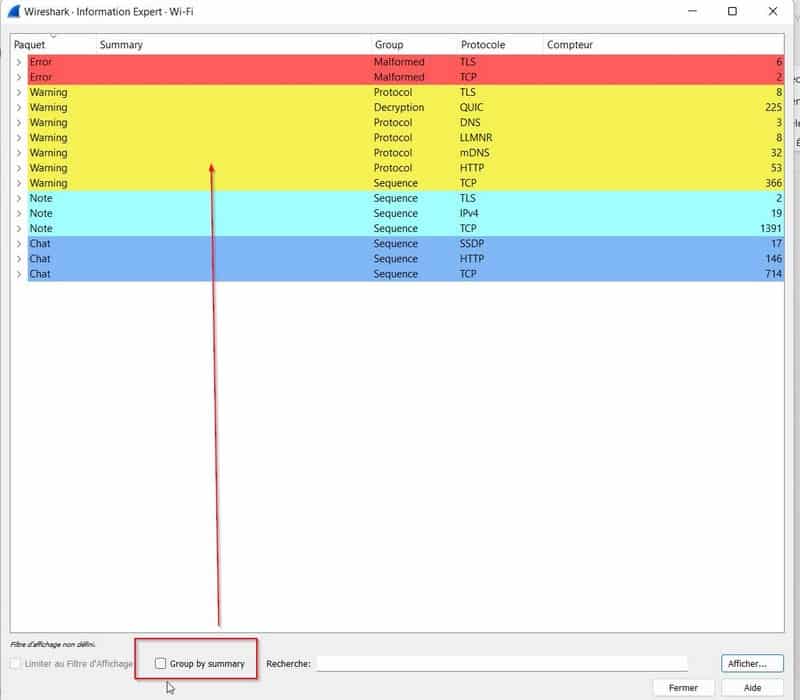

Une boîte de dialogue s’ouvre, comme ceci :

Note : l’ouverture de la boîte de dialogue peut prendre du temps si votre fichier de capture est assez volumineux, car Wireshark va analyser votre trace réseau.

Maintenant que la boîte de dialogue est ouverte, nous allons détailler les colonnes de celle-ci.

- Severity : comme son nom l’indique, Wireshark va afficher une sévérité avec un code couleur que nous allons détailler au prochain chapitre de cet article.

- Summary : la colonne summary va indiquer le type d’erreur ou d’information rencontrée comme une retransmission TCP, un Reset TCP, ou une requête http…

- Group : classer les éléments par groupe, on peut retrouver le groupe protocole, séquence (pour TCP par exemple), etc.

- Protocole : va indiquer le protocole lié au message comme DNS, TLS, TCP, IPv4

- Compteur : va compter le nombre d’occurrences par type d’erreur ou d’information, dans cette capture.

B. Les niveaux de gravité

Wireshark va classer l’analyse de la trace réseau par niveau de gravité avec un code couleur associée, voici ce que nous allons potentiellement retrouver comme différents niveaux de gravité.

- Chat : la sévérité chat donne juste des informations sur la trace réseau comme les requêtes http, cela correspond à des discussions (communications) avec d'autres serveurs.

- Note : ce sont des remarques, rien d’anormal pour Wireshark, on y retrouve par exemple les TCP keep-alive.

- Warning : c’est un avertissement, pour Wireshark, on retrouve ici les reset TCP, retransmissions DNS, des problèmes de déchiffrement TLS.

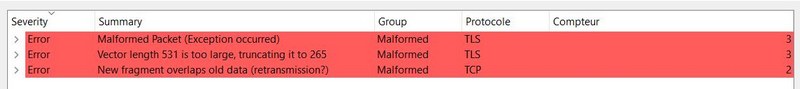

- Error : ce sont les erreurs critiques que remonte Wireshark, on y trouve souvent des problèmes de paquet mal formé avec l'intitulé "Malformed Packet".

- Comments : si des commentaires ont été ajoutés dans la trace réseau, comme nous l'avions vu dans l'article précédent.

C. Voir les numéros de paquets associés

Pour voir les numéros de paquets associés à une erreur ou une information, il faut cliquer sur le signe ">" juste devant la sévérité pour obtenir des informations supplémentaires sur l'ensemble des paquets associés à ce type d'événements.

Vous allez voir la liste des paquets contenant cette information, vous pouvez cliquer sur le paquet qui vous intéresse pour arriver directement dessus dans votre capture réseau.

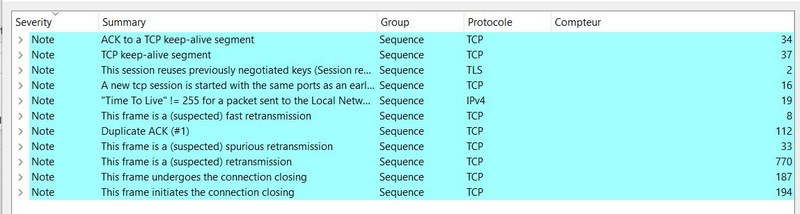

D. Modification de l’affichage

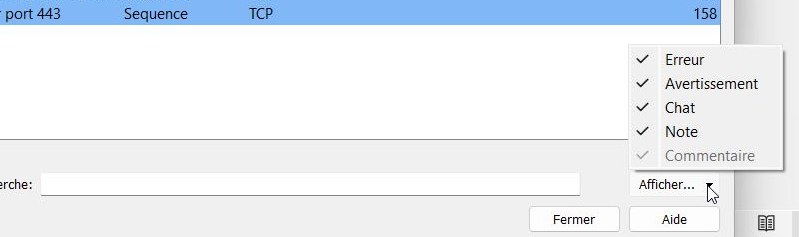

Il est possible de modifier l’affichage de l’Information Expert, ce qui permet de filtrer pour garder uniquement les événements avec un niveau de sévérité spécifique. Pour ce faire, il suffit de cliquer sur affichage en bas à droite de la fenêtre, et de sélectionner le type de sévérité à afficher (par défaut Wireshark affiche l’ensemble des sévérités de votre trace réseau).

Dans cet exemple, je vais retirer la sévérité "Note" de l’affichage (dès que vous cliquez sur la sévérité que vous ne souhaitez plus afficher, Wireshark modifie l’affichage directement). Pour afficher de nouveau un type d'événement selon sa sévérité, il suffit juste de cliquer dessus à nouveau dans la liste.

Vous pouvez aussi retirer l’affichage "Group by summary", mais je trouve cela moins lisible. Pour ce faire il suffit de cliquer ici :

Comme vous pouvez le voir, nous n’avons plus de détails sur le type d’erreur, pour retrouver ce niveau de détail il faut cliquer sur le signe ">" à chaque fois.

E. Effectuer une recherche

Nous pouvons effectuer une recherche directement dans Information Expert, en utilisant la barre de recherche en bas. Exemple avec le terme de recherche "dns" :

Wireshark met à jour automatiquement l’affichage à chaque lettre ajouté dans la recherche.

F. Voir les niveaux de gravité seulement pour un filtre d’affichage

Nous pouvons afficher les informations ou erreurs sur un filtre d’affichage, afin de pouvoir utiliser cette fonctionnalité, il faut faire un filtre d’affichage.

Il suffit de cocher la case : limiter au filtre d’affichage comme la capture d’écran ci-dessus. Quand il n’y a aucun filtre d’affichage d’activé, la case est grisée.

G. Où se trouve l’analyse Wireshark dans un paquet ?

L’analyse de Wireshark, se trouve dans le panneau de l'interface qui affiche le détail du paquet, dans l’arborescence du paquet. Pour nous aider à trouver rapidement l’information, celui-ci sera colorié de la couleur de la sévérité. Dans cet exemple, on voit que nous avons la sévérité de type "warning" :

Pour afficher les détails de l’erreur, vous pouvez cliquer sur le signe ">".

En déroulant le protocole où il y a une erreur, vous pouvez remarquer l’information suivante "[Expert Info]" avec l’ensemble des informations de l’erreur. Ici, nous sommes sur une retransmission de requête DNS, et Wireshark rajoute l’ensemble des informations que nous trouvons dans l’Information Expert, comme le groupe et la sévérité.

H. Ajouter la colonne "Severity level"

Wireshark permet d’ajouter une colonne "Severity level" correspondant au niveau de sévérité. Pour l'ajouter, il suffit d’aller dans le détail du paquet et sur "[Severity Level : XXX]" de faire un clic droit "Appliquer en colonne".

N.B : XXX correspond à une valeur de sévérité, on peut prendre n’importe quelle valeur pour ajouter une colonne.

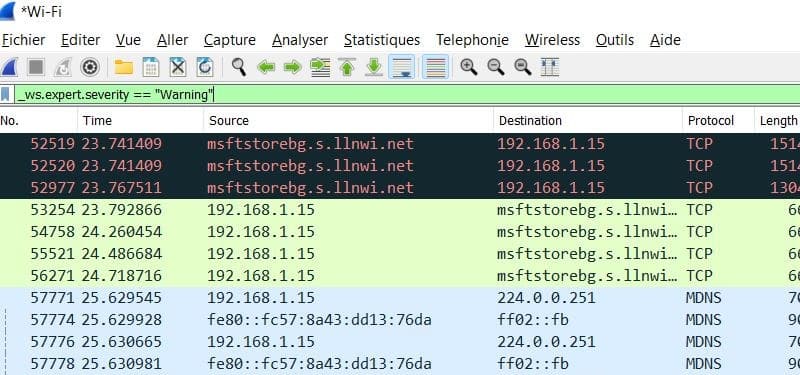

Vous pouvez aussi afficher seulement les paquets avec un niveau de sévérité spécifique, si vous le souhaitez. Si vous ne savez plus comment trouver un filtre d’affichage, vous pouvez revoir l’article à ce sujet (voir le lien en introduction).

Voici le filtre d’affichage :

_ws.expert.severity == "Warning"

Ici on affiche seulement les paquets avec la sévérité "warning" :

III. Conclusion

Nous venons de voir l’outil Information Expert de Wireshark, qui va nous apporter une aide précieuse pour lire notre capture réseau. Attention, cela reste une interprétation de Wireshark et il peut aussi faire des erreurs, une analyse approfondie vous permettra de valider et comprendre les erreurs remontées par Wireshark.

Le prochain article sera sur la Géolocalisation des adresses IP avec Wireshark, qui est très utile sur une analyse de sécurité.

The post La fonctionnalité Information Expert de Wireshark first appeared on IT-Connect.