DALL-E 3, le nouveau générateur d’images d’OpenAI : plus précis et plus puissant

jeudi 21 septembre 2023 à 08:17OpenAI, à l'origine de ChatGPT que l'on n'a plus besoin de présenter, et aussi derrière DALL-E : les deux viennent de fusionner dans DALL-E 3 afin de permettre de générer des images plus précises (en théorie) !

Les outils de génération d'images basés sur l'intelligence artificielle sont à la mode ! On peut citer Midjourney, mais aussi Adobe Firefly, que j'essaie d'utiliser depuis quelques jours (et que j'ai utilisé pour certaines images d'articles). L'idée est simple : vous décrivez l'image que vous souhaitez en quelques mots, et l'IA génère une ou plusieurs images correspondantes à cette description (car parfois, ça ne ressemble à rien...).

Même si au final, ces outils permettent d'avoir des images originales, mais j'ai tout de même le sentiment qu'il faut un peu de temps pour bien les maitriser et bien formuler ses requêtes.

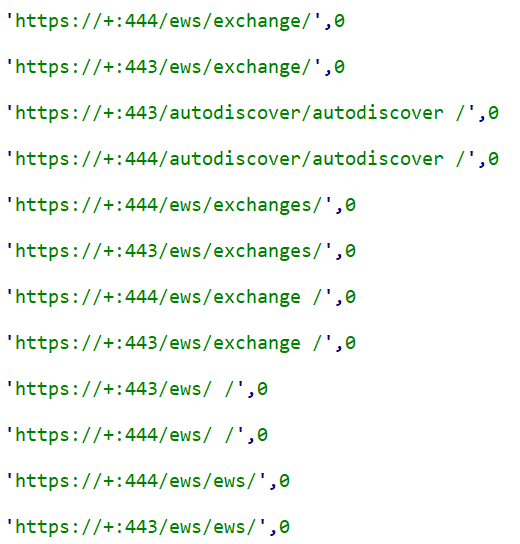

À moins que DALL-E 3 change la donne ! En effet, OpenAI indique que DALL-E 3 est capable de générer des images précises, plus convaincantes et moins erronées. OpenAI précise aussi que DALL-E 3 peut représenter plus facilement des lettres, des chiffres et des mains humaines. Ce serait une véritable évolution en comparaison de DALL-E 2. Ci-dessous, la comparaison entre DALL-E 2 et DALL-E 3 pour une même requête :

Puisque DALL-E 3 est intégré à ChatGPT, vous pourrez solliciter le chatbot IA pour lui demander de vous générer une image à partir d'une simple description. Ainsi, dans une même interface, vous pouvez converser avec le chatbot pour lui poser vos questions, mais aussi créer des images.

Malheureusement, DALL-E 3 sera accessible uniquement aux utilisateurs de ChatGPT Plus et Enterprise : les abonnements payants proposés par OpenAI et qui donnent aussi accès à GPT-4.

Pour avoir une idée de ce qu'est capable de générer DALL-E 3, rendez-vous sur le site officiel d'OpenAI sur cette page. Mais bon, attendons de voir en pratique, car forcément, ces images sont faites pour nous donner envie ! Voici un exemple :

Qu'en pensez-vous ?

The post DALL-E 3, le nouveau générateur d’images d’OpenAI : plus précis et plus puissant first appeared on IT-Connect.