Windows 11 va permettre de réinstaller les applications précédemment installées

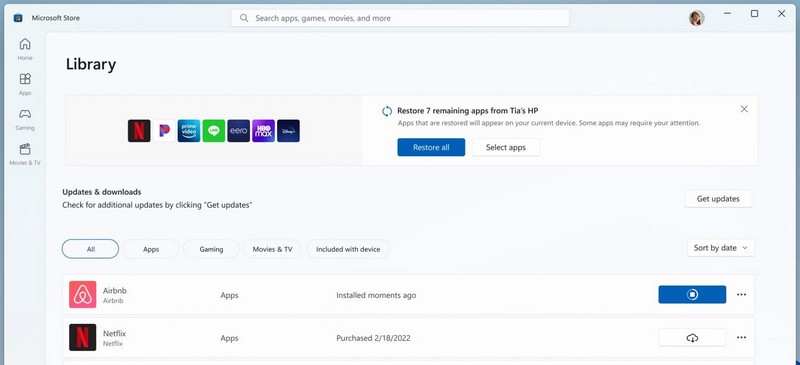

lundi 6 juin 2022 à 13:16Microsoft travaille sur une nouvelle fonctionnalité pour Windows 11 baptisée "Restaurer les applications" dont l'objectif est de permettre aux utilisateurs de réinstaller toutes les applications précédemment installées depuis le Microsoft Store, suite à la réinstallation ou l'installation du système.

Lorsque l'on installe Windows sur un nouvel ordinateur ou que l'on réinstalle sa machine, il est vrai qu'il faut prévoir du temps pour réinstaller ses applications favorites. Même s'il existe des solutions pour gagner du temps, notamment Ninite, ou les gestionnaires de paquets WinGet et Chocolatey, ce n'est pas forcément accessible à tous les utilisateurs. Microsoft souhaite intégrer une fonctionnalité à Windows 11 pour vous permettre de réinstaller vos applications favorites en un clic !

Même si les applications de bureau devront toujours être installées manuellement, la nouvelle fonctionnalité de Windows 11 vous permettra d'installer toutes les applications du Microsoft Store liées à votre compte de façon très simple. L'objectif étant de rendre plus simple la transition vers une nouvelle machine, ou la réinstallation de sa machine, comme l'explique Microsoft, en précisant aussi : "Cela aidera également les développeurs à fidéliser leurs utilisateurs sans avoir à leur rappeler de retélécharger leur application."

À partir de la bibliothèque du Microsoft Store, il sera possible de réinstaller toutes les applications ou uniquement certaines applications, grâce à ces nouveaux boutons, comme le montre la copie d'écran ci-dessous. Suite à cette action, il ne vous restera plus qu'à installer vos applications de bureau telles que la suite Office, etc.

Cette nouvelle fonctionnalité sera prochainement disponible pour les membres du programme Windows Insiders, sur une build de Windows 11 en cours de développement. Microsoft n'a pas précisé de date. Par ailleurs, la firme de Redmond devrait améliorer la fonction de recherche de Windows 11 afin que si vous recherchez une application qui n'est pas installée sur votre machine, qu'il soit possible de l'installer directement depuis la barre de recherche, à partir du Microsoft Store, sans pour autant se rendre dans le magasin d'applications de Microsoft.

The post Windows 11 va permettre de réinstaller les applications précédemment installées first appeared on IT-Connect.