Test Xtorm USB Power Hub Edge XPD20

dimanche 23 février 2020 à 11:15I. Présentation

Xtorm a dévoilé récemment son nouveau hub baptisé "Edge", avec un design élégant et un format compact, dans l'objectif d'en faire un accessoire discret mais efficace sur votre bureau. Nous verrons que, grâce à ses différents ports, il sera possible de recharger vos différents types d'appareils, simplement en se connectant sur le Hub Edge.

D'ailleurs, il est temps de vous dévoiler ses caractéristiques :

- Sortie totale : 90 Watts

- 1 x USB-C PD 60 Watts

- 1 x USB-C PD 30 Watts

- 2 x USB-A Quick Charge 3.0

- Entrée : 100-240V 50/60Hz 1.5A

- Dimensions : 101 x 115 x 20 mm

- Poids : 322 grammes

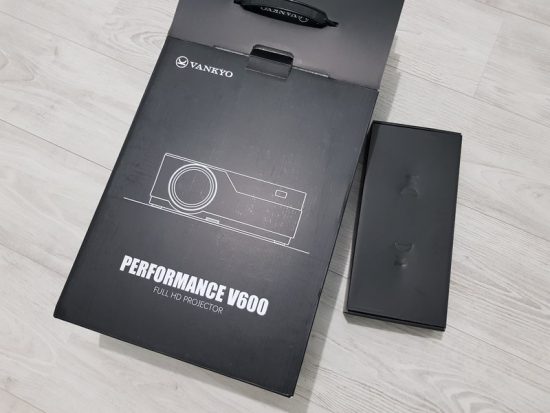

II. Package et design

Intéressons-nous maintenant au package, je vais essayer de ne pas trop me répéter : Xtorm reste fidèle à ses habitudes avec un packaging soigné qui contient les informations essentielles, et grâce à l'ouverture en porte-feuille, on a des informations supplémentaires à l'intérieur ainsi que la possibilité de voir l'appareil.

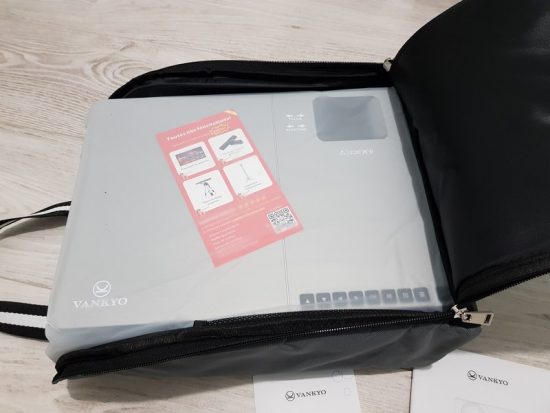

A l'intérieur, le hub Edge est accompagné d'un cordon d'alimentation de 1 mètre, de son socle et d'un manuel. Voyez par vous-même.

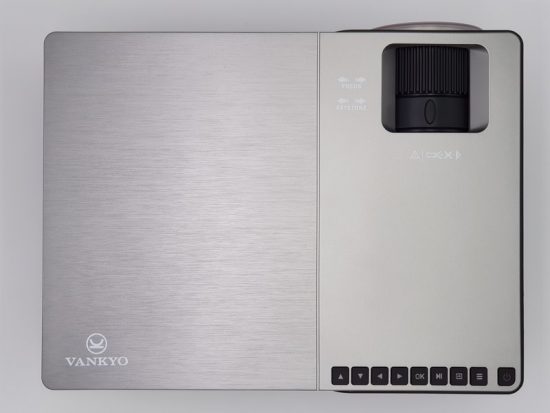

Alimenté par un simple câble, le boîtier Xtorm Edge est équipé de 4 sorties sur la face avant. Les deux ports USB-C supportent le Power Delivery, tandis que les ports USB-A quant à eux sont compatibles Quick Charge 3.0. La présence de ces deux technologies est un bonne nouvelle, cela devrait nous permettre de recharger nos appareils rapidement.

Le design de ce hub Xtorm n'est pas sans rappeler celui de la série XB3 où l'on retrouve notamment la batterie externe Xtorm Voyager. Entièrement en plastique, la partie grise est mate et douce au touché alors que la partie blanche est brillante. Avec du gris et du blanc ça passe partout et c'est assez élégant.

Le dessous de la base est totalement anti-dérapant, ce qui lui permet de bien se maintenir en place sur le bureau. Compte-tenu de la forme du hub, il peut-être orienté soit face à vous, ou alors vers le haut en fonction de vos besoins. Potentiellement, le hub peut être utilisé sans sa base, en le posant à plat directement.

Lorsqu'il est alimenté, une LED bleue s'allume en façade, et celle-ci reste toujours allumée puisqu'il n'y a pas de bouton on/off sur le hub.

La qualité de fabrication est très bonne, les finitions plastiques sont propres. Il y a seulement le port USB-C 30W qui n'est pas tout à fait bien centré par rapport à la découpe de la coque, sans que ce soit choquant.

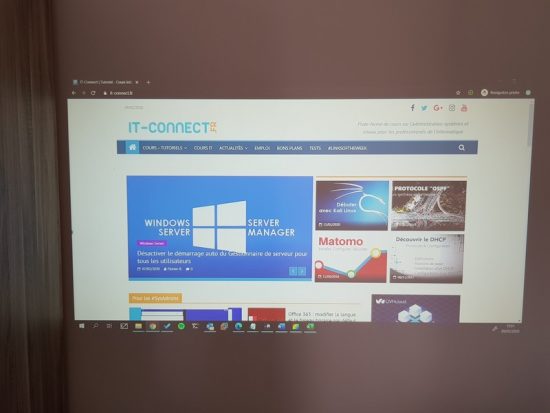

III. Utilisation

L'utilisation en elle-même est simple, on branche un ou plusieurs appareils dessus et puis voilà, je vais plutôt m'intéresser aux temps de charge de mes appareils habituels pour voir ce que ça donne. Lors de la mise en route le plus frustrant c'est le câble d'alimentation, 1 mètre c'est trop peu si l'appareil est sur le bureau et que vous devez atteindre une prise électrique à proximité du sol.

Pour la partie recharge des appareils, sur la partie USB-C il faut bien faire attention à prendre le port 30W ou 60W en fonction de ce que l'on souhaite recharger.

| Appareils | Temps de charge | Consommation (Watts) | Méthode |

| Samsung Galaxy Note 8 | 1H40 | 16,5 | USB-A Quick Charge |

| Surface Pro 7 | 1H25 | 62,3 | USB-C PowerDelivery |

| Les deux en même temps | - | 69,3 | - |

| Les deux en même temps + enceinte Bluetooth | - | 65,3 | - |

Lorsque l'on connecte plusieurs appareils en même temps, la durée de recharge est allongée. Par exemple, pour recharger le PC il faut compter 15-20 minutes de plus lorsqu'il y a le smartphone et l'enceinte Bluetooth en recharge également. Environ 25 minutes de plus pour recharger le smartphone.

Que ce soit avec deux ou trois appareils connectés, la consomme du Edge ne dépasse pas les 70 Watts. Lorsqu'il est alimenté mais qu'il n'est pas utilisé, sa consommation remonte à 0 Watt.

Le boîtier chauffe légèrement, disons qu'il devient tiède, mais cela est tout à fait normal.

IV. Conclusion

Avec son Edge, Xtorm nous propose un chargeur de bureau au design réussi, avec des ports performants puisque nous avons le droit à deux ports USB-C PowerDelivery et deux ports USB-A avec Quick Charge 3.0, donc on ne peut pas faire mieux en terme de rapidité.

Le chargeur est relativement compact et fin, ce qui s'avère pratique pour le transporter dans sa sacoche. En revanche, pour l'installer sur un bureau fixe, il faudra s'adapter car le câble d'alimentation de 1 mètre n'est pas suffisant pour que ce soit confortable.

Puisque la LED bleue est active même lorsqu'il n'y a pas d'appareil connecté au hub, il est dommage qu'il n'y ait pas un interrupteur on/off pour gérer l'alimentation. Là, il faut obligatoirement débranché le Hub.

Il faudra débourser environ 80 euros pour acquérir le hub Xtorm Edge.