I. Présentation

Comme vous le savez, les détecteurs de fumée sont obligatoires dans les maisons depuis quelques années maintenant. Tout comme moi, vous possédez 1 ou plusieurs détecteurs à votre domicile et ils commencent à être vieillissants. En général, les détecteurs de fumées sont donnés pour 10 ans.

Je vous présente aujourd’hui la seconde version du détecteur de fumée du fabricant français de matériels connectés Konyks, le FireSafe 2. Comme tout fabricant, Konyks fait évoluer ces appareils connectés aussi bien sur les fonctionnalités que sur le design.

II. Package & Design

A. Package

Le package de ce détecteur reprend les couleurs de la marque (lien du site ici), c’est-à-dire le dégradé orange-jaune qui est repris sur tous les emballages des différents produits proposés. L’emballage de ce matériel est du même type que les autres matériels (voir le test Konyks eCosy, ou encore le test Konyks Hydro).

Vous retrouvez sur celui-ci tous les éléments principaux du détecteur, le nom, la description, les connexions (WiFi, Bluetooth), les applications compatibles (bien sûr l’application Konyks, mais aussi les applications Tuya Smart et Smart Life), les fonctions et les caractéristiques/normes de l’appareil.

À l’intérieur de la boite, nous retrouvons 3 éléments :

- La notice

- 3 vis de fixation avec cheville

- Le détecteur

En découvrant l’appareil, le support de fixation est déjà positionné dessus (il sera bien sûr à retirer pour l’installation), sous celui-ci nous trouvons la pile CR123A 3,0V (incluse comme inscrit dans les caractéristiques sur l’emballage).

B. Design

Côté design, les fabricants font des efforts afin de rendre les détecteurs plus attrayants, mais surtout plus discrets que les anciens modèles afin qu’ils ne dénaturent pas les décorations intérieures et le fabricant Konyks en fait partie.

En effet, en comparaison avec la version 1 du FireSafe (où vous retrouvez le test ici) et autres détecteurs type Chacon ancienne génération, ce nouveau détecteur est plus petit, plus fin (voir §caractéristiques) et plus « doux au regard », mais aussi moins lourd.

Comme tous les détecteurs, celui-ci est blanc (mat avec un léger cercle brillant vers l’extérieur du détecteur), mais ne ressemble pas à une « soucoupe volante » ou un « ovni ». Le design est bien plus sobre et moderne par sa taille et ces formes.

Nous retrouvons le bouton test en plein milieu, l’emplacement du haut-parleur au-dessus et la marque en dessous (comme pour la première version). Nous retrouvons l’emplacement de la LED sous la marque et cela de manière discrète, car rien n’est visible quand celle-ci est éteinte.

L’ensemble est bien fini sans bavure avec une bonne qualité d’assemblage.

C. Caractéristiques physiques

- Détecteur de fumée photoélectrique

- Voyant LED rouge

- Bouton de test

- Nécessite un réseau Wifi 2.4 GHz connecté à Internet

- Easy = Connexion Bluetooth pour faciliter et accélérer l'appairage au Wifi

- Appairage et connexion facilités grâce au Bluetooth

- Alerte piles faibles

- Alimentation par pile Lithium 3V CR123A/CR17335 fournie (1500 mAh / 4.5 W/h)

- Niveau sonore > 85 dB à 3 mètres

- Dimensions 86 x 31 mm.

- Poids de 97g, hors emballage

- Installation au plafond ou installation murale

- Conforme norme CE EN 14604

- EAN 3770024338201

En complément, vous pouvez consulter ces liens :

III. Installation et mise en route

A. Installation physique

Pas de changement majeur dans le principe d’installation physique, comme énoncé plus haut, le détecteur est fourni avec 3 vis (et les chevilles) afin de fixer le support au plafond. Pour un poids de 97g, les 3 vis sont amplement suffisantes.

Utiliser la platine de fixation comme gabarit pour faire les trous.

Ensuite, poser la platine, visser, déposer le détecteur sur le support et tourner dans le sens des aiguilles d’une montre, veiller à bien tourner afin de verrouiller le détecteur sur son support.

B. Configuration

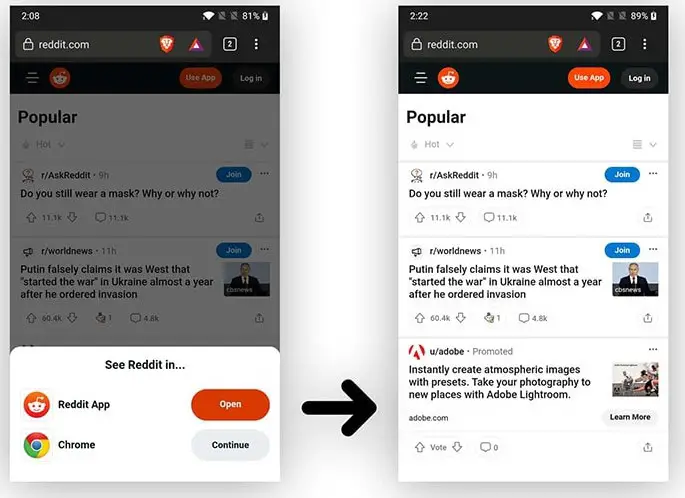

Pour piloter le détecteur de fumée, vous pouvez choisir l’une des 3 applications proposées : TuyaSmart, SmartLife et bien sûr l’application du constructeur Konyks. Afin de vous proposer un complément dans cet article, nous allons faire la configuration avec l’application SmartLife.

Pour l’application Konyks, vous pouvez retrouver le tutoriel ici (site du fabricant), celui-ci est simple et clair.

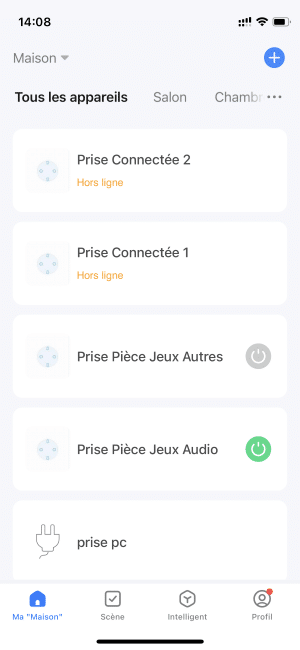

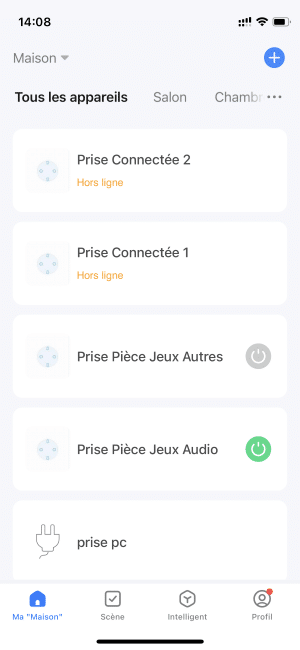

Une fois l’application SmartLife installée sur votre smartphone et votre compte enregistré si vous n’en aviez pas (comme toute application vous devez vous enregistrer afin d’avoir accès à vos objets à distance, mode cloud), vous arrivez sur l’interface d’accueil.

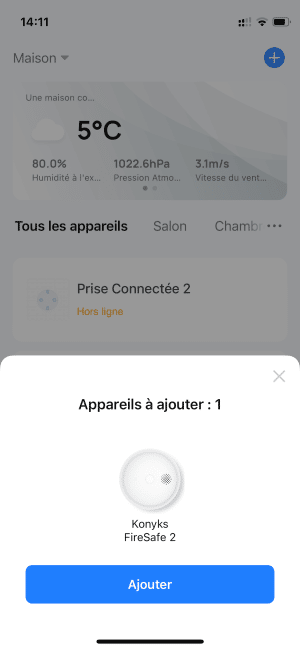

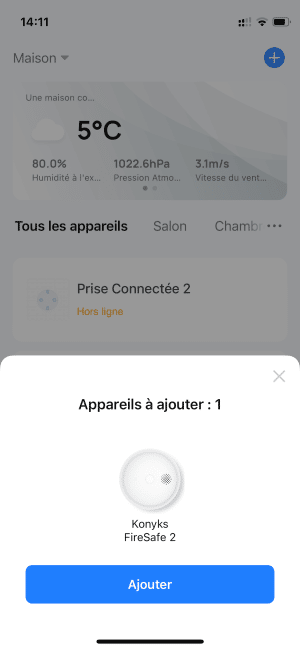

Avec les derniers modèles d’objets connectés et la dernière version de l’application, la connexion est simplifiée. En effet, une fois l’application ouverte, celle-ci se met à détecter les nouveaux éléments.

Enlevez le plastique de protection qui permettait de bloquer le fonctionnement du détecteur dans la boite, puis vérifier l’état de la LED. Si celle-ci clignote bleue, c’est que vous êtes dans le mode d’appairage et l’application détectera le détecteur. Si ce n’est pas de cas, appuyer 3 fois sur le bouton test au centre du détecteur.

L’application détecte le détecteur et vous n’avez qu’à suivre le mode opératoire sur l’écran.

Attention, comme indiqué dans la documentation fournie et sur le site, il faut être en Wifi 2,4GHz afin de faire la configuration. Vous pouvez trouver de l’aide sur la FAQ du site (ici). Personnellement je n’ai pas eu à faire de modification sur la partie Wifi afin d’ajouter le détecteur.

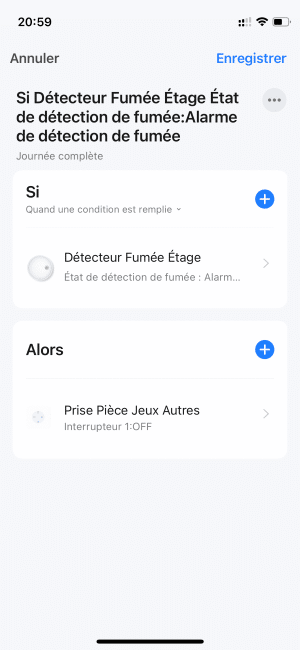

Une fois l’appairage effectué, vous pouvez configurer des scénarios et des alertes à partir de l’application suivant les options dont vous disposez. Vous pouvez aussi vous abonner pour avoir des notifications par SMS.

IV. Utilisation

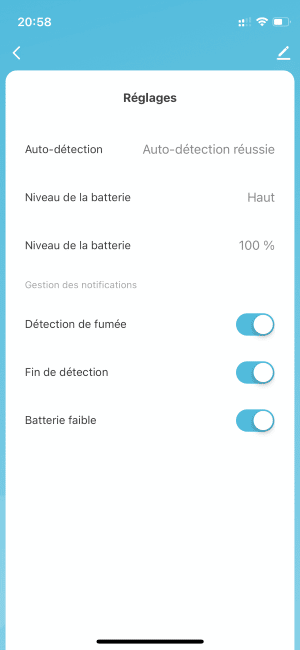

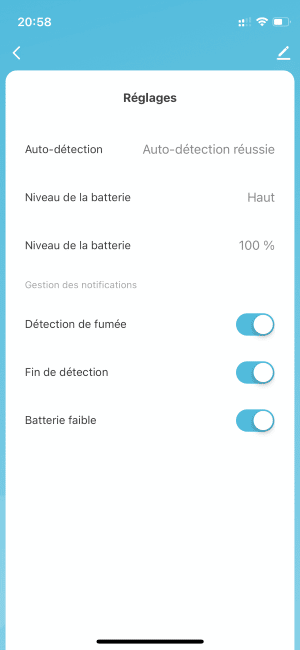

Une fois la configuration effectuée sur l’application, voici les différents éléments que vous retrouvez :

- L’état : Statut actuel

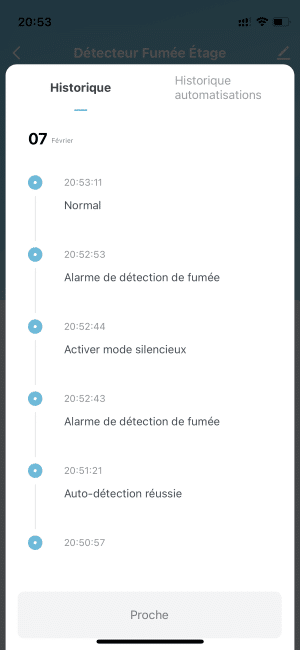

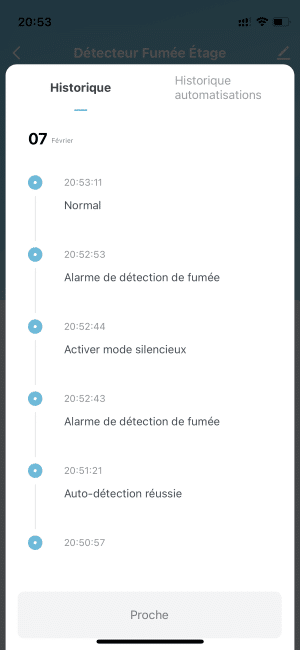

- L’historique des états

- Les scénarios

- Les réglages

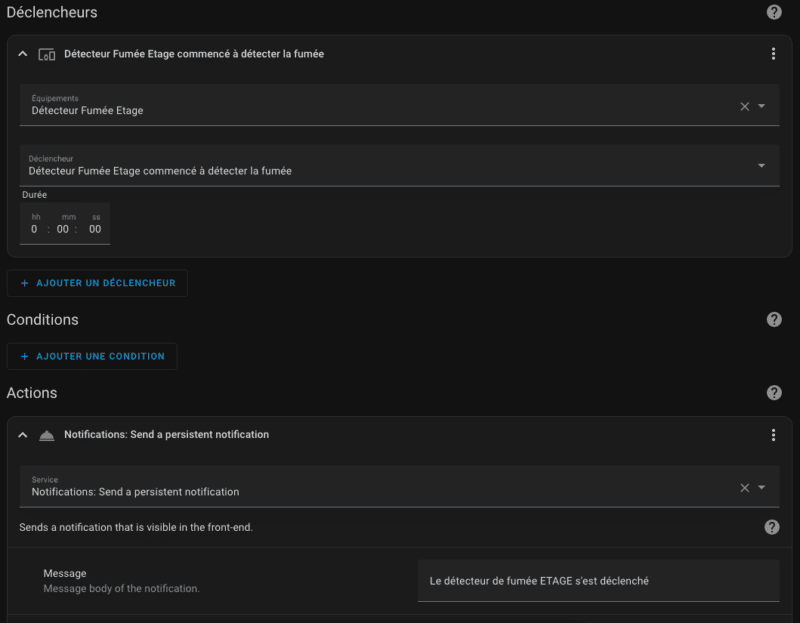

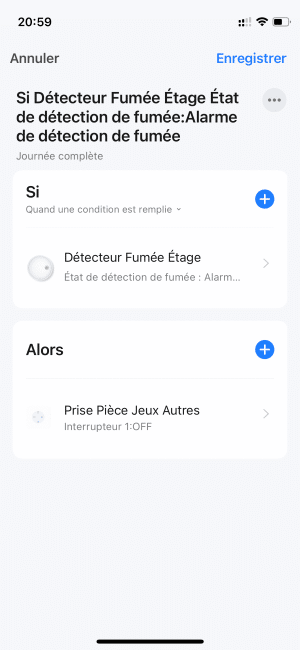

Avec l’application Smart Life (tout comme avec l’application Konyks) vous pouvez associer votre détecteur avec d’autres périphériques dans des scénarios ou automatisations.

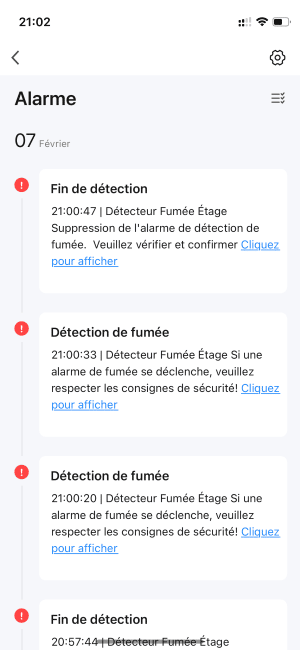

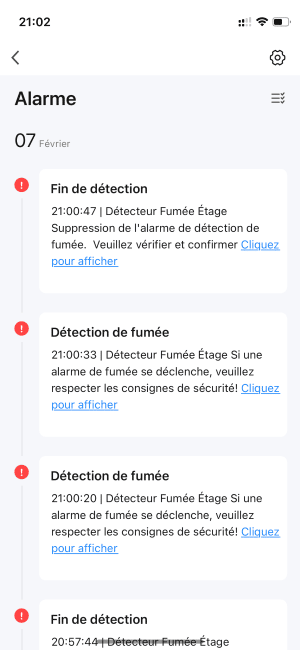

Suivant les options disponibles et votre configuration, les détections sont automatiquement associées aux notifications de l’application. En cas de détections, l’application va vous notifier soit en interne seulement ou en SMS si vous avez pris l’option. Sur la détection vous retrouvez les éléments suivants : Le nom de l’appareil, le type de détection (moment de l’évènement), la famille (le lieu), temps (date et heure).

Vous retrouvez les alertes dans l’historique de l’appareil.

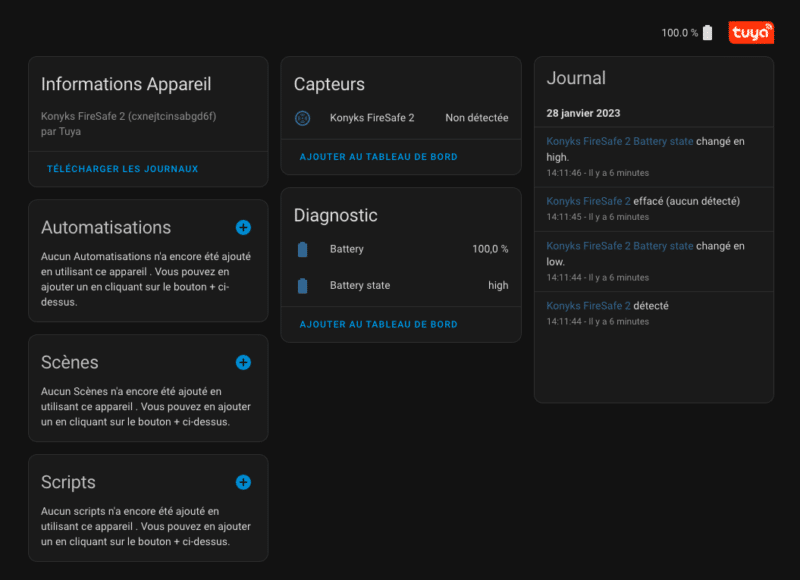

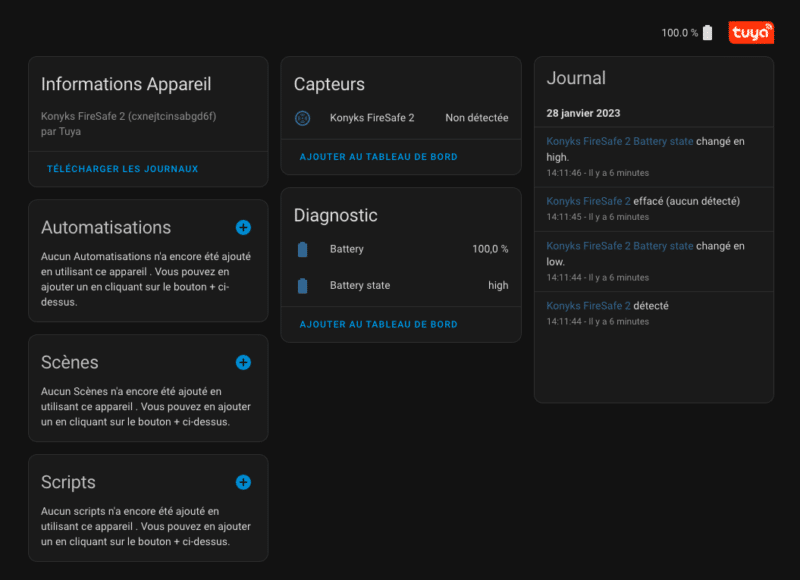

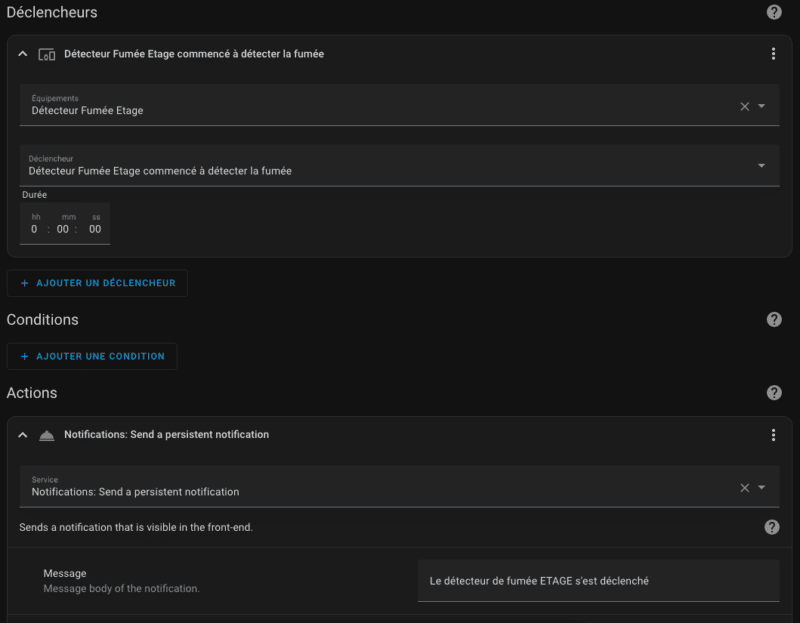

V. Intégration

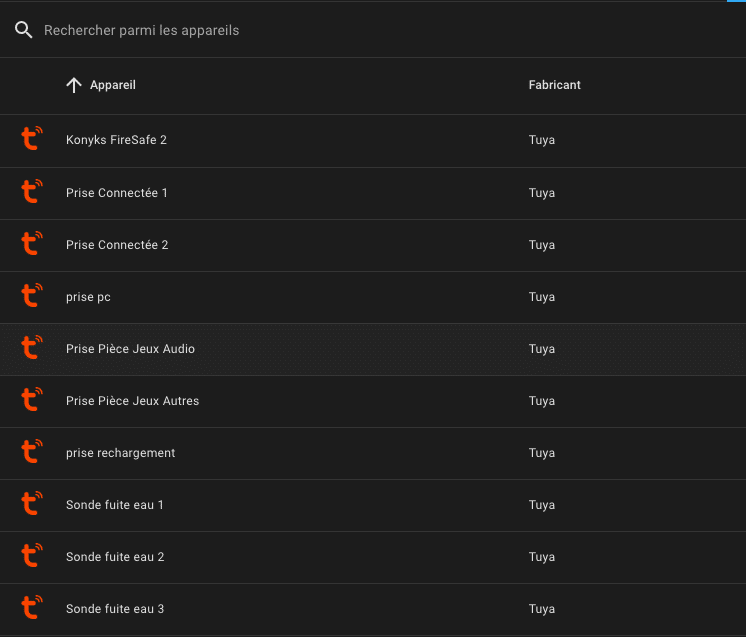

Tous les éléments de sécurité deviennent de plus en plus connectés. C’est pour cela que je vous propose l’intégration du Konyks FireSafe 2 dans Home Assistant (HA). Comme indiqué plus haut, le choix de l’appairage de l’appareil dans l’application Smart Life n’était pas anodin.

L’application Konyks ne proposant pas un mode de connexion vers d’autres plateformes, et que les systèmes Konyks sont compatible avec Tuya et SmartLife, je profite de cette occasion.

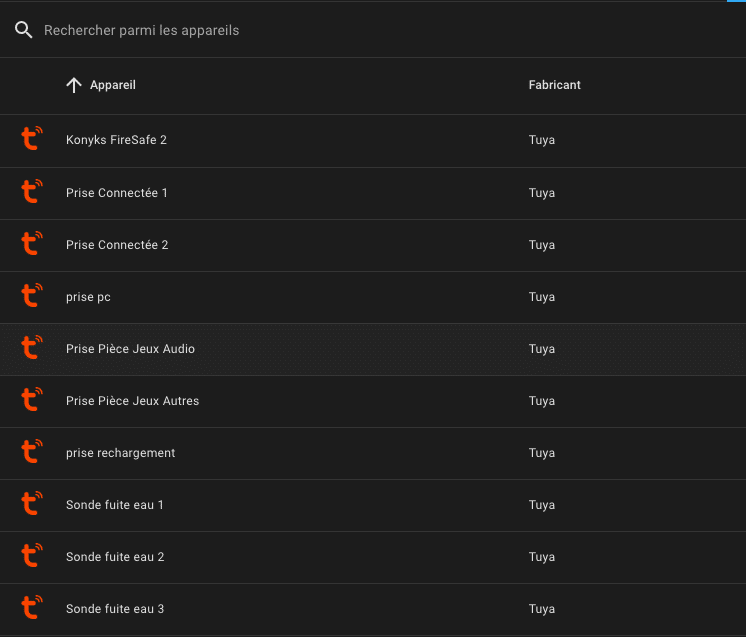

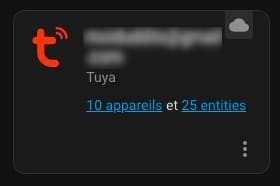

Pour se faire, vous devez bien entendu disposer d’une box domotique Home Assistant et d’avoir paramétré sur celle-ci l’intégration Tuya (vous pouvez disposer du tutoriel pour l’intégration sur le site de Home Assistant ici).

En quelques mots, pour retrouver ces périphériques Tuya ou SmartLife sur HA, il faut :

- Créer un compte sur la plateforme IoT de Tuya : Plateforme

- Créer un projet Cloud sur celle-ci

- Faire de lien entre votre compte SmartLife et la plateforme IoT

- Faire l’intégration dans HA avec les informations connexions à votre disposition sur la plateforme IoT

Une fois l’intégration effectuée, vos périphériques sont disponibles sur Home Assistant.

Si votre intégration est paramétrée pour mettre à jour les périphériques automatiquement dans HA, pensez à associer les détecteurs 1 par 1 afin d’avoir le temps de nommer les périphériques dans l’application et dans HA.

Ensuite, vous pouvez associer les nouveaux périphériques aux automatismes, plans ou autres éléments dont vous disposez.

Si vous utilisez une box eedomus, je n’ai pas trouvé de tutoriel concernant une potentielle intégration par contre pour Jeedom, un tutoriel a été effectué à ce propos. Vous pouvez retrouver tout le détail ici.

Certains détecteurs permettent d’utiliser les haut-parleurs dans les intégrations type Alarmo (pour la gestion d’une alarme), malheureusement le détecteur FireSafe 2 de Konyks ne propose cette fonctionnalité (peut-être dans une prochaine mise à jour de firmware ?) ou est-ce liées aux normes qui n’autorise pas le bouton test dans l’application donc dans les box type HA ?

VI. Conclusion

Avec une installation simple et rapide, Konyks continue sur sa lancée pour mettre en place des objets connectés à la portée de tous. Le fait que ceux-ci soient compatibles avec les applications Tuya et SmartLife, rend les périphériques plus attrayants pour certains avec des compétences plus avancées.

En comparaison avec la version précédente, mais aussi aux produits des autres fabricants, ce détecteur est bien plus discret par sa forme, plus petit par ces dimensions et plus design dans l’ensemble de sa conception.

Mais est-ce que cela vaut l’augmentation de tarif appliquée ? En effet, l’augmentation est bien présente. Pour le FireSafe 2, le tarif unitaire est de 59,90 euros contre un tarif précédent de 39,90 euros, nous pouvons retrouver des détecteurs avec les mêmes fonctionnalités et connectivités pour le tarif de la version précédente de Konyks.

Cependant, un geste est fait dès l’achat de deux détecteurs simultanément, vous passez de 59,90 euros l’unité à 49,90 l’unité pour 2 et plus. Ce qui est plus raisonnable surtout en sachant que dans une maison il faut plusieurs détecteurs. Cela reste aussi moins cher que les détecteurs de certains de ses concurrents.

L'article

Test Konyks FireSafe 2 – Détecteur de fumée connecté est disponible sur IT-Connect :

IT-Connect.