Sauvegardes locales et Cloud des machines virtuelles avec Hornetsecurity VM Backup 9

mercredi 19 juillet 2023 à 17:15I. Présentation

Même si de nombreuses entreprises s'orientent vers le Cloud, les machines virtuelles restent présentes dans la majorité des entreprises équipées d'un serveur informatique. De ce fait, se pose la question de la sauvegarde de cet environnement virtuel que ce soit pour se protéger d'une panne, d'une mauvaise manipulation ou d'une attaque informatique (difficile de ne pas penser aux ransomwares).

Dans cet article, c'est l'une des solutions phares du marché qui est mise à l'honneur : (Altaro) VM Backup 9, propriété de l'entreprise Hornetsecurity depuis 2021. Aujourd'hui, VM Backup est déployé chez plus de 50 000 clients répartis dans 121 pays. En France, c'est une solution qui s'est bien développée aussi ces dernières années.

L'objectif de ce contenu est de vous proposer une vue d'ensemble de VM Backup 9, avec une mise en pratique au sein de la vidéo disponible ci-dessous.

II. Ce qu'il faut savoir sur VM Backup 9

A. Les fonctionnalités principales

La solution VM Backup s'articule autour de deux fonctions clés : la sauvegarde et la restauration des machines virtuelles. Pour cela, la solution intègre toutes les fonctionnalités utiles et nécessaires aux entreprises. On peut citer :

- Sauvegardes des machines virtuelles en local sur site ou hors site, à chaud

- Restauration des machines virtuelles complètes ou granulaire

- Réplication des machines virtuelles vers un serveur hors site

- Déduplication de données pour réduire drastiquement l'espace disque utilisé par les sauvegardes (système très efficace !)

- Protection des charges critiques avec la fonction "Continuous Data Protection" (CDP)

- Planification des sauvegardes, gestion de la rétention et plusieurs sauvegardes en même temps

- Prise en charge de la méthode de rotation des sauvegardes GFS (Grandfather-Father-Son) pour un archivage longue durée

- Chiffrement des sauvegardes avec de l'AES-256 bits

- Gestion à partir d'une console unique de plusieurs instances VM Backup (console Cloud), sinon une console locale par instance

- Vérification de l'état de santé des sauvegardes et de l'espace de stockage des sauvegardes

- Tests de restauration automatique

- Réalisation de sauvegardes immuables pour se protéger contre les attaques par ransomware

Une sauvegarde immuable ne peut pas être écrasée, modifiée ou supprimée, ce qui permet de se protéger contre les actes malveillants, y compris des ransomwares. On parle d'un état WORM (Write Once Read Many) : on peut écrire une seule fois et lire autant de fois que l'on souhaite. Pour les sauvegardes immuables, VM Backup prend en charge trois destinations Cloud : Azure Blob, Amazon S3 ou Wasabi. L'utilisateur a la main sur la stratégie d'immuabilité pour trouver le bon équilibre entre protection et gestion du stockage (et donc des coûts).

Ce n'est pas une liste exhaustive des fonctionnalités de VM Backup, mais l'essentiel est évoqué ci-dessus !

Note : la sauvegarde d'un serveur physique peut être effectuée avec l'outil gratuit Windows Server Backup de chez Hornetsecurity.

B. Les environnements pris en charge

VM Backup 9 est une solution destinée à sauvegarder deux types d'environnements virtualisés : ceux sous VMware et ceux sous Hyper-V. D'ailleurs, Hornetsecurity est partenaire avec VMware et Microsoft (Gold).

A ce titre, les versions suivantes des systèmes d'exploitation Microsoft sont supportées :

- Azure Stack HCI

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Microsoft Hyper-V Server (Core)

Et du côté de VMware, voici la liste des versions supportées :

- VMware vCenter 5.5, 6.0, 6.5, 6.7, 7.0 & 8.0

- VMware vSphere 5.5, 6.0, 6.5, 6.7, 7.0 & 8.0

- VMware ESXi 5.5, 6.0, 6.5, 6.7, 7.0 & 8.0

- VMware ESXi en version gratuite n'est pas pris en charge (car il y a des composants manquants dont a besoin VM Backup)

Les utilisateurs de Proxmox ou d'autres solutions devront passer leur chemin.

C. Les licences Hornetsecurity VM Backup

Lorsque vous envisagez d'acquérir VM Backup, vous avez le choix entre trois éditions payantes, auxquelles s'ajoute une version gratuite très basique. On a le choix entre un abonnement mensuel basé sur le nombre de machines virtuelles à sauvegarder ou une licence perpétuelle basée sur le nombre d'hyperviseurs (sans tenir compte du nombre de processeurs). Lorsqu'une licence perpétuelle est acquise, celle-ci est associée à un an de support 27/7 et de mises à jour de la version actuelle.

L'édition la plus complète se nomme "Unlimited Plus" et c'est la seule édition qui donne accès aux sauvegardes Cloud et à la fonction de sauvegardes immuables. C'est la grosse différence avec les autres éditions et c'est important d'en tenir compte au moment de choisir sa licence.

Pour comparer les tarifs et les fonctionnalités entre les éditions, rendez-vous sur cette page : les éditions de VM Backup 9. Quoi qu'il en soit, vous pouvez obtenir une version d'essai de 30 jours.

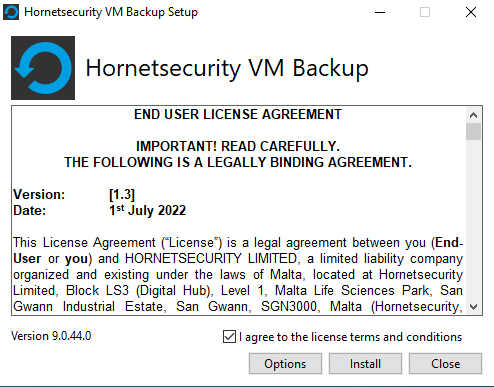

III. Installation de VM Backup 9

La première étape consiste à installer Hornetsecurity VM Backup sur le serveur de sauvegarde ou sur l'hyperviseur, en fonction de votre infrastructure. Les deux sont possibles : la solution n'exige pas d'avoir un serveur dédié, et dans le cas où il est dédié, il peut s'agir d'une machine virtuelle ou d'un serveur physique.

Pour télécharger la solution, on utilise le site officiel d'Hornetsecurity avec la possibilité d'avoir une version d'essai pour 30 jours :

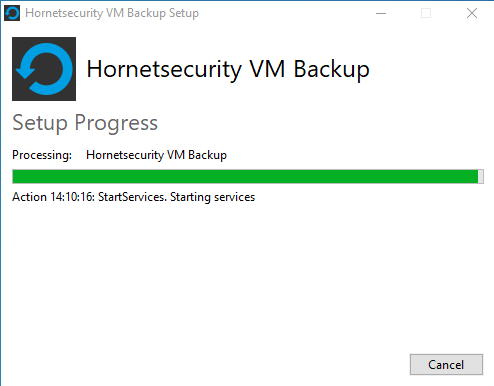

L'installation s'effectue en quelques clics et aucune configuration ne s'effectue lors de cette étape. Sur le serveur, la console de gestion sera installée ainsi que les services de sauvegarde. Il n'y a pas d'agent à installer sur les machines virtuelles à sauvegarder.

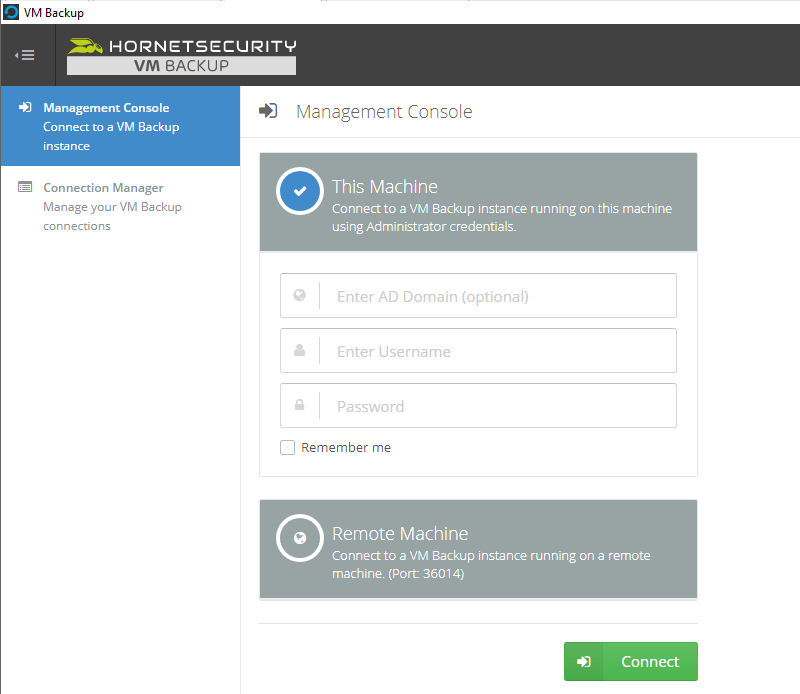

Suite à l'installation, la console de gestion de VM Backup est accessible sur le serveur. A l'ouverture, cette console nous demande si l'on souhaite se connecter à l'hôte local ou à une instance VM Backup distante. Ici, c'est en local. On peut installer la console de gestion sur un poste d'administration pour gérer une instance VM Backup distante, ce qui est un avantage.

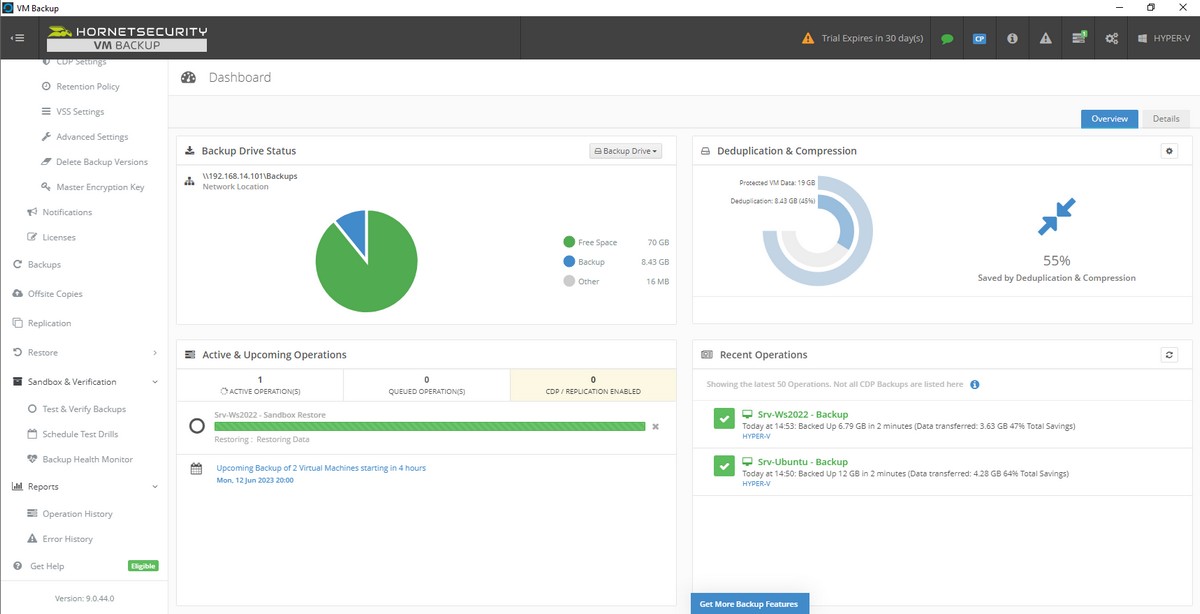

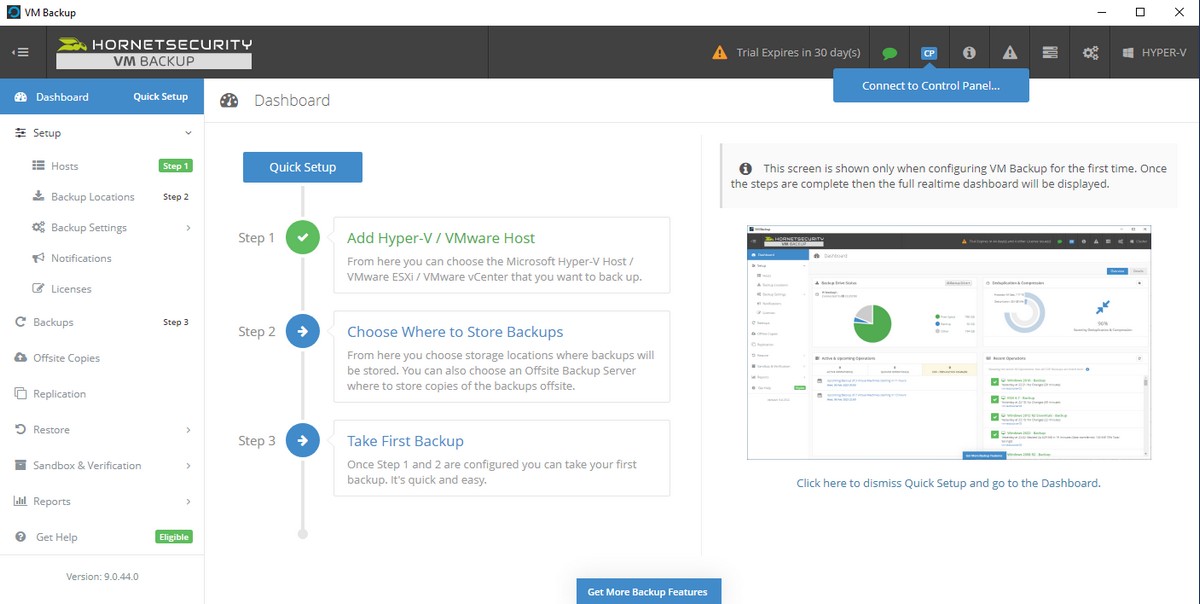

Voilà, il s'agit de la première connexion à VM Backup ! Sur la gauche, c'est le menu principal pour configurer l'ensemble des fonctionnalités de VM Backup. Au centre, il s'agit de la visualisation du composant sélectionné dans le menu de gauche. Dans la barre supérieure, il y en haut à droite des indicateurs : alertes, tâches en cours, notifications, et vérification des mises à jour.

Lors de la première connexion, on est invité à réaliser trois étapes de configuration. Suivons le guide...

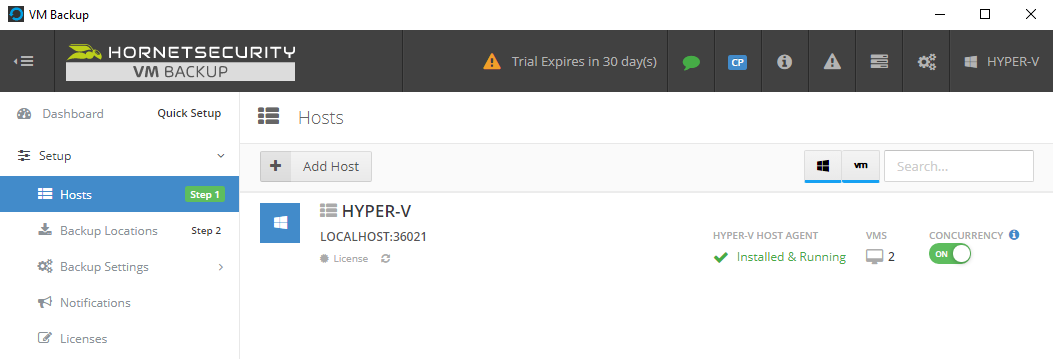

La première étape consiste à déclarer l'hôte qui contient les machines virtuelles à sauvegarder. Ici, c'est l'hôte local alors il est automatiquement détecté. Cette section indique l'état de la licence sur cet hôte, l'état de l'agent VM Backup, ainsi que le nombre de VMs sur l'hôte.

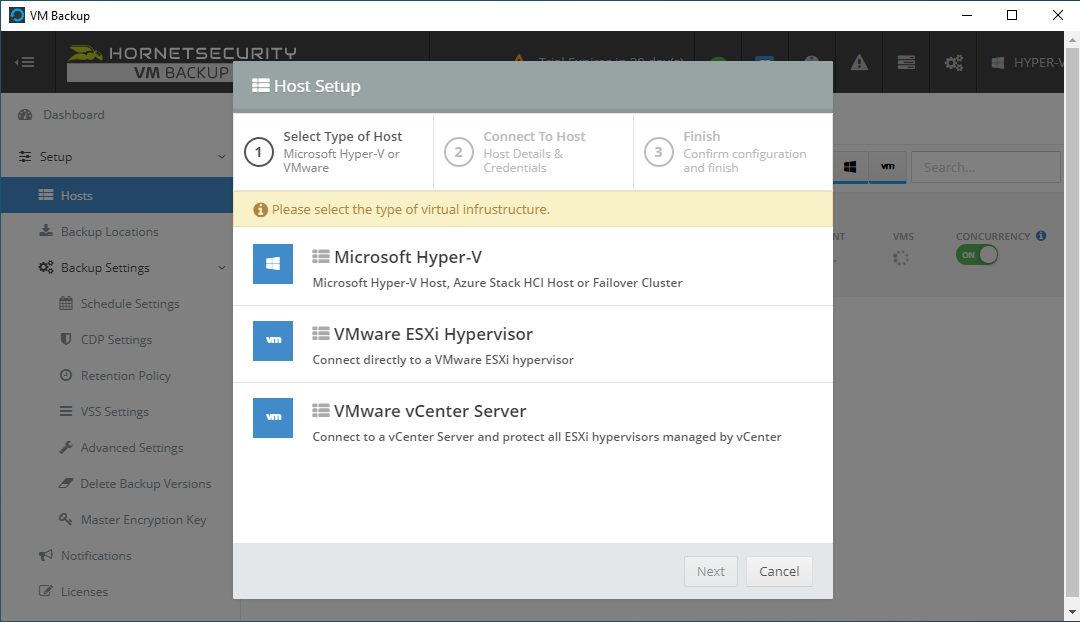

Le bouton "Add Host" sert à connecter d'autres hyperviseurs qui hébergent des VMs à sauvegarder. On peut gérer plusieurs hyperviseurs, que ce soit de l'Hyper-V ou du VMware, depuis une seule instance VM Backup. Lorsque l'on ajoute un hyperviseur, VM Backup déploie un agent de sauvegarde dessus. Si l'on dispose d'un cluster Hyper-V ou d'un VMware vCenter, on peut se connecter dessus pour remonter toutes les VMs directement.

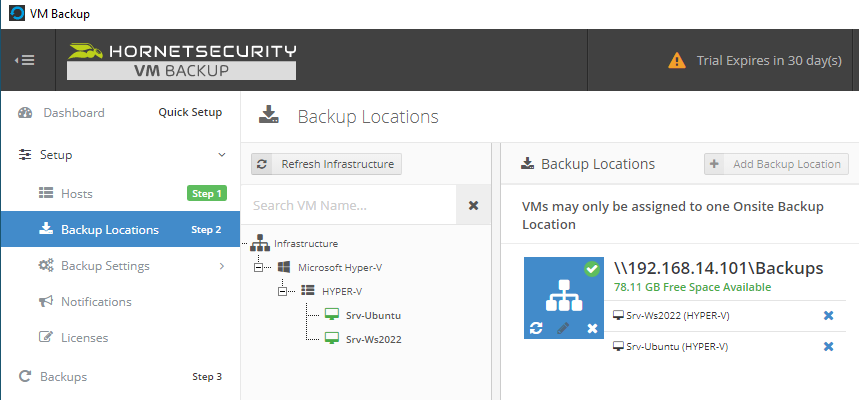

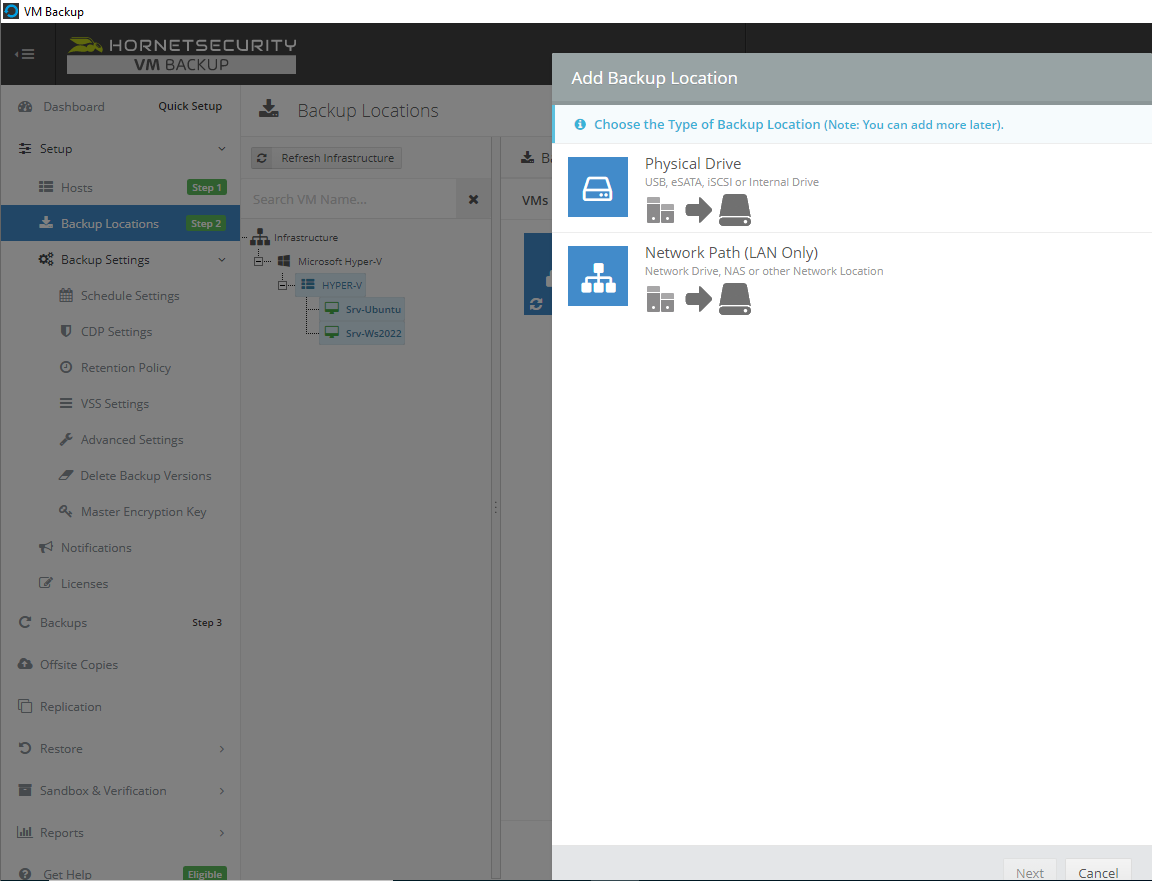

La seconde étape consiste à déclarer un emplacement pour stocker les sauvegardes. Ici, c'est le partage SMB hébergé sur mon NAS virtuel qui est connecté et qui va accueillir les sauvegardes locales des machines virtuelles. Lors de l'ajout d'un partage SMB, on doit préciser le chemin vers le partage, le nom de l'hôte distant (ou le domaine Active Directory), ainsi qu'un identifiant et un mot de passe.

D'un côté, nous avons la liste des machines virtuelles, et de l'autre la liste des destinations. Par glisser-déposer, il faut assigner les VM aux destinations. Lorsqu'une VM est assignée à une destination, son icône devient vert dans la liste. Sinon, il reste noir. Ceci permet de voir facilement si l'on a bien assigné chaque machine virtuelle à un espace de stockage.

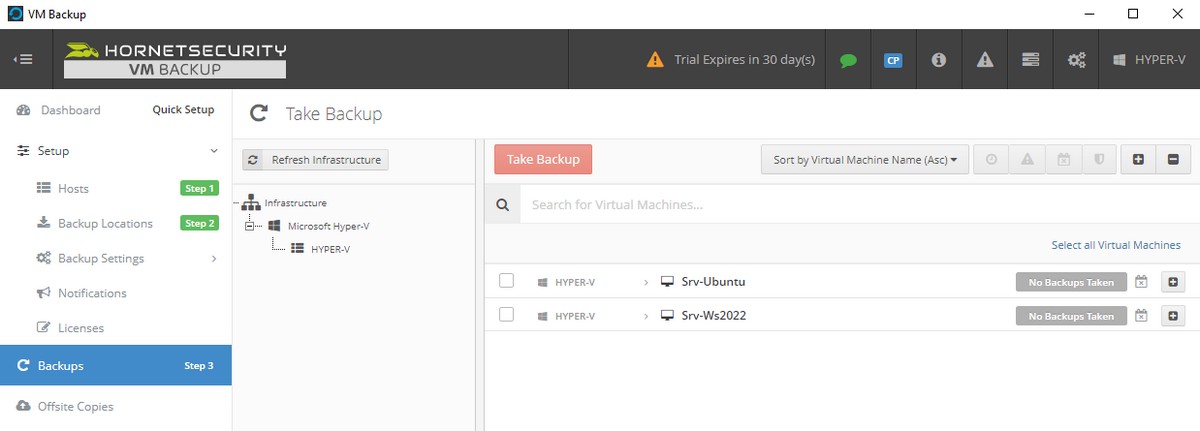

Troisième et dernière étape, la création d'une première sauvegarde. Toutefois, cette étape est facultative car on peut préférer configurer la planification et la rétention puis attendre la première sauvegarder planifiée.

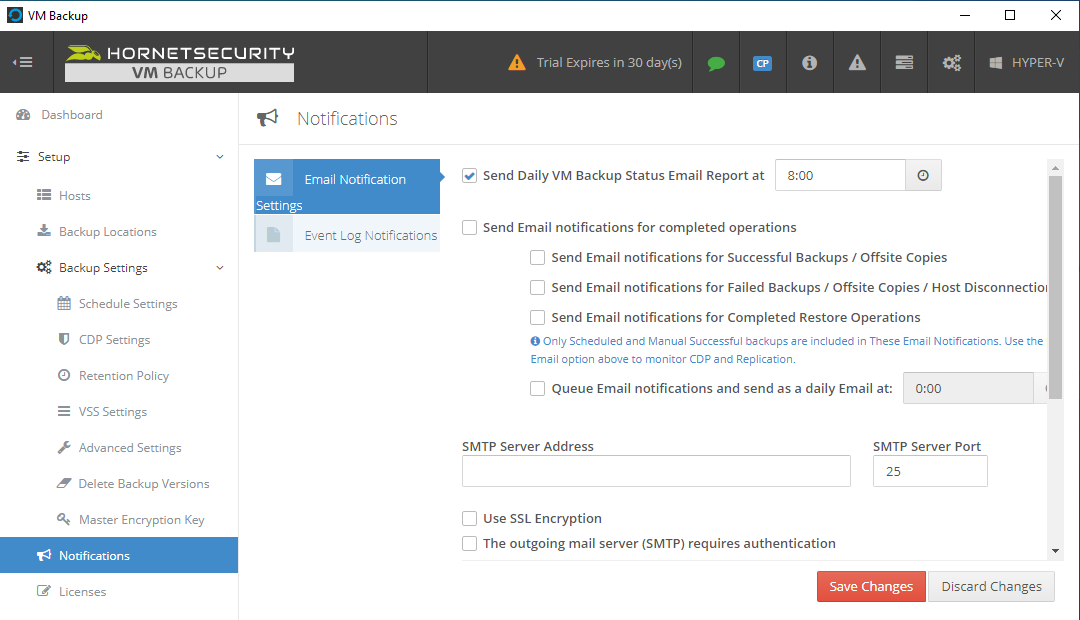

Pour compléter l'installation, il me semble indispensable de configurer les notifications par e-mail. VM Backup peut vous envoyer un rapport de synthèse par jour mais aussi envoyer des notifications pour certains événements. Par exemple, si une sauvegarde échoue, il peut vous envoyer un e-mail d'alerte.

Pour envoyer les e-mails, VM Backup doit pouvoir solliciter un serveur SMTP donc vous devrez définir le nom du serveur, un numéro de port, préciser si la connexion est chiffrée ou pas, et si besoin préciser un identifiant et un mot de passe pour s'authentifier auprès du serveur.

Pour surveiller l'état des sauvegardes, on peut compter sur les rapports envoyés par e-mail, mais aussi sur la console de VM Backup grâce au tableau de bord et à l'historique des tâches.

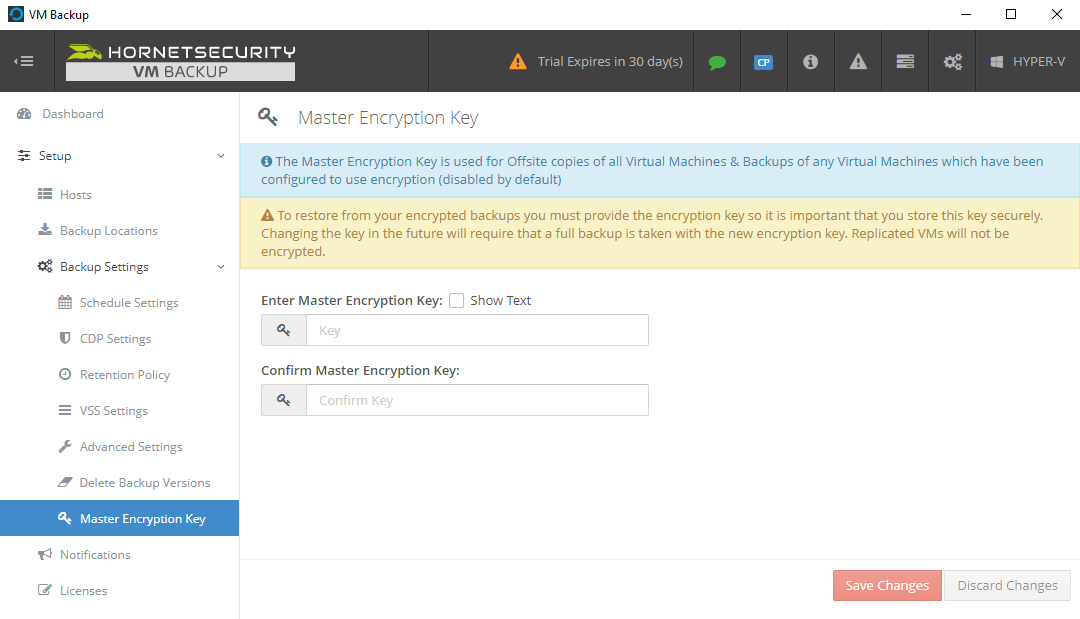

L'autre point important, c'est la création d'une clé de chiffrement pour les sauvegardes. Ceci ajoute une couche de sécurité supplémentaire aux sauvegardes, et pour effectuer une restauration, vous devez disposer de la clé de chiffrement. Il est préférable de configurer cette option dès le début car VM Backup doit repartir sur une sauvegarde complète à partir du moment où le chiffrement est actif : comme on part de zéro, c'est l'idéal. Compte tenu de l'importance de cette clé de chiffrement, il convient de la stocker en lien sûr.

Remarque : le chiffrement est obligatoire pour les sauvegardes hors site, mais optionnel pour les sauvegardes locales.

Voilà pour la mise en route de VM Backup ! Maintenant, on va poursuivre la configuration et la découverte de la solution.

IV. Destinations pour les sauvegardes

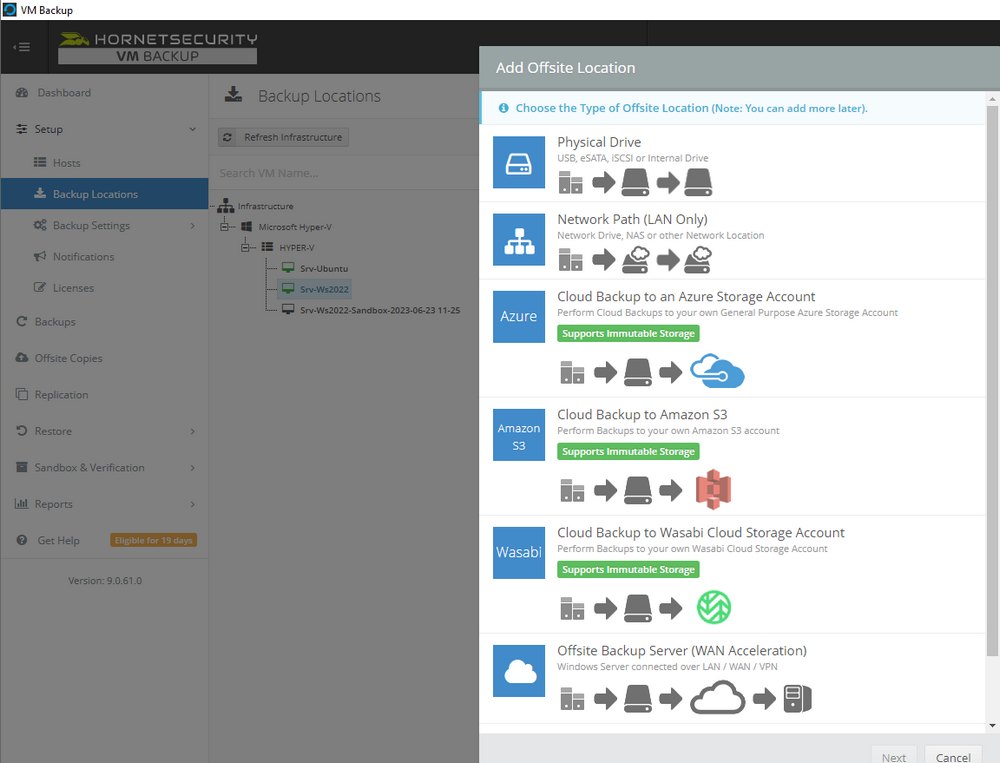

Dans cette partie, nous allons regarder plus en détails quelles sont les options offertes par VM Backup pour stocker les sauvegardes, que ce soit en local ou hors site.

Pour la sauvegarde sur site, VM Backup prend en charge une multitude de destination dont la sauvegarde vers un serveur de stockage type NAS, sur un disque connecté en USB ou eSATA, ou encore sur un lecteur de cartouches RDX.

En ce qui concerne les sauvegardes hors site, on peut effectuer des sauvegardes Cloud sur Azure Cloud Storage, Amazon S3 ou encore Wasabi Cloud Storage, et à cela s'ajoute la possibilité de faire des sauvegardes sur un autre site de votre entreprise. Cette dernière option est intéressante si vous avez plusieurs sites car vous pouvez mettre en oeuvre de la sauvegarde croisée inter-sites. Une machine virtuelle peut être sauvegardée vers deux cibles maximum.

La liste officielle des destinations pour les sauvegardes est la suivante :

- Périphérique de stockage USB

- Périphérique de stockage eSata

- Périphérique de stockage Flash en USB

- Serveur de fichiers accessible via un chemin UNC (protocole SMB)

- NAS accessible via un chemin UNC (protocole SMB)

- Disques internes de la machine

- Cartouches RDX

- Serveur de sauvegarde hors site (serveur VM Backup)

- Stockage en ligne Azure Cloud Storage

- Stockage en ligne Amazon S3

- Stockage en ligne Wasabi Cloud Storage

Il y a quand même une diversité importante dans les destinations de sauvegarde compatibles VM Backup, ce qui devrait satisfaire la majorité des entreprises. Grâce à cette diversité, on peut mettre en place une bonne stratégie pour ses sauvegardes : des sauvegardes locales on-premise, des sauvegardes dans le Cloud (qui peuvent être immuables) et des sauvegardes sur un site distant. Enfin, on peut regretter malgré tout l'absence de prise en charge des cartouches LTO.

V. Planification et rétention

Nos machines virtuelles sont détectées par VM Backup et nous savons où les sauvegardes seront stockées. Pour mettre en place la stratégie de sauvegarde, il convient de définir la planification et la rétention, ce qui correspond à deux sections dédiées dans VM Backup.

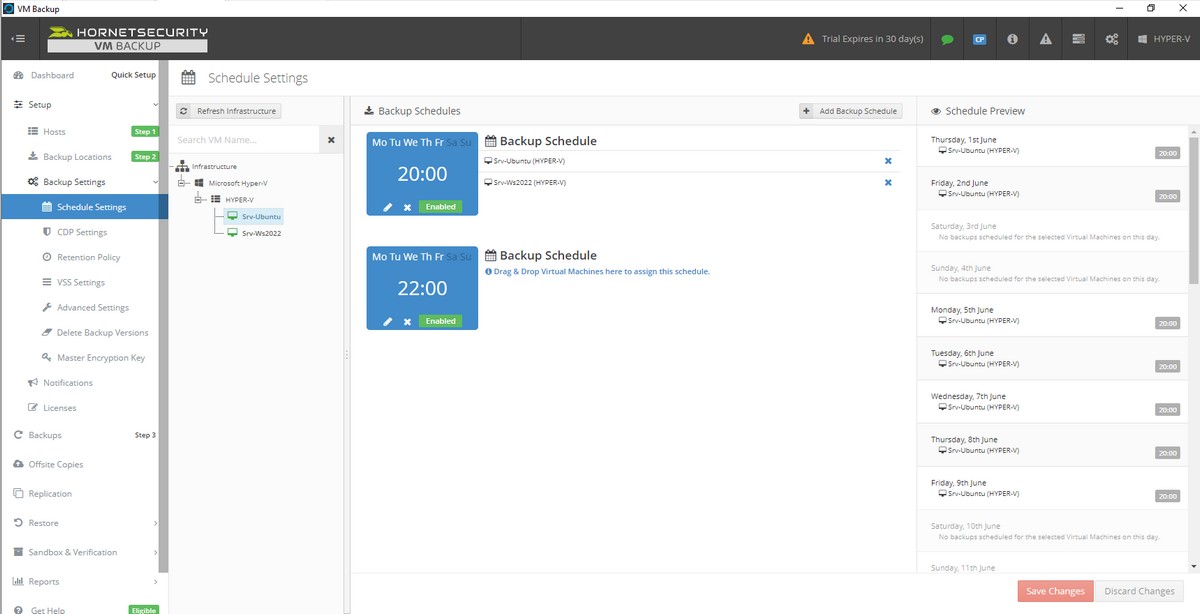

La section "Schedule Settings" correspond à la planification. Sur le même principe que pour associer les VMs aux destinations pour les sauvegardes, ici on doit associer les VMs aux éléments de type "Backup Schedules" visibles au centre de la fenêtre. Un simple glisser-déposer permet d'associer une VM avec la planification de votre choix. Ensuite, si l'on sélectionne une VM, le bandeau latéral présent sur la droite affiche une prévisualisation du planning de sauvegarde pour la VM sélectionnée.

Note : une machine virtuelle peut être associée à plusieurs calendriers de sauvegarde, ce qui permet d'effectuer plusieurs sauvegardes.

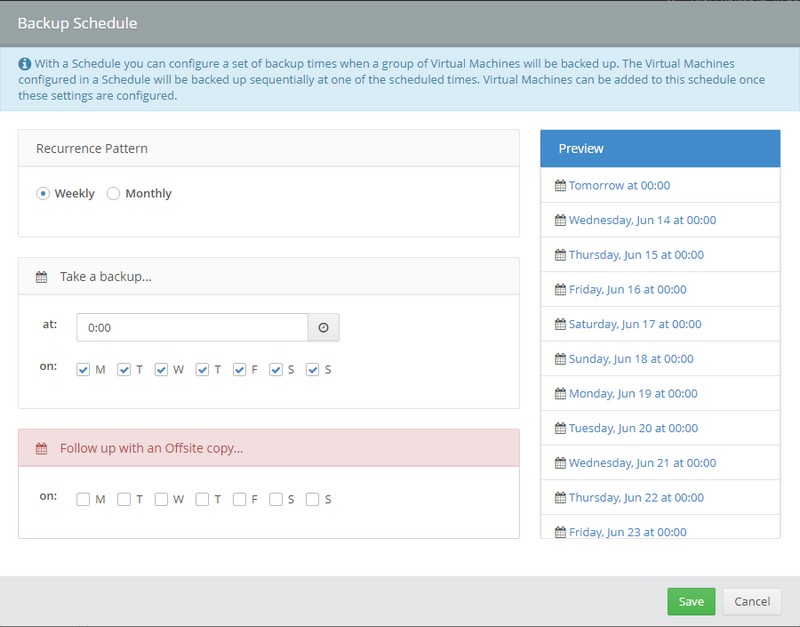

Quand on crée un nouveau planning, on doit commencer par choisir la récurrence (par semaine ou par mois). Si l'on prend l'exemple d'un planning hebdomadaire, on doit choisir l'heure et les jours de la semaine. Puis, on peut aussi associer une sauvegarde hors site qui sera effectuée à la suite de la sauvegarde locale.

Avec VM Backup, une copie de la sauvegarde locale est envoyée sur l'espace de sauvegarde hors site, ce qui explique ce mode de fonctionnement. Autrement dit, une sauvegarde hors site est toujours précédée par une sauvegarde locale.

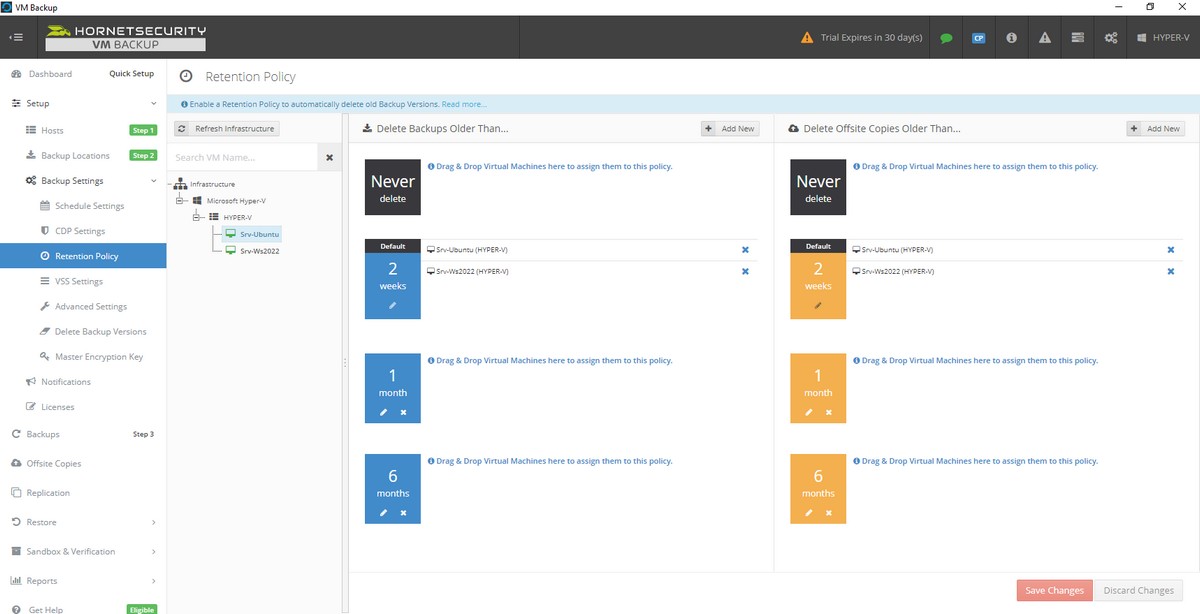

En ce qui concerne la rétention, elle doit être configurée via la section "Retention Policy". Là encore, on crée des politiques de rétention que l'on va associer aux machines virtuelles par glisser-déposer. Les politiques de rétention sont séparées en deux parties : les sauvegardes locales et les sauvegardes hors site. C'est pertinent car on peut avoir un historique plus important en local, tandis que pour la sauvegarde hors site on peut chercher à avoir moins de version (pour optimiser les coûts).

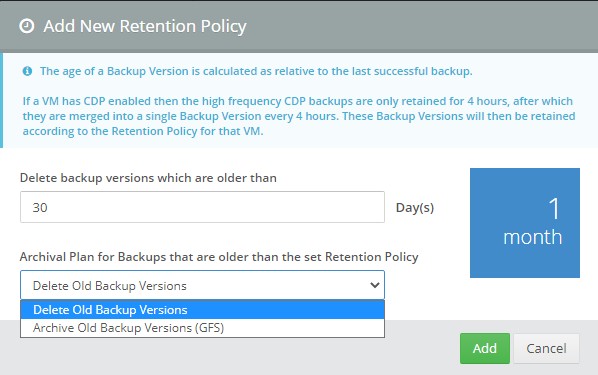

Lors de la configuration d'une nouvelle politique de rétention, on doit indiquer un nombre de jours. Celui-ci permet de dire "Supprimer les sauvegardes qui ont plus de X jours". On peut appliquer le principe de suppression des sauvegardes dites obsolètes, ou effectuer de l'archivage selon la méthode GFS.

Le GFS permet d'avoir un historique très important car on va pouvoir garder une version par semaine sur X semaines, une version par mois sur X mois et une version par an pour X années.

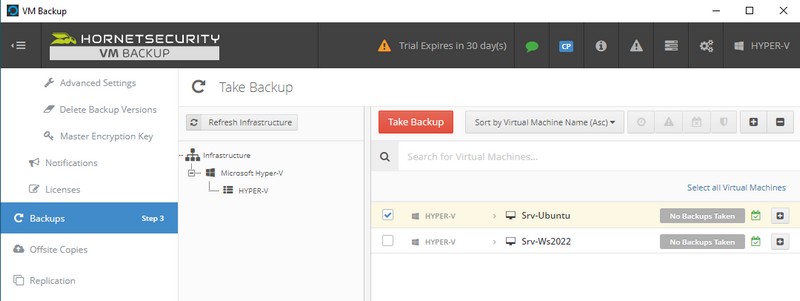

VI. Déclencher une sauvegarde

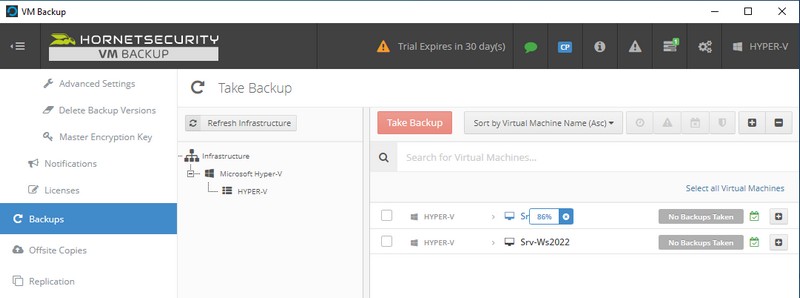

Même si nos machines seront sauvegardées grâce à la planification, on peut prendre la décision de déclencher une sauvegarde manuelle. Via la section "Backups", on sélectionne une ou plusieurs VMs à sauvegarder dès maintenant et on clique sur "Take Backup".

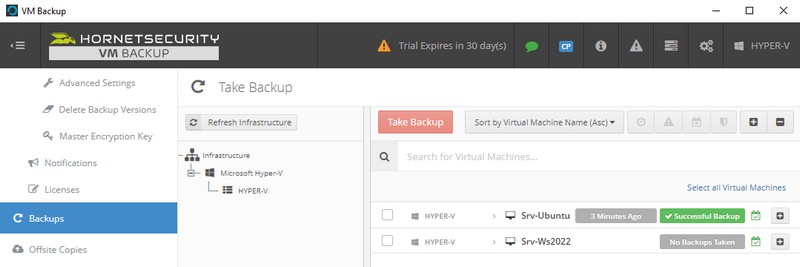

La progression s'affiche en temps réel dans VM Backup.

Une fois l'opération de sauvegarde terminée, l'état s'affiche dans la console.

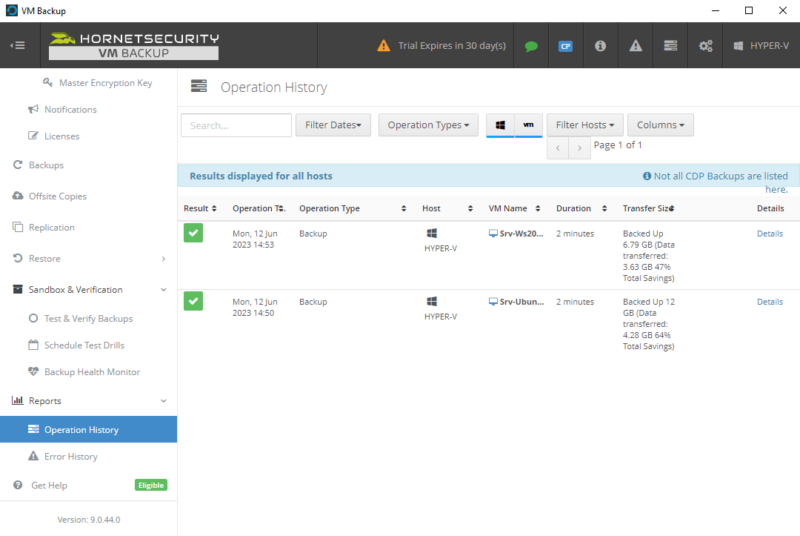

Par ailleurs, la section "Operation History" sous "Reports" donne plus de détails : date et heure, type d'opération, durée de l'opération, taille de la sauvegarde, etc. Grâce à la déduplication, on peut voir le gain entre la taille de la machine virtuelle et la taille de la sauvegarde. Ici, 47% de gain sur la première VM et 64% de gain sur la seconde VM.

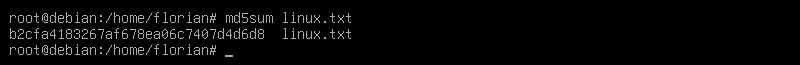

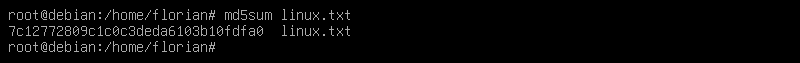

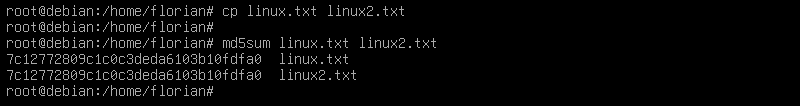

Hornetsecurity VM Backup effectue de la déduplication avec une technologie nommée "Augmented Inline Deduplication" qui consiste à analyser les données à sauvegarder avant de démarrer la tâche de sauvegarde, afin de les comparer avec les données déjà présentes sur l'espace de stockage. Suite à cette analyse, VM Backup peut déterminer quels sont les blocs manquants dans les sauvegardes actuelles et envoyer uniquement ceux-ci. Grâce à cette méthode, les sauvegardes sont plus légères et plus rapides.

Hornetsecurity VM Backup fonctionne correctement, laissons la place aux prochaines sauvegardes planifiées... Mais, dans le cas où cela se passe mal : que faire ?

En cas d'erreur avec les sauvegardes ou l'application, la section "Error History" vous permettra d'avoir accès à l'historique des erreurs. De plus, pour obtenir de l'assistance il suffit de cliquer sur la bulle de conversation en haut à droite de l'interface : le chat du support est accessible directement dans l'interface de VM Backup. C'est pratique et le support est là pour vous assister en live, par écrit.

VII. Tests automatiques des backups en sandbox

En entreprise, il est important de tester régulièrement ses sauvegardes pour être certain qu'elles soient opérationnelles et que l'on aura pas de mauvaises surprises le jour où l'on en aura besoin. La bonne nouvelle, c'est que VM Backup va pouvoir vous accompagner en ce sens avec les fonctions sous "Sandbox & Verification".

Tout d'abord, VM Backup va vérifier régulièrement l'état de santé de vos sauvegardes et de l'espace de stockage. A cela s'ajoute la possibilité :

- Restaurer manuellement une machine virtuelle en mode sandbox

- Planifier la restauration d'une machine virtuelle en mode sandbox pour effectuer des tests de restauration automatiques

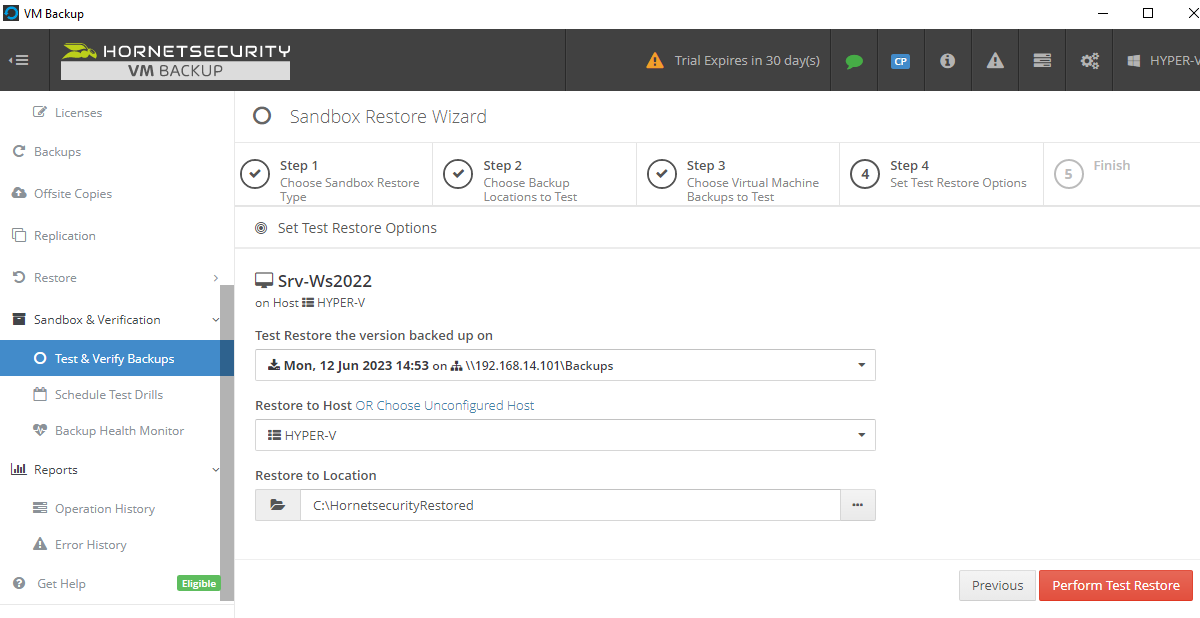

En mode manuel, un assistant est là pour nous guider étape par étape jusqu'à lancer la restauration de la VM.

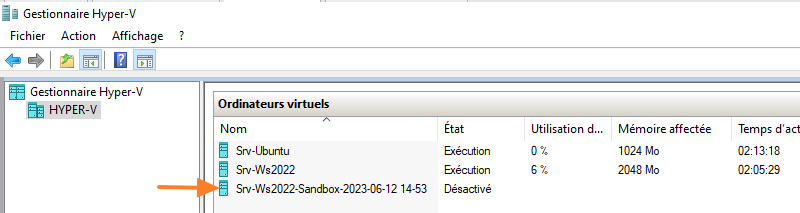

Au final, elle apparaît sur le serveur de destination en étant en mode "Sandbox". Qu'est-ce que cela signifie ? En fait, la VM est éteinte et son réseau est déconnecté, ce qui permet de l'isoler si elle est démarrée. De cette façon, on peut démarrer la VM et vérifier son bon fonctionnement.

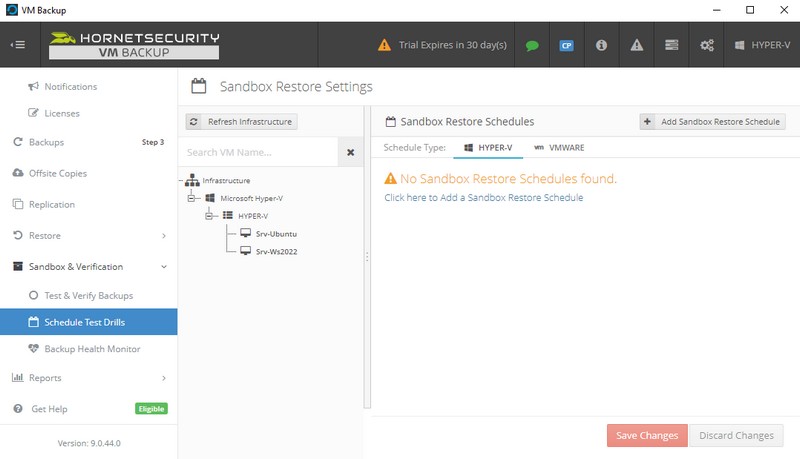

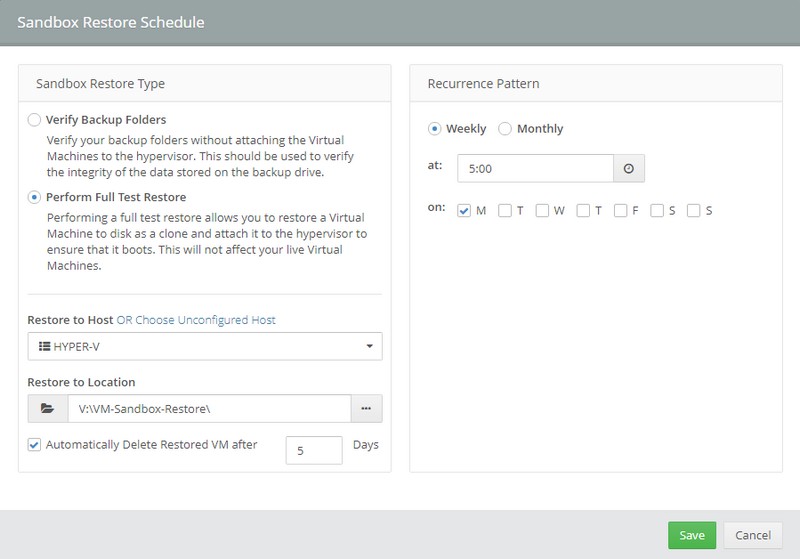

Ensuite, il y a le mode automatique où l'on va planifier la restauration de VMs en mode sandbox. On peut décider de le faire pour une ou plusieurs machines virtuelles.

Lorsque l'on crée cette tâche, on doit choisir si l'on veut simplement vérifier l'intégrité des données ou réaliser une restauration complète de la VM. Puis, on choisit la fréquence, ce qui permet de faire un test une fois par semaine ou une fois par mois, par exemple. On a aussi la possibilité de supprimer automatiquement la VM restaurée après X jours.

Grâce à ces fonctionnalités, vous gagnez du temps pour vérifier le bon fonctionnement des sauvegardes !

VIII. Continuous Data Protection

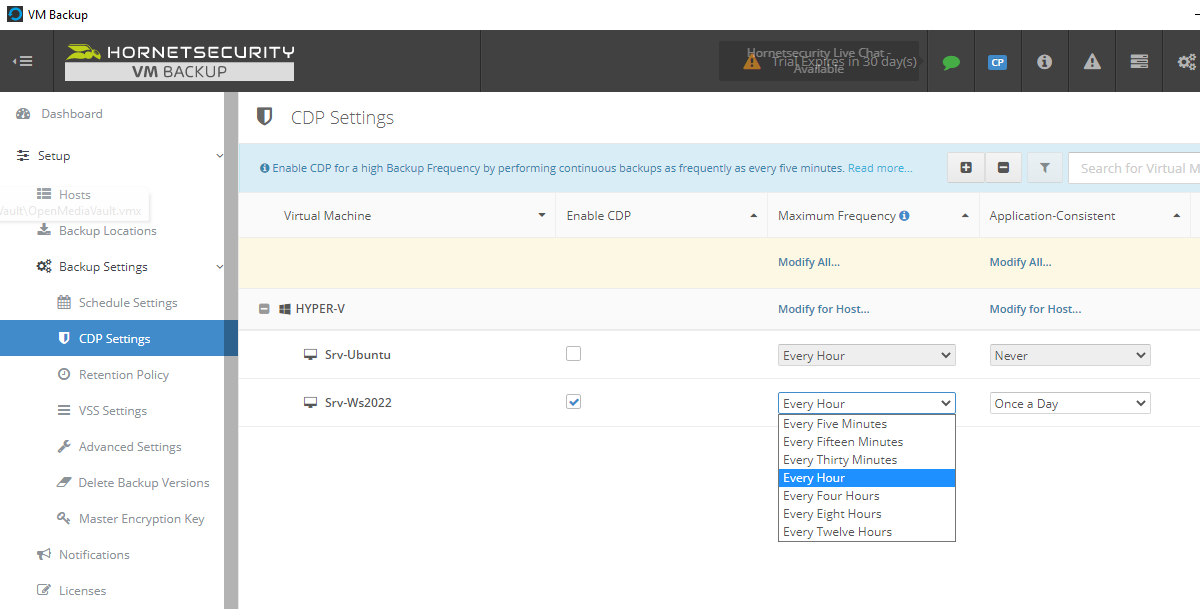

Pour protéger vos machines virtuelles sensibles et critiques, VM Backup intègre une fonctionnalité nommée "CDP" pour Continuous Data Protection qui permet d'aller plus loin que de la sauvegarde quotidienne.

Lorsque le mode CDP est actif sur une machine virtuelle, celle-ci sera sauvegardée plus fréquemment ! Par exemple, on peut sauvegarder la machine virtuelle toutes les 5 minutes ! Il s'agit de la fréquence la plus élevée, mais on peut aussi choisir toutes les 15 minutes, toutes les 30 minutes ou encore toutes les 4 heures. Ainsi, la perte de données est minime. A contrario, la volumétrie consommée sera plus importante et il y a plus de ressources consommées par les tâches de sauvegarde.

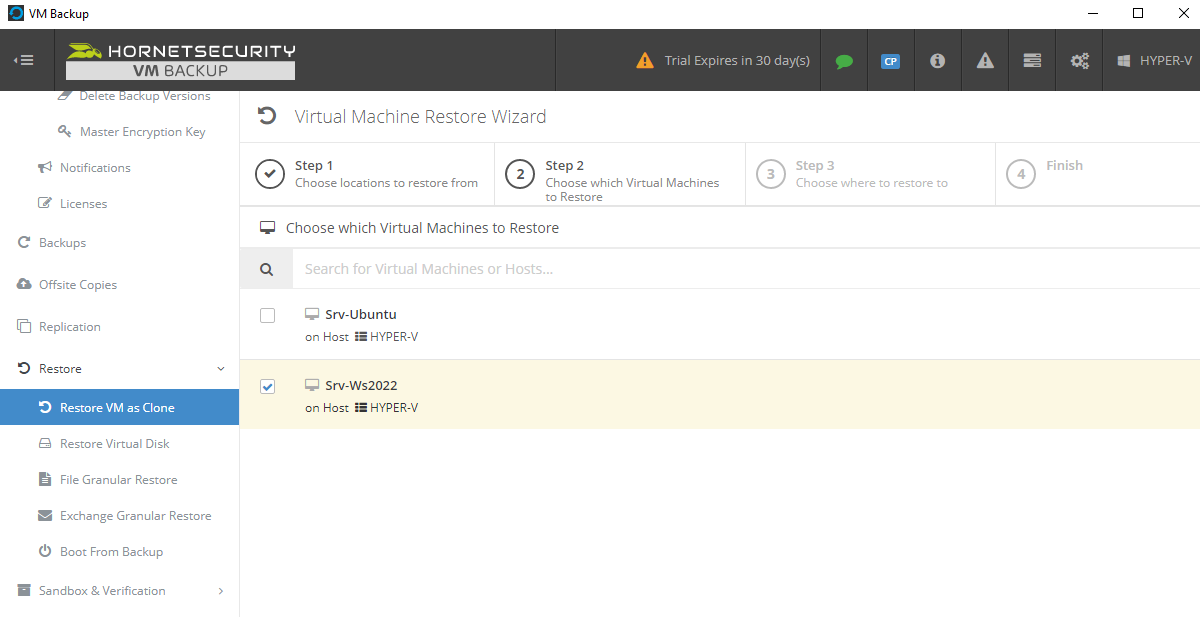

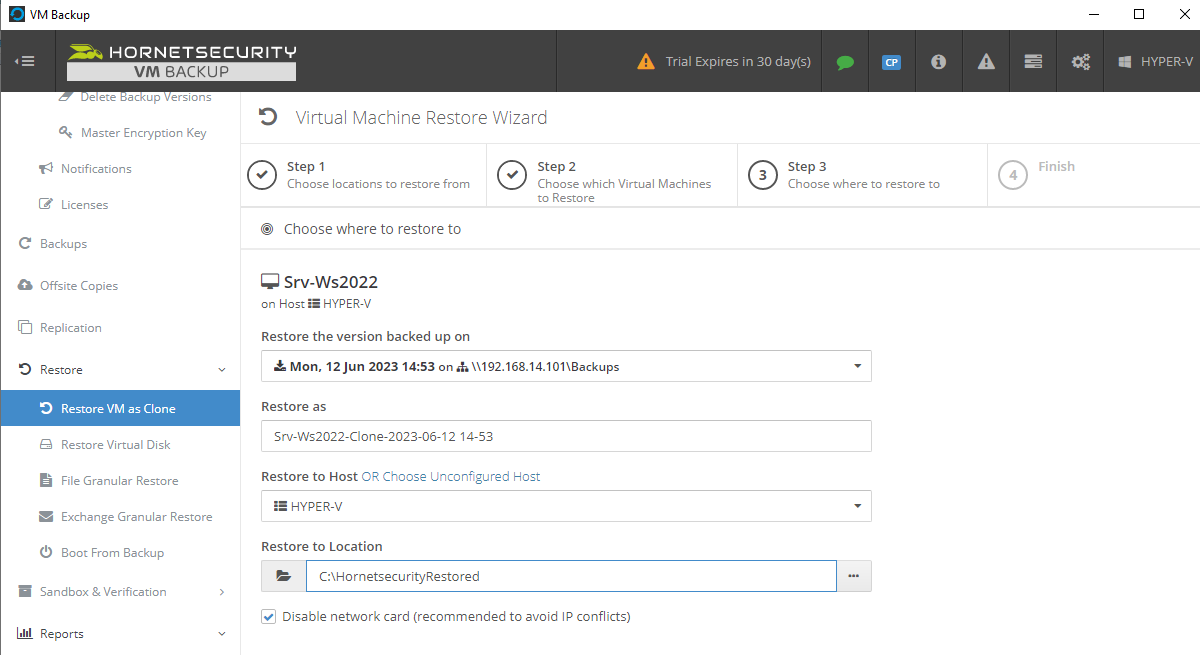

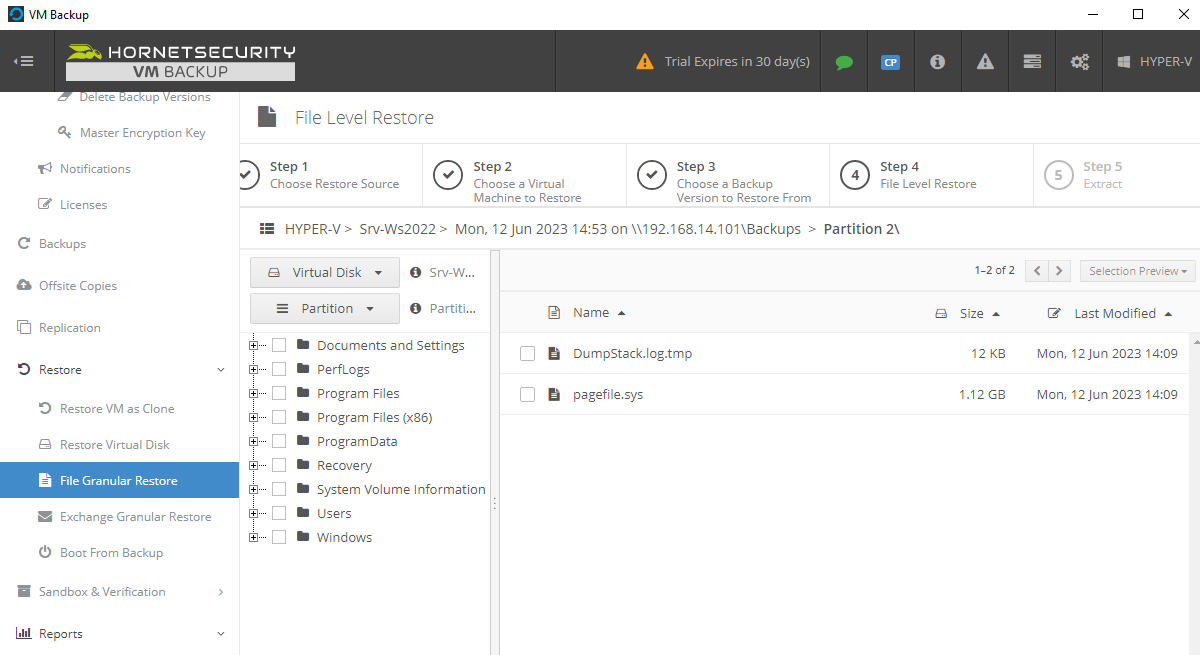

IX. Restauration d'une sauvegarde

Pour la restauration, VM Backup est capable de restaurer une machine virtuelle complète, simplement un ou plusieurs fichiers et même un ou plusieurs e-mails s'il s'agit d'un serveur de messagerie Microsoft Exchange.

Dans le même esprit, on peut restaurer l'élément sur l'hôte source ou sur un autre hôte, tout en ayant la possibilité de restaurer en tant que clone (utile pour cloner une VM rapidement de réaliser des tests).

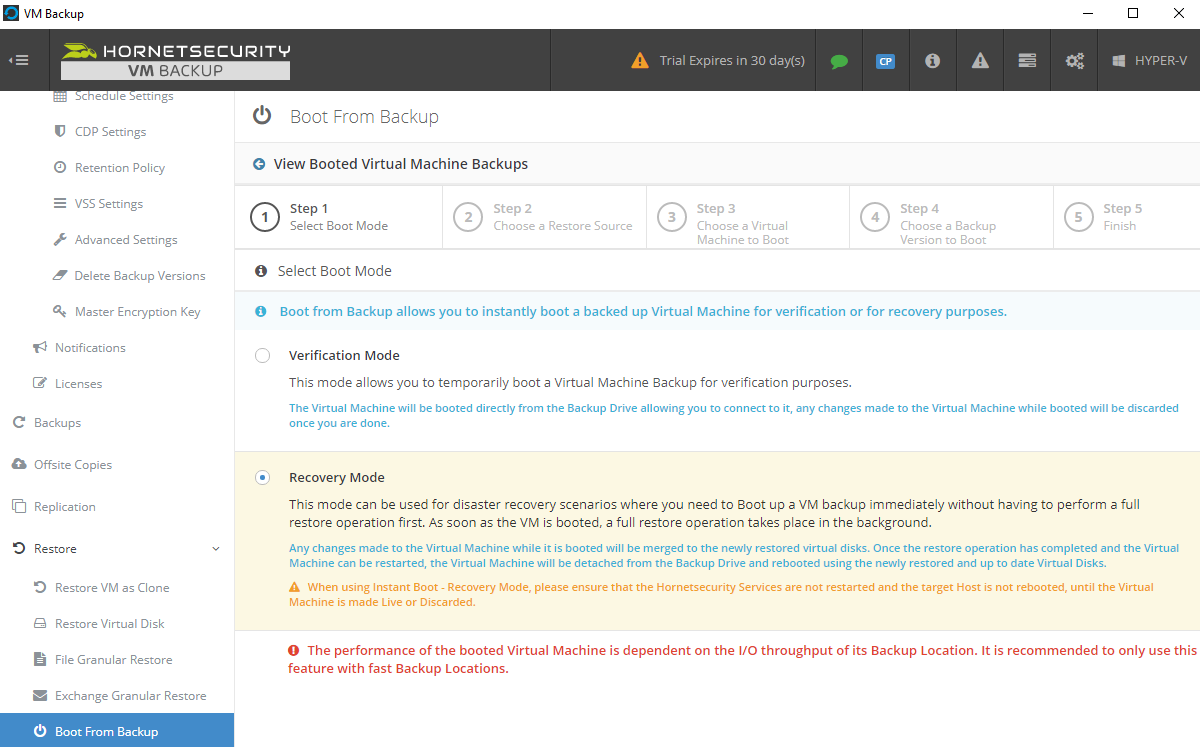

X. Démarrer sur une sauvegarde en quelques secondes

Pour permettre de redémarrer rapidement en cas de panne, VM Backup prend en charge aussi le démarrage depuis l'emplacement de sauvegarde : ce qui permet de démarrer la machine virtuelle en urgence, sans altérer pour autant les données de la sauvegarde. Pendant ce temps, et c'est là où ça devient encore plus intéressant, une restauration complète de la machine virtuelle est effectuée en tâche de fond. Comme le précise VM Backup, une VM démarrée dans ce mode n'aura pas forcément les mêmes performances que la VM d'origine : tout dépend de la bande-passante (des I/O) entre l'hyperviseur et l'emplacement de la sauvegarde.

XI. Conclusion

Ce tour d'horizon d'Hornetsecurity VM Backup touche à sa fin ! Cette solution de sauvegarde, restauration et réplication est très complète et occupe une place importante sur le marché de la sauvegarde. Il s'agit d'une solution que j'apprécie beaucoup et que je maitrise car je l'ai utilisée pendant plusieurs années chez un client en multi-sites avec plusieurs instances.

En complément de cet article, je vous encourage à regarder la vidéo de démonstration qui vous permettra de voir cette solution de sauvegardes en action. Dès maintenant, vous pouvez tester cette solution pendant 30 jours, dans son édition Unlimited Plus qui est la plus complète :

N'hésitez pas à poster un commentaire sur cet article si vous avez une question ou une remarque.

Cet article contient une communication commerciale.

The post Sauvegardes locales et Cloud des machines virtuelles avec Hornetsecurity VM Backup 9 first appeared on IT-Connect.