Windows 11 : des nouveautés pour tous en février, dont les apps Android

jeudi 27 janvier 2022 à 08:17Microsoft a fait une annonce intéressante au sujet de Windows 11 : une mise à jour de fonctionnalités sera déployée en février afin de permettre à tout le monde de bénéficier des applications Android, mais ce n'est pas tout !

Nouveautés Windows 11 de février

C'est par l'intermédiaire d'un article publié par Panos Panay de chez Microsoft, que la firme de Redmond a fait cette annonce en mettant un titre clinquant : Une nouvelle ère pour le PC.

Ce qui est sûr, c'est que ça fait longtemps que l'on attend de pouvoir tester les applications Android sur sa machine Windows 11 ! Alors même si c'était possible sous certaines conditions, notamment avoir une machine sur une version non stable de Windows 11, ce n'était pas à la portée de tous. En février, les choses vont changer puisque la mise à jour de fonctionnalités de Windows 11 va intégrer une version preview des applications Android. Cette installation s'appuiera sur le Microsoft Store et notamment le magasin d'applications Amazon, puisque Microsoft travaille en partenariat avec Amazon et Intel sur le sujet.

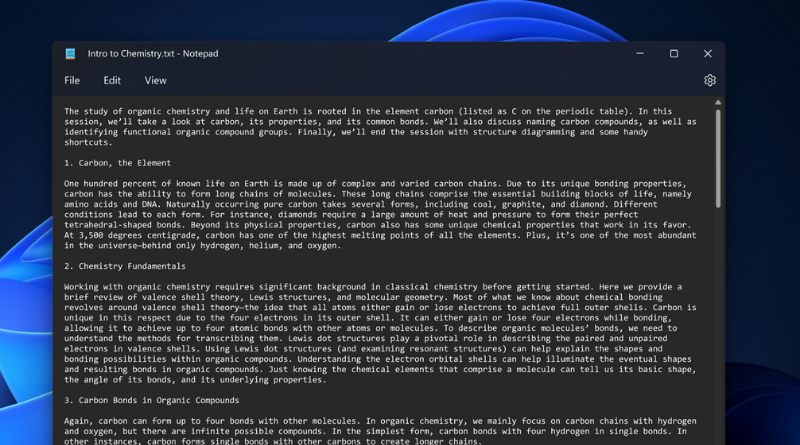

Par ailleurs, Microsoft affirme que Windows 11 va bénéficier d'un nouveau Bloc-notes et d'un nouveau lecteur multimédia : sans surprise, puisque déjà dévoilé dans les builds du canal de développement et je vous en ai déjà parlé !

Enfin, Panos Panay évoque des améliorations de la barre des tâches pour permettre de couper et rétablir le son des appels, mais aussi afficher la météo.

Windows 11 : bientôt la fin de la mise à niveau gratuite ?

Microsoft semble très satisfait du lancement de Windows 11, et les utilisateurs passeraient deux fois plus vite à Windows 11, en comparaison du passage à Windows 10, il y a quelques années. Pour le moment, la mise à niveau est gratuite donc cela peut se comprendre, et depuis quelques années Microsoft nous a habitués à réaliser des mises à jour majeures du système.

Quoi qu'il en soit, cette histoire de mise à niveau gratuite de Windows 10 vers Windows 11 pourrait prendre fin prochainement. Ce n'est pas très clair, mais dans l'article de Microsoft, c'est précisé : "Aujourd'hui, nous sommes heureux de vous annoncer que l'offre de mise à niveau vers Windows 11 commence à entrer dans sa phase finale de disponibilité, ce qui nous place en avance sur notre plan initial de mi-2022.".

Windows 11 : des nouveautés toute l'année ?

Avec Windows 10, nous avions le droit à deux mises à jour majeures par an, avec à chaque fois des nouveautés en termes de fonctionnalités, même si cela s'est un peu calmé à la fin. Suite au passage à Windows 11, Microsoft souhaitait passer à une mise à niveau par an, ou une grosse sortie de version par an si vous préférez, alors personnellement cette annonce de nouveautés pour février me surprend.

Si l'on regarde ce qui est précisé sur les annonces de build du programme Windows Insider, on peut lire : "Ces builds ne correspondent pas à une version spécifique [de Windows 11]. Les nouvelles fonctionnalités et les améliorations du système d'exploitation issues de ces builds pourraient apparaître dans les futures versions de Windows lorsqu'elles seront prêtes, et nous pourrions les livrer sous forme de mises à jour complètes du système d'exploitation ou de versions de service.".

Autrement dit, lorsqu'une nouveauté est prête, elle pourrait être mise dans le circuit des mises à jour et apparaître sur nos machines à n'importe quel moment de l'année. C'est surement pour cette raison qu'en février, nous allons avoir le droit à quelques nouveautés. Cela ne devrait pas empêcher Microsoft de sortir une grosse version, une fois par an, notamment pour créer "des points de références" et permettre d'ajuster la durée du support des différentes versions.

Qu'en pensez-vous ?

The post Windows 11 : des nouveautés pour tous en février, dont les apps Android first appeared on IT-Connect.