Confidentialité en ligne : Proton Mail accueille Hide-my-email pour la création d’alias d’adresses e-mails !

mardi 5 mars 2024 à 13:25Dès aujourd'hui, vous pouvez utiliser la fonctionnalité d'alias "Hide-my-email" directement dans Proton Mail, et sans frais supplémentaire. À quoi sert cette fonctionnalité ? Faisons le point !

En 2022, Proton a fait l'acquisition du service open source SimpleLogin, dont l'objectif est de permettre aux utilisateurs de créer des alias d'e-mail très facilement. Dans un premier temps, Proton a profité de cette acquisition pour introduire la fonctionnalité "Hide-my-email" dans son gestionnaire de mots de passe Proton Pass. "Ce qui fait de Proton Pass, non seulement un gestionnaire de mots de passe, mais également un gestionnaire d’identité en ligne. Un différenciateur clé sur le marché des gestionnaires de mots de passe.", précise Proton.

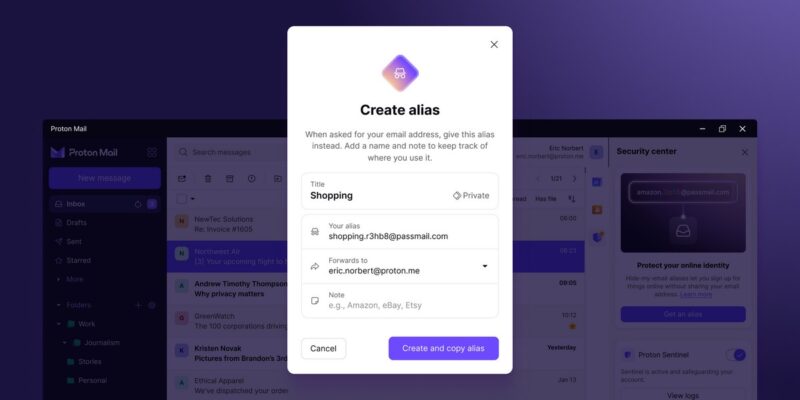

Désormais, ce sont les utilisateurs de Proton Mail qui peuvent en bénéficier directement à partir de l'application web ou desktop. Ce service vous évite de communiquer systématiquement votre adresse e-mail lorsque vous vous inscrivez sur un service tiers, un site web ou à une newsletter. En effet, plutôt que de communiquer votre adresse e-mail Proton Mail (en @proton.me, par exemple), vous allez communiquer un alias qui renvoie vers votre adresse e-mail principale.

"Les alias Hide-my-email sont des adresses e-mails uniques, générées aléatoirement, que les utilisateurs peuvent utiliser pour masquer leur véritable adresse lorsqu'ils s'inscrivent à des applications, des sites web et bien plus encore.", peut-on lire dans le communiqué de presse de Proton.

Au-delà d'améliorer la confidentialité de votre adresse e-mail, puisque celle-ci est masquée par l'alias, cette fonctionnalité est avantageuse pour votre sécurité en ligne. En effet, en cas de fuite de données sur le service tiers, c'est votre alias qui sera impacté et pas votre adresse e-mail principale en elle-même. Ainsi, vous pouvez facilement le remplacer par un nouvel alias. De la même façon, si vous recevez trop de spams à partir d'un alias, vous pouvez le désactiver.

Comment utiliser la fonction Hide-my-email de Proton Mail ?

À partir de l'application Proton Mail, vous devez cliquer sur le bouton représentant un bouclier violet sur la droite de l'écran. Il permet d'accéder au Centre de sécurité et là, vous pourrez trouver un bouton intitulé "Créer un alias". Proton Mail va alors générer un alias aléatoire que vous pouvez nommer comme vous le souhaitez. Plusieurs domaines de messagerie sont utilisés pour les alias, notamment "passinbox.com" et "passmail.com".

Enfin, sachez que vous pouvez créer jusqu'à 10 alias hide-my-email avec la version gratuite de Proton Free. Si vous passez sur l'abonnement Proton Unlimited, vous pouvez en créer autant que vous le souhaitez.

Retrouvez l'annonce officielle sur le blog de Proton.

The post Confidentialité en ligne : Proton Mail accueille Hide-my-email pour la création d’alias d’adresses e-mails ! first appeared on IT-Connect.