Office 365 et ADDS : activer la réinitialisation du mot de passe en libre-service

jeudi 18 novembre 2021 à 10:00I. Présentation

Dans ce tutoriel, nous allons voir comment activer la réinitialisation du mot de passe en libre-service pour vos utilisateurs Active Directory synchronisés sur Office 365, via Azure AD Connect. Ce tutoriel va permettre de configurer la fonctionnalité Self-Service Password Reset (SSPR) d'Azure AD.

En mettant en place Azure AD Connect comme nous l'avions vu dans un précédent tutoriel, vous pouvez synchroniser les utilisateurs de votre annuaire local vers Office 365, et donc par extension sur Azure AD.

Si la synchronisation du hachage des mots de passe est activée, lorsqu'un utilisateur change son mot de passe depuis son PC, ce mot de passe est synchronisé sur Office 365 et cela devient son mot de passe Cloud également. Par contre, si l'utilisateur oublie son mot de passe, c'est un peu plus compliqué... Il doit passer par le service informatique pour le réinitialiser, car il n'a plus accès à sa session et il n'a pas possibilité de le réinitialiser via Office 365 / Microsoft 365.

Grâce à la configuration de la fonctionnalité "Self-Service Password Reset" (SSPR), on va pouvoir changer la donne puisque l'utilisateur pourra réinitialiser son mot de passe en totale autonomie, via Office 365. Plus largement, l'utilisateur pourra changer son mot de passe via le portail libre-service, même s'il ne l'a pas perdu.

Note : dans cet article, je vous présente la fonction SSPR dans le cadre d'un scénario hybride, mais cette fonction est disponible également pour un tenant avec uniquement des utilisateurs Cloud.

II. Ce dont vous avez besoin

Pour suivre ce tutoriel, vous avez besoin d'un tenant Office 365 / Microsoft 365, avec au minimum un utilisateur couvert par une licence prenant en charge cette fonctionnalité (voir ci-dessous).

Au niveau de l'infrastructure, il suffira d'avoir un domaine Active Directory et l'outil Azure AD Connect en place. Je vais revenir sur la synchronisation de cet outil dans la suite de ce tutoriel.

La fonctionnalité "Self-Service Password Reset" nécessite d'avoir une licence compatible, c'est-à-dire qui intègre la fonction "Changement ou réinitialisation de mot de passe utilisateur hybride avec réécriture locale". C'est le cas des licences suivantes (qui intègrent aussi d'autres fonctionnalités) :

- Azure AD Premium P1

- Azure AD Premium P2

- Microsoft 365 Business Premium

- Microsoft 365 E3

Chaque utilisateur qui doit pouvoir utiliser la fonction de réinitialisation du mot de passe en libre-service doit être couvert par une licence. Si l'on se réfère aux bonnes pratiques de Microsoft, cette fonction doit être activée sur tous les utilisateurs. À titre indicatif, la licence Azure AD Premium P1 est facturée 5,10 € HT par utilisateur et par mois.

Vous pouvez demander des licences d'essais via l'interface d'administration Office 365 (Facturation > Acheter des services).

III. Azure AD : configurer la réinitialisation libre-service

Avant d'adapter la configuration d'Azure AD Connect, nous devons configurer la fonctionnalité sur le portail Microsoft Azure. Accédez au portail Azure et connectez-vous avec un compte Administrateur général : portal.azure.com

Une fois sur la page d'accueil, cliquez sur "Azure Active Directory" et une fois sur la vue d'ensemble d'Azure Active Directory, cliquez sur "Réinitialisation du mot de passe" dans le menu de gauche.

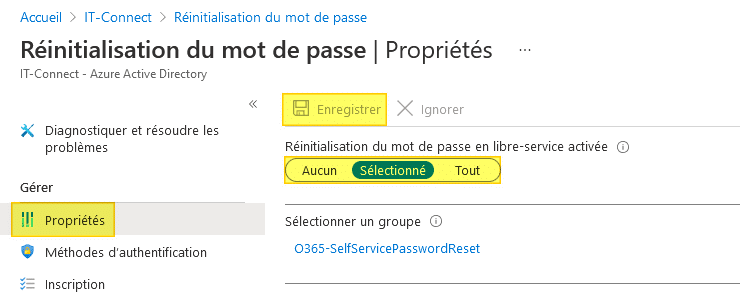

Sous "Gérer", cliquez sur "Propriétés" afin de pouvoir activer la fonctionnalité "Réinitialisation du mot de passe en libre-service activée". Vous avez deux choix :

- Sélectionné : vous activez la fonctionnalité pour tous les utilisateurs membres d'un groupe spécifique

- Tout : vous avez la fonctionnalité pour tous vos utilisateurs (attention aux licences)

Pour ma part, j'utilise une licence d'essai alors je vais prendre "Sélectionné" et sélectionner un groupe : O365-SelftServicePasswordReset.

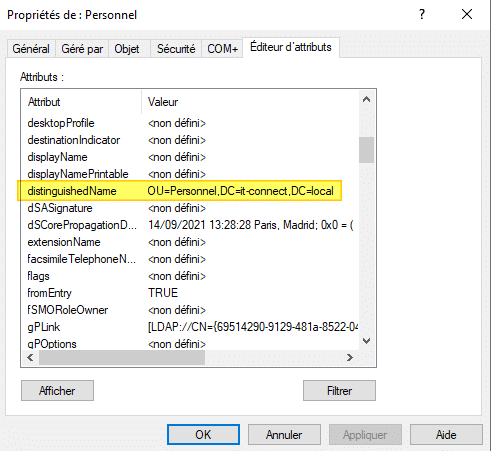

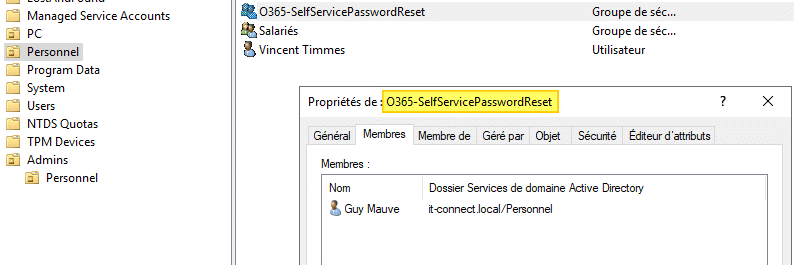

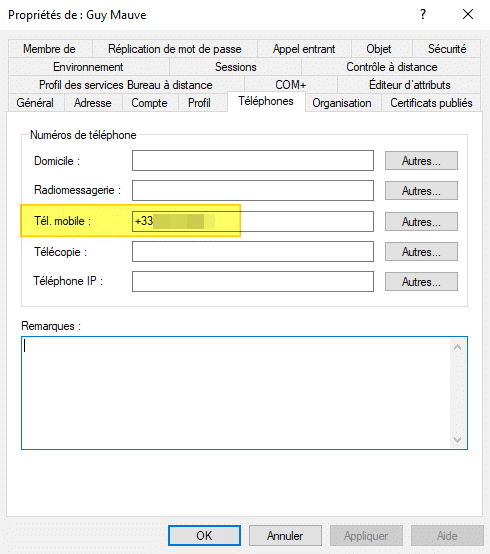

Il s'agit d'un groupe de sécurité présent dans mon annuaire Active Directory et synchronisé au travers d'Azure AD Connect. Ce groupe contient un membre : "Guy Mauve", ce sera mon cobaye pour tester la fonctionnalité. Ce compte dispose d'une licence Azure AD Premium P1.

En cliquant sur la section "Méthodes d'authentification", vous pouvez choisir les méthodes disponibles pour les utilisateurs afin de permettre la réinitialisation du mot de passe.

Grâce à l'option "Téléphone mobile", l'utilisateur recevra un code sur son téléphone et il devra le saisir à l'écran afin de pouvoir réinitialiser son mot de passe.

L'option "Nombre de méthodes à réinitialiser" signifie que l'utilisateur doit configurer au moins l'une des méthodes, puisque c'est positionné sur "1". Dans cet exemple, il doit définir au moins un e-mail ou un numéro de téléphone mobile comme méthode de secours pour recevoir le code.

Passons à la partie Azure AD Connect.

IV. Configurer Azure AD Connect pour la réinitialisation libre-service

Nous devons adapter, ou tout du moins vérifier la configuration d'Azure AD Connect, afin de s'assurer qu'elle permet d'utiliser la réinitialisation libre-service des mots de passe. En fait, lorsqu'un utilisateur va modifier son mot de passe via le portail libre-service, il faut que ce mot de passe soit réécrit dans l'Active Directory local. De cette façon, il pourra utiliser ce nouveau mot de passe pour se connecter sur son PC, en plus d'Office 365.

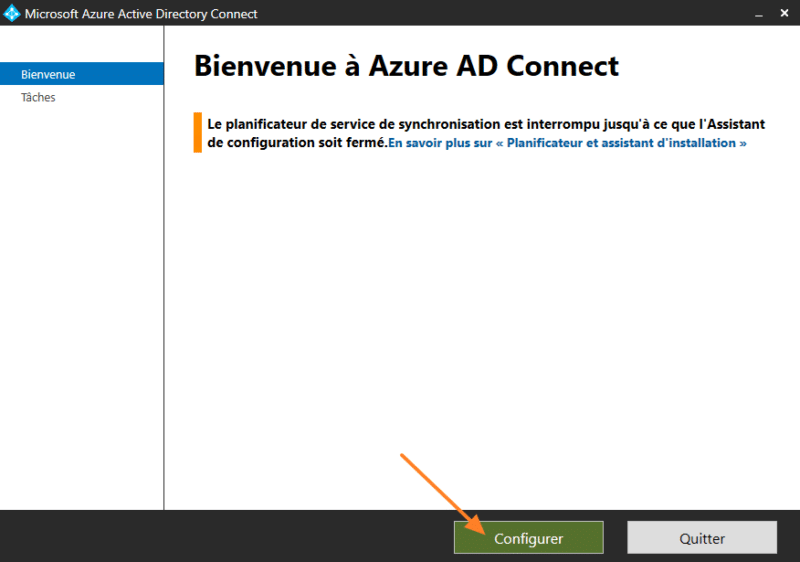

Connectez-vous sur le serveur où Azure AD Connect est installé et ouvrez la console du même nom. Cliquez sur le bouton "Configurer". Pendant ce temps, la synchronisation est suspendue.

À l'étape suivante, cliquez sur "Personnalisation des options de synchronisation" dans la liste d'éléments. Connectez-vous avec votre compte Administrateur général lorsque l'étape "Connexion à Azure AD" apparaît.

Avancez jusqu'à l'étape "Fonctionnalités facultatives". Ici, vous devez vous assurer que l'option "Réécriture du mot de passe" est cochée. En anglais, cette option se nomme "Password writeback".

Ensuite, il ne vous reste plus qu'à continuer jusqu'à la fin et c'est tout bon.

V. Azure AD : intégration on-premise du portail libre-service

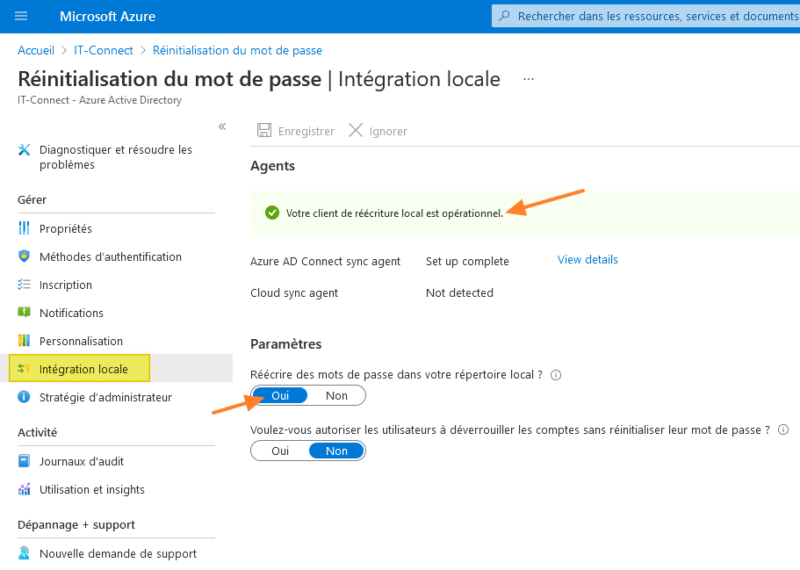

Nous devons retourner sur le portail Azure, toujours au même endroit que toute à l'heure : Azure Active Directory > Réinitialisation du mot de passe.

Dans le menu de gauche, cliquez sur "Intégration locale". Le message "Votre client de réécriture local est opérationnel". Vérifiez que l'option "Réécrire des mots de passe dans votre répertoire local" est sur "Oui" afin que le mot de passe soit réécrit dans l'Active Directory.

Note : la seconde option positionnée sur "Non" permet de dire qu'un déverrouillage de compte doit toujours impliquer le changement du mot de passe.

La configuration est terminée, nous allons pouvoir tester.

VI. Office 365 : tester la fonction Self-Service Password Reset

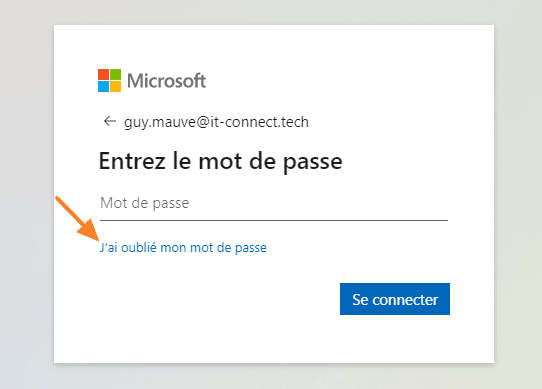

Maintenant, je suis dans la peau de l'utilisateur "Guy Mauve" et j'ai oublié mon mot de passe. Je me retrouve face à la page de connexion d'Office 365 : que faire ? Est-ce que j'appelle le service informatique ? Non, car ils m'ont dit que je pouvais me débrouiller comme un grand... Je vais essayer pour voir.

Je commence par cliquer sur le lien "J'ai oublié mon mot de passe".

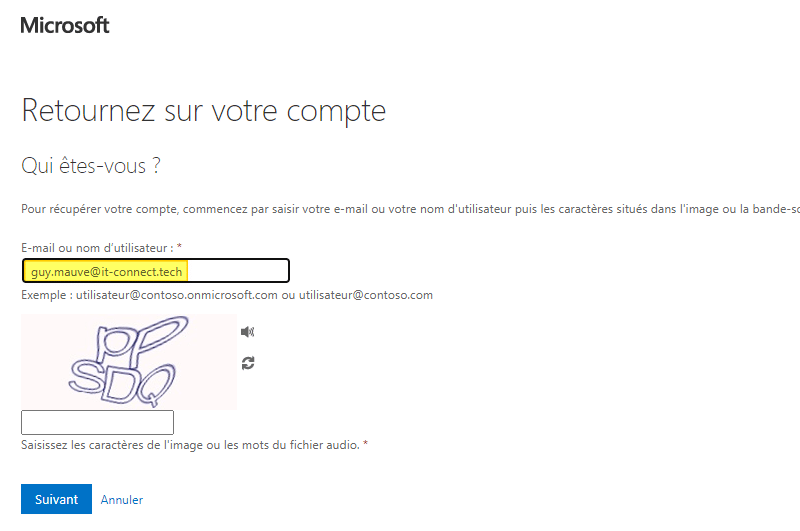

Ensuite, il faut saisir son adresse e-mail et remplir le captcha avant de pouvoir poursuivre.

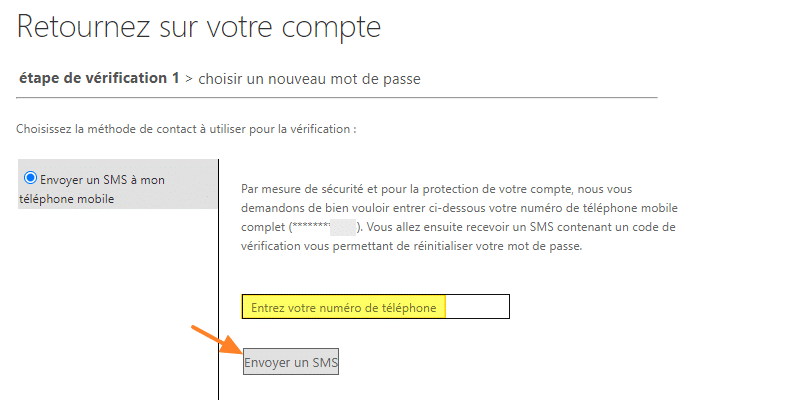

L'option "Envoyer un SMS à mon téléphone mobile" s'affiche. Il faut saisir son numéro de téléphone et cliquez sur "Envoyer un SMS". Alors bien sûr, il ne faut pas saisir n'importe quel numéro de téléphone, mais celui associé à votre compte.

Dans l'exemple de "Guy Mauve" c'est le numéro de téléphone renseigné dans le compte Active Directory qui est remonté sur Office 365 et automatiquement utilisé par Microsoft. Si ce n'est pas fait, la réinitialisation ne fonctionnera pas puisqu'il n'y a aucune méthode de récupération utilisable (voir la suite de l'article pour plus d'explications).

Revenons à notre assistant... J'ai bien reçu un code par SMS, je le saisis et je clique sur "Suivant".

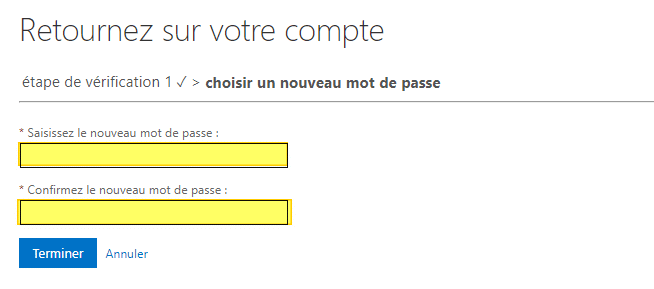

Désormais, il faut saisir un nouveau mot de passe par deux fois.

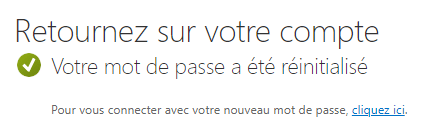

Voilà, le tour est joué ! Je viens de réinitialiser mon mot de passe moi-même, sans solliciter le service informatique ! C'est désormais mon nouveau mot de passe pour me connecter à Office 365 et à ma session Windows.

Vous vous demandez surement ce qu'il se passe suite à l'activation de la fonctionnalité SSPR auprès de vos utilisateurs ?

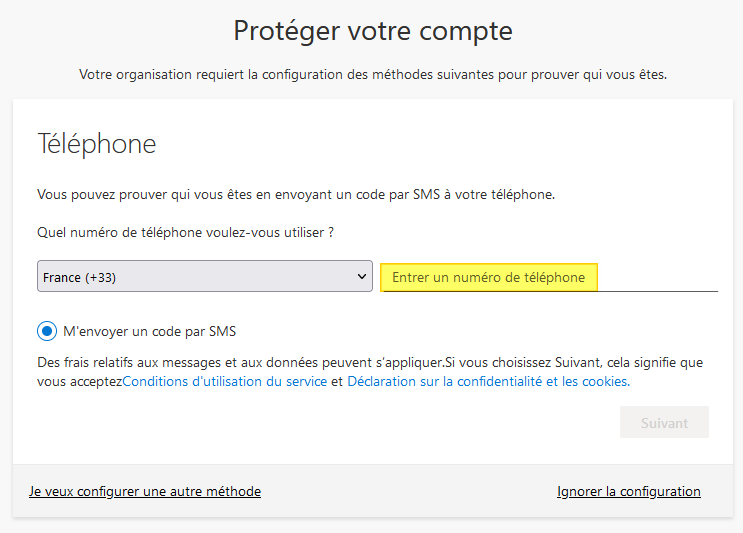

Sachez qu'à la prochaine connexion sur leur compte Office 365, un écran "Plus d'informations requises" s'affichera. Cela est nécessaire puisque pour utiliser la réinitialisation du mot de passe en libre-service, il faut que Microsoft ait connaissance soit d'un numéro de téléphone, soit d'un e-mail de secours (souvenez-vous de la configuration sur Azure). Si Microsoft n'a ni l'un ni l'autre, il vous le fera savoir de cette façon et l'utilisateur devra suivre les étapes afin de pouvoir utiliser cette nouvelle fonctionnalité.

En cliquant sur "Suivant", l'assistant "Protéger votre compte" s'affiche. Vous devez indiquer un numéro de téléphone sur lequel recevoir le code en cas de besoin. Si l'utilisateur préfère l'e-mail de secours, il doit cliquer sur "Je veux configurer une autre méthode" et choisir l'e-mail (la liste dépend des méthodes sélectionnées dans la configuration Azure).

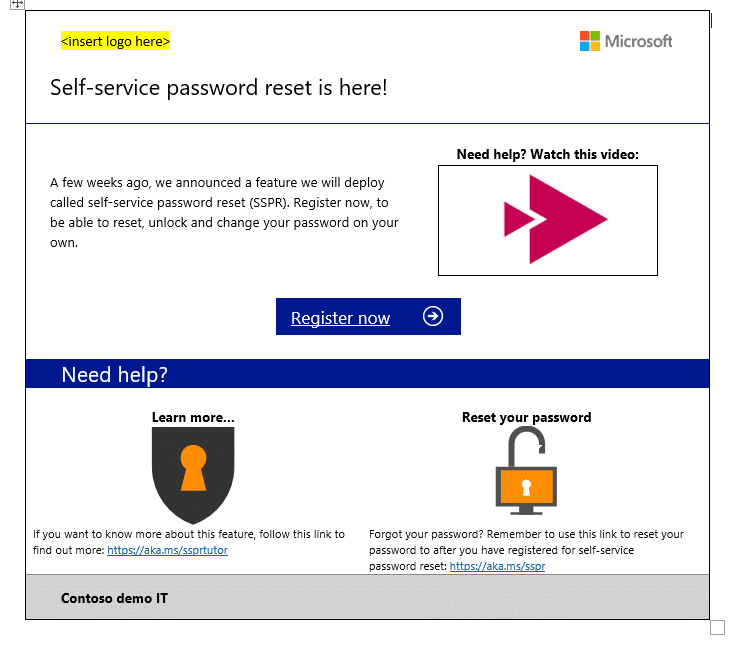

Voilà, il ne vous reste plus qu'à communiquer auprès de vos utilisateurs ! Pour vous aider, Microsoft met à disposition sur son site des templates. Ils sont en anglais, mais vous pouvez les adapter. Voir cette page : SSPR Materials

Bonus : sachez qu'un utilisateur peut réinitialiser son mot de passe à tout moment en utilisant cette adresse fournie par Microsoft : https://aka.ms/sspr

The post Office 365 et ADDS : activer la réinitialisation du mot de passe en libre-service first appeared on IT-Connect.