Messagerie – Exchange 2010

vendredi 4 avril 2014 à 09:00I. Présentation,

Exchange est un serveur de messagerie collaborative (emails, gestion de calendrier, planification de réunions, carnet d’adresses centralisé, répondeur téléphonique). Dans cet article, je vais vous présenter cet outil, puis, lors d’un second post, de son installation et de sa configuration.

II. Les rôles Exchange 2010 Server,

Exchange Server 2010 a segmenté les fonctions en 5 rôles:

- Serveur de boîtes aux lettres :

- Stock les bases de données de boites aux lettres

- Gère l’enregistrement des messages

- Permet la mise en place de DAG (DAG=prise en charge des données en cluster applicatif).

- Serveur de transport Hub :

- Gère le transport et le routage des messages

- Gère les stratégies et la conformité de messagerie

- Gère la protection du transport des mails

- Il gère l’ensemble des flux de messagerie interne et externe

- Il communique au serveur Edge les mails sortants (sortants du domaine, si il y a un serveur Edge dans la strucuture)

- Serveur d’accès au client(CAS) :

- Prends en charge les clients PPO,IMAP,OWA, Active Sync, Outlook Anywhere.

- Héberge les services Web et Autodiscover

- Tous les clients doivent passer par ce serveur avant d’accéder au serveur de boites aux lettres (BAL). Le serveur CAS consulte le catalogue globale afin de savoir sur quel serveur BAL ce trouve la boite aux lettres du client. Il faut donc un serveur CAS par site AD.

Il existe plusieurs modes pour le serveur CAS :

Proxy Exchange :Dans une organisation Microsoft Exchange Server 2010, un serveur d’accès au client peut agir comme proxy pour d’autres serveurs d’accès au client au sein de l’organisation. Cela peut s’avérer utile lorsque plusieurs serveurs d’accès au client sont présents dans différents sites Active Directory d’une organisation et que l’un de ces sites n’a pas accès à Internet. Un serveur d’accès au client peut également opérer une redirection des adresses URL Microsoft Office Outlook Web App et des périphériques Exchange ActiveSync. La redirection est utile lorsqu’un utilisateur se connecte à un serveur d’accès au client situé hors de son site Active Directory local ou si une boîte aux lettres est déplacée entre des sites Active Directory. Elle est également utile si l’utilisateur doit faire appel à une URL mieux adaptée, par exemple, une URL située plus près du site Active Directory sur lequel réside sa boîte aux lettres.

Frontal Exchange :Dans ce mode, le serveur ne doit héberger aucun utilisateur ni aucun dossier public et doit être membre de la même organisation Exchange que les serveurs principaux. (donc membre de la même forêt).

- Serveur de messagerie unifiée :

- Gère le standard automatique

- Gère les accès OVA (OVA=Outlook Voice Acces)

- Gère les messages vocaux et les fax

- Serveur de transport Edge :

- Gère le transport et le routage des messages

- Gère les stratégies et la conformité de messagerie

- Gère le courrier indésirable

- Il gère l’ensemble du trafic SMTP (dans la DMZ)

- Il communique au serveur Hub les mails entrants

Dans certaines infrastructures les rôles sont séparés, ils ne sont donc pas tous sur la même machine physique ce qui permet d’améliorer les performances et la sécurité.

Cette répartition des rôles est possible grâce à Exchange 2010.

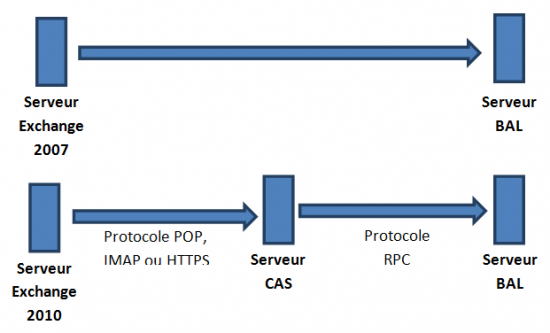

Comparaison de répartition des rôles entre Exchange 2007 et 2010

Les performances réseau sont donc améliorées avec Exchange 2010 si le nombre de BAL est important car le serveur de BAL ne reçoit que la connexion du serveur CAS.

III. Les Licences CAL,

Une licence standard / entreprise pour le serveur Exchange et une licence CAL par client

IV. Prérequis au déploiement Exchange 2010.

- Un serveur 2008 R2

- Active Directory

- IIS (Doit être dédié à Exchange, ne pas installer de rôles utilisant IIS ni créer de pages web…)

- TCP – IPv4 IPv6 (garder IPv6)

- DNS (Important exchange repose sur DNS)

La suite dans le prochain article