Disque dur – Test Synology 8 To (HAT5300-8T)

mercredi 26 janvier 2022 à 10:00I. Présentation

Fondée en janvier 2000, l'entreprise Synology est connue et reconnue pour ses NAS notamment parce qu'ils sont équipés d'un système d'exploitation riche en fonctionnalités. Forcément, dans chaque NAS il faut ajouter un ou plusieurs disques, mais lequel choisir ? Faut-il préférer un disque Western Digital ? Seagate ? Ou encore Toshiba ? Ce qui sûr, c'est qu'il y a encore peu de temps, il n'était pas possible d'acheter un disque dur Synology pour mettre dans son NAS Synology.

En 2021, les choses ont changé puisque l'entreprise taïwanaise a lancé ses premiers disques durs estampillés Synology, dans la foulée de sa première expérience avec les disques SSD.

La gamme de disques durs HAT de Synology se décline en trois modèles de haute capacité : 8 To, 12 To et 16 To. Aujourd'hui, c'est le modèle 8 To correspondant à la référence HAT5300-8T que je vais vous présenter. Les deux autres modèles sont associés aux références HAT5300-12T et HAT5300-16T.

Voici quelques caractéristiques clés :

- Interface : SATA 6 Gbit/s

- Vitesse de rotation : 7 200 rpm (tr/min)

- Taille de la mémoire tampon : 256 Mo (seul le modèle 16 To dispose de 512 Mo)

- Temps moyen de fonctionnement avant panne : 2,5 millions d'heures

- Charge de travail évaluée par an : 550 To transférés par an

- Garantie : 5 ans

Même si les caractéristiques sont relativement classiques, on voit que nous avons affaire à un produit destiné aux entreprises, notamment avec la garantie de 5 ans et une valeur MTTF particulièrement élevée !

Sur le site Synology, retrouvez toutes les informations au sujet de la gamme HAT5300.

II. Disque dur SATA Synology 8 To

Avant de parler des performances, poursuivons la présentation de ces disques durs en regardant quelques photos. Chaque disque dur est emballé dans un sachet antistatique, scellé et lui-même protégé dans une boîte en plastique. Il ne me reste plus qu'à les déballer pour les insérer dans mon NAS Synology (tant qu'à faire), en l'occurrence un Synology DS220+.

Je ne vais pas commenter le design du disque dur, car cela n'aurait pas réellement de sens, mais au moins vous pouvez voir à quoi ils ressemblent. Sachez que Synology a collaboré avec Toshiba pour la conception de ses disques durs, et c'est d'ailleurs Toshiba qui est en charge de la fabrication. Comme on peut le voir ci-dessous, le disque dur est bien estampillé Synology.

Pour évaluer les performances, j'ai configuré les deux disques avec un RAID de type "SHR", ce qui correspond au système de RAID fait maison de chez Synology. Le volume sera partitionné en "Btfrs".

III. Benchmark Synology HAT5300-8T

Pour réaliser les tests de performance, j'ai effectué des transferts de fichiers via SMB entre mon PC et le NAS, via une connexion réseau 1 Gbit/s. En complément, j'ai configuré un LUN (formaté en NTFS) sur le NAS que j'ai connecté sur Windows via iSCSI afin d'effectuer un benchmark avec le logiciel ATTO Disk Benchmark.

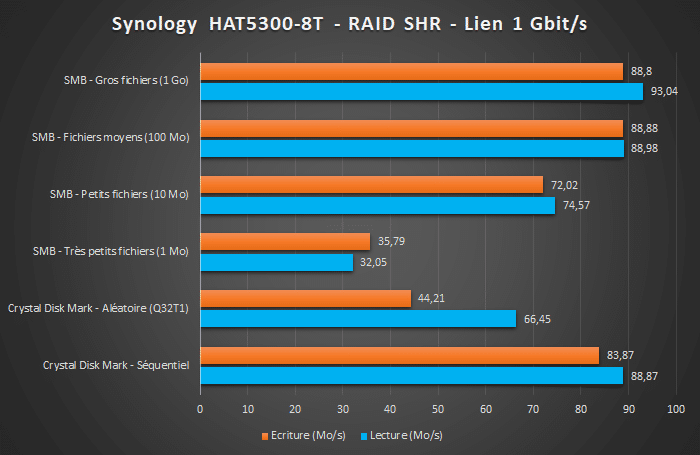

Avec le volume monté en RAID hybride "SHR" (supporte la perte de 1 disque sur 2), j'obtiens les résultats suivants :

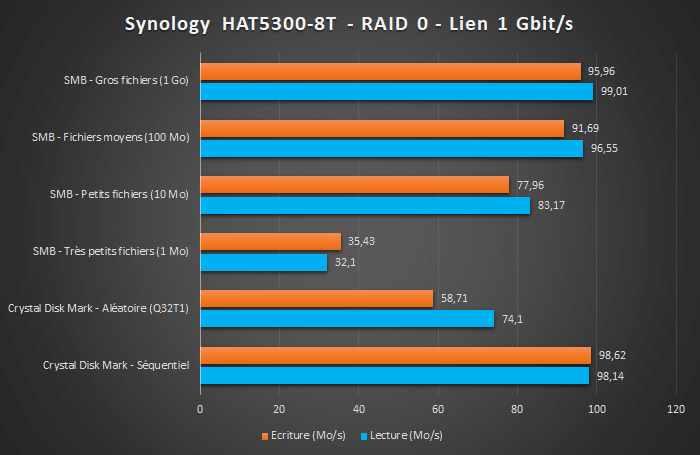

En configurant un volume RAID-0 (donc on n'accepte pas la perte d'un disque), on obtient des débits un peu plus élevés et c'est logique.

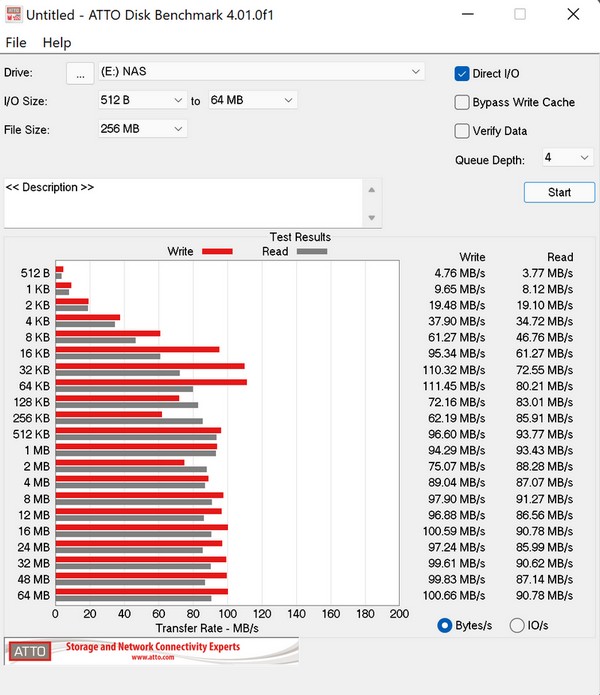

Sur ce même volume RAID-0, voici les résultats avec le logiciel ATTO Disk Benchmark (dans les mêmes conditions) :

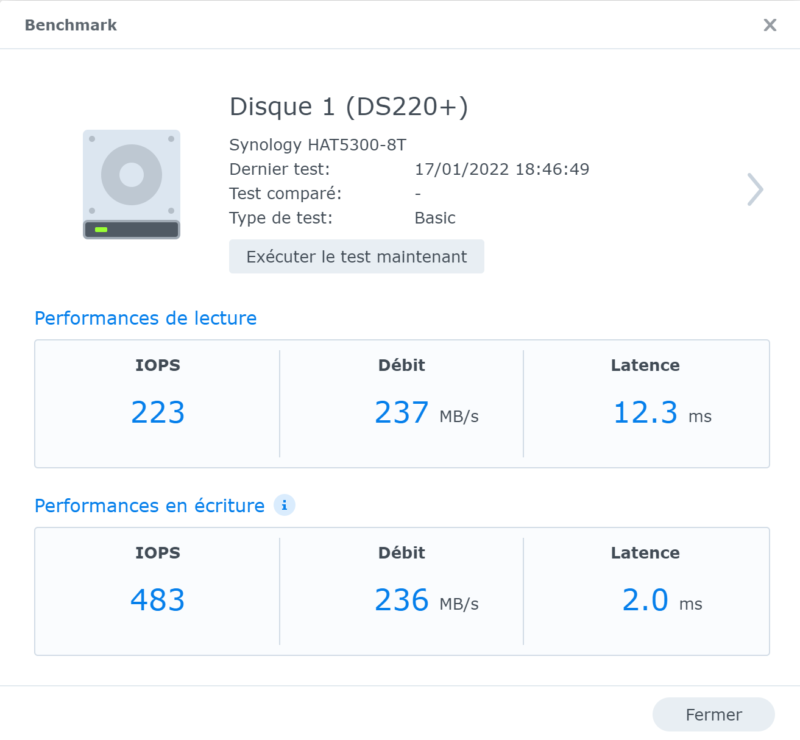

Puisque DSM permet d'effectuer un Benchmark sur un disque dur (un seul disque à la fois), j'en ai profité pour réaliser ce test afin de vous donner des informations supplémentaires. Cela permet d'avoir un aperçu des performances pures, en local, sur un seul disque.

Voici les résultats obtenus suite à ce test de performance qui dure environ 15 minutes :

On obtient des résultats conformes à ceux annoncés par Synology, on pourrait même dire très légèrement supérieur puisque Synology annonce 230 Mo/s. Ici, on atteint 237 Mo/s en lecture et 236 Mo/s en écriture. En mettant le disque dur dans un ordinateur directement plutôt que dans un NAS, c'est ce bon niveau de performance que l'on pourra obtenir.

- Un NAS Synology et un disque Synology = une intégration améliorée

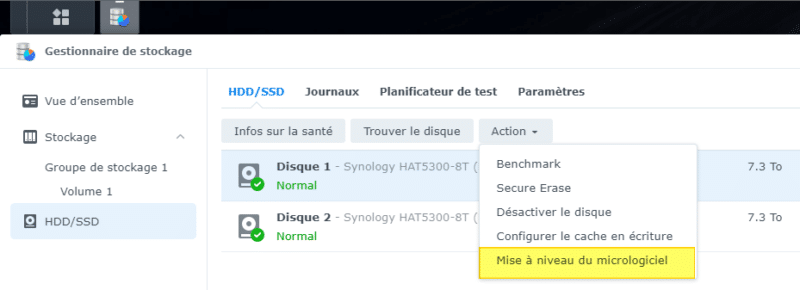

Au-delà des performances, je souhaitais attirer votre attention sur la compatibilité renforcée des disques durs Synology avec le système DSM, en comparaison des autres marques de disques durs. Déjà, il faut savoir que les disques durs de la gamme HAT5300 sont compatibles avec l'ensemble des NAS Synology. Ensuite, ce qui est intéressant (et exclusif aux disques Synology), c'est que l'on peut mettre à jour le firmware du disque dur directement depuis l'interface de DSM via le Gestionnaire de stockage.

Comme vous pouvez le voir sur l'image ci-dessous, un bouton d'action permet d'effectuer la mise à jour sur chaque disque.

IV. Conclusion

Les disques durs Synology de la gamme HAT5300 proposent de bonnes performances et ils sont bien positionnés par rapport aux autres fabricants du marché. Même si Synology travaille avec Toshiba pour la fabrication de ses disques, on peut se demander s'ils sont fiables ? Je pense qu'avec une garantie de 5 ans et un MTTF estimé à 2,5 millions d'heures, on peut être rassuré !

L'atout majeur de ces disques durs, c'est leur compatibilité avec l'ensemble des NAS Synology, mais aussi la possibilité de mettre à jour le firmware des disques durs directement depuis l'interface de DSM (en version 6 ou 7). Même si ce n'est clairement pas une opération que l'on effectue tous les mois (je me demande si j'ai déjà eu besoin de le faire), ce sera appréciable au moment venu. Désormais, il est possible d'acheter un package comprenant un NAS Synology et des disques durs Synology, et c'est probablement ce que recherchait Synology !

Le petit bémol de ces disques durs, c'est le bruit que je trouve un peu élevé en comparaison de certains modèles que j'ai pu croiser... En soi, ce n'est pas super gênant, car si le NAS est hébergé dans une salle serveur, cela n'a pas d'importance en fait.

Si vous souhaitez acheter ce disque dur, voici quelques liens :