Test TCL 20 Pro 5G : une excellente surprise !

mercredi 23 mars 2022 à 15:26I. Présentation

Après un test de la tablette TCL 10 Tab Max, j'ai eu l'occasion de tester un smartphone de la marque : le TCL 20 Pro 5G. Avec ce modèle, le fabricant TCL a de grandes ambitions : s'imposer dans le haut de gamme, ce qui n'est pas évident dans le domaine du smartphone. Je vous propose de découvrir mon avis au travers de cet article, tout en sachant que ce smartphone est sur le marché depuis avril 2021.

Voici les caractéristiques principales de ce smartphone, hormis la partie photo que je vous réserve pour plus tard :

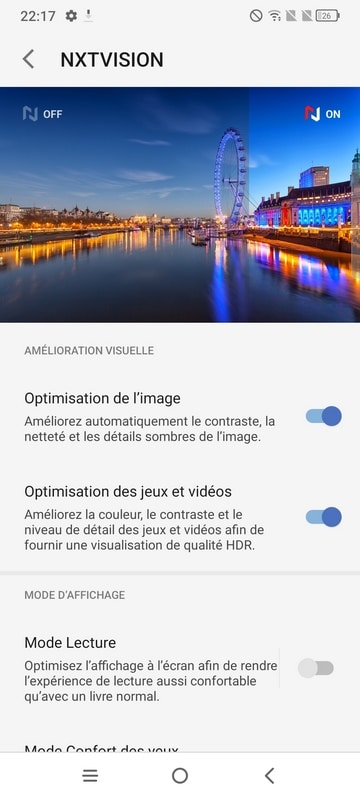

- Écran : AMOLED Full HD+ / 6,67 pouces / 344 ppp / NXTVISIONMC / HDR10 / Taux de rafraichissement 60 Hz

- CPU : Qualcomm Snapdragon 750G

- RAM : 6 Go

- Stockage : 256 Go, extensible par microSD jusqu'à 1 To

- Batterie : 4 500 mAh

- Chargeur : 18 Watts

- Bluetooth 5.1

- Wi-Fi 5 AC (2,4 GHz et 5 GHz)

- NFC

- Dual-SIM (nanoSIM)

- Réseau 4G et 5G

- Port Jack 3.5mm

- Lecteur d'empreintes sous l'écran

- Système Android 12 avec TCL UI v4

- Épaisseur : 9,07 mm

- Poids : 190 grammes

- Coloris : bleu ou noir

II. Package et design

Au côté du smartphone, voici les éléments que nous retrouvons dans la boîte : une coque transparente et souple, un chargeur officiel de 18 Watts avec son câble USB-C, un guide de démarrage rapide et un outil pour accéder aux slots (nanoSIM et carte microSD).

Au premier déballage, l'impression est bonne et le smartphone est élégant : il faut dire que le noir, ça aide. En effet, ce modèle est noir et il est beaucoup plus discret que le modèle "bleu" où l'on est plutôt sur un bleu turquoise (qui me fait penser au OnePlus Nord CE 5G). Ce smartphone hérite d'un châssis métallique, et d'un dos en plastique mat, qui intègre une bande brillante. Sur cette bande brillante, nous retrouvons la mention "TCL" ainsi que les différents capteurs photos. L'occasion de préciser que le bloc photo est tout en longueur et qu'il est intégré entièrement à la coque : lorsque le smartphone est posé sur une table, il n'est pas bancale contrairement à de nombreux modèles. Par contre, on peut imaginer que cela influence l'épaisseur de l'appareil : 9,07 mm. L'avantage, c'est que les capteurs sont moins exposés en choc lorsqu'une coque est utilisée.

L'écran du TCL 20 Pro bénéficie de bords incurvés qui ne sont pas sans rappeler ceux que l'on retrouvent sur les smartphones d'une célèbre marque coréenne. Quoi qu'il en soit, cela apporte un côté premium à au smartphone.

Sur la tranche droite de l'appareil, nous avons le bouton on/off, ainsi que le bouton pour gérer le volume. Quant à la tranche gauche, elle contient une touche intelligente qu'il sera possible de personnaliser pour, par exemple ouvrir l'appareil photo avec un appui, effectuer une capture d'écran avec un double appui et lancer Google Assistant avec une pression longue.

Le dessous de l'appareil contient le port USB-C, un micro, un haut-parleur, ainsi que le slot pour accéder aux cartes SIM et à la carte microSD. Enfin, le dessus intègre une prise Jack 3,5 mm (ça, c'est cool !) et un micro.

Lors du premier démarrage de l'appareil, les impressions sont très bonnes, surtout au moment où l'on se retrouve sur l'écran principal d'Android. En fait, 93% de la surface disponible est utilisée par l'écran, ce qui offre un beau rendu et une belle surface d'écran. Par contre, le dos en plastique, totalement lisse, est agréable à l'œil comme je le disais, mais pour la prise en main, ce n'est pas avantageux car l'appareil est assez glissant. L'image est lumineuse et les couleurs sont très belles. Cela me rappelle mon expérience positive avec la tablette de la marque, équipée également de la technologie NXT Vision 2.0 (héritée directement des téléviseurs TCL) qui permet de transformer le contenu en HDR.

III. Qualité des photos / vidéos

Le TCL 20 Pro intègre une jolie panoplie de capteurs pour ses modules photos, et celui de l'arrière contient pas moins de 4 capteurs. Ce qui donne :

- Un capteur principal : 48 mégapixels avec stabilisateur optique (f/1,79)

- Un capteur ultra grand-angle (123°) : 16 mégapixels (f/2,4)

- Un capteur macro : 5 mégapixels (f/2,2)

- Un capteur de profondeur de champ : 2 mégapixels (f/2,4)

On peut voir que TCL ne cherche pas à faire la course aux mégapixels, et clairement, ce n'est pas plus mal ! Certains concurrents peuvent proposer un capteur principal avec plus de 100 mégapixels, mais pour autant les photos ne sont pas meilleures. Le capteur frontal destiné aux selfies fait 32 mégapixels, et pour avoir fait quelques essais, il permet de prendre de beaux selfies !

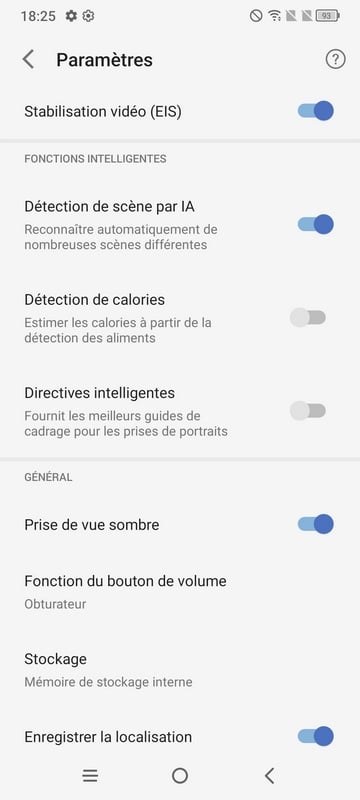

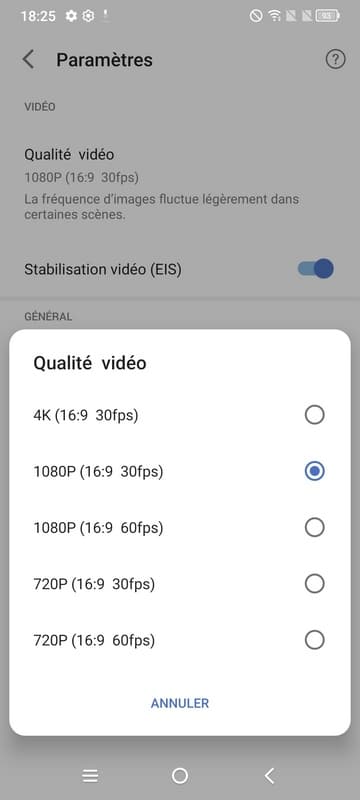

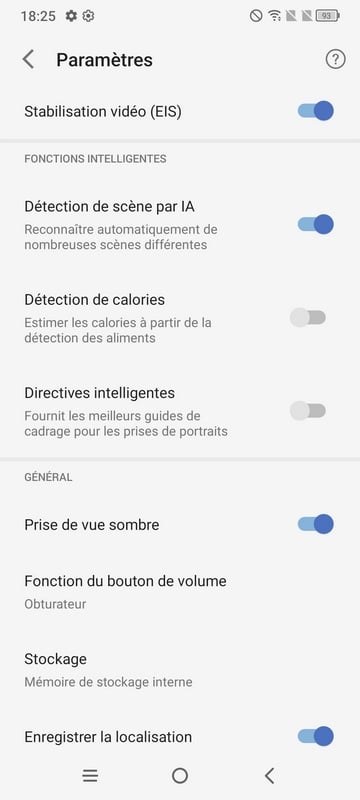

L'application caméra intègre de nombreux paramètres et fonctionnalités, dont certains sont étonnants comme la fonction "Détection de calories". Plusieurs modes sont inclus dont les grands classiques : panoramique, mode portrait, ralenti, super macro, etc... tandis que le mode "Trace lumineuse" qui s'applique sur les flux lumineux en mouvement ou l'eau en mouvement, est un petit bonus sympa.

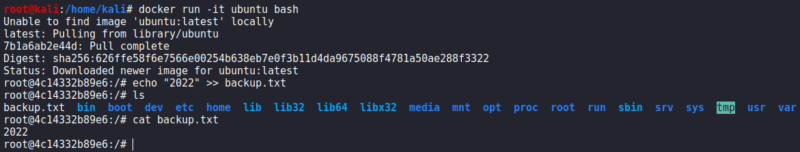

Alors, les photos, elles sont comment ? Et bien, elles sont propres ! Les couleurs sont correctement reproduites et cela ne semble pas dopé à l'intelligence artificielle. Le zoom x10 est plutôt bon, même s'il faut être super stable pour que le résultat soit satisfaisant. Voici un exemple, de gauche à droite : zoom x1 - zoom x2 - zoom x5 - zoom x10 (avec plus de recul).

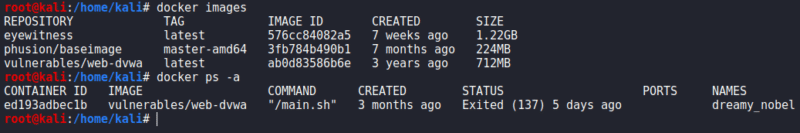

L'application caméra intègre aussi un mode "Super nuit" qui permet de créer un cliché optimisé malgré la faible luminosité, en prenant plusieurs photos puis et en utilisant l'intelligence artificielle. Cela me fait beaucoup penser aux photos de nuit avec mon OnePlus 9 Pro. Au final, le résultat est vraiment propre comme vous pouvez le voir ci-dessous.

IV. Autonomie

Comme je le mentionnais en introduction, le TCL 20 Pro intègre une batterie de 4 500 mAh. Dans une utilisation que l'on pourrait qualifier de standard (appels téléphoniques, messages, réseaux sociaux et du web), le smartphone tiendra une journée sans broncher. Dès que l'on effectue des tâches plus gourmandes, comme le jeu, forcément cela impacte l'autonomie directement car c'est là que le smartphone est fortement sollicité.

Enfin, pour recharger complètement l'appareil à partir du chargeur rapide de 18 Watts, il faut compter 1h45. C'est un score classique compte tenu de la puissance, et c'est sûr que l'on peut trouver ça un peu long quand on voit les performances de certains smartphones dans ce domaine. La première phase de la charge est plutôt rapide car on peut atteindre 50% en 30 minutes environ.

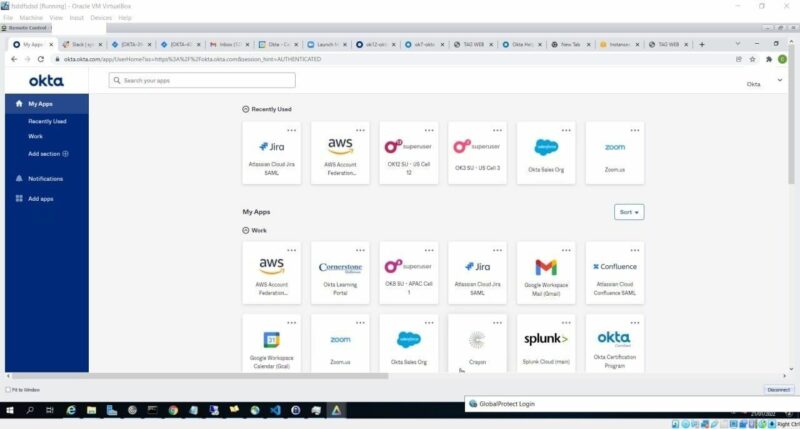

V. Performances et système

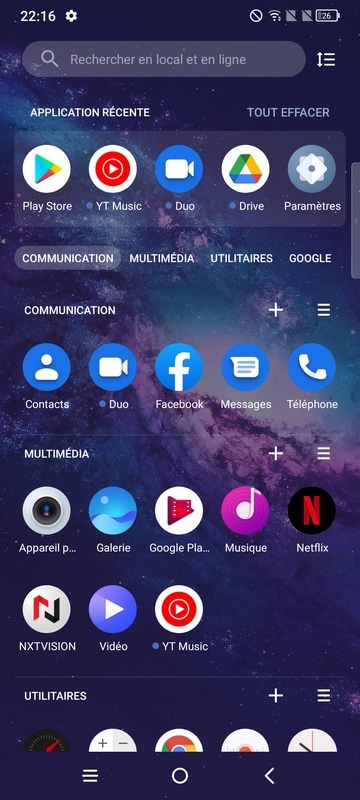

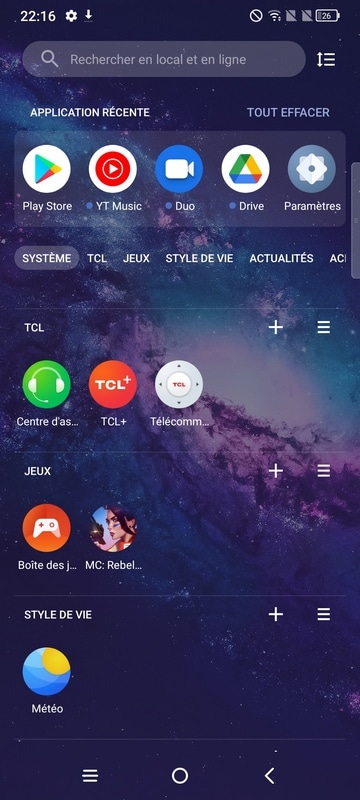

Ce smartphone tourne sur Android 12 avec la surcouche TCL UI v4, même s'il est livré sous Android 11, une mise à jour de 3 Go est disponible afin de passer en Android 12. Une excellente nouvelle ! La surcouche TCL UI n'est pas lourde et trop invasive. J'aurais plutôt tendance à dire qu'elle apporte des fonctionnalités complémentaires que certaines personnes apprécieront. Cette surcouche permet d'aller plus loin dans la personnalisation de l'appareil.

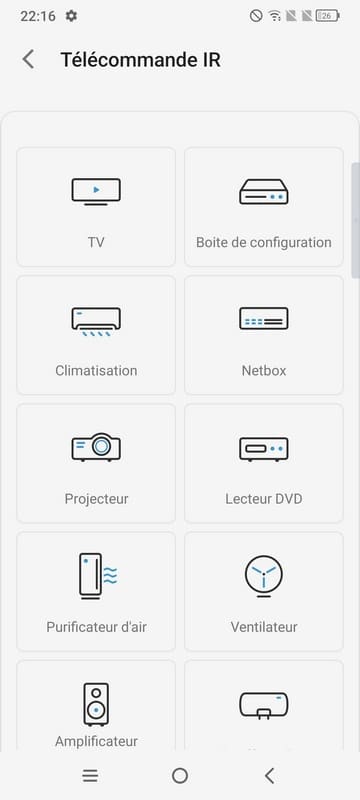

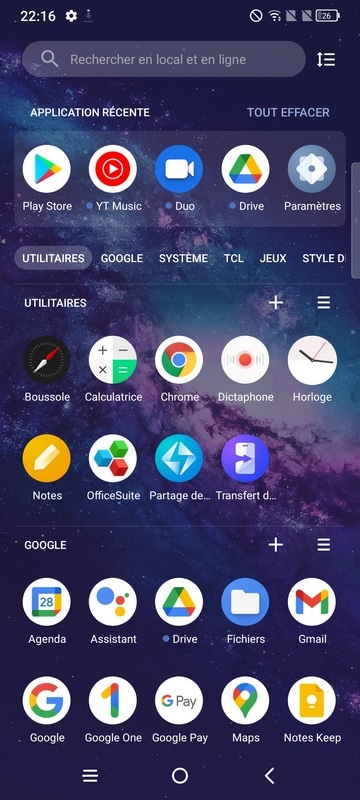

Par exemple, il y a la barre latérale qui vient se positionner sur la droite, au niveau de la bordure incurvée, et qui permet d'accéder à une liste d'applications épinglées, à des contacts, et même à une règle. Astucieux. Nous retrouvons aussi des mini bulles de notifications, ainsi que la fonction de télécommande infrarouge ou encore de test du matériel.

En ce qui concerne les applications préinstallés sur l'appareil, elles sont peu nombreuses si l'on fait exceptions des applications Google. Personnellement, j'apprécie ! En applications tierces installées nativement sur l'appareil, nous avons Netflix, OfficeSuite, Booking, Microsoft Start et Modern Combat Rebel Guns. C'est raisonnable, on a déjà vu bien pire sur d'autres appareils !

L'écran peut être scindé en deux afin de faciliter le multi-tâches et de profiter des 6,67 pouces de l'écran. Pour afficher deux applications en même temps, c'est top. En complément, la touche intelligente accessible sur le côté de l'appareil offre un accès rapide à la fonction de votre choix.

TCL a fait du bon travail sur l'interface : TCL UI est agréable à utiliser !

Pour les performances, j'ai testé quelques jeux différents, notamment ceux que j'ai l'habitude d'utiliser pour mes tests comme Call of Duty Mobile, Fifa Mobile, Marvel Contest of Champions ou encore Snake.io. Lorsqu'un jeu est lancé, un mode "jeu" s'active automatiquement afin que l'appareil priorise le jeu au niveau de ses ressources. Les jeux tournent correctement et je n'ai pas constaté de problèmes de surchauffe.

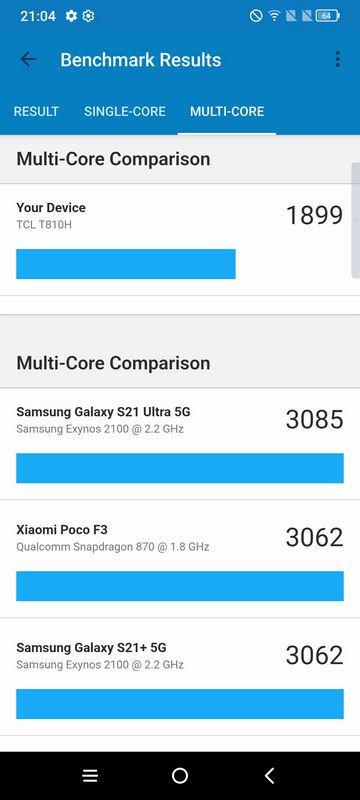

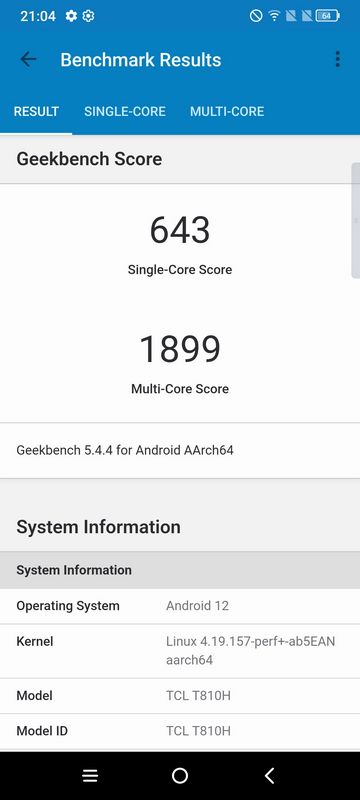

Terminons par le résultat des benchmarks.

VI. Conclusion

Au-delà de son design très abouti, le TCL 20 Pro est un smartphone qui a de nombreux arguments pour séduire les consommateurs ! L'écran est top, déjà parce qu'il occupe la majeure partie de la surface disponible, mais aussi parce que le rendu est superbe. C'est certain que le savoir-faire de TCL au niveau des téléviseurs a joué un rôle dans l'optimisation de l'affichage. Quant aux photos, aux performances et à l'autonomie, c'est vraiment satisfaisant également, même si l'autonomie est simplement dans la norme. La recharge est un peu décevante puisqu'il faut 1h45 pour le recharger complètement, mais là encore, ça reste dans la norme de nombreux appareils concurrents. Le principal défaut côté design, c'est que l'appareil est très glissant. Il sera indispensable de remédier à cela avec une coque de protection sinon je ne donne pas une semaine au smartphone.

Pour moi, ce smartphone TCL 20 Pro est une très belle surprise ! Il vise le haut de gamme, et honnêtement, il ne lui manque pas grand chose car c'est une belle réussite. Hâte de voir ce que TCL pourra nous proposer pour son prochain modèle.

Terminons par le prix, et là c'est pareil, on ne se fait pas allumer : 399 euros sur Cdiscount, avec 256 Go de stockage.

The post Test TCL 20 Pro 5G : une excellente surprise ! first appeared on IT-Connect.