Septembre, un mois record pour les attaques par ransomware en 2023 !

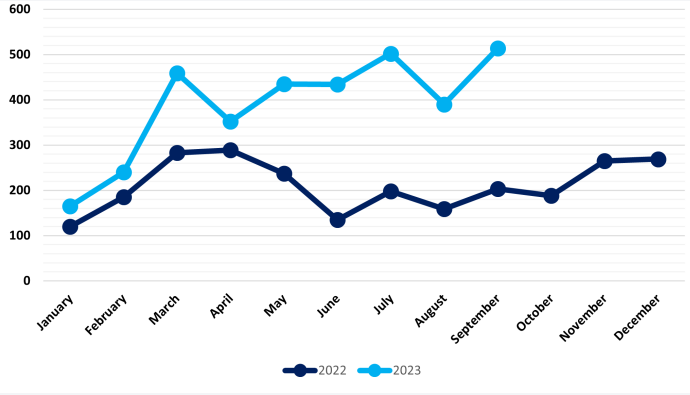

mercredi 25 octobre 2023 à 07:30En septembre 2023, les attaques par ransomware ont atteint un niveau très élevé, après une légère accalmie au mois d'août. De manière générale, les attaques par ransomware sont plus nombreuses en 2023 qu'en 2022. Faisons le point sur les derniers chiffres.

NCC Group a mis en ligne de nouvelles statistiques au sujet des attaques par ransomware. En septembre 2023, on comptabilise 514 victimes d'attaques par ransomware, ce qui est un nouveau record et ce total vient de dépasser le total de 459 attaques recensées en mars 2023.

Le podium des gangs de cybercriminels les plus actifs est le suivant : LockBit 3.0 avec 79 attaques, LostTrust avec 53 attaques et BlackCat avec 47 attaques. D'ailleurs, il faudra suivre de près l'évolution du gang LostTrust qui est un petit nouveau dans cette liste et qui se positionne directement à la deuxième place.

Il est à noter que le gang de cybercriminels Clop n'est pas associé à la moindre cyberattaque en ce mois de septembre 2023, contrairement au mois de mars 2023 où il s'était bien amusé avec la vulnérabilité dans MOVEit Transfer. Il se pourrait que le gang de cybercriminels Clop prépare son prochain gros coup...

Forcément, nous allons nous demander : quelles sont les régions du monde les plus touchées par ces cyberattaques ? Même si l'on sait que la menace est mondiale, il y a tout de même des régions plus impactées que d'autres. Voici la réponse :

- Amérique du Nord : 50%

- Europe : 30%

- Asie : 9%

Nous pouvons voir qu'une victime d'attaque par ransomware sur deux est située en Amérique du Nord.

Terminons cet article par le Top 10 des secteurs d'activités les plus ciblés en septembre 2023. Avec 169 attaques, soit 33% du total (1 attaque sur 3 !), les industries sont une cible privilégiée. Les secteurs de la technologie et de la santé sont également dans le haut du tableau.

À ce rythme là, d'ici la fin de l'année 2023, le nombre total d'attaques devrait dépasser 4 000. Le rapport complet est disponible sur cette page.

The post Septembre, un mois record pour les attaques par ransomware en 2023 ! first appeared on IT-Connect.