I. Présentation

Aujourd'hui, je vais vous présenter un produit du fabricant UGREEN : il s'agit de la station de recharge DigiNest Cube 65W. La marque propose également d'autres produits électroniques comme des chargeurs USB, des câbles de chargement, des écouteurs sans-fils et bien d'autres accessoires.

Cette station compacte de la taille d'un Rubik's Cube permet de brancher jusqu'à 7 appareils en même temps. Différentes connectiques sont à notre disposition, il y a 3 prises de courant, 2 ports USB-C et 2 ports USB-A. Il y a des limites de puissances que je vais vous détailler par la suite.

Sans plus tarder, voici les caractéristiques techniques de notre multiprise :

- Puissance : 3680W MAX

- Intensité: 16A MAX

- Tension: 250V

- Connectiques :

- USB-C1/C2 Output : 5V-3A 9V-3A 12V-3A 15V-3A 20V-3,25A

- USB-A1/A2 : 5V-3A 9V-2A 12V-1,5A 18W MAX

- Puissance MAX USB: 65W

- Protocole de charge rapide: PD 3.0, PPS, QC 4+/ 3.0 et FCP

- Technologie GaN

- Longueur du câble : 1,8M

Regardons à présent le contenu de la boîte.

II. Package et Design

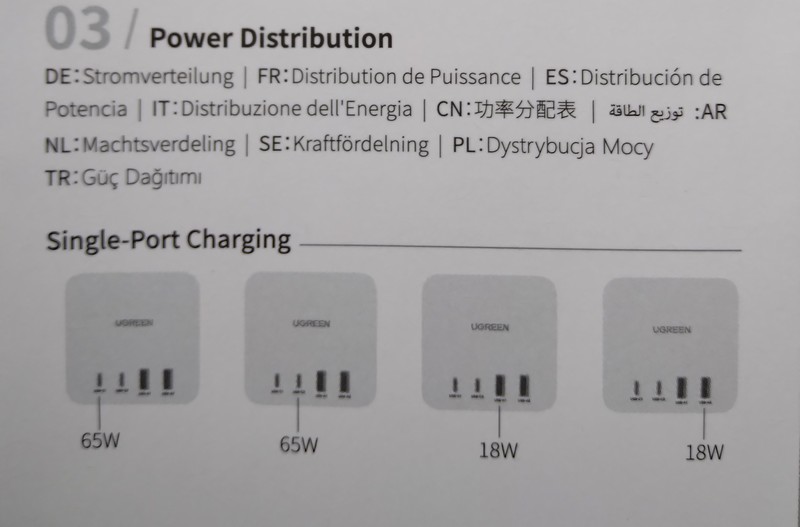

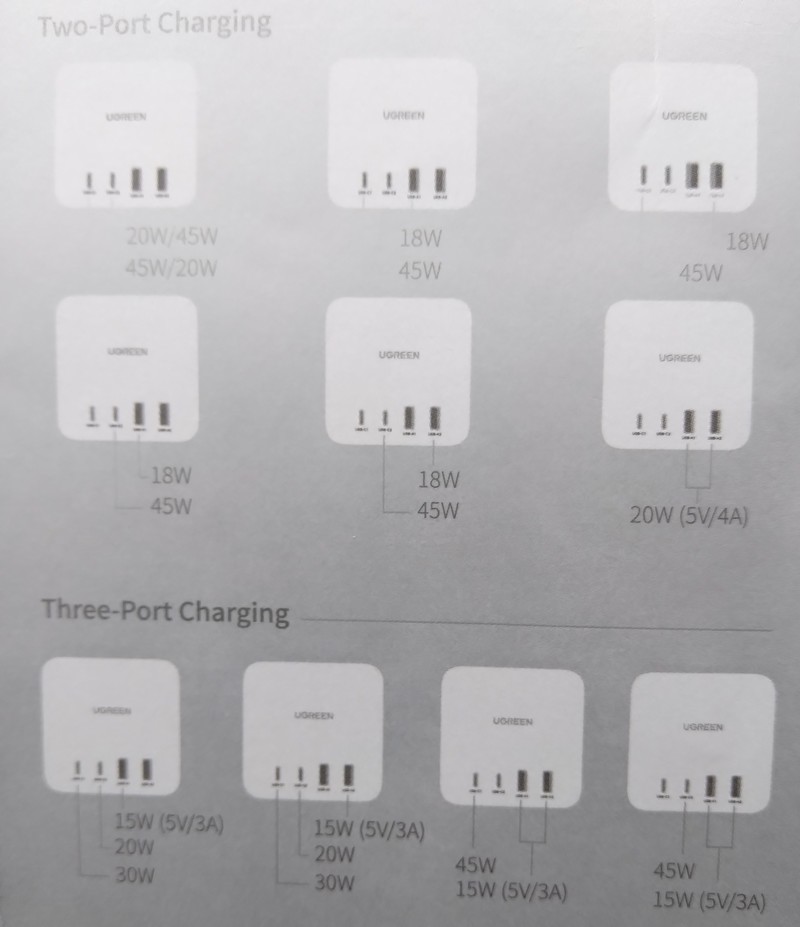

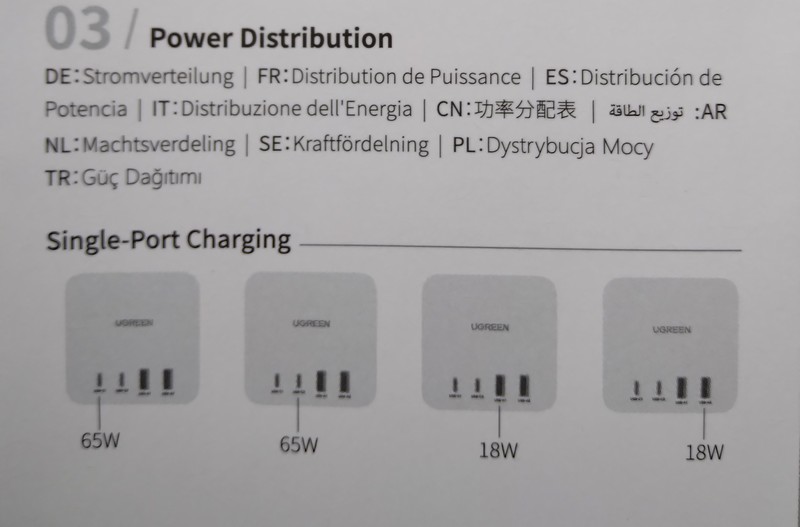

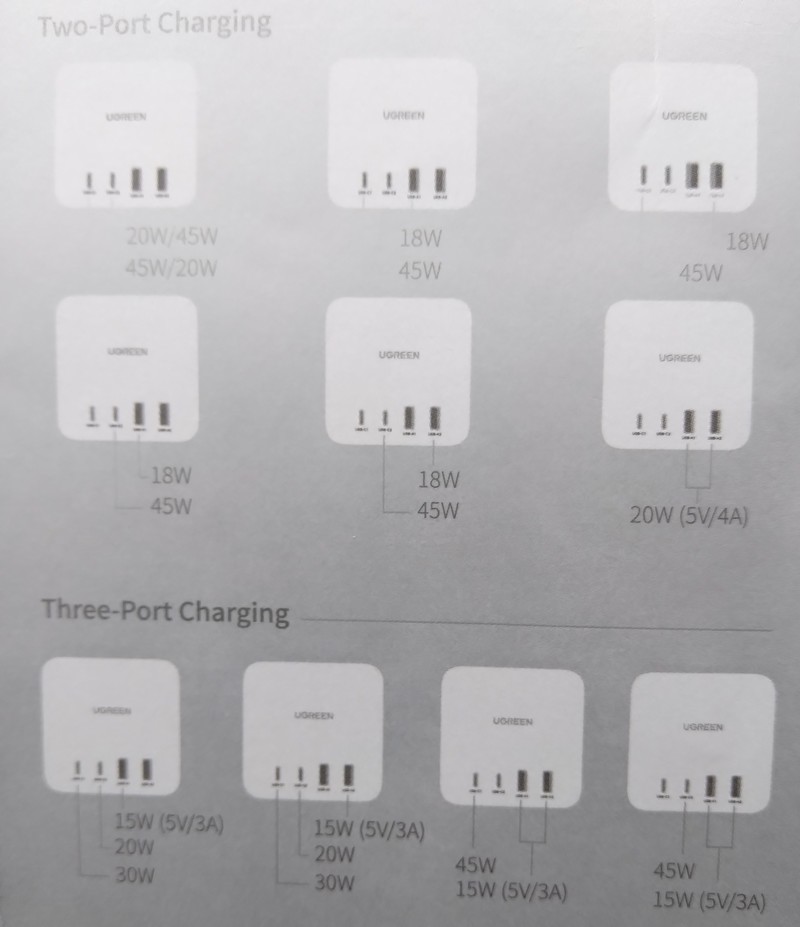

Le contenu du carton est vite déballé, car il contient le Cube DigiNest, un manuel utilisateur (en français) et un livret d'instruction sur le recyclage. Le manuel utilisateur est complet, on y retrouve la répartition de puissance entre les ports USB en fonction du nombre de prises connecté. Cependant, certaines pages du manuel sont brillantes, ce qui les rend difficilement lisibles. Mais bon ce n'est qu'un petit détail  .

.

Regardons de plus près le design de notre Cube. Les trois prises de courant sont réparties sur les faces noires (les côtés et sur le dessus), tandis que les ports USB-A et USB-C sont sur la face avant qui est grise. Sur cette même face, on retrouve un voyant LED blanc (un peu trop discret) qui indique si la multiprise est sous tension. Les couleurs sont sobres, ce qui convient bien pour un bureau. À l’arrière, nous avons le câble d’alimentation (1,8m) du cube accompagné d’un interrupteur bien pratique.

Des patins anti-dérapage sont présents en dessous du cube pour le stabiliser.

Le principal avantage de cette multiprise est bien évidemment sa forme et sa taille. Elle est plus jolie qu’une multiprise classique et se fond facilement dans le décor d’un bureau ou d’une bibliothèque dans mon cas.

Regardons à présent du côté des performances.

III. Performance

Comme mentionné dans l'introduction, le Cube Diginest permet de connecter jusqu'à 7 appareils grâce à ces 3 prises de courant et ces 4 ports USB(USB-A et USB-C). Son utilisation est orientée pour la bureautique, il vous offre la possibilité par exemple de brancher votre PC portable, un écran déporté et pourquoi pas une imprimante ou un vidéoprojecteur. Vous pourrez en parallèle recharger sur les ports USB votre téléphone, votre tablette, vos écouteurs Bluetooth, votre montre connectée, etc. Certains des protocoles de charge rapide sont supportés (PD 3.0, PPS, QC 4+/ 3.0 et FCP) ce qui optimise le temps de rechargement.

Si vous avez un MAC ou un PC portable rechargeable en USB-C, vous pourrez utiliser le port de 65W pour le faire.

Tout ça dans un Cube compact qui est facilement transportable, vous pourrez l'emmener partout avec vous. Point intéressant également, il chauffe très peu, même au bout d'une journée d'utilisation. La dissipation thermique est optimisée grâce à la technologie GaN.

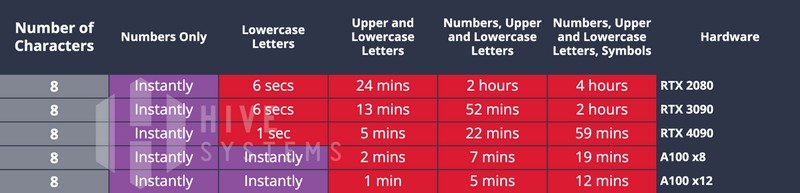

Concernant la répartition de puissance entre les différents ports USB, elle se fait automatiquement en fonction du nombre d’équipements que vous connectez. Un Schéma étant plus parlant que du texte, je vous présente en image le fonctionnement de cette répartition (image extraite du manuel utilisateur) :

À noter qu'il y a des micro coupures lorsque le Cube répartit la puissance entre les ports USB. Cela qui provoque un arrêt du chargement pendant une seconde environ.

Pour la partie sécurité, l'appareil protège vos équipements contre les courts-circuits, les surtensions, les surintensités. Je n'ai cependant pas testé cette partie.

Nous avons terminé le tour du Diginest Cube, nous pouvons passer à la conclusion.

IV. Conclusion

Le Diginest Cube fait bien son boulot, car il propose une multitude de possibilités de rechargement permettant une compatibilité avec la plupart des équipements électroniques du marché grâce à ses prises USB-A, USB-C, et ses 3 prises électriques. Sa petite taille en fait un bon compagnon pour vos déplacements, il vous suffit d'une prise électrique à votre disposition. Le seul petit défaut ce sont les micros coupure électriques pendant la répartition de puissance entre les ports USB. Ugreen propose ce produit très pratique au prix de 80€ sachant que des réductions fréquentes font descendre ce prix à 70€. Je trouve le prix assez élevé pour une multiprise, cependant elle intègre des fonctionnalités bien pratiques comme nous avons pu le voir dans cette présentation.

The post Test UGREEN DigiNest Cube 7-en-1 (65W) first appeared on IT-Connect.

.

.