Patch Tuesday – Février 2022 : 48 vulnérabilités corrigées

mercredi 9 février 2022 à 07:55Aujourd'hui, c'est la sortie du Patch Tuesday de février 2022 ! Au programme, nous avons le droit à 48 failles de sécurité corrigées par Microsoft ainsi qu'une zero-day. À cela s'ajoutent 22 vulnérabilités dans Microsoft Edge.

Un Patch Tuesday plus léger

Avec un total de 48 vulnérabilités corrigées, ce Patch Tuesday est un peu plug light que ses prédécesseurs des derniers mois. D'autant plus qu'au sein de ce Patch Tuesday, aucune vulnérabilité n'est considérée comme critique ! Bon, il y a tout de même une zero-day de corrigé, mais elle n'est pas exploitée activement.

Si l'on regarde un peu plus dans le détail cette liste et que l'on effectue un classement par type de vulnérabilités, deux types sortent du lot (les mêmes que d'habitude, en fait) : les failles de type élévation de privilèges (16) et les failles de type exécution de code à distance (16 également).

Si l'on regarde la liste des produits et services concernés, on peut voir : Microsoft Office (Excel, Outlook, Visio, SharePoint), Teams, OneDrive, le rôle DNS, Hyper-V, le Spouleur d'impression et d'autres composants Windows.

La zero-day CVE-2022-21989

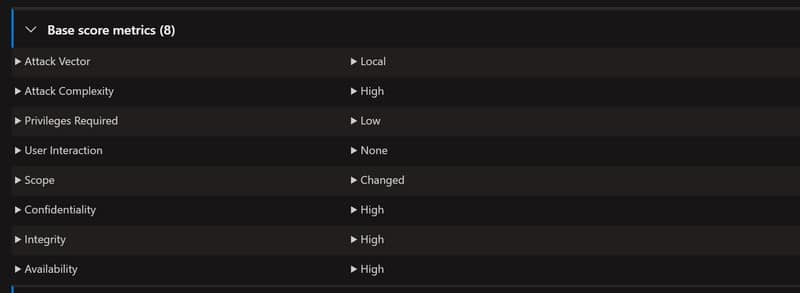

Puisque derrière la référence CVE-2022-21989 il se cache une faille zero-day et qu'elle n'est pas activement exploitée par les pirates, cela signifie qu'elle est déjà connue publiquement ! Il s'agit d'une élévation de privilèges au niveau du noyau Windows.

D'après Microsoft, cette vulnérabilité s'exploite en local sur la machine et elle est relativement difficile à exploiter. Sur la fiche de vulnérabilité, c'est précisé que l'attaquant doit préparer la machine cible en effectuant des tâches complémentaires avant de pouvoir exploiter cette vulnérabilité en s'appuyant sur un environnement d'exécution "AppContainer". À voir si un exploit sort dans les prochains jours ou prochaines semaines, mais cette vulnérabilité me semble assez contraignante à exploiter d'après la description.

Méfiance avec Hyper-V et les Spouleurs d'impression ?

Ce Patch Tuesday semble plus léger que d'habitude alors espérons qu'il laisse un peu tranquilles les entreprises et les administrateurs système, en évitant de planter les postes et serveurs....

Néanmoins, dans la liste des failles corrigées, j'ai vu deux noms qui m'interpellent : Hyper-V et le Spouleur d'impression. Avec les problèmes qu'il y a eu ces derniers mois, forcément, ça rappelle directement de mauvais souvenirs. Cela ne veut pas dire que d'autres problèmes vont se produire, mais restons vigilants.

Pour Hyper-V, nous avons :

- CVE-2022-21995 : exécution de code à distance sous Windows Server 2016, 2019 et 2022, ainsi que Windows 10 et Windows 11

- CVE-2022-22712 : déni de service sous Windows Server 2019 et 2022, ainsi que Windows 10 et Windows 11

Pour le Spouleur d'impression, nous avons le droit à 4 failles de type élévation de privilèges et elles touchent toutes les versions de Windows depuis Windows 7 et Windows Server 2008 :

Restez connectés, je vous prépare des articles sur les nouvelles mises à jour cumulatives de Windows 10 et Windows 11.

The post Patch Tuesday – Février 2022 : 48 vulnérabilités corrigées first appeared on IT-Connect.