GPO : comment désactiver les widgets de Windows 11 ?

vendredi 24 juin 2022 à 10:00I. Présentation

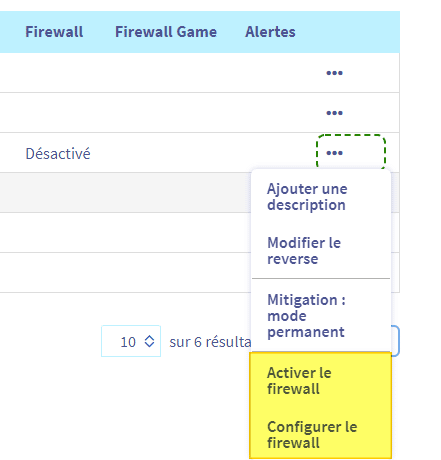

Dans ce tutoriel, nous allons apprendre à désactiver les widgets de Windows 11 avec une GPO grâce au paramètre officiel mis à disposition par Microsoft. Cette nouvelle fonctionnalité de Windows 11, qui en vérité est héritage de Windows Vista (et Windows 7), ne fait pas forcément l'unanimité même si elle va plus loin que la fonctionnalité "Actualités et intérêts" de Windows 11. Certains administrateurs systèmes vont probablement chercher à la désactiver.

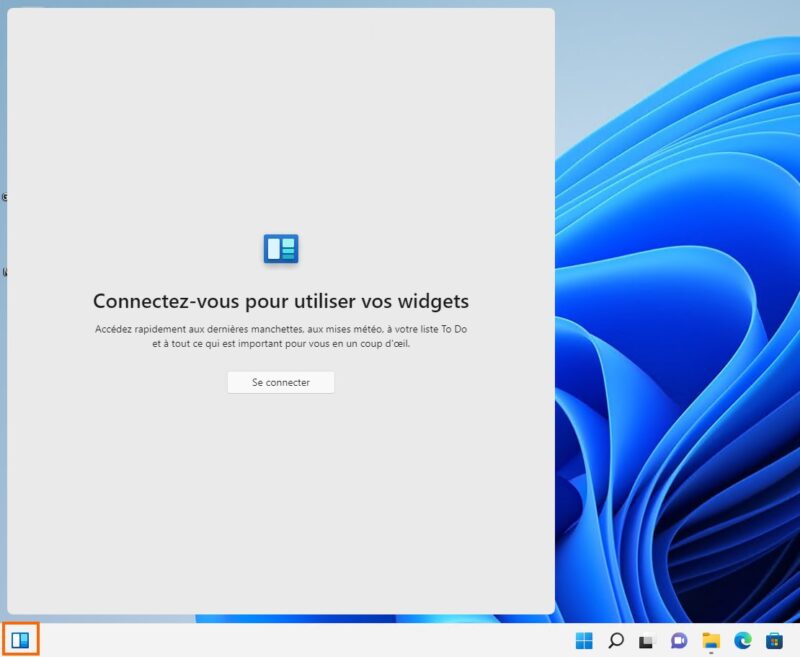

Ici, je fais référence à ce bouton accessible à partir de la barre des tâches.

Même si l'on peut faire à partir de l'interface graphique, manuellement, sur une machine, ce n'est pas jouable à l'échelle d'un parc informatique. Au cas où, pour le faire via l'interface graphique, il faut ouvrir les Paramètres de Windows et suivre ce chemin : Personnalisation > Barre des tâches > Widgets (activer ou désactiver).

Pour disposer de ce paramètre de GPO et des autres liés à Windows 11, vous devez ajouter les modèles d'administration (ADMX) de Windows 11 à votre contrôleur de domaine Active Directory.

II. Désactiver les widgets Windows 11

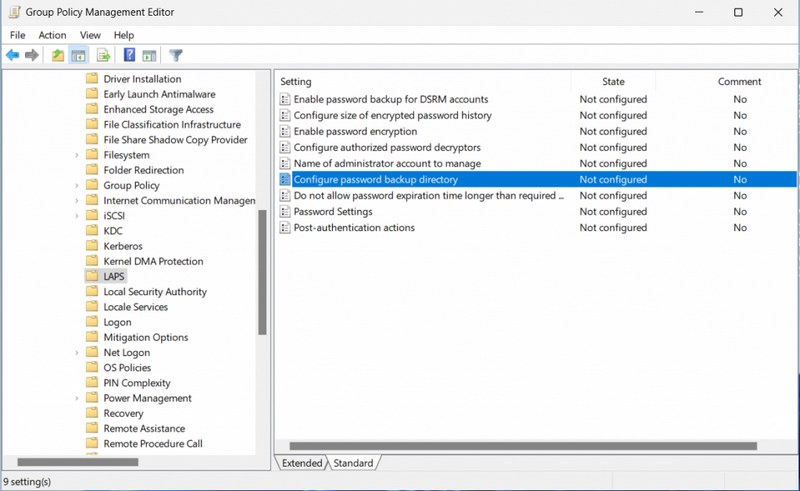

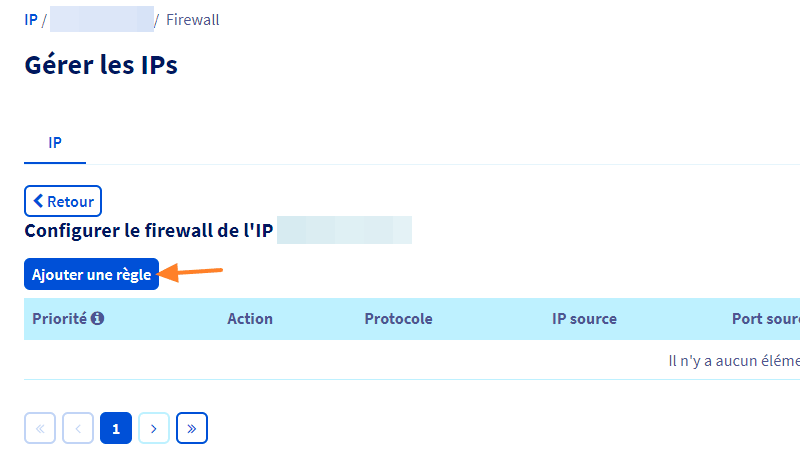

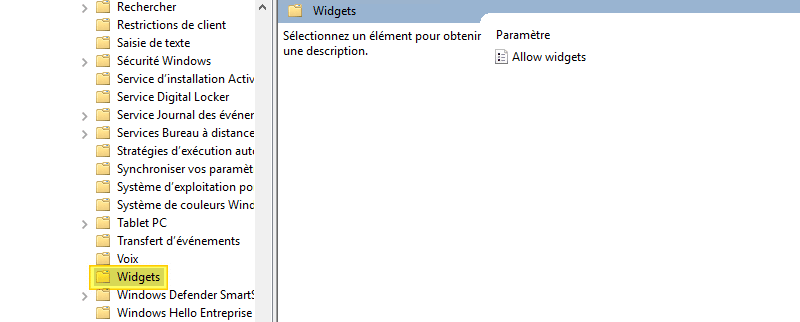

A partir de la console de Gestion des stratégies de groupe, vous devez créer une nouvelle GPO ou modifier une GPO existante, tout en sachant qu'il s'agit d'un paramètre à appliquer au niveau ordinateur. Ensuite, il faut modifier la GPO et parcourir les paramètres de cette façon :

Configuration ordinateur > Stratégies > Modèles d'administration > Composants Windows > Widgets

Dans la section "Widgets", il y a un seul et unique paramètre : Allow widgets.

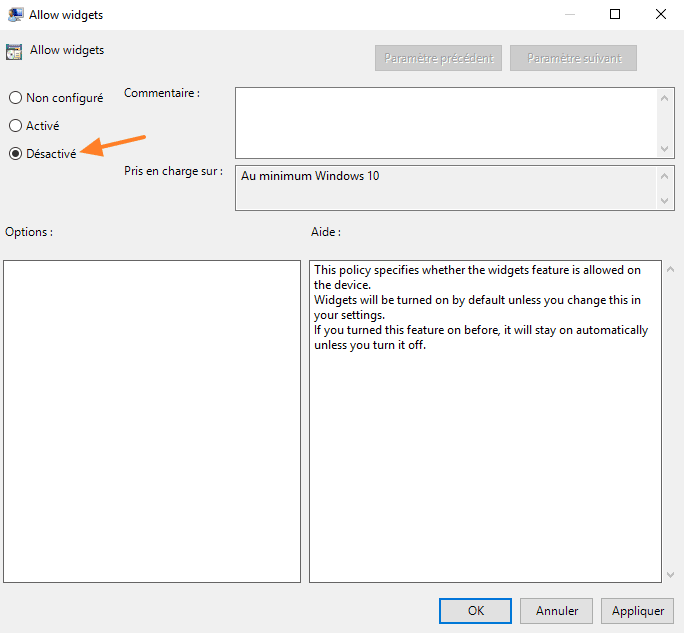

Vous devez configurer ce paramètre en indiquant l'état "Désactivé" puis, validez pour confirmer.

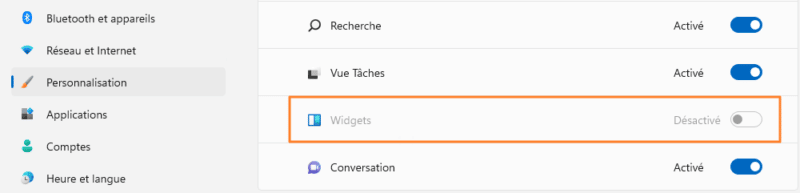

Désormais, la stratégie de groupe est prête ! Il ne reste plus qu'à tester sur un ordinateur sur lequel elle s'applique. Un petit "gpdupate /force" s'impose afin de voir la nouvelle configuration en action. Et là, le bouton "Widgets" n'est plus disponible !

Puisqu'il s'agit d'une configuration déployée par GPO, l'utilisateur n'a pas la possibilité de réactiver lui-même les widgets. Au sein des paramètres, l'option est verrouillée.

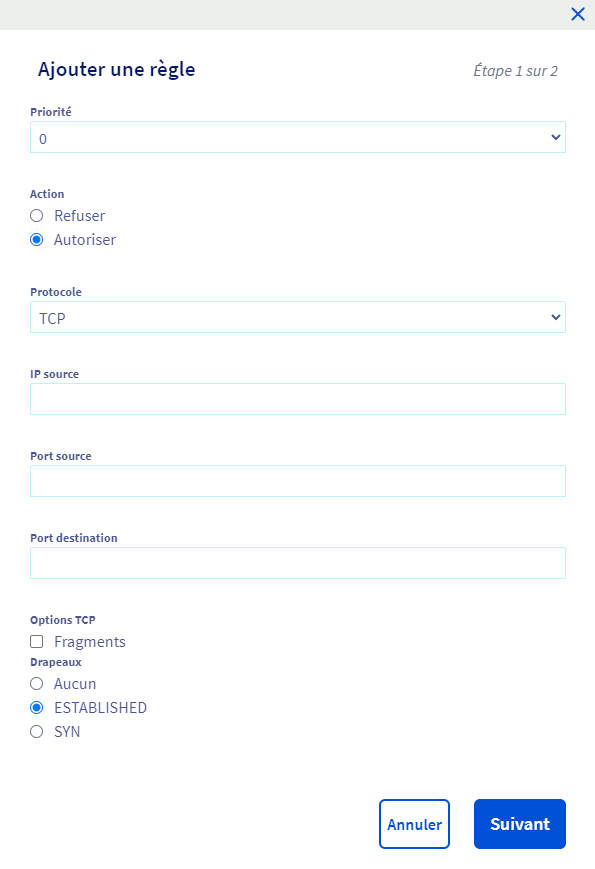

D'un point de vue du Registre Windows, cette configuration correspond à la valeur DWORD "TaskbarDa" avec comme donnée "0". Elle se situe à cet emplacement :

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced

L'alternative consiste à déployer cette valeur dans le Registre Windows mais il y a un paramètre de GPO à disposition, alors pourquoi se priver ?

The post GPO : comment désactiver les widgets de Windows 11 ? first appeared on IT-Connect.