Gérer la taille du terminal dans VMware Player/Workstation

mardi 25 novembre 2014 à 09:42I. Problématique de la taille du terminal

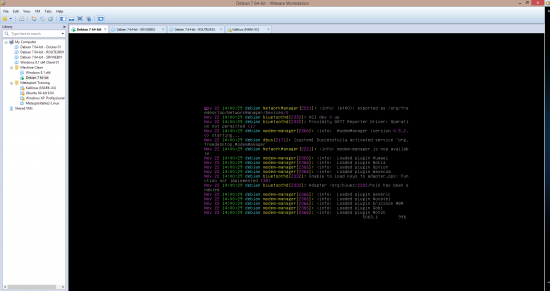

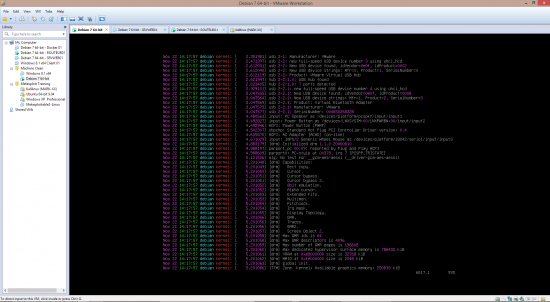

Par défaut dans les produits VMWare (Player, Workstation et même la console Linux dans vSphere), la taille du terminal Linux est en 640×480 :

Cette taille de terminal peut être assez handicapante lorsque l’on passe beaucoup de temps sur un terminal. Il est généralement préféré d’avoir une taille de terminal plus grande pour avoir plus d’informations en visuel par exemple. Dans ce tutoriel, nous allons apprendre à agrandir la taille du terminal Linux, cette documentation sera d’une grande aide à ceux qui utilisent les produits VMware mais la procédure peut être appliquée dans beaucoup d’autres contextes (VirtualBox par exemple).

II. Taille du terminal, tout est dans le GRUB

Comme l’indique mon titre, la taille du terminal peut facilement être ajustée, il faut pour cela aller modifier le paramétrage du GRUB qui initie, au lancement de la machine, la taille du terminal. Juste avant d’appliquer notre modification, il faut savoir quelle taille mettre, il existe pour cela une codification que vous retrouverez ici : Console FrameBuffer

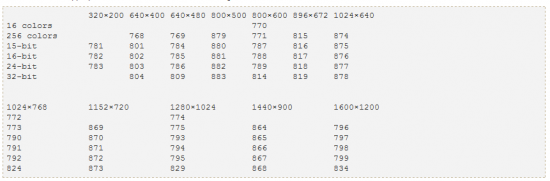

En suivant ce tableau :

Par exemple si je souhaite avoir une taille de terminal en 1024×768 et que mon affichage est en 16bits (ce qui, il me semble, est le cas par défaut sous VMware), le code est “791”. On va donc aller modifier le fichier /etc/default/grub avec notre éditeur de texte préféré :

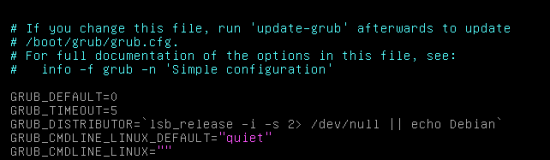

Voici le fichier comme on peut le trouver dans sa configuration par défaut :

A l’option “GRUB_CMDLINE_LINUX_Default=”quiet”, nous allons ajouter notre code sous la forme “vga=valeur” :

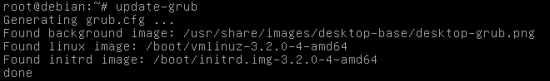

On va ensuite sauvegarder et quitter le fichier en question puis recharger notre configuration GRUB pour que nos modifications soient prises en compte, on utilise pour cela la commande suivante :

update-grub

Il nous suffira ensuite de redémarrer notre machine Linux pour voir le terminal dans une forme plus sympathique

Note : Certaines documentations sur cette procédure recommandent parfois également de modifier la ligne GRUB_GFXMODE du fichier de configuration du GRUB en enlevant le “#” qui le commente et en assignant le même code que celui vu précédemment. Cette modification n’ayant pas fonctionné pour mon cas, il est toutefois intéressant de connaitre cette seconde procédure.