Phishing avec EvilProxy : 120 000 e-mails envoyés à des utilisateurs Microsoft 365 !

jeudi 10 août 2023 à 14:37Une campagne de phishing basée sur EvilProxy a été repérée par des chercheurs en sécurité. On parle de 120 000 e-mails envoyés à plusieurs centaines d'entreprises dans le monde. Faisons le point sur cette menace.

EvilProxy, une menace moderne

Pour ceux qui n'ont jamais entendu parler d'EvilProxy, sachez que c'est un service tout-en-un de type "Phishing-as-a-service" (PhaaS) très apprécié par les cybercriminels ! Cet outil prêt à l'emploi est régulièrement utilisé pour mettre en place des campagnes de phishing. Sa particularité ? Il est capable de piéger le mécanisme d'authentification multifacteurs (MFA).

Grâce à un système de reverse proxy, EvilProxy se positionne entre le service final (associé à un site web légitime) et l'utilisateur, de façon relayer les demandes d'authentification et les informations saisies par l'utilisateur. Au passage, cela permet aux cybercriminels de dérober les cookies de session et de prendre le contrôle du compte.

Les cybercriminels utilisent EvilProxy pour compromettre des comptes Microsoft 365, mais aussi Google, GoDaddy, PyPI, Apple, Facebook, etc... Puisqu'il s'agit d'un service en mode PhaaS, il est accessible sous la forme d'un abonnement : 400 dollars par mois. Une somme dérisoire compte tenu des possibilités offertes et du potentiel de cet outil...

Une nouvelle campagne cible les utilisateurs de Microsoft 365

D'après une nouvelle étude publiée par Proofpoint, il y a une augmentation du nombre de comptes compromis au cours des 5 derniers mois, principalement les comptes de cadres. Proofpoint a détecté une campagne malveillante, à très grande échelle, orchestrée par des cybercriminels qui s'appuient sur EvilProxy et essaie d'usurper l'identité de plusieurs services, dont DocuSign, Adobe et SAP Concur. On parle de 120 000 e-mails envoyés à des utilisateurs Microsoft 365, entre mars et juin 2023, à des centaines d'entreprises.

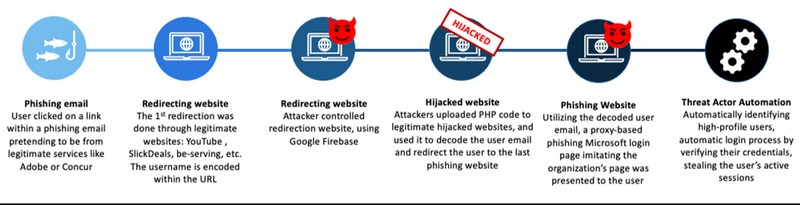

Si l'utilisateur se laisse tenter et qu'il clique sur le lien intégré à l'e-mail, une redirection est effectuée via YouTube ou SlickDeals, suivie d'une série de redirections. Tout est automatique et vise à rendre plus difficiles les analyses automatiques. Au final, l'utilisateur pris pour cible tombe sur une page EvilProxy aux couleurs de Microsoft 365 qui va même jusqu'à reprendre le thème graphique de la page de connexion de l'entreprise. C'est là où c'est particulièrement trompeur, car l'utilisateur peut être rassuré du fait qu'il voit le logo de son entreprise et le thème habituel...

Grâce à cette technique, les attaquants sont parvenus à prendre le contrôle de beaucoup de comptes. Toutefois, d'après Proofpoint, les attaquants effectuent une sélection dans les comptes compromis. Les comptes VIP sont des cibles prioritaires, tandis que les autres comptes sont laissés de côté malgré qu'ils soient compromis également. Parmi les comptes compromis, 9% correspondraient à des PDG et des vice-présidents, 39% à des cadres et 17% des directeurs financiers, ce qui peut être lourd de conséquences pour l'entreprise concernée.

Une fois qu'un compte est compromis, l'attaquant ajoute sa propre méthode de MFA de manière à garder un accès permanent sur le compte. On parle de persistance.

The post Phishing avec EvilProxy : 120 000 e-mails envoyés à des utilisateurs Microsoft 365 ! first appeared on IT-Connect.