Ce botnet Linux exploite Log4j et communique par DNS Tunneling

jeudi 17 mars 2022 à 09:21Un nouveau botnet cible les systèmes Linux afin de les compromettre et de les intégrer à une armée de bots prêts à faire de nouvelles victimes et à dérober des données !

Nommé B1txor20 par les chercheurs de l'éditeur Qihoo 360 (Netlab 360), cette nouvelle souche malveillante attaque les machines sous Linux, aussi bien sur une architecture x64 qu'ARM. Les chercheurs l'ont capturé la première fois le 9 février dernier, par l'intermédiaire d'un serveur pot de miel (honeypot). Au total, ils ont capturé quatre échantillons avec différentes fonctions (porte dérobée, vol de données, exécution de code arbitraire, ou encore installation de rootkit). En complément, d'autres fonctions seraient inactives pour le moment et toujours en cours de développement.

Pour infecter de nouvelles machines, le botnet utilise des exploits ciblant une vulnérabilité bien connue puisqu'il s'agit de la faille Log4J. Cette faille reste très intéressante puisqu'elles touchent énormément de fournisseurs et de solutions différentes, la bibliothèque de journalisation Apache Log4j étant populaire. Même si de nombreux systèmes sont probablement patchés, il reste forcément des hôtes vulnérables.

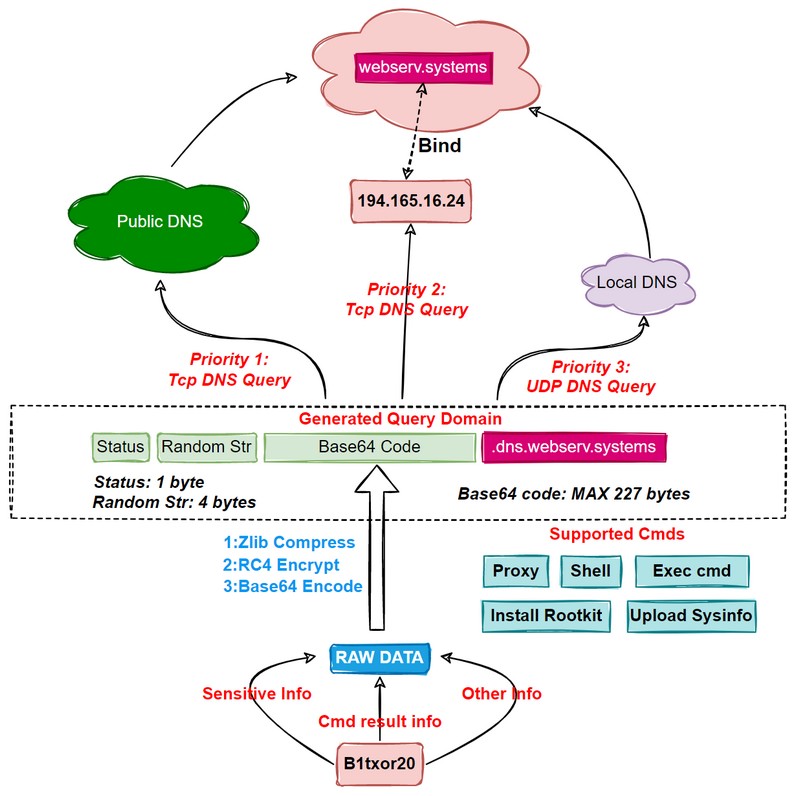

Le malware B1txor20 utilise de la tunnellisation DNS (DNS Tunneling) pour créer un canal de communication avec le serveur C2 (command & control). Même s'il s'agit d'une technique ancienne, elle reste fiable et efficace afin de permettre aux pirates d'exploiter le protocole DNS pour transférer les données au sein de requêtes DNS.

Autrement dit, et comme l'explique les chercheurs en sécurité : "le bot envoie les informations volées, les résultats d'exécution des commandes et toute autre information devant être exfiltrés, au serveur C2 sous la forme d'une requête DNS, après avoir caché ces informations à l'aide de techniques d'encodage spécifiques".

Même si la vulnérabilité Log4j a été découverte il y a plusieurs mois et que les éditeurs ont pu la corriger dans leurs différents outils, ce botnet est la preuve qu'elle reste un vecteur d'attaque important pour les pirates ! Ce n'est pas pour rien si l'ANSSI l'a inclus dans son Top 10 des vulnérabilités de l'année 2021.

The post Ce botnet Linux exploite Log4j et communique par DNS Tunneling first appeared on IT-Connect.