I. Présentation

Dans le précédent article, je vous présentais Windows Admin Center, désormais nous allons voir comment réaliser l'installation de ce nouvel outil de management de serveurs.

Microsoft publie une nouvelle version de son outil de temps en temps, pour améliorer à la fois l'expérience utilisateur mais également implémenter de nouvelles fonctionnalités. A l'heure où j'écris ces lignes, la dernière version est la 1910 sortie en avril 2019. Vous pouvez retrouver les nouveautés intégrées à cette version sur la page suivante : WAC 1910.

De manière générale, retrouvez l'historique des versions de Windows Admin Center sur la page suivante : WAC Changelog

II. Installer WAC

Pour commencer, il faut récupérer le package MSI nécessaire à l'installation de Windows Admin Center. Il est disponible gratuitement sur le centre d'évaluation Microsoft, je vous invite à le télécharger : Télécharger WAC

Note : l'utilisation de Windows Admin Center ne nécessite pas l'acquisition d'une licence. Cet outil est gratuit.

Lorsque le téléchargement sera terminé, démarrez l'installation sur votre serveur d'administration. Pour ma part, il se nomme "SRV-MGMT-01" sur le domaine "it-connect.local". Il est à noter que vous ne pouvez pas installer l'outil sur un contrôleur de domaine.

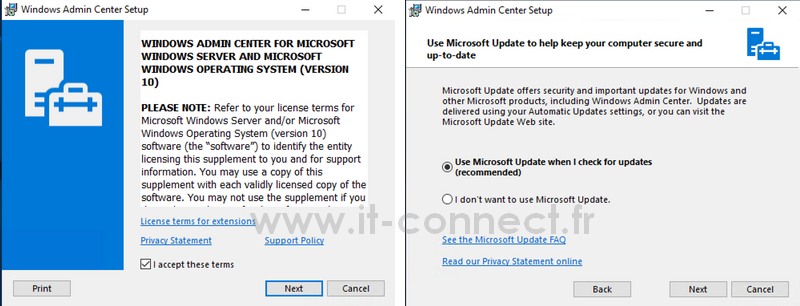

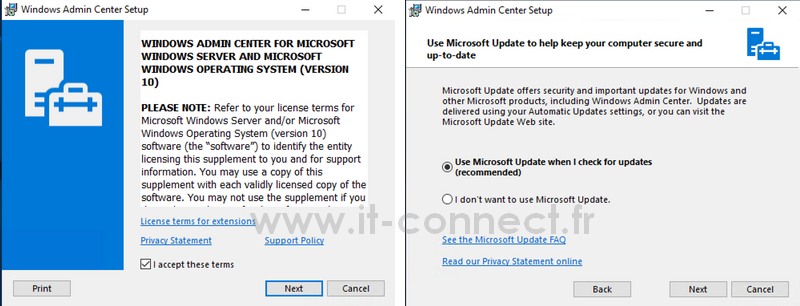

Pour la première étape, acceptez le contrat de licence. Ensuite, vous pouvez décider d'activer les mises à jour via Microsoft Update notamment pour WAC.

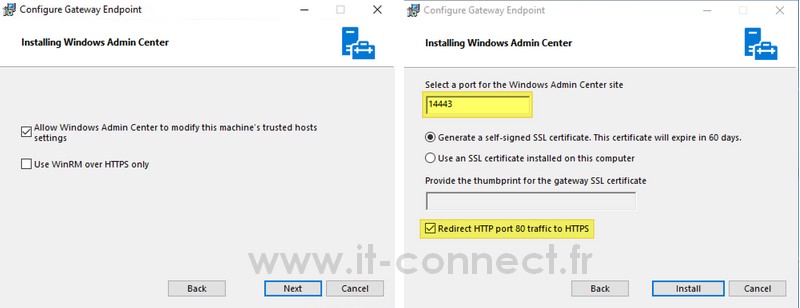

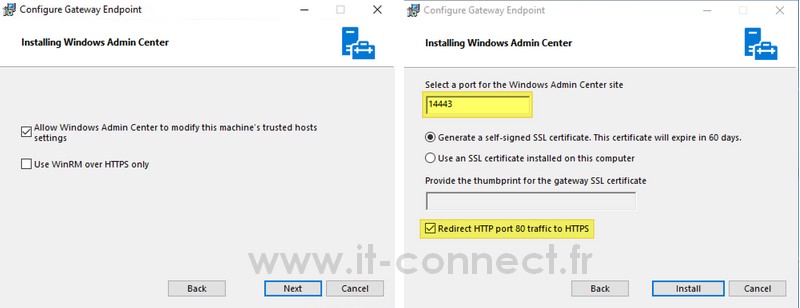

Pour faciliter la connexion aux machines distantes, acceptez le fait que WAC puisse modifier les paramètres d'hôtes de confiance (Trusted Hosts) dans la configuration de WinRM : "Allow Windows Admin Center to modify this machine's trusted hosts settings".

A l'étape suivante, je vous recommande de modifier le port pour ne pas utiliser celui par défaut, à savoir 443. Utilisez un port supérieur à 10 000 de préférence. Toujours sur la même étape, cochez l'option "Redirect HTTP port 80 traffic to HTTPS" pour que tous les accès à l'interface web s'effectue en HTTPS.

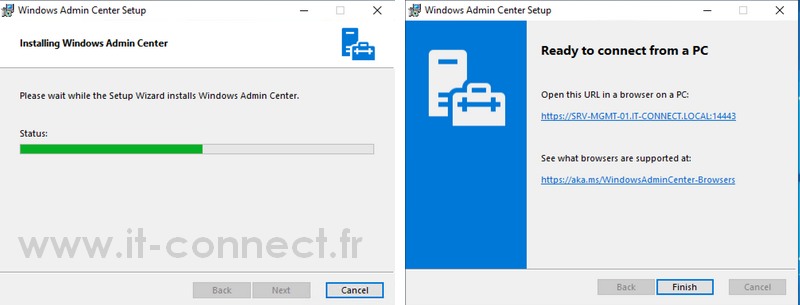

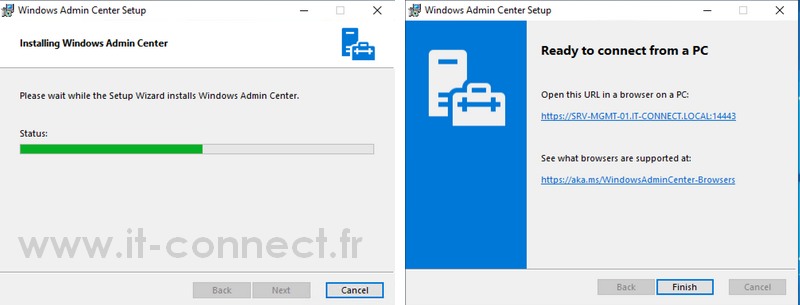

Lancez l'installation...

Cela n'est pas très long en principe, vous devriez arriver sur l'écran "Ready to connect from a PC" à la fin.

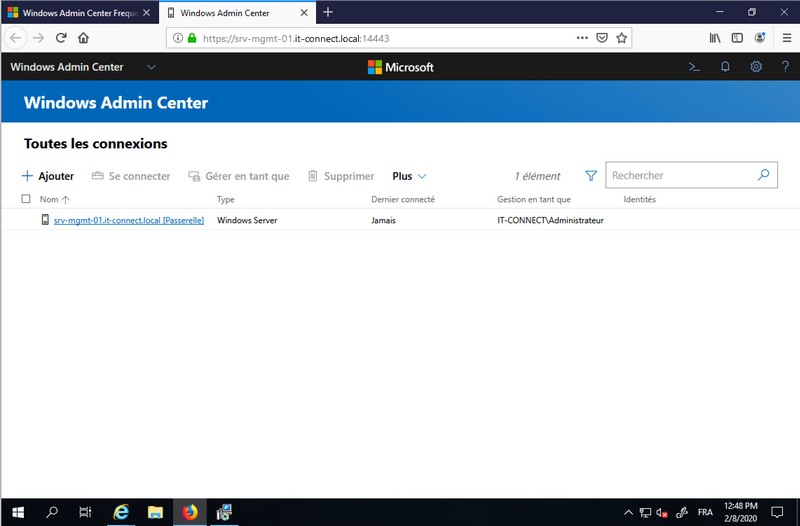

L'assistant affiche l'URL d'accès à WAC : "https://srv-mgmt-01.it-connect.local:14443" dans mon cas. Vous pouvez cliquer sur le lien directement.

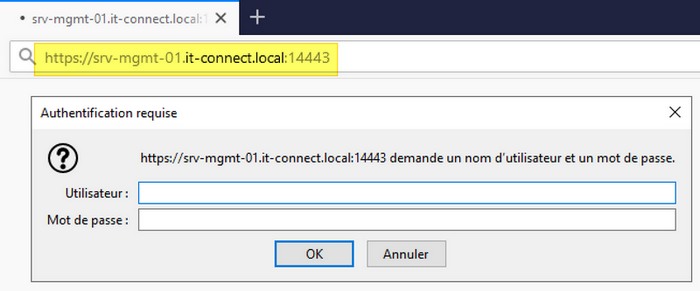

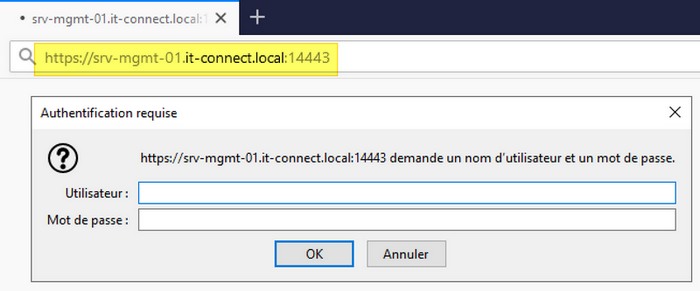

Le navigateur va s'ouvrir et vous devrez vous authentifier. Avec un compte Administrateur du domaine ce sera parfait pour avoir les droits nécessaires à l'ajout de serveurs, etc.

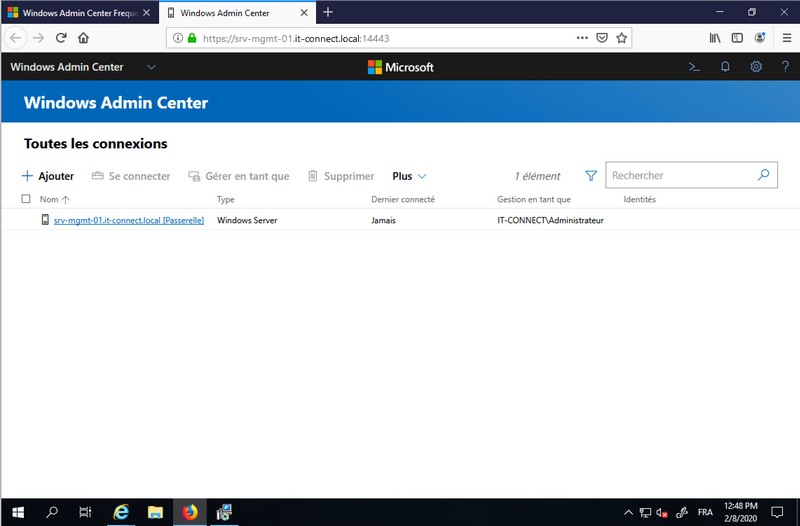

Nous voilà sur l'interface de Windows Admin Center, l'installation est terminée. Pour la suite, il va falloir ajouter vos serveurs en tant que nouvelle connexions pour centraliser la gestion de votre infrastructure.

J'en profite pour vous parler de la compatibilité entre les navigateurs et Windows Admin Center. Microsoft propose une section dans son aide dédiée à ce sujet, puisque WAC est testé avec Edge et Chrome mais pas avec Firefox (la majorité des fonctions sont opérationnelles quand même). En fonction du navigateur et de sa version, certaines difficultés peuvent être rencontrées : WAC - Navigateurs.

De manière générale la page citée ci-dessus est très intéressante car elle recense les problèmes connus de Windows Admin Center.

III. Ajouter un serveur à WAC

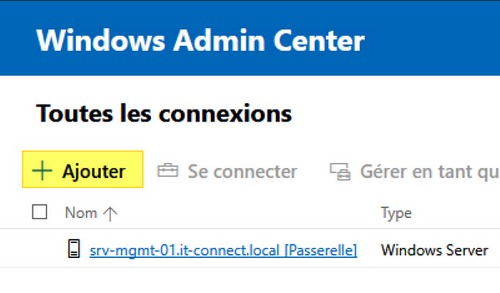

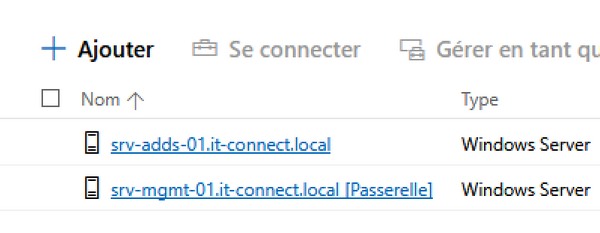

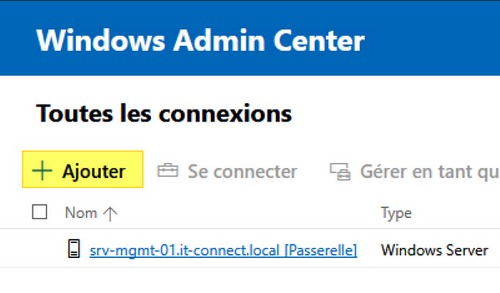

Maintenant, nous allons voir comment ajouter un serveur à Windows Admin Center. Sur la page d'accueil, cliquez sur le bouton "Ajouter".

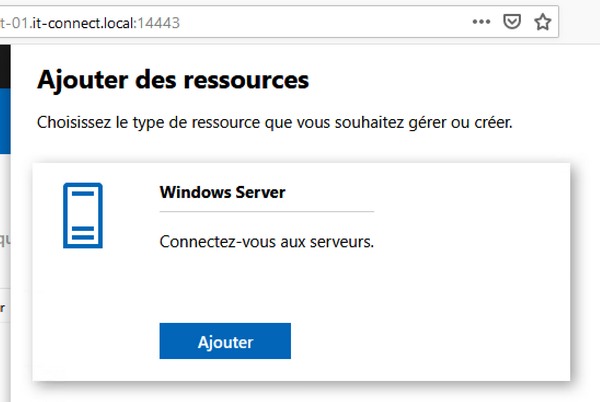

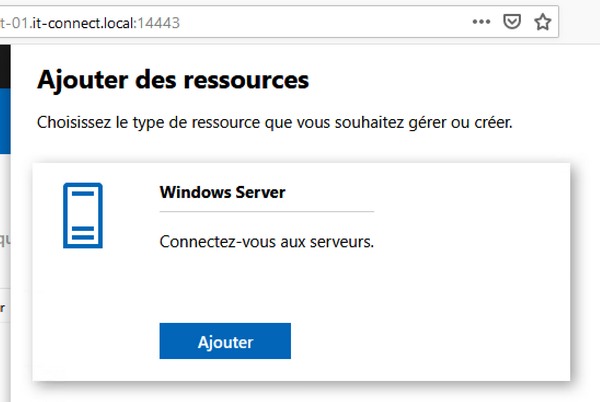

Un panneau latéral va s'afficher sur la droite. D'ailleurs, il arbore un nouveau design depuis la version 1910. Au niveau de Windows Server, cliquez sur "Ajouter".

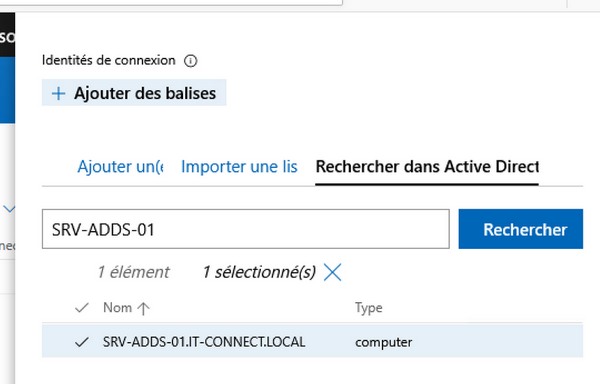

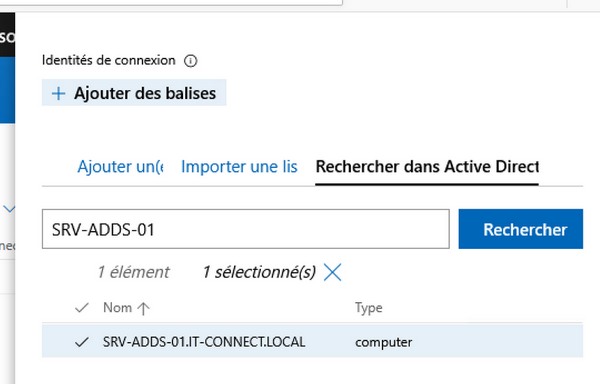

Si votre serveur est dans le domaine, cliquez sur "Rechercher dans Active Directory", puis saisissez son nom et cliquez sur "Rechercher". Il doit apparaître dans les résultats, sélectionnez-le. Pour ma part il s'agit de mon contrôleur de domaine SRV-ADDS-01.

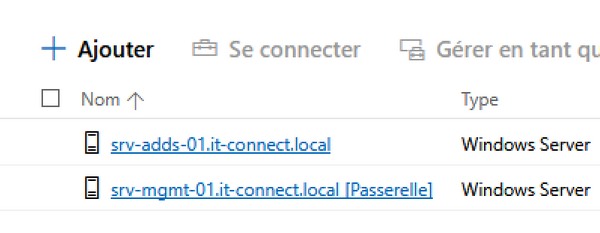

L'hôte sera ajouté à la console. Maintenant cliquez sur le nom de l'hôte.

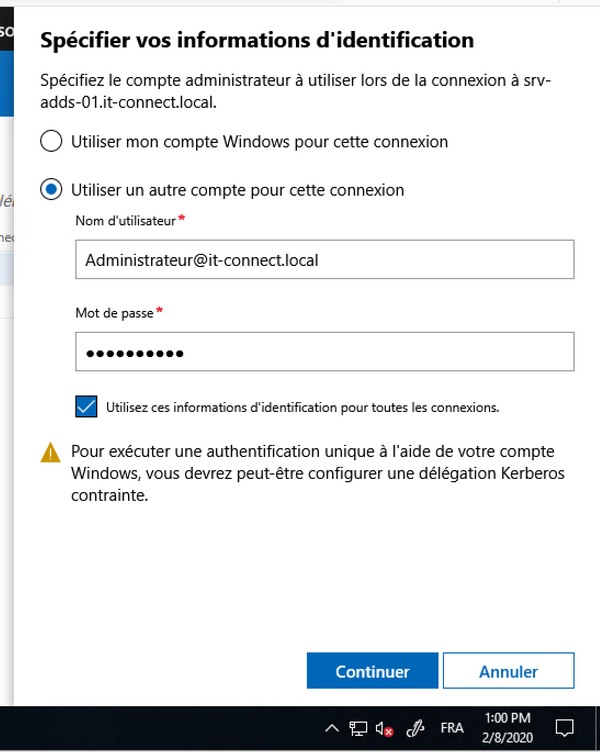

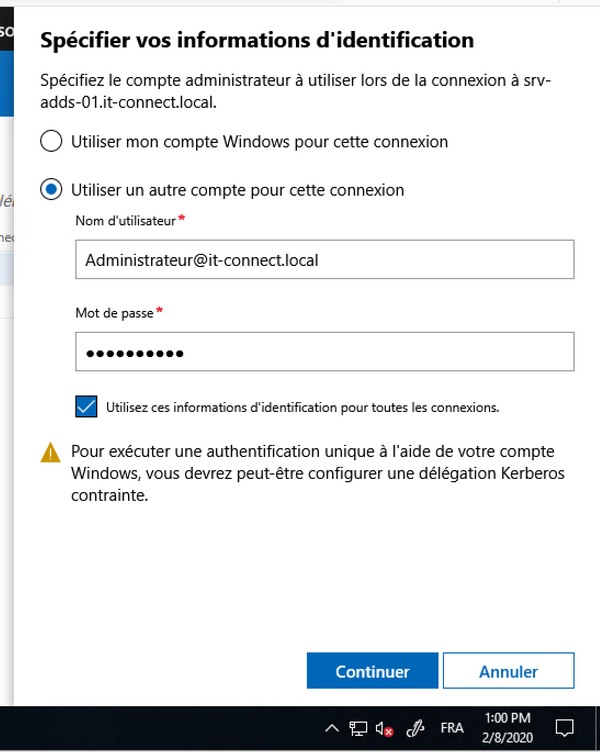

Une connexion va être établie et il va falloir s'authentifier. Pour utiliser le compte Windows en cours d'utilisation, il faut créer une délégation Kerberos contrainte, sinon, spécifiez directement un compte utilisateur. C'est ce que nous allons faire.

Indiquez l'UPN de votre utilisateur et son mot de passe. Pour que ce compte devienne le compte par défaut lorsque vous établissez une connexion sur un serveur, cochez l'option "Utilisez ces informations d'identification pour toutes les connexions". Cliquez sur "Continuer".

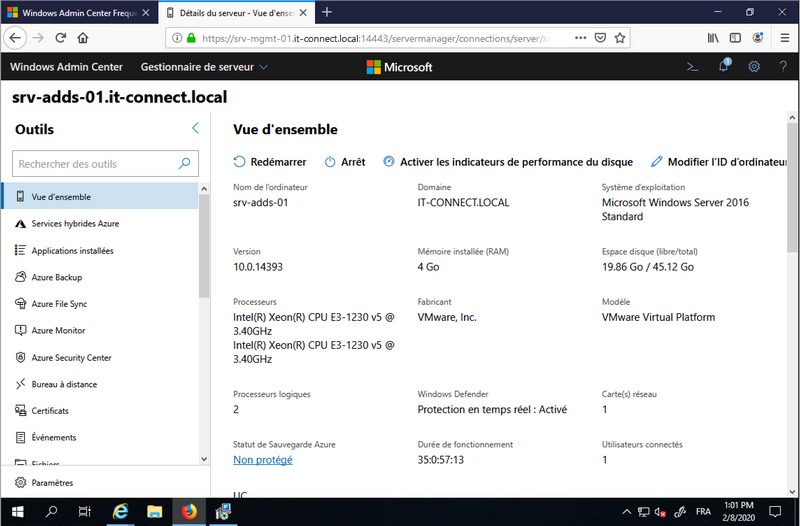

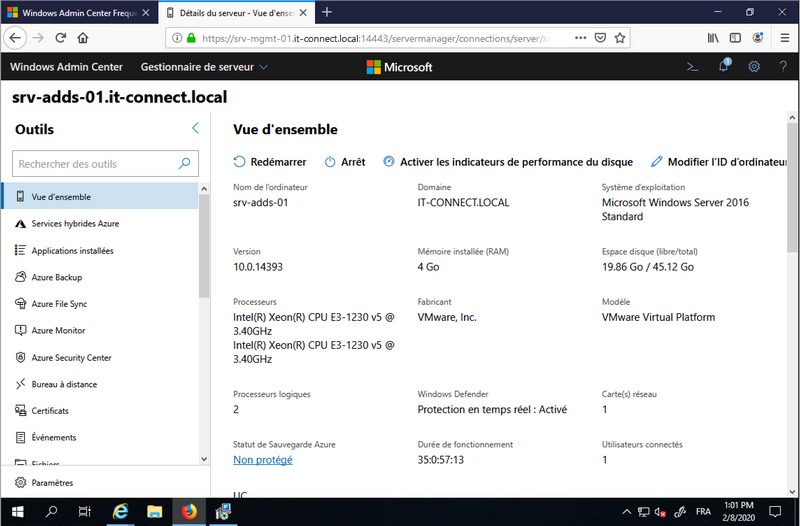

Si l'authentification réussie, vous devriez voir l'état de votre serveur et vous pourrez alors commencer à le manager via Windows Admin Center. Sur la gauche, vous retrouvez l'accès aux différents outils, alors qu'au centre s'affiche la fenêtre correspondante à l'outil sélectionné.

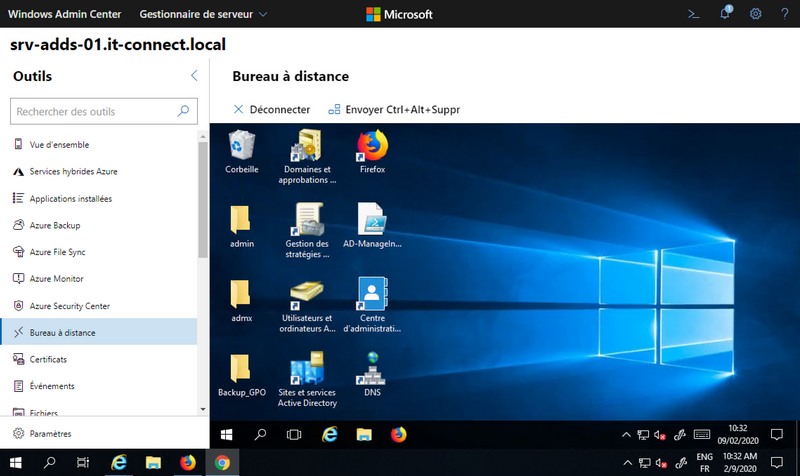

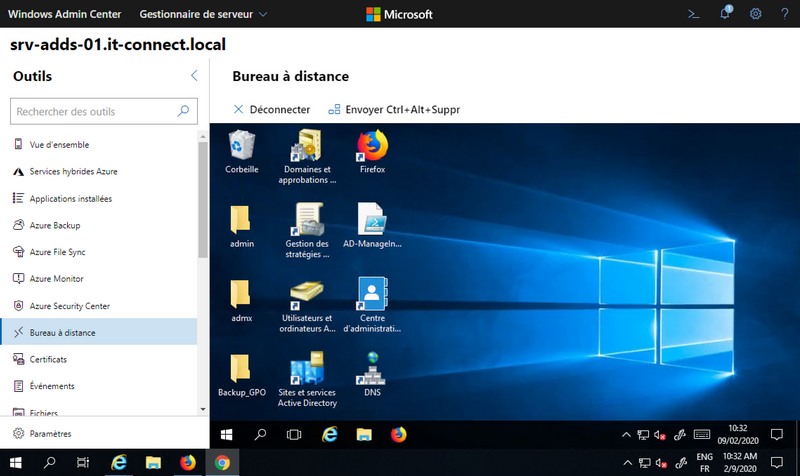

L'outil "Bureau à distance" vous permettra d'ouvrir une session RDP sur votre serveur managé. Pour la partie authentification, vous devrez indiquer un nom d'utilisateur avec le nom Netbios du domaine : DOMAINE\Utilisateur, par exemple : IT-CONNECT\Administrateur. Sinon, je ne sais pas pourquoi mais l'authentification échoue avec l'UPN.

Vous pouvez ajouter vos autres serveurs, ainsi que des postes de travail si vous le souhaitez (cela nécessite de configurer WinRM) et explorer les différents outils à votre disposition. Ce qui intéressant pour les serveurs c'est d'ajouter les extensions, par exemple Dell OpenManage si vous avez un serveur Dell pour obtenir des informations supplémentaires.