I. Présentation

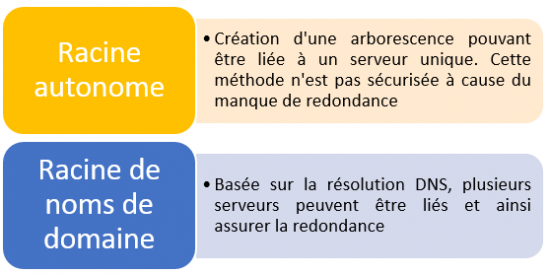

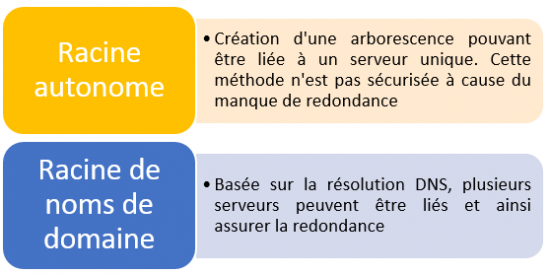

Le serveur DFS est désormais installé, passons à la configuration. Avant cela, sachez qu’il existe deux types de racine DFS : Racine autonome et racine de noms de domaine.

II. Création d’une racine DFS autonome

L’infrastructure décrite en début de document nécessite l’utilisation d’une racine de noms de domaine, mais, pour vous montrer la mise en place d’une racine autonome voici la procédure à suivre.

Dans ce cas, je vais créer une racine autonome nommée « IT-CONNECT-AUTONOME ».

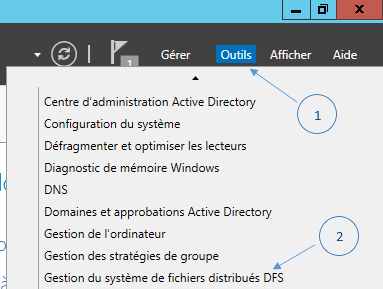

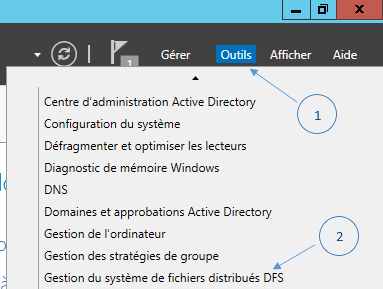

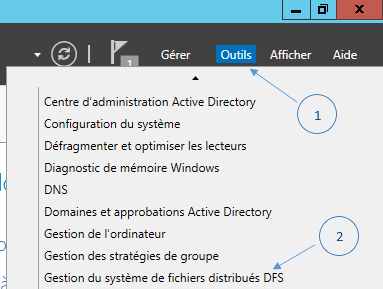

Ouvrez le gestionnaire de serveur, cliquez sur « Outils » puis ouvrez la console « Gestion du système de fichiers distribués DFS ».

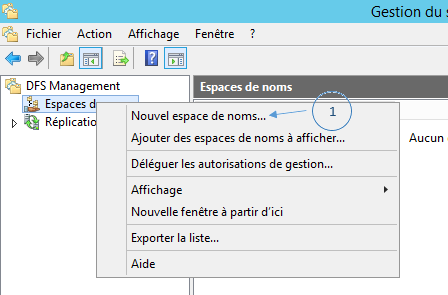

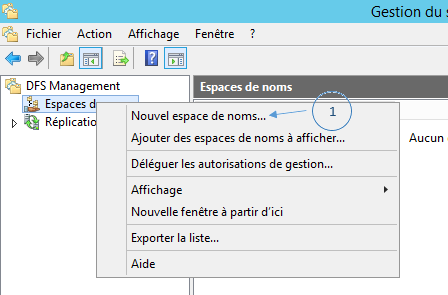

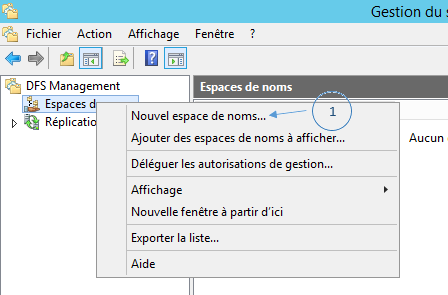

Effectuez un clic droit sur « Espaces de noms » et « Nouvel espace de noms… ».

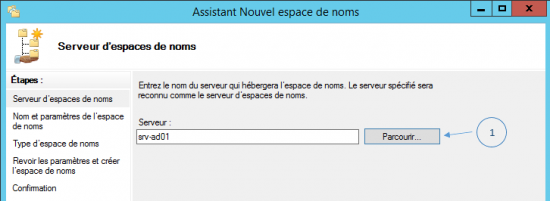

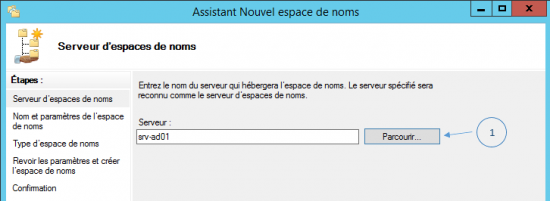

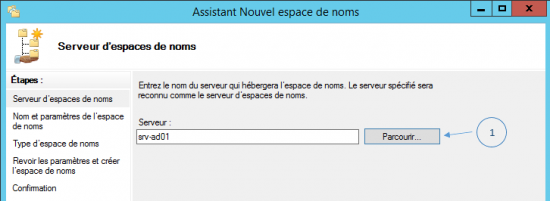

Indiquez le serveur d’espaces de noms qui hébergera donc les espaces de noms, ce serveur n’a pas vocation à héberger lui-même les données. En effet, il sert uniquement de redirecteur entre vos dossiers DFS virtuels et les dossiers partagés physiques qui contiennent les données, des données qui sont stockées sur un ou plusieurs autres serveurs.

Il est recommandé d’utiliser un serveur pour l’espace de noms, et, plusieurs autres serveurs pour l’hébergement des données.

Cliquez sur « Parcourir… » pour rechercher le serveur qui hébergera l’espace de noms en cours de création. Cliquez sur « Suivant » une fois la sélection effectuée.

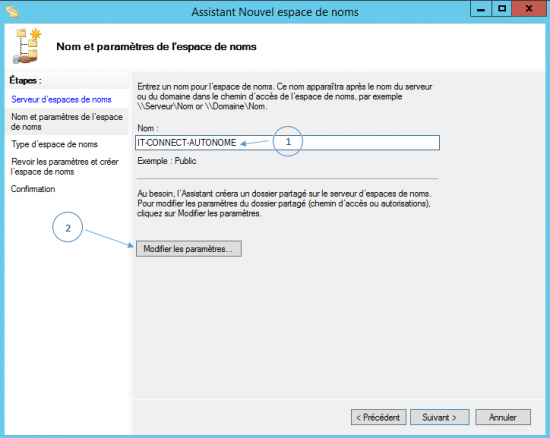

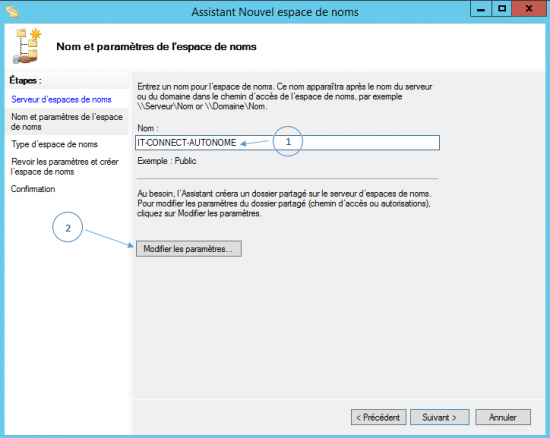

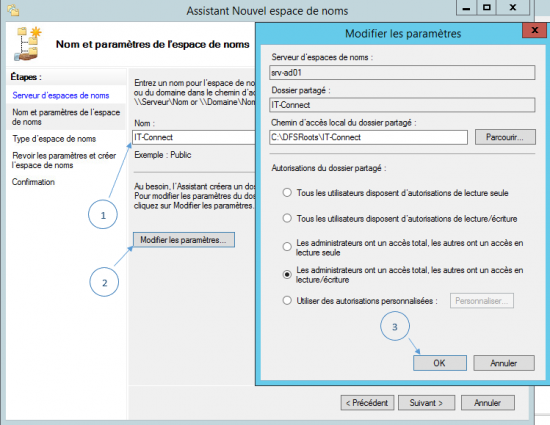

Indiquez le nom de votre espace de noms dans le champ « Nom », pour ma part j’indique « IT-CONNECT-AUTONOME ». Cliquez sur « Modifier les paramètres ».

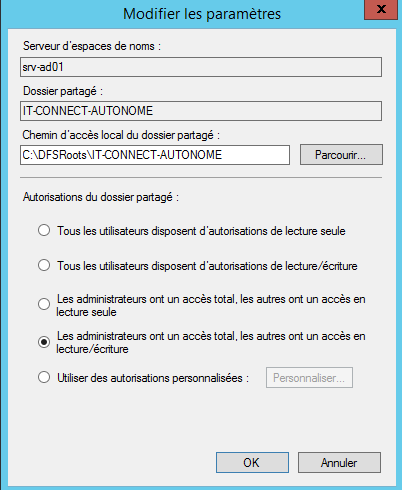

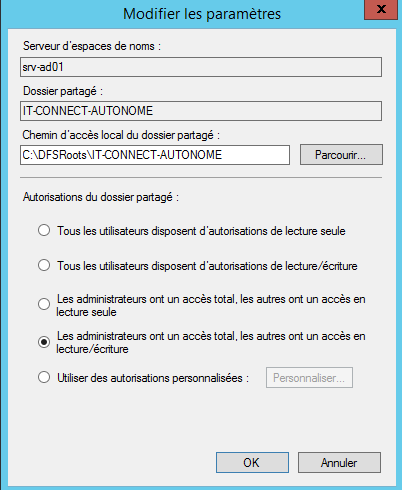

Ce volet vous permet de configurer les autorisations par défaut du dossier partagé. Je sélectionne « Les administrateur ont un accès total, les autres ont un accès en lecture/écriture » pour commencer. Cliquez sur « OK » une fois votre choix effectué puis sur « Suivant » pour continuer.

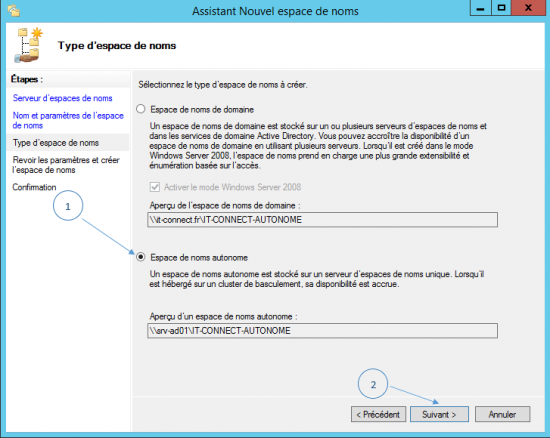

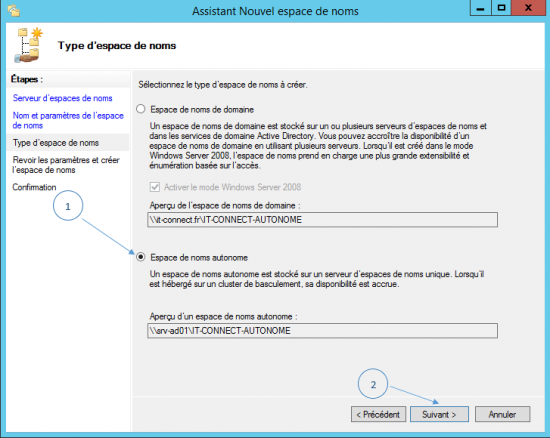

Sélectionnez « Espace de noms autonome » puisque cette partie correspond la mise en place d’un espace de noms autonome. Cliquez sur « Suivant ».

Comme précisé dans l’assistant, pour garder de la sécurité par la redondance en mode autonome vous devez utiliser un cluster de basculement de serveurs de fichiers.

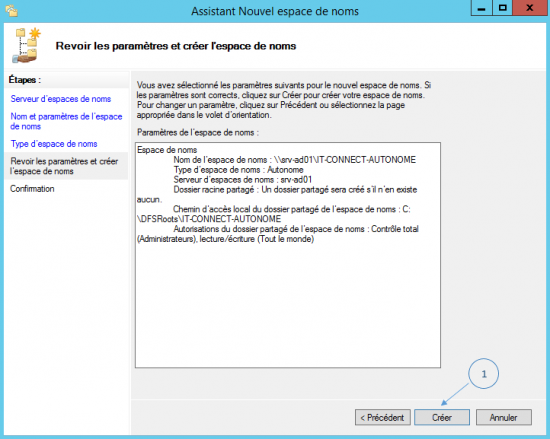

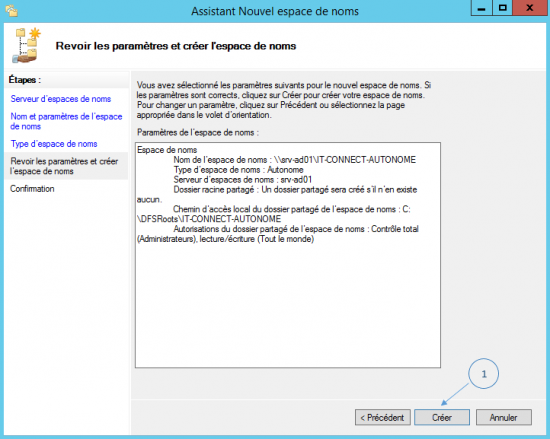

Vérifiez vos paramètres et cliquez sur « Créer ».

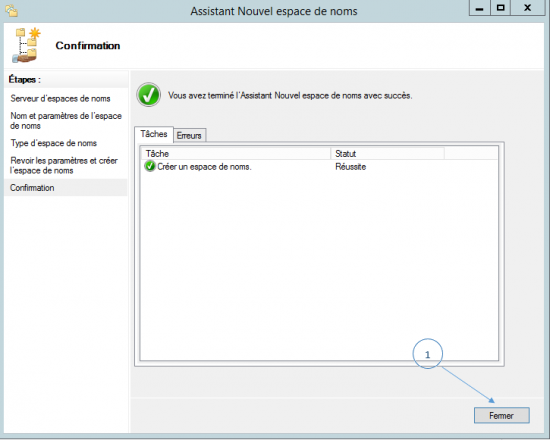

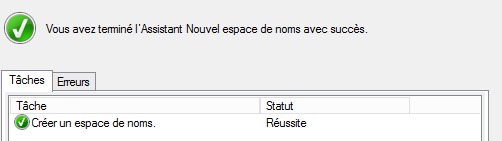

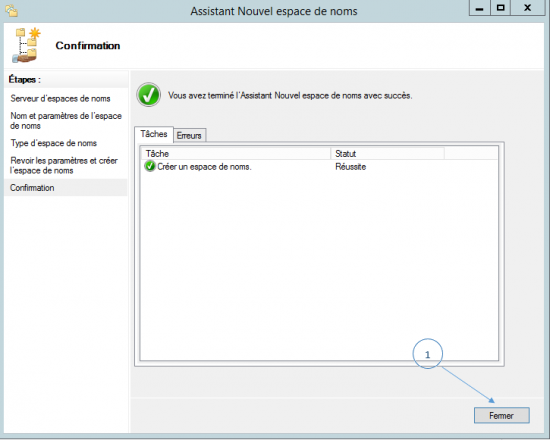

Une fois la confirmation de création qui s’affiche, cliquez sur « Fermer ». L’onglet « Erreurs » permet de visualiser les éventuelles erreurs qui se sont produites pendant la création, pensez à consulter l’onglet.

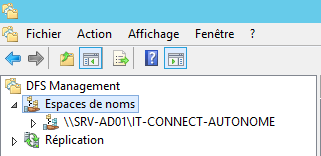

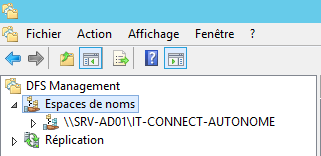

Dans la console « Gestion du système de fichiers distribués DFS », l’espace de noms apparaît sous « Espaces de noms ».

Vous pouvez accéder à l’espace de noms autonome en saisissant :

\\SRV-AD01\IT-CONNECT-AUTONOME

III. Création d’une racine DFS espace de noms de domaine

Passons à la création d’une racine espace de noms de domaine, que nous appellerons « IT-Connect » afin de correspondre à l’infrastructure présentée. Il est à noter que les racines de ce type sont inscrites dans l’annuaire Active Directory.

Ouvrez le gestionnaire de serveur, cliquez sur « Outils » puis ouvrez la console « Gestion du système de fichiers distribués DFS ».

Effectuez un clic droit sur « Espaces de noms » et « Nouvel espace de noms… ».

Sur le même principe que pour la racine autonome, indiquez le serveur d’espaces de noms qui hébergera donc les espaces de noms.

Cliquez sur « Parcourir… » pour rechercher le serveur qui hébergera l’espace de noms en cours de création. Pour ma part, j’indique « SRV-AD01 », ensuite, cliquez sur « Suivant » une fois la sélection effectuée.

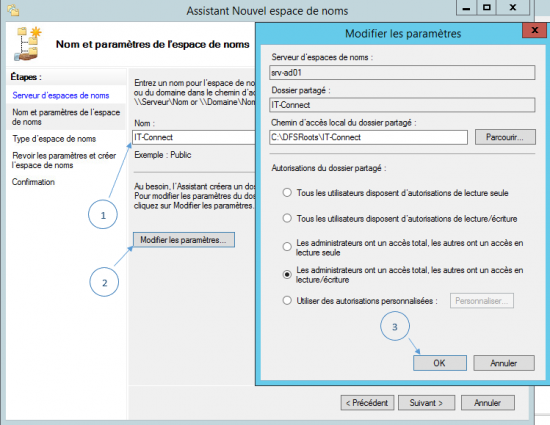

Indiquez le nom de votre racine, pour ma part j’indique « IT-Connect ». Ensuite, cliquez sur « Modifier les paramètres » et définissez les droits d’accès à l’espace de noms. Enfin, validez en cliquant sur « OK » puis sur « Suivant ».

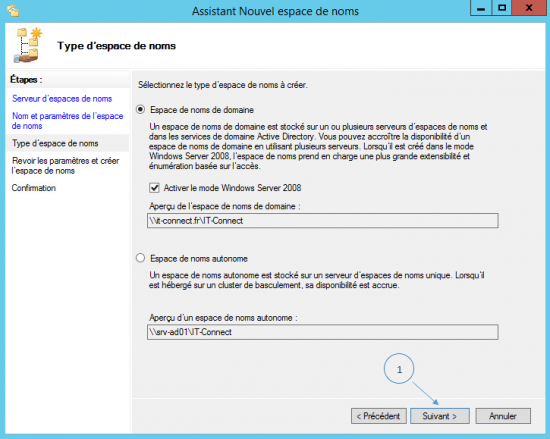

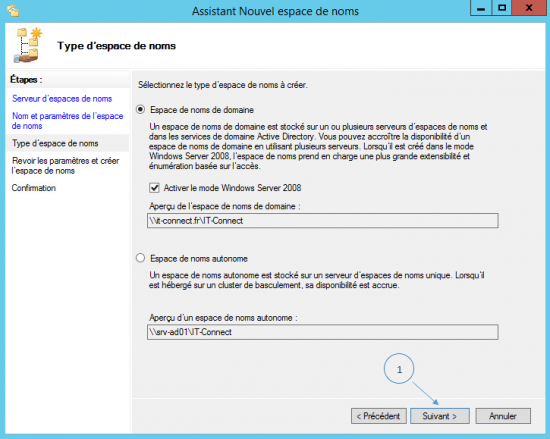

Cette fois-ci, sélectionnez « Espace de noms de domaine ». Activer si vous le souhaitez le mode Windows Server 2008 qui permet de :

- Activer l’énumération basée sur l’accès (ABE – Access Based Enumeration)

- Plus d’extensibilité

Pour utiliser ce mode vous devez :

- Niveau fonctionnel de la forêt en Windows Server 2003 minimum

- Niveau fonctionnel du domaine en Windows Server 20008 minimum

- Les serveurs DFS exécutent Windows Server 2008 minimum

Si ces prérequis ne sont pas valables dans votre cas, l’option sera grisée et ne pourra pas être activée.

Cliquez sur « Suivant » pour continuer.

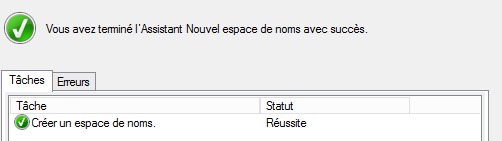

La fenêtre de résumé apparaît, cliquez sur « Créer » pour créer la racine DFS. Patientez un instant, jusqu’à obtenir le message de validation de la création. Cliquez sur « Fermer ».

Étant donné que la racine DFS espace de noms fonctionne par résolution DNS notamment sur une résolution DNS du nom de domaine, comme par exemple dans ce cas le domaine « it-connect.fr », il faudra utiliser la commande suivante pour accéder à l’espace :

\\it-connect.fr\IT-Connect

IV. Ajouter un serveur d’espaces de noms supplémentaire

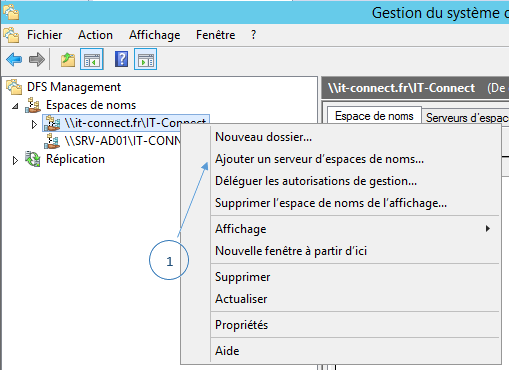

Dans le cadre d’une racine d’espace de noms, il est possible d’ajouter plusieurs serveurs DFS étant donné que cela fonctionne sur de la résolution DNS.

Cela permettra, pour la même racine DFS, d’utiliser plusieurs serveurs et ainsi d’assurer la redondance et la haute disponibilité du service.

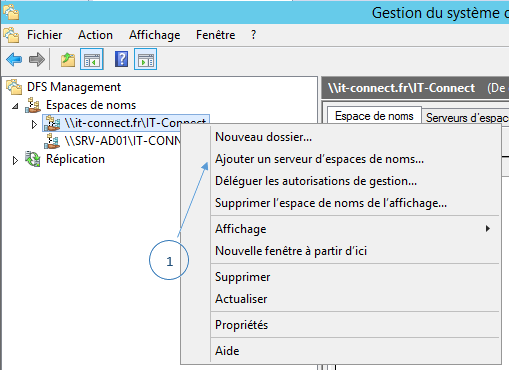

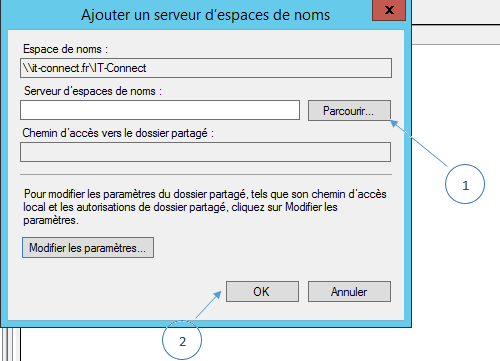

Pour ajouter un serveur DFS, effectuez un clic droit sur la racine DFS que nous venons de créer et, cliquez sur « Ajouter un serveur d’espaces de noms ».

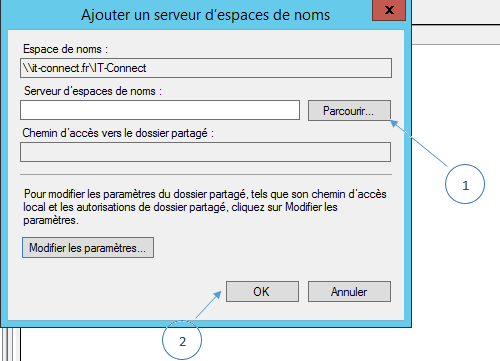

Cliquez sur « Parcourir » afin de rechercher le serveur dans l’annuaire Active Directory. Modifiez éventuellement les droits en cliquant sur « Modifier les paramètres » et validez en cliquant sur « OK ».

Vous trouverez ce serveur supplémentaire dans l’onglet « Serveurs d’espaces de noms » en sélectionnant la racine DFS dans l’arborescence sur la gauche.

V. Création d’un dossier – liaison DFS

Afin de créer un dossier – également appelé « liaison DFS », suivez la procédure suivante.

Pour information, la création d’une liaison DFS est identique que ce soit pour une racine autonome ou une racine espace de noms de domaine.

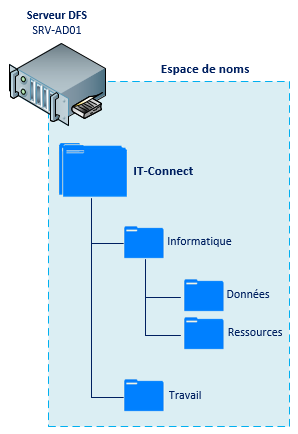

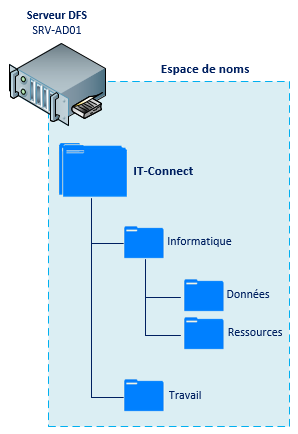

Créons l’arborescence suivante :

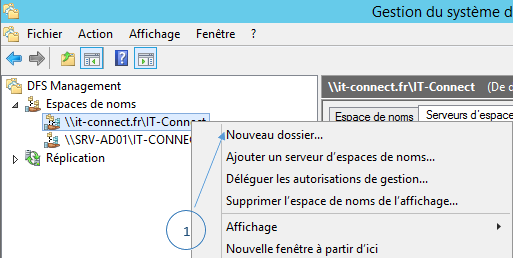

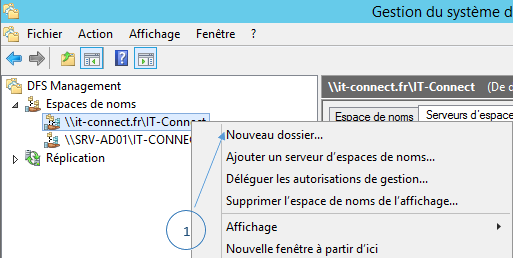

Dans la console « Gestion du système de fichiers distribués DFS », effectuez un clic droit sur la racine DFS que nous avons créé précédemment. Cliquez sur « Nouveau dossier ».

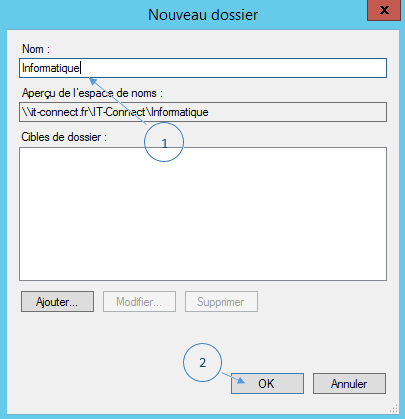

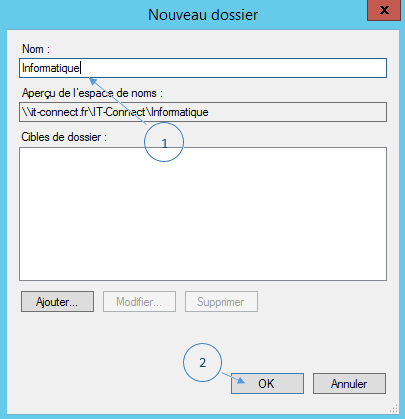

Remplissez le champ « Nom », par exemple par « Informatique » vu que c’est le premier dossier de l’arborescence que je souhaite créer. Cliquez sur « OK » pour valider.

Nous ajouterons des « Cibles de dossier » lors de la prochaine étape.

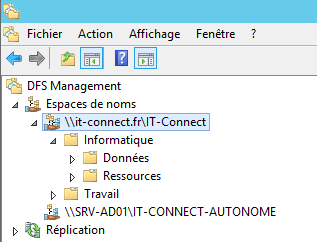

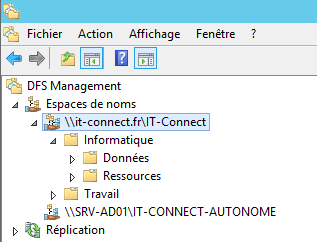

Recommencez cette opération de façon à créer l’arborescence présentée sur le schéma ci-dessus. Pour créer un sous-dossier à « Informatique », positionnez-vous sur ce dossier.

Vous obtiendrez le résultat suivant :

VI. Ajouter une cible à un dossier – liaison DFS

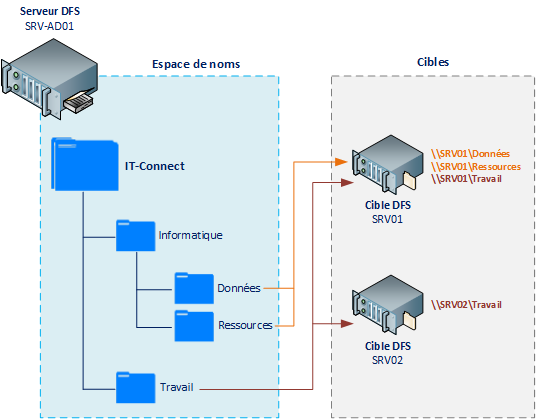

La seconde étape une fois les liaisons DFS créées c’est d’ajouter les cibles afin d’établir un lien entre le dossier virtuel et l’espace partagé sur lequel sont situées les données.

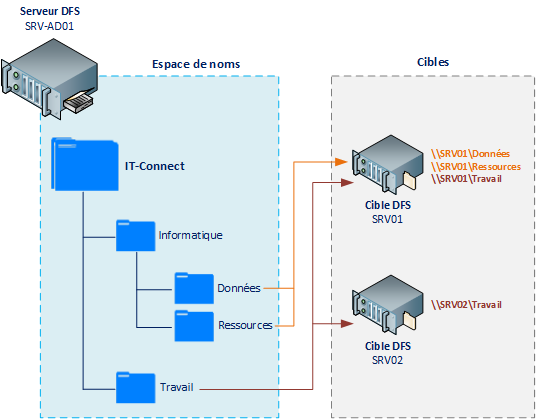

Rappel de l’architecture souhaitée :

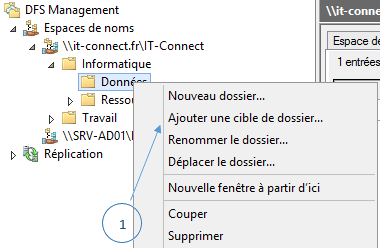

Commençons par le dossier « Données », enfant du dossier « Informatique ». Pour ajouter une cible, procédez comme ceci :

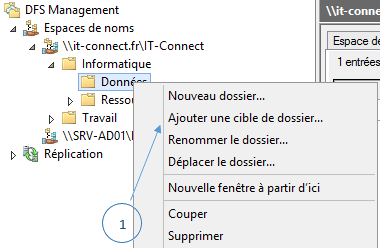

Effectuez un clic droit sur « Données » puis « Ajouter une cible de dossier ».

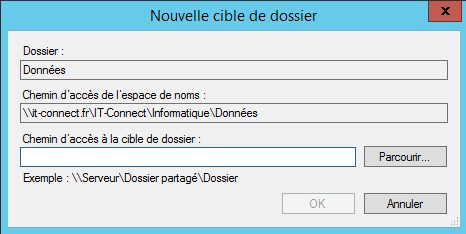

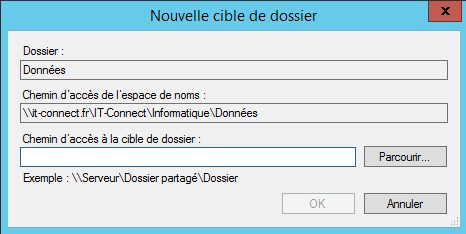

Une fenêtre apparaît, deux options s’offrent à vous :

- Saisir le chemin UNC vers le dossier partagé du serveur qui sert de cible et valider

- Cliquez sur « Parcourir » pour parcourir le réseau et trouver le dossier partagé cible

Remarque : Il est préférable de créer auparavant le dossier partagé sur le serveur cible auparavant, même si la création est possible depuis le serveur DFS.

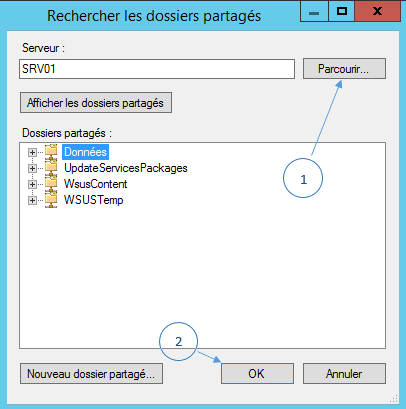

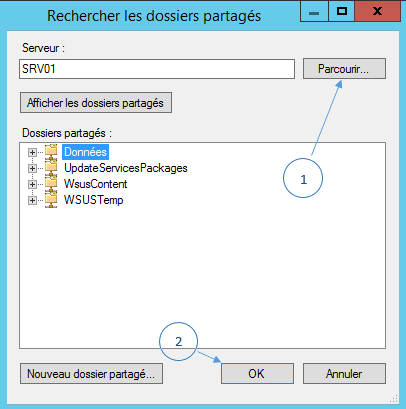

Pour ma part, je choisis de cliquer sur « Parcourir ». La fenêtre « Rechercher les dossiers partagés » apparaît, cliquez à nouveau sur « Parcourir » et recherchez votre serveur dans l’annuaire. Pour ma part, il s’agit de « SRV01 ».

Une fois le serveur sélectionné, les dossiers partagés qu’il contient sont affichés. Sélectionnez le dossier cible qui doit être lié à la liaison DFS. Je choisis le partage « Données » qui sera la cible de la liaison DFS « Données ». Validez en cliquant sur « OK » par deux fois.

Recommencez cette opération pour chaque cible afin de créer l’architecture souhaitée.

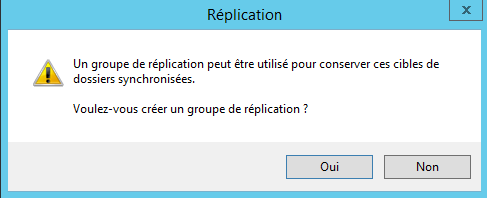

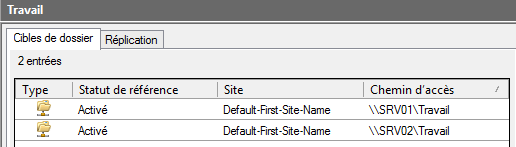

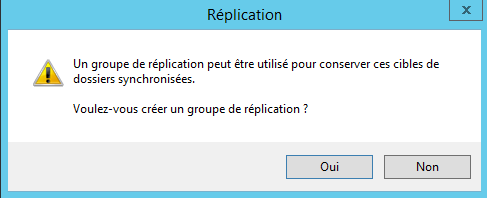

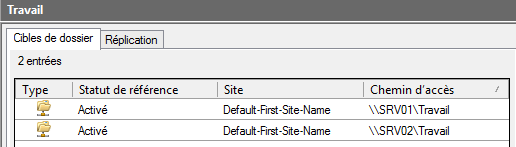

Si comme moi, vous avez deux cibles pour un seul et même dossier (exemple : « Travail » qui a pour cible SRV01 et SRV02), vous verrez ce message apparaître :

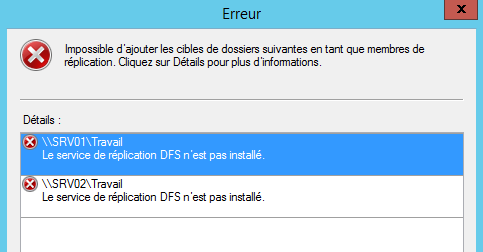

Cliquez sur « Non » pour le moment car nous n’avons pas encore installé la fonctionnalité de réplication DFS (DFSR). Cependant, il sera impératif de configurer la réplication plus tard pour que les données soient synchronisées entre les deux serveurs cibles.

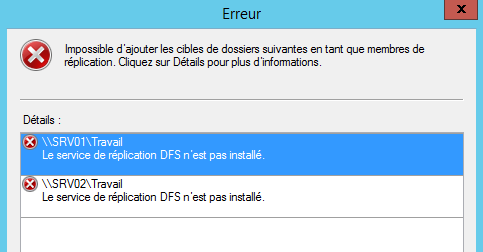

Si vous décidez de cliquer sur « Oui », vous obtiendrez le message suivant :

Ceci est logique car nous n’avons pas installé la fonctionnalité DFSR comme je vous le disais précédemment. Consultez les articles suivant pour suivre l’installation de DFS Replication et sa configuration.

Pour pousser encore plus loin les possibilités de test, il peut être nécessaire de virtualiser un système de virtualisation, autrement dit de faire de la virtualisation dans la virtualisation. Des produits comme VMware ESXi 5.0 ou VMware Workstation permettent ce genre de procédé qui est connu sous le nom de nested virtualization.

Pour pousser encore plus loin les possibilités de test, il peut être nécessaire de virtualiser un système de virtualisation, autrement dit de faire de la virtualisation dans la virtualisation. Des produits comme VMware ESXi 5.0 ou VMware Workstation permettent ce genre de procédé qui est connu sous le nom de nested virtualization.