Test Konyks eCosy : un boitier pour contrôler votre radiateur électrique à distance !

samedi 15 octobre 2022 à 09:30I. Présentation

Dans cet article, nous allons parler du boîtier Konyks eCosy, dont l'objectif est de vous permettre de piloter votre radiateur électrique à distance, à partir de votre smartphone ou d'un assistant vocal comme Alexa ou Google Assistant. Un sujet qui tombe à pic dans cette période tendue où le prix de l'énergie flambe et où l'on commence à avoir besoin de se chauffer.

À partir du moment où le boîtier Konyks eCosy est relié au fil pilote de votre radiateur électrique, ce dernier devient un radiateur connecté ! En effet, nous allons pouvoir :

- Définir un planning de chauffe précis, jour par jour, avec un découpage par plages de 30 minutes, pour indiquer dans quel mode doit fonctionner notre radiateur (hors gel, éco, confort, etc.)

- Utiliser un mode "Vacances" qui permet de "couper" le radiateur pendant X jours en cas d'absence prolonger

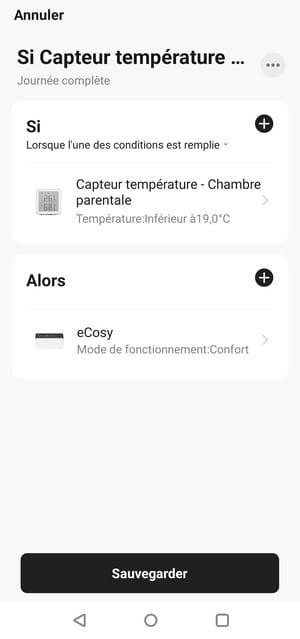

- Créer des scénarios pour déclencher le radiateur selon un autre événement, notamment en se basant sur la température relevée par le thermomètre Konyks Termo, par exemple.

Chaque boîtier Konyks eCosy peut gérer un seul radiateur, à moins que les radiateurs soient connectés en série et il est commercialisé au prix de 49,90 euros. Ce produit issu de la French Tech est commercialisé depuis 2020, et on le retrouve sur différents sites, notamment Amazon ou la boutique officielle de la marque.

Le boîtier Konyks eCosy est compatible avec tous les radiateurs électriques muraux équipés d'un fil pilote, que ce soit un radiateur à inertie fluide, à inertie sèche, etc... Je l'ai connecté à un radiateur de la marque Acova.

II. Package, design, contenu de la boîte

Le packaging aux couleurs habituelles de Konyks nous donne un bel aperçu du produit en lui-même, ainsi que sur ses fonctions clés : "Commande et programmation à distance de radiateurs électriques muraux", avec connexion WiFi, commande vocale ou commande par application, ainsi que l'aspect automatisation.

Dans la boîte, nous avons les éléments suivants : le boîtier eCosy, un guide d'utilisation et un kit de fixation constitué de chevilles et vis. En complément, une bande d'adhésif double face 3M est fournie : personnellement je préfère ce mode de fixation plutôt que les chevilles, d'autant plus que le boîtier pèse seulement 116 grammes.

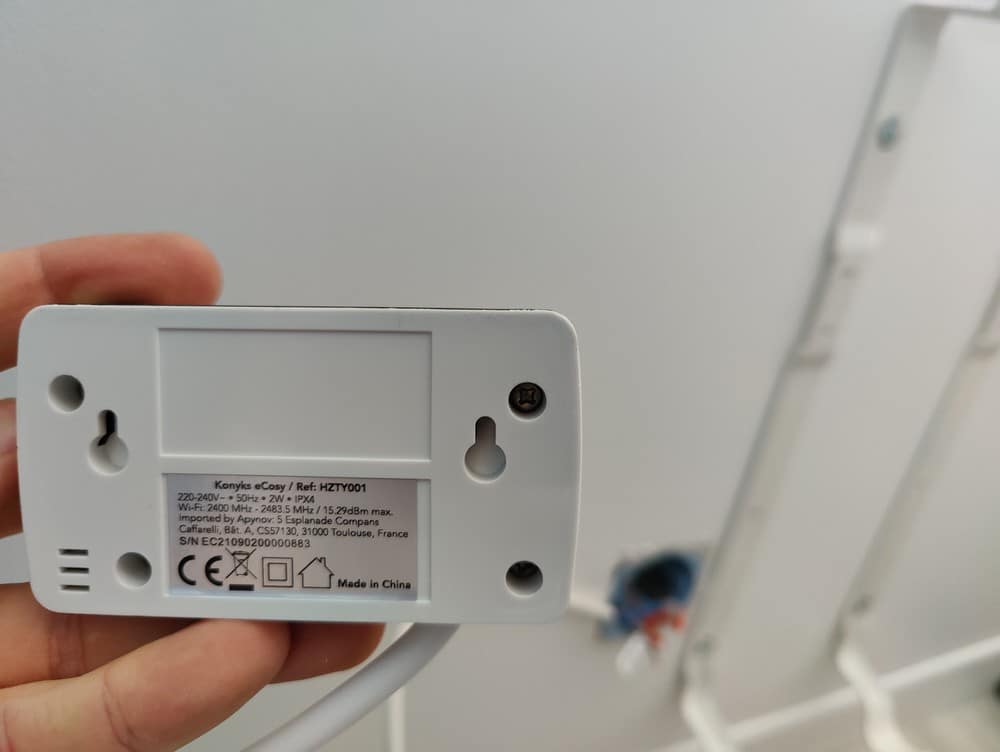

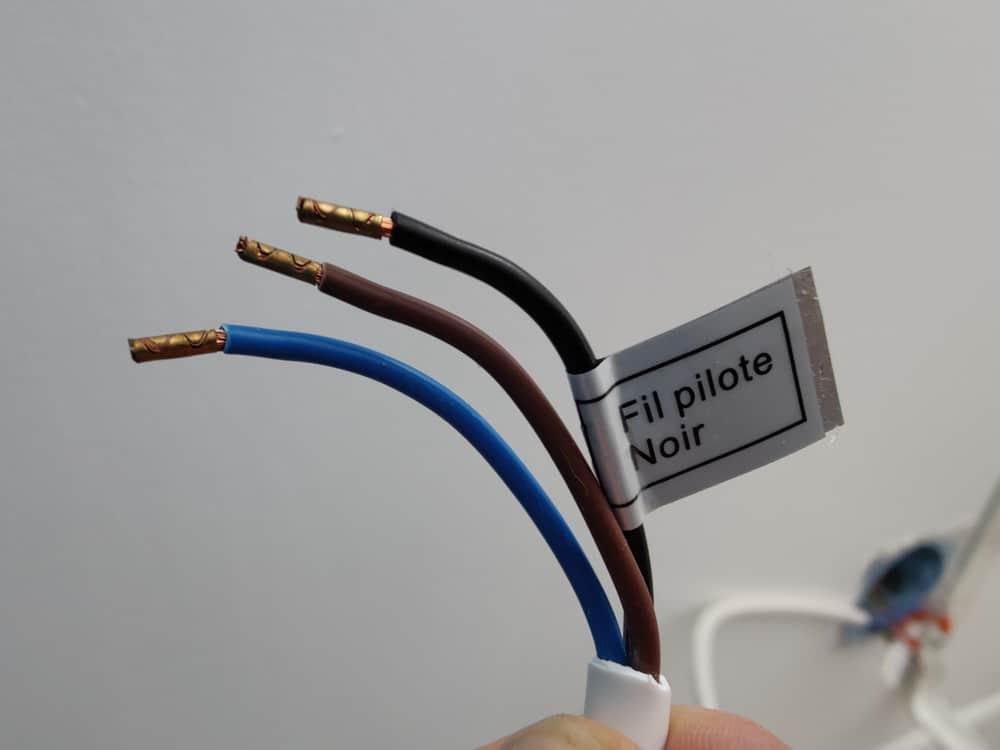

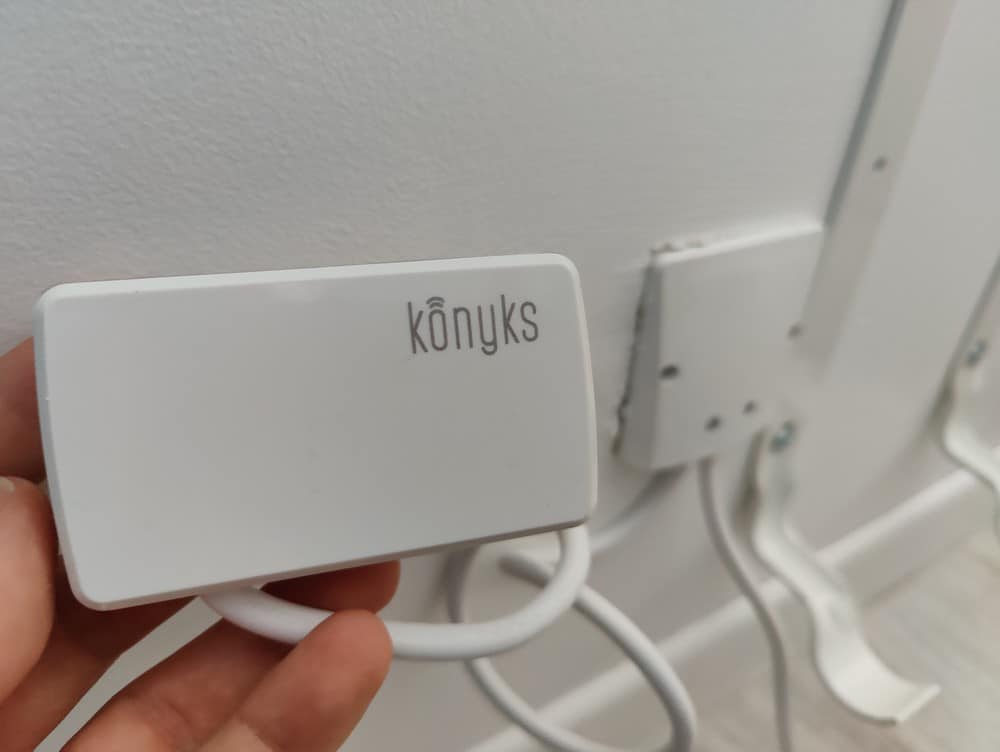

Le boîtier eCosy est relativement compact : 9 x 5 x 2.5 cm. Cela lui permettra de se faire une place entre le mur et le radiateur. Il n'est pas nécessaire qu'il soit visible puisqu'il y a une remontée des informations sur le smartphone. Pour le fixer au mur, tout le nécessaire est inclus. Il ne fonctionne pas avec des piles d'où la présence de trois fils : deux pour l'alimentation et un troisième pour les communications avec le radiateur. Le câble électrique intégré mesure 50 cm.

Entièrement blanc avec la façade supérieure noire, ce boîtier en plastique sera capable de se faire discret puisqu'une majorité des radiateurs sont blancs. Disons qu'il a un design passe-partout et c'est tant mieux.

III. Installation Konyks eCosy

Avant de pouvoir associer le boîtier Konyks eCosy à son smartphone, il faut passer un peu de temps à l'installer. Il va de soi qu'en fonction de votre installation existante, cela sera plus ou moins facile. En ce qui me concerne, l'installation fut assez simple grâce à l'accès direct à la boîte de connexion, après avoir retiré le radiateur.

Pour la phase et le neutre, il suffit de connecter les câbles dans les bornes Wago déjà en place pour le radiateur. Avec des bornes Wago à trois emplacements, c'est suffisant. Tandis que pour le fil pilote, j'ai ajouté une borne Wago pour connecter le fil pilote du radiateur avec celui du boîtier eCosy.

L'écran du boîtier eCosy affiche plusieurs informations, dont l'état du WiFi ainsi qu'un voyant qui représente le mode actif sur le radiateur. Par exemple, c'est un soleil pour le mode confort.

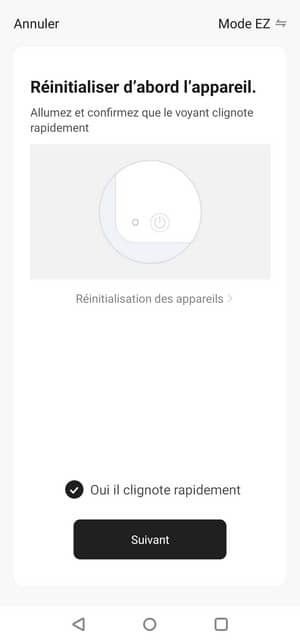

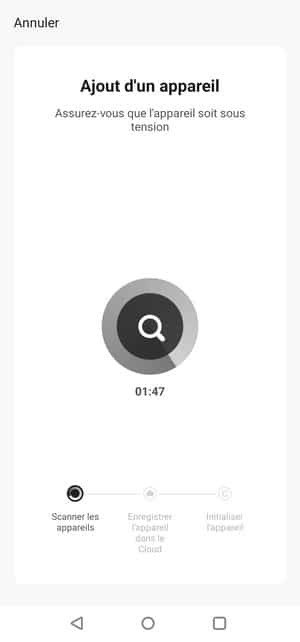

Le boîtier Konyks eCosy étant connecté au radiateur et alimenté en électricité, il s'allume. De ce fait, il devient possible de l'intégrer à l'application Konyks (ou les applications Tuya). Le processus d'intégration est classique : on ajoute un appareil, ici "Chauffage", on indique le réseau WiFi et la recherche est lancée... Cette fois-ci, j'ai dû m'y reprendre à plusieurs fois avant que la connexion soit établie. Un peu frustrant, car le signal WiFi était bon.

La phase de mise en route est terminée, regardons les fonctionnalités.

IV. Les fonctionnalités dans l'application Konyks

Dans l'application Konyks, quand on sélectionne le boîtier eCosy, nous arrivons sur un panneau de contrôle sur fond bleu. Celui-ci permet de changer le mode du radiateur à distance. Voici la liste des modes disponibles : confort, confort -1 degré, confort -2 degrés, éco et hors gel.

La température en elle-même ne peut pas être définie à partir de l'application : on gère le passage d'un mode à un autre. C'est sur le radiateur qu'il faudra définir la température de consigne de chaque mode. En complément, l'application permet d'éteindre ou d'allumer le radiateur, toujours à distance.

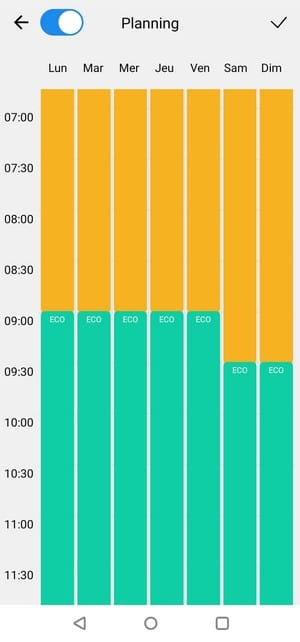

Lorsque le planning est activé, nous avons la possibilité de définir le mode pour chaque jour de la semaine, par tranche de 30 minutes. Ainsi, on peut réaliser une programmation précise et adaptée à nos besoins. Par exemple, on peut chauffer moins en journée, mais plus en soirée lorsque l'on est présent à la maison.

Le mode "Voyage" permet de basculer en mode "hors gel" pendant X jours ; ensuite, le planning habituel reprend le pouvoir. Pratique lorsque l'on s'absente le temps d'un week-end ou pendant une ou deux semaines de vacances.

Quand on passe en mode confort à 21 degrés, par exemple, le radiateur se déclenchera...ou pas : cela dépend du radiateur. S'il fait déjà 22 degrés (relevé par le capteur de température intégré au radiateur), il ne se mettra pas en route immédiatement.

Dans le cas où l'on est équipé d'un capteur de température Konyks Termo, on peut imaginer un planning un peu plus dynamique, ou intelligent, disons, car il n'est pas forcément fixe. Par exemple, on peut créer un scénario du style : "Si la température relevée par le thermomètre de la chambre est inférieure à 20 degrés, alors on passe le radiateur en mode confort". Ainsi, on n'agit pas de façon systématique selon un planning, mais plutôt sur événement.

On peut citer d'autres exemples :

- Choisir le mode de chauffe selon l'heure de lever ou de coucher du soleil (comme on peut le faire avec les volets)

- Choisir le mode de chauffe selon la température extérieure (valeur en dessous ou en dessus d'une valeur spécifique)

- Adapter le mode de chauffe si une fenêtre ou une porte est ouverte (nécessite un capteur comme le Konyks Senso).

À mon sens, le plus intéressant est de s'appuyer sur la température relevée par un capteur de température d'intérieur.

Enfin, pour les amateurs d'assistants vocaux, sachez que l'eCosy s'associe facilement avec Amazon Alexa et Google Assistant. Ainsi, un ensemble de commandes vocales sont disponibles. Par exemple : "Alexa, mets le radiateur de la chambre en mode confort" ; "Alexa, éteins le chauffage".

V. Conclusion

Le boîtier Konyks eCosy permet-il d'effectuer des économies d'énergie ? Certainement, si l'on affine bien la programmation, notamment si l'on s'appuie sur un capteur de température complémentaire au radiateur. Je n'ai pas encore assez de recul quant à l'utilisation de ce produit. Il ne faut pas oublier que cela dépend aussi de votre radiateur : si c'est un "grille-pain", on ne peut pas faire de miracles... Par contre, il est possible de faire des optimisations, ça, c'est certain. Certes, il y a un investissement de départ qui n'est pas anodin en fonction du nombre de radiateurs à piloter, mais sur le long terme, le contrôle intelligent du chauffage devient un levier intéressant pour réaliser des économies. L'objectif est clair : on chauffe uniquement quand c'est réellement nécessaire.

Commercialisé au prix de 49,90 euros (qui peut varier selon les boutiques), le Konyks eCosy est positionné dans la moyenne pour un appareil de ce type.

The post Test Konyks eCosy : un boitier pour contrôler votre radiateur électrique à distance ! first appeared on IT-Connect.