Activer WinRM par GPO sous Windows Server

lundi 17 novembre 2014 à 10:27I. Présentation

WinRM, Windows Remote Management, est une fonctionnalité implémentée par Microsoft dans ses systèmes d’exploitation afin d’autoriser la gestion à distance via PowerShell.

Dans un tutoriel précédent, j’ai expliqué comment activer et configurer manuellement WinRM : Configurer WinRM. Vous trouverez également des détails dans cet article concernant le fonctionnement de WinRM.

Pour en revenir au cas présent, nous allons créer une GPO qui permettra d’automatiser l’activation et la configuration de WinRM par Stratégie de groupe (GPO).

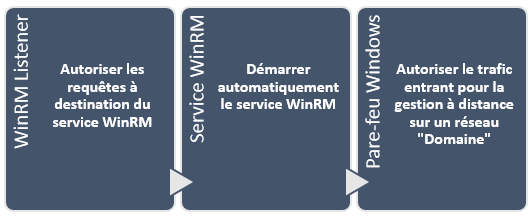

Cette automatisation doit être configurée en trois étapes :

II. Autoriser la gestion à distance via WinRM

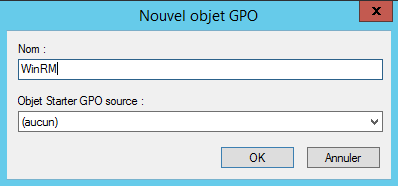

Dans la console de gestion des GPO, je commence par créer une GPO nommée “WinRM” qu’il suffira ensuite d’appliquer à l’OU contenant la ou les machines à affecter.

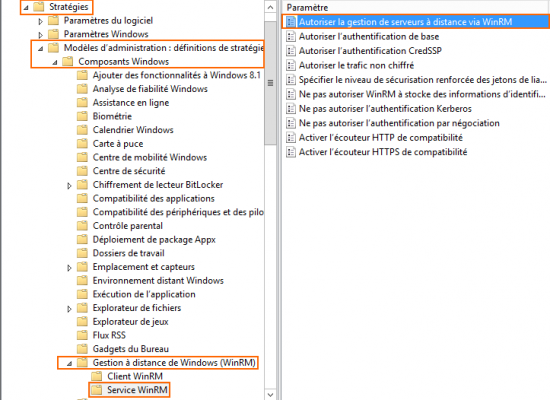

Parcourez l’arborescence comme ceci : Configuration ordinateur, Stratégies, Modèles d’administration, Composants Windows

A cet endroit, vous trouverez un paramètre nommé “Autoriser la gestion de serveurs à distance via WinRM“, double-cliquez dessus.

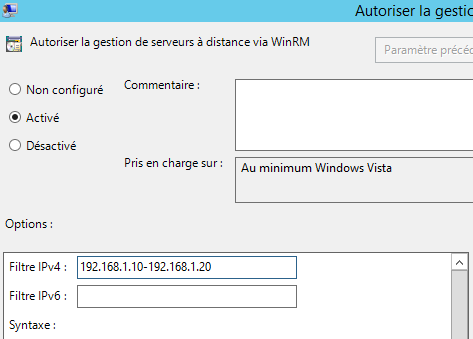

Activez le paramètre et remplissez les deux champs “Filtre IPv4” et “Filtre IPv6“. Si vous indiquez rien, les connexions seront refusées, une * permettra d’accepter les connexions provenant de n’importe quelle adresse IP. Ce que je recommande : Préciser des hôtes séparément ou une plage d’adresse comme par exemple : 192.168.1.10-192.168.1.20, on peut imaginer que cette plage correspond à la plage des machines utilisées par le service informatique, ainsi uniquement ces machines là seront autorisées à ce connecter en WinRM.

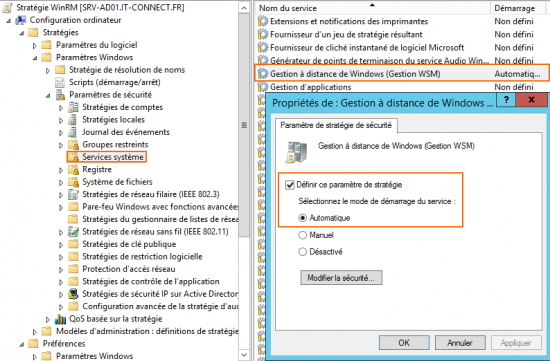

III. Démarrer automatiquement le service WinRM

Passons à la seconde étape, à savoir le démarrage automatiquement du service de gestion à distance. Pour cela, toujours dans les Stratégies de Configuration ordinateur on ira :

Paramètres Windows, Paramètres de sécurité, Services système

Double-cliquez sur un service nommé “Gestion à distance de Windows (Gestion WSM)“, définissez le paramètre pour activer de façon Automatique le service. Validez.

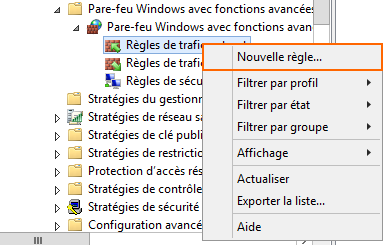

IV. Autoriser WinRM dans le Pare-feu

Dernier point de configuration de la GPO : Le pare-feu. Toujours dans les Paramètres de sécurité, accédez à “Pare-feu Windows avec fonctions avancées” et encore une fois à “Pare-feu Windows avec fonctions avancées“. Effectuez un clic droit sur “Règles de trafic entrant” et cliquez sur “Nouvelle règle“.

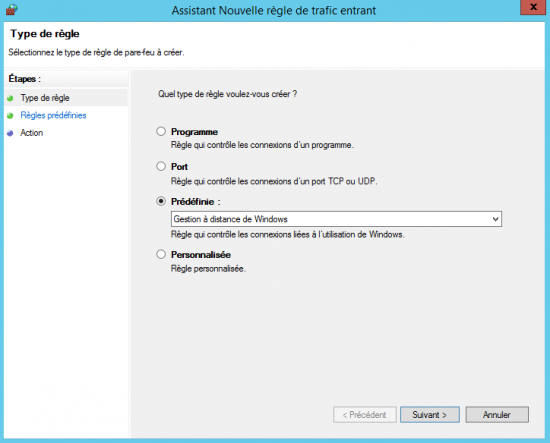

Cela étant un service connu de Windows, il existe une configuration prédéfinie qui permettra d’autoriser le port nécessaire (5985) à l’accès WinRM. Dans la liste “Prédéfinie“, sélectionnez “Gestion à distance de Windows” et continuez.

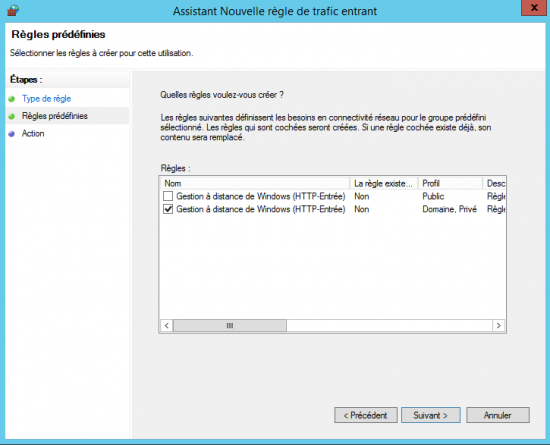

Désactivez la première ligne pour que votre Pare-feu n’autorise pas le trafic entrant à destination de WinRM lors d’une connexion sur un réseau ayant le profil définit sur Public. Poursuivez.

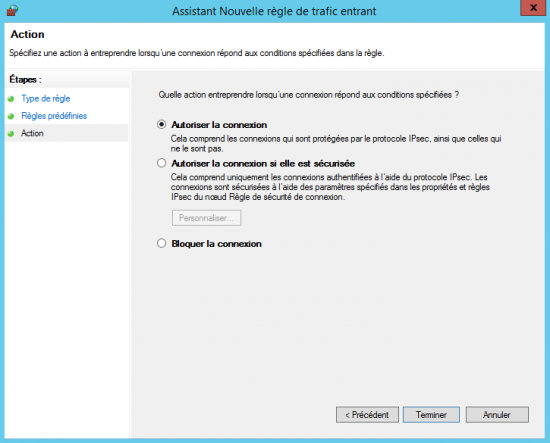

Sélectionnez “Autoriser la connexion” et validez avec “Terminer“.

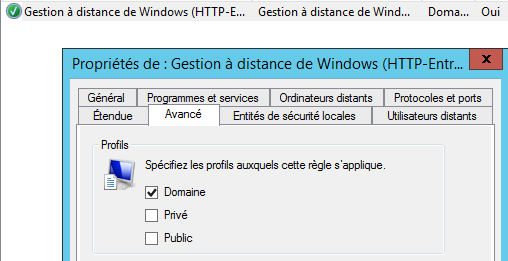

La règle apparaît dans l’interface de configuration de la GPO, double-cliquez sur cette règle. Accédez à l’onglet “Avancé” et décochez le profil “Privé” si vous souhaitez autoriser le trafic entrant à destination de ce service uniquement lors d’une connexion sur un réseau de “Domaine“, ce qui est plus sécurisé.

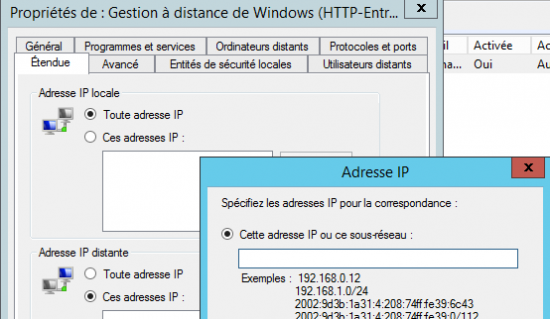

En bonus sécurité, on pourrait indiquer via l’onglet “Étendue” et “Adresses IP distantes” les adresses IP explicitement (ou une plage, un réseau) des machines pour lequel le trafic entrant est autorisé. On reprend alors les mêmes valeurs que pour les connexions autorisées par WinRM lui-même, ainsi pour se connecter il faudra : Être sur un réseau de domaine, faire partie des adresses IP autorisées par WinRM et par le Pare-feu.

Vous pouvez quitter l’éditeur de la stratégie de groupe, la configuration est terminée. Il ne reste plus qu’à appliquer la GPO sur des hôtes et à actualiser les paramètres sur les hôtes concernés afin de bénéficier de la gestion à distance !