G-DATA découvre un nouveau rootkit nommé Uroburos

lundi 3 mars 2014 à 18:20La firme antivirus G-DATA a trouvé récemment un nouveau rootkit sophistiqué nommé « UroBuros » qui a pour fonction de voler des données personnelles. Le malware contient des fichiers drivers (tra3.sys, msw32.sys et vstor32.sys) et des fichiers virtuels (système de fichier FAT et NTFS). Le rootkit prend le contrôle de la machine infectée, cache son activités au système et se réserve le trafic réseau en exécutant des commandes arbitraires. Son nom «Uroburos » et un dérivé du dragon mythique qui mange sa propre queue.

Comment Uroburos fonctionne ?

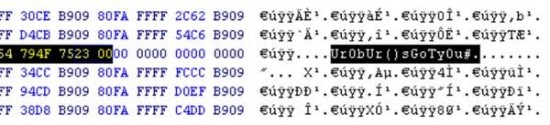

La structure modulaire de ce malware fonctionne avec de nouvelles caractéristiques qui le rendent souple et sophistiqué. La façon dont fonctionne ce malware est en peer-to-peer, cela signifie qu’une machine infectée ayant une connexion internet avec une commande à distance pourrait infecter une autre machine sans connexion Internet au sein du réseau. Il l’aperçoit sur la machine infectée et envoie des informations exfiltré à l'attaquant. Le nom de ce rootkit peut se trouver en brut dans de nombreux fichiers de pilote : “Ur0bUr () sGotyOu #“

De part le nom des fichiers, du type de clé de chiffrement et du comportement des programmes malveillants, la firme antivirus G-Data croit que le même groupe a travaillé derrière un type malware qui a effectué une cyber-attaque en 2008 contre les Etats-Unis avec un malware nommé Agent.BTZ. A cause d’Agent.BTZ en 2008, l'armée américaine a interdit l'utilisation de l'USB et d'autres périphériques amovibles.

Le langage utilisé semble être le russe d’après les éléments récupérés, ce qui montre la relation avec Agent.BTZ. Uroburos vérifie que les fichiers de l’Agent.BTZ soient déjà installés dans le systèmes infectés,si c’est le cas, Uroburos reste inactif. La conception avancée de ce rootkit a nécessité beaucoup de temps et d’investissement et l'appui d'experts en informatique hautement qualifiés.

L'entreprise a révélé que ce rootkit, en raison de son comportement complexe, est resté inconnu depuis les trois dernières années. Actuellement, la firme n’a toujours pas clairement identifié la façon d'infiltration de ce rootkit qui peut se propager via des clés USB, du phishing ou du social engienering