Ce que vous devez savoir à propos des deux failles de sécurité corrigées dans OpenSSL

mercredi 2 novembre 2022 à 08:02La semaine dernière, l'équipe d'OpenSSL avait annoncé la couleur : une faille de sécurité critique sera corrigée le 1er novembre 2022 ! Désormais, OpenSSL 3.0.7 est disponible et cette version corrige deux failles de sécurité avec un risque élevé ! Faisons le point.

Ces deux failles de sécurité critiques, associées aux références CVE-2022-3602 et CVE-2022-3786, affectent uniquement OpenSSL 3.0.0 et les versions supérieures. Certains produits s'appuient sur OpenSSL, mais via la branche 1.X, et dans ce cas, ils ne sont pas concernés par ces deux vulnérabilités. Pour ceux qui utilisent une version 3.0.X d'OpenSSL, il est nécessaire de passer sur la version 3.0.7 dès que possible.

En résumé, il faut retenir :

- Les versions d'OpenSSL de 3.0.0 à 3.0.6 sont vulnérables

- Les versions d'OpenSSL 1.1.1 et 1.0.2 ne sont pas affectées

- Les utilisateurs d'OpenSSL 3.0 doivent migrer vers OpenSSL 3.0.7

Voici quelques informations supplémentaires sur ces deux vulnérabilités :

- CVE-2022-3602 - Vulnérabilité buffer overflow "4 octets" dans le processus de vérification du certificat X.509 - Peut mener à un déni de service ou une exécution de code à distance

- CVE-2022-3786 - Vulnérabilité buffer overflow "longueur de variable" le processus de vérification du certificat X.509 - Peut mener à un déni de service

A en croire le bulletin de sécurité d'OpenSSL, un attaquant peut exploiter ces vulnérabilités en utilisant une adresse e-mail malveillante au niveau du certificat. Dans ce cas, c'est le client qui visite le site Web où est mis en place le certificat qui peut être impacté directement. "Avec un client TLS, cela peut être déclenché par la connexion à un serveur malveillant. Avec un serveur TLS, cela peut être déclenché si le serveur demande l'authentification du client et qu'un client malveillant se connecte."

Faut-il s'inquiéter ?

Lorsque l'équipe d'OpenSSL a publié son alerte il y a quelques jours, la vulnérabilité était considérée comme critique. Désormais, l'impact semble plus limité et pour preuve, ces deux vulnérabilités ont un niveau de criticité élevé, et non critique. À ce jour, il existe au moins un exploit PoC public, mais il permet de crasher le système vulnérable, et non pas d'exécuter du code à distance.

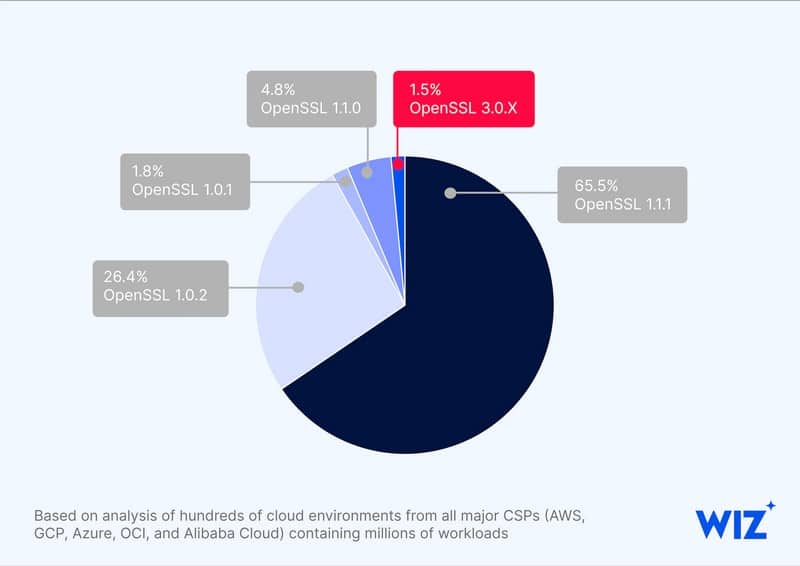

Pour le moment, OpenSSL 3.0 n'est pas beaucoup utilisé et l'impact serait beaucoup plus important si les versions 1.1.1 et 1.0.2 étaient concernées. Ce n'est pas le cas, et c'est tant mieux. Le site Wiz.io parle de ces nouvelles vulnérabilités dans un article de blog et il y a également un graphique intéressant qui montre bien cette tendance sur l'utilisation des différentes versions.

Enfin, si vous utilisez une distribution Linux telle que Debian, Ubuntu, Kali Linux ou encore Fedora, pensez à vérifier si une mise à jour d'OpenSSL est disponible sur votre système.

L'article Ce que vous devez savoir à propos des deux failles de sécurité corrigées dans OpenSSL est disponible sur IT-Connect : IT-Connect.