SysJoker, la porte dérobée capable de cibler Linux, macOS et Windows

jeudi 13 janvier 2022 à 11:11Des chercheurs en sécurité ont fait la découverte d'une nouvelle porte dérobée baptisée SysJoker et qui présente la particularité de pouvoir cibler Linux, macOS et Windows.

D'après les informations du site VirusTotal, le premier échantillon de SysJoker a été chargé courant 2021, ce qui correspond également au moment où le domaine du serveur C2 a été enregistré.

Écrit en C++, le logiciel malveillant SysJoker dispose de plusieurs variantes afin de s'adapter au système d'exploitation cible, en fonction de s'il s'agit de Windows, Linux ou macOS. Même si les choses devraient changer rapidement maintenant que l'on parle de lui (si ce n'est pas déjà fait), SysJoker est capable d'agir sur les machines sans être détecté par les moteurs de détection antivirus.

Sur Windows, SysJoker s'appuie sur une DLL qui va exécuter des commandes PowerShell afin de réaliser les actions suivantes :

- Récupérer le ZIP "SysJoker" depuis un dépôt GitHub

- Décompresser le contenu du ZIP dans "C:\ProgramData\RecoverySystem\"

- Exécuter la charge utile sur la machine

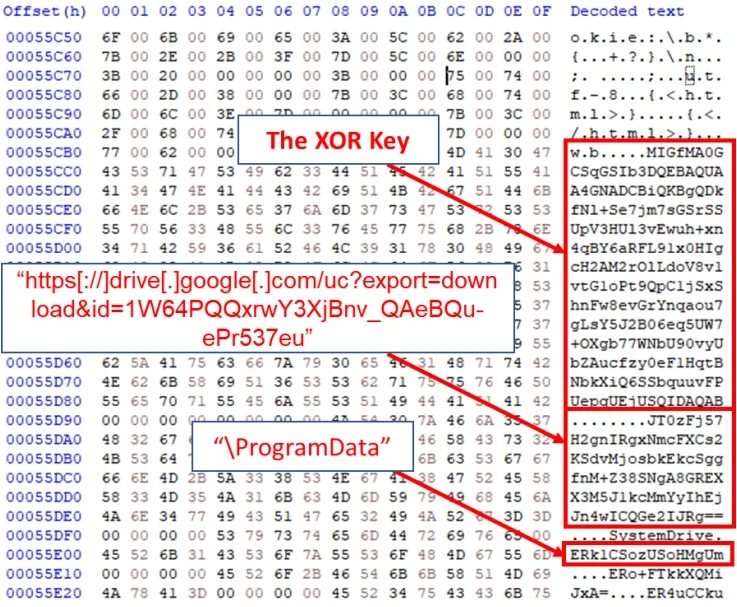

Après une courte pause, il s'exécute sur la machine sous la forme d'un processus nommé "igfxCUIService.exe" et correspondant à Intel Graphics Common User Interface Service afin d'être discret. Ensuite, le malware va exécuter des commandes sur la machine afin de collecter des données. Il en profitera également pour créer une clé de Registre afin d'être persistant et exécuté à chaque démarrage de Windows (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run). Enfin, les informations collectées seront exportées vers un serveur C2 dont l'adresse est susceptible d'évoluer avec le temps. En fait, SysJoker récupère une liste de serveurs C2 à partir d'un fichier "domain.txt" hébergé directement sur Google Drive et dont le lien est codé en dur dans le code du malware.

Grâce à cette porte dérobée, les pirates peuvent exécuter des commandes à distance depuis le serveur C2, ou installer des souches malveillantes supplémentaires sur la machine infectée.

Sur Linux et macOS, SysJoker effectue des opérations similaires et adaptées à ces deux systèmes.

Sur Linux le malware SysJoker va créer ses fichiers sous "/.Library/" tandis que pour être persistant, il va créer une tâche planifiée (cron) : @reboot (/.Library/SystemServices/updateSystem).

Sur macOS, les fichiers sont créés sous "/Library/" et la persistance est mise en place via LaunchAgent au sein du chemin suivant : /Library/LaunchAgents/com.apple.update.plist.

Même si la liste peut évoluer, voici les domaines C2 partagés par la société Intezer et que vous pouvez bloquer :

- https[://]bookitlab[.]tech

- https[://]winaudio-tools[.]com

- https[://]graphic-updater[.]com

- https[://]github[.]url-mini[.]com

- https[://]office360-update[.]com

- https[://]drive[.]google[.]com/uc?export=download&id=1-NVty4YX0dPHdxkgMrbdCldQCpCaE-Hn

- https[://]drive[.]google[.]com/uc?export=download&id=1W64PQQxrwY3XjBnv_QaeBQu-ePr537eu

Retrouvez l'analyse complète de la société Intezer sur leur blog : SysJoker.

The post SysJoker, la porte dérobée capable de cibler Linux, macOS et Windows first appeared on IT-Connect.