Test du casque Parrot Zik 2.0

jeudi 9 juillet 2015 à 15:37Je teste depuis plusieurs mois maintenant le casque Zik 2.0 de Parrot et le moment est enfin venu de vous faire un petit retour.

Il s’agit donc d’un casque audio Bluetooth livré avec une housse de rangement, un câble micro USB et un câble audio classique (jack) pour le connecter sur vos appareils non équipés du Bluetooth.

L’arceau du casque est réglable, la matière est douce et il existe en différents coloris (noir, blanc, bleu, jaune, orange et marron). Moi j’ai pris la version noire métal. Bon, par contre, c’est Starck qui a fait le design, mais je vous rassure, c’est beaucoup plus beau qu’une Freebox quand même.

Sur l’écouteur droit, se trouvent le bouton d’allumage, le connecteur micro USB et le connecteur pour le jack. À l’intérieur, 2 microphones captent les bruits ambiants et un capteur de condition osseuse traite votre voix. En fonction de ce qui est analysé, des ondes sonores opposées sont alors diffusées dans le casque, ce qui a pour effet d’annuler le bruit ambiant.

Donc oui le casque Parrot peut être utilisé pour écouter de la musique, mais AUSSI pour réduire le bordel ambiant. Si vous n’arrivez pas à vous concentrer parce que le petit des voisins hurle, que la circulation est trop dense, que le ventilo du PC va trop vite ou que mémé écoute la TV trop fort, ce casque est fait pour vous.

Plus sérieusement, ça permet surtout de bien entendre sa musique, dans la rue ou les transports. Autre truc notable, sur l’application Zik 2.0, il est possible de passer le casque en mode avion, ce qui aura pour effet d’activer l’antibruit et de couper le Bluetooth pour écouter votre musique ou vos séries avec le câble audio durant 18 h max.

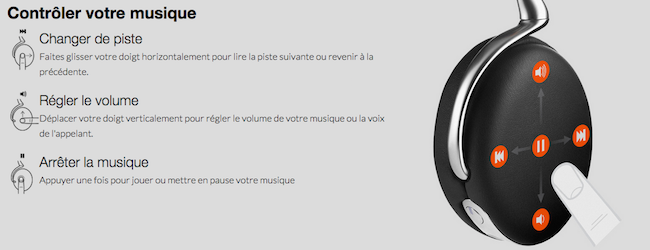

Toujours niveau hardware il est possible de prendre des appels audio HD (et donc de parler grâce au micro présent dans le casque), d’augmenter le volume ou changer de chanson en faisant glisser son doigt sur l’écouteur droit.

Alors ça, c’est cool, mais attention si vous saisissez le casque à pleines mains, pensez à bien le prendre sur les bords, sous peine de mettre en pause votre musique. Des capteurs présents à l’intérieur du coussinet droit permettent aussi de détecter si le casque est bien en place sur votre tête. Le cas échéant, le casque se coupe au bout de quelques secondes pour économiser la batterie. Ça peut arriver aussi si vous avez mal positionné le casque, si vous bougez trop ou si la morphologie de votre visage est cheloue.

Mais toute l’intelligence du casque se situe au niveau de l’application mobile Parrot Zik 2.0. Que vous soyez sous Android ou iOS, vous allez pouvoir régler très finement votre casque.

Tout d’abord, comme je le disais précédemment, on peut régler l’antibruit pour réduire plus ou moins les décibels extérieurs. Avec cette fonctionnalité, vous n’avez même pas besoin d’avoir le casque Zik pour installer l’app et vous en servir comme d’un décibelemètre.

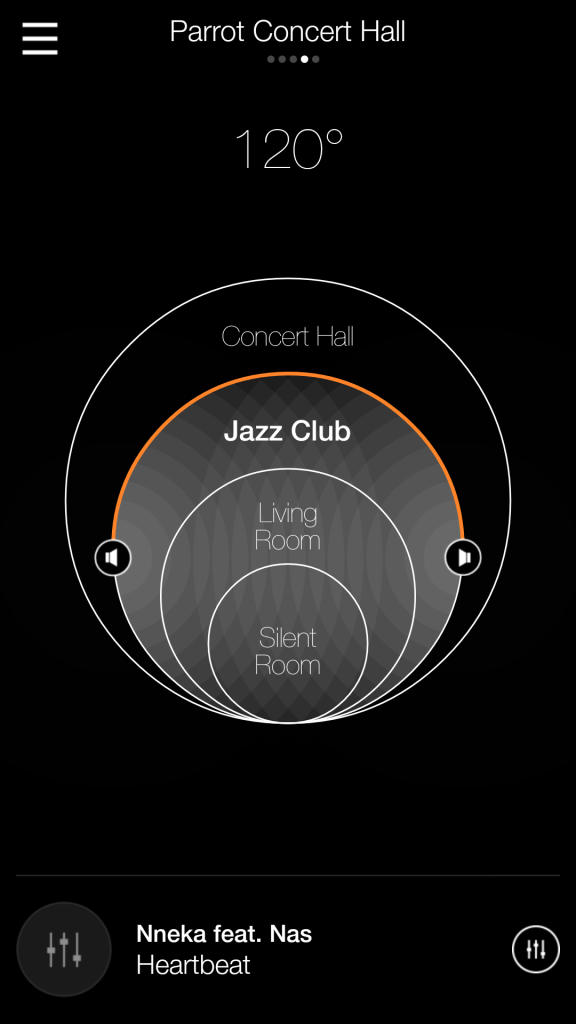

Un égaliseur permet de régler les niveaux sonores en fonction du style de musique que vous écoutez et une fonctionnalité Concert Hall permet de « spatialiser » et ainsi recréer les conditions acoustiques d’une salle de spectacle, un club de jazz ou de votre salon...

Notez qu’en partenariat avec Qobuz, l’excellent service de streaming très haute fidélité, Parrot propose aussi tout un tas de pré-réglages pour certains artistes et styles musicaux et vous pouvez aussi créer les vôtres et les partager avec la communauté Parrot. Ah et truc sympa, 15 jours de Qobuz sont offerts à tous les propriétaires de casque Zik 2.0. Sympa pour tester le casque en conditions réelles et pas avec de la musique compressée.

Voilà, je crois que j’ai fait le tour pour ce test. Je n’ai pas de point de comparaison avec des modèles équivalents dans d’autres marques donc je ne peux pas vous dire si c’est c’est le meilleur de tout l’univers, mais en tout cas, il me plaît beaucoup et je redécouvre certains morceaux qui ave ce casque prennent une tout autre dimension.

Mon seul regret, c’est que l’application compagnon ne soit pas aussi disponible sous Windows, Linux et OSX pour pouvoir profiter des réglages avancés autrement qu’avec un mobile ou une tablette.

Niveau prix, ça reste assez cher, mais ça s’explique par les technos de pointe présentes à l’intérieur du casque.

Cet article merveilleux et sans aucun égal intitulé : Test du casque Parrot Zik 2.0 ; a été publié sur Korben, le seul site qui t'aime plus fort que tes parents.