Link Lock – Sécurisez n’importe quelle URL avec un mot de passe

jeudi 21 mai 2020 à 10:00

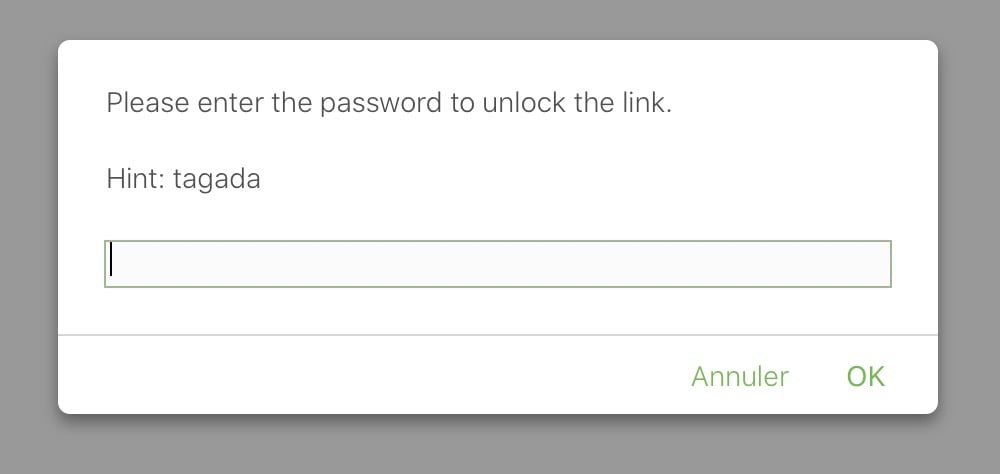

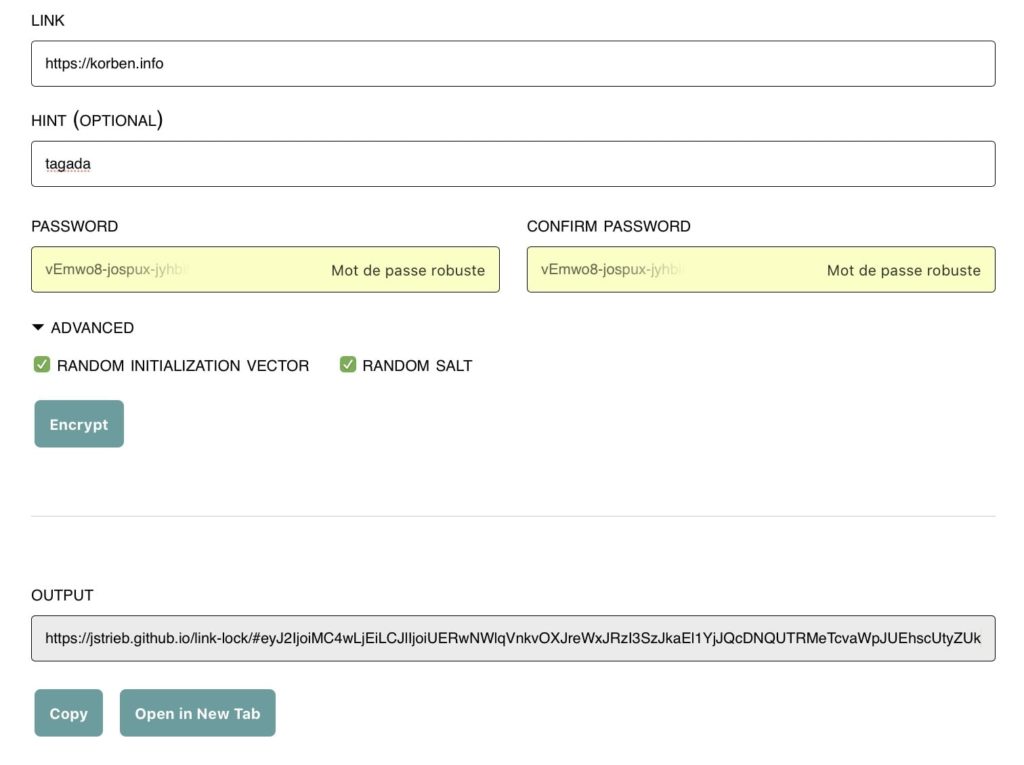

Link Lock est un projet que vous pouvez héberger vous-même qui permet de chiffrer et sécuriser des URLs avec un mot de passe.

Quand une personne visite le lien chiffré que vous lui avez donné, le service lui demandera un mot de passe et il pourra alors y accéder. Cela peut être pratique pour diffuser publiquement des liens qu’on souhaite réserver uniquement à certaines personnes. Ça se fait beaucoup sur les sites de torrent (car oui on peut aussi chiffrer des liens magnets par exemple) ou sur certains forums, mais également sur des systèmes de messageries peu fiables en termes de confidentialité.

Ou vous pouvez également placer des liens de ce type dans vos favoris sur l’ordinateur familial et éviter ainsi que des curieux tombent dessus.

Si vous voulez essayer, une instance est hébergée ici.

Le plus sympa avec ce projet c’est que ça fonctionne un peu comme Zerobin, c’est-à-dire que l’ensemble de la donnée (l’url) est stockée dans le lien chiffré et peut être déchiffrée par la suite via n’importe quelle instance de Link Lock.

Le script est composé uniquement de JS et de HTML/CSS et peut donc être déployé sur n’importe quel hébergement statique.

Jacob Stried qui est derrière ce projet a également mis au point URLPages qui permet carrément de stocker des pages web entièrement dans les URL (et on peut ensuite en bloquer l’accès avec Link Lock).

Logitech MX Keys Advanced (-16%)

Éclairage Intelligent : Les touches s’allument à l’approche de vos mains; En outre, le rétroéclairage s’adapte automatiquement à l’évolution des conditions d’éclairage

Contrôle entre Plusieurs Ordinateurs avec Flow : Les touches MX Keys fonctionnent sur plusieurs ordinateurs dans un seul flux de travail, saisissez, copiez et collez du contenu en toute fluidité