Etcher – Pour ne plus avoir d’erreurs sur vos cartes SD ou clé USB de boot

mardi 12 avril 2016 à 09:30Si vous aimez bidouiller votre Raspberry Pi ou booter des PC sous Linux, il vous faut forcement un outil pour "graver" des images sur un support de type carte SD ou clé USB.

J'en ai déjà présenté pleins comme Easy2boot, MultibootUSB, Rufus, Netboot.xyz, Unetbootin...etc et voici un petit nouveau venu qui s'appelle Etcher.

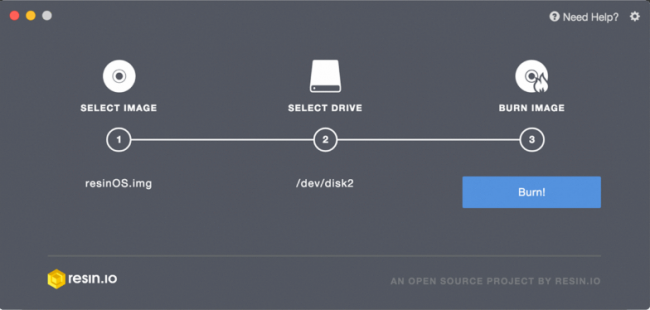

Disponible sous OSX, Linux et Windows, Etcher permet de mettre en place l'image disque de votre choix (zip, img, iso) sur une carte SD ou une clé USB, et vous assure qu'il n'y aura pas de problème de lecture grâce à son système de vérification d'image.

L'application, dont les sources sont disponibles, se veut hyper simple d'utilisation et dispose même d'une sécurité (comme Unetbootin) pour vous éviter d'écraser un disque dur avec une ISO ;-)

A ajouter d'urgence dans votre boite à outils.

Cet article merveilleux et sans aucun égal intitulé : Etcher – Pour ne plus avoir d’erreurs sur vos cartes SD ou clé USB de boot ; a été publié sur Korben, le seul site qui t'aime plus fort que tes parents.