Uptime Kuma – Un service de monitoring à héberger vous-même

mercredi 1 décembre 2021 à 09:00

Vous connaissez ces sites payants qui permettent de surveiller un site web ou n’importe quel service exposé sur Internet ?

Et bien, plus la peine de chercher ce genre de truc de monitoring à la Uptime Bot ou StatusPage, car il existe l’équivalent sous licence libre que vous pouvez déployer sur votre propre serveur : Uptime Kuma.

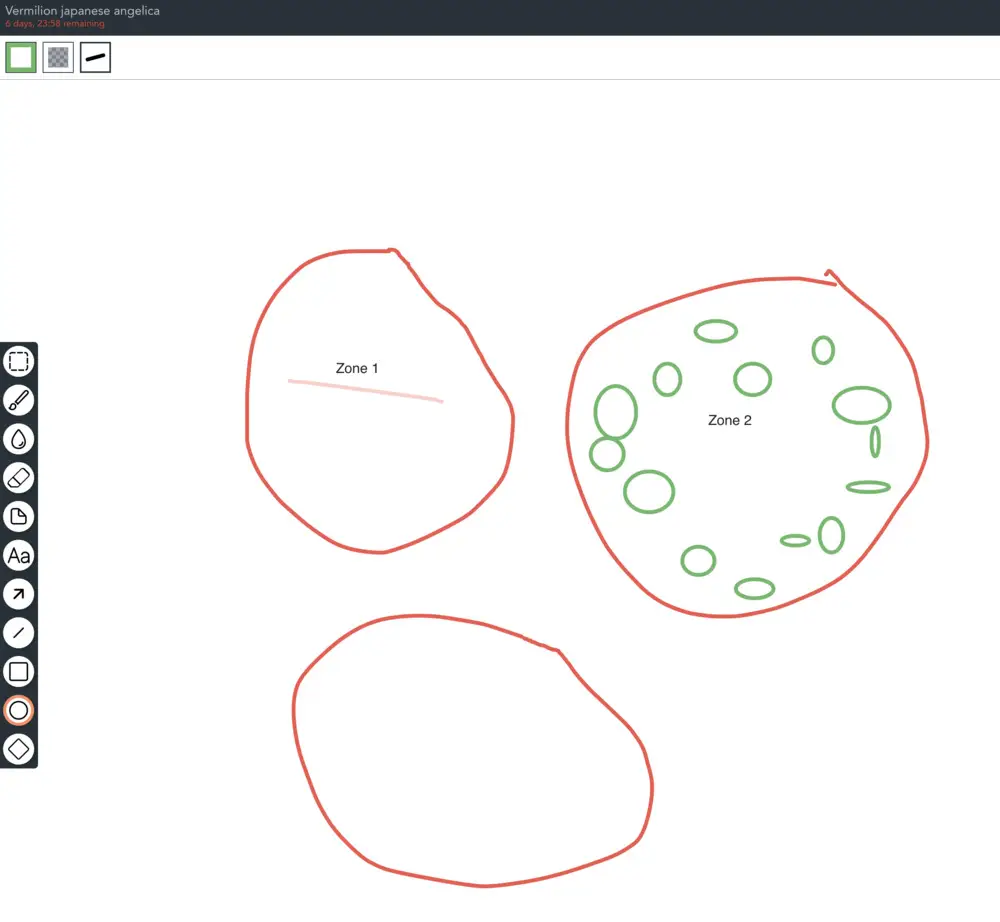

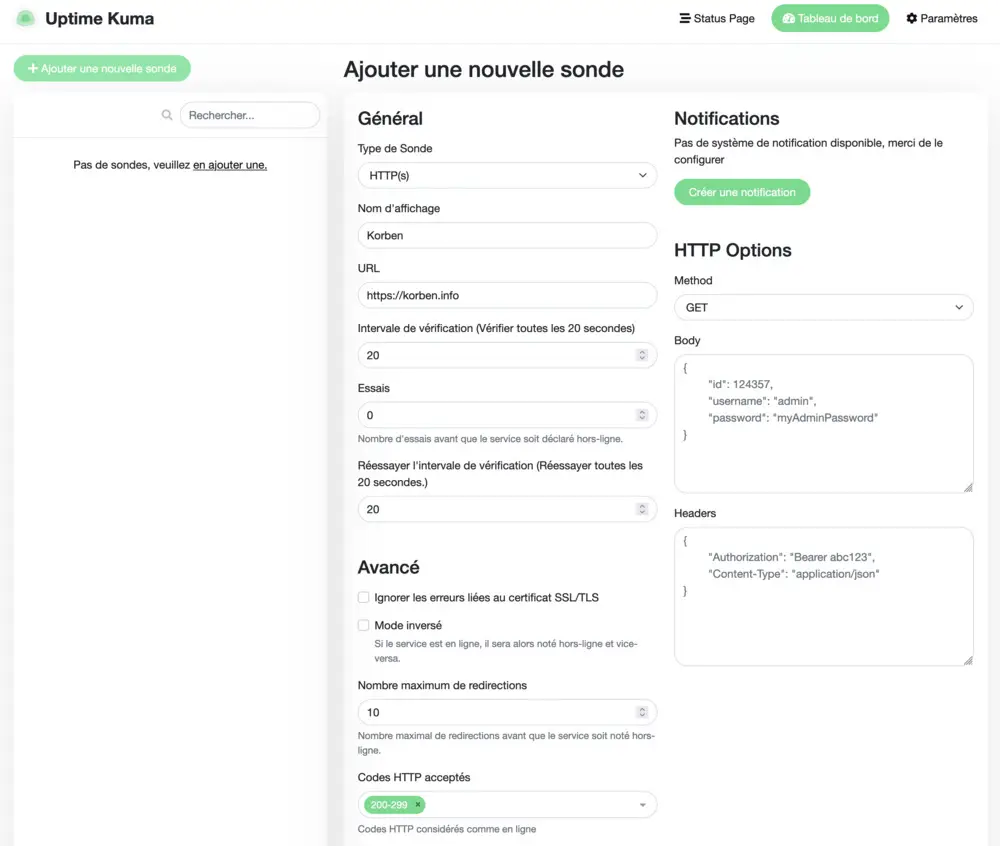

Une fois en place sur un serveur, vous pouvez ajouter des sondes qui iront vérifier que le service que vous voulez surveiller répond bien toutes les X secondes / minutes. Et bien sûr, vous prévenir immédiatement dès que c’est inaccessible.

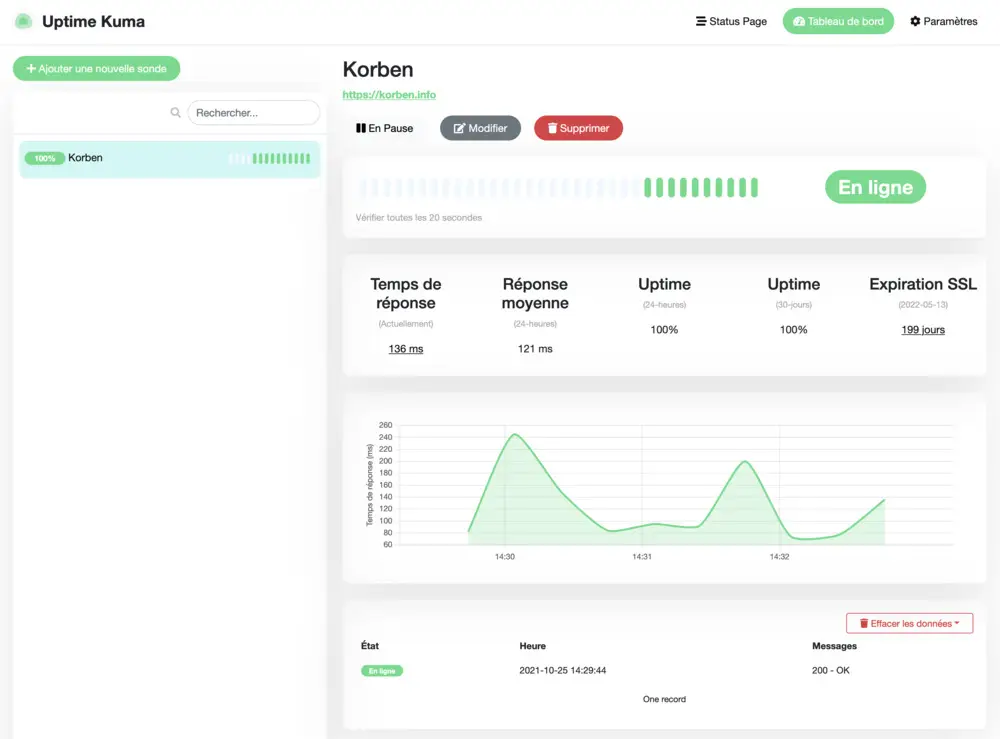

Uptime Kuma vous donnera le temps de réponse du dernier test, le temps de réponse moyen, le % d’uptime (disponibilité) sur 24h et sur 30 jours ainsi que la date d’expiration de votre certificat SSL.

De cette manière, vous pourrez donc contrôle la disponibilité des services en HTTP(s) / TCP / Ping / enregistrement DNS et Push. L’interface est plutôt jolie et vous pouvez le programmer pour recevoir des alertes via le service désiré : Telegram, Discord, Slack, email…etc.

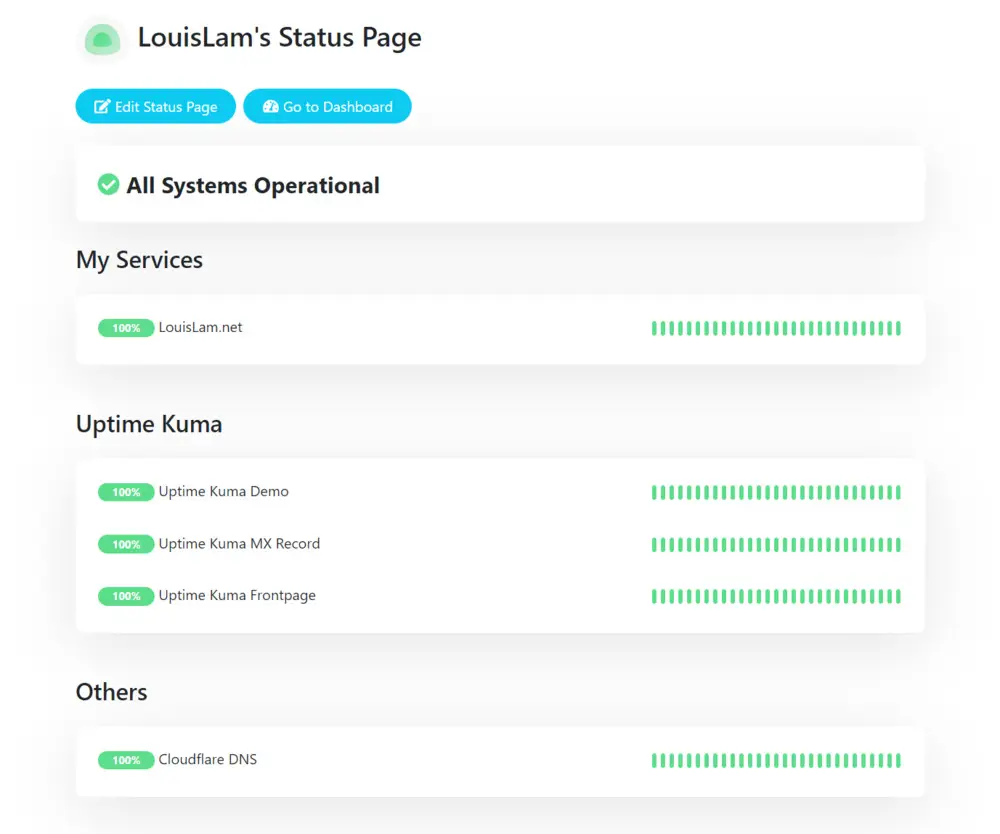

Cerise sur le gâteau, une page de statut publique est également disponible pour que vous puissiez la communiquer aux gens qui ne peuvent plus se passer de vos services.

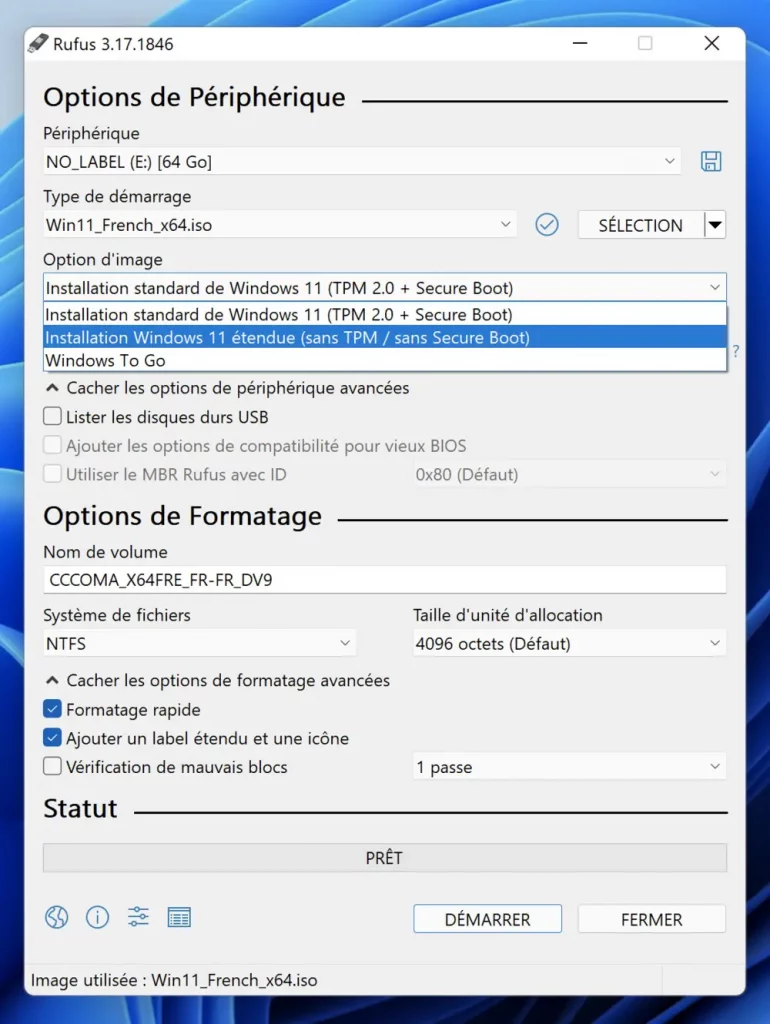

Ce script pour nodeJS peut s’installer dans un docker comme ceci :

docker volume create uptime-kuma

docker run -d --restart=always -p 3001:3001 -v uptime-kuma:/app/data --name uptime-kuma louislam/uptime-kuma:1

Et si Docker ce n’est pas votre truc, vous pouvez également l’installer comme ceci :

# Mettez à jour NPM npm install npm -g #Clonez le git du projet git clone https://github.com/louislam/uptime-kuma.git cd uptime-kuma npm run setup # Lancez le service comme ceci : node server/server.js

Ensuite, y’a plus qu’à lancer votre navigateur et à vous rendrez sur l’URL locale suivante :

Et dans le même style, il existe également Monitorix qui n’est pas un personnage d’Astérix, mais bien un outil open source de monitoring ou encore Cachet que vous pouvez télécharger ici. Merci à TeicionX et Polyum, pour l’info.