Quel bloqueur de contenu pour iOS accélère le plus la navigation ?

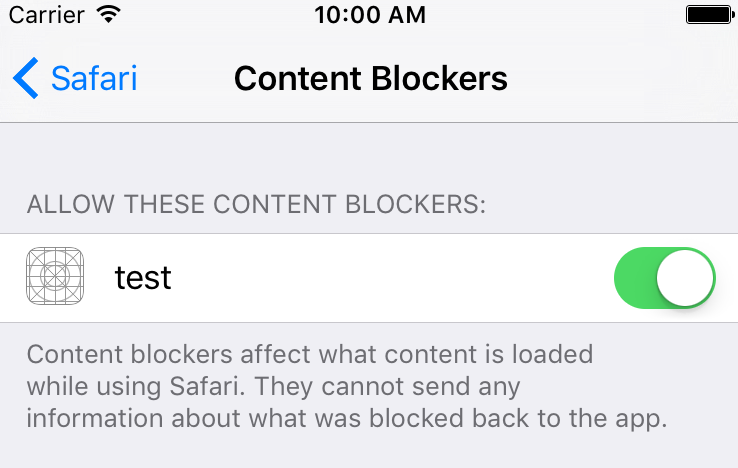

jeudi 24 septembre 2015 à 08:30Avec l’arrivée d’iOS 9, la nouvelle version du système d’exploitation mobile de l’iPhone et de l’iPad, Apple permet pour la première fois à des bloqueurs de contenu de pouvoir s’installer sur la version mobile de Safari.

Contrairement à un bloqueur de publicité tel qu’AdBlock, ces « content blockers » permettent d’aller plus loin en bloquant les types de contenus de votre choix (scripts, images…). De quoi vous permettre d’accélérer votre navigation d’une manière drastique ! Mais face à cette nouvelle déferlante de bloqueurs de contenu, se pose la question : quel bloqueur de contenu choisir pour iOS 9 ?

De nombreux bloqueurs de contenu proposés par des éditeurs tiers ont déjà commencé à voir le jour, et voici les principaux qui sont actuellement disponibles :

De nombreux bloqueurs de contenu proposés par des éditeurs tiers ont déjà commencé à voir le jour, et voici les principaux qui sont actuellement disponibles :

- Do Not Track

- Blockr

- 1Blocker

- AdMop

- Ad Block Multi

- Vivio

- Adamant

- Peace

- Crystal

- Purify

- Ad-Blocker

- Freedom

- All At Once

- Silentium

- Blockbear

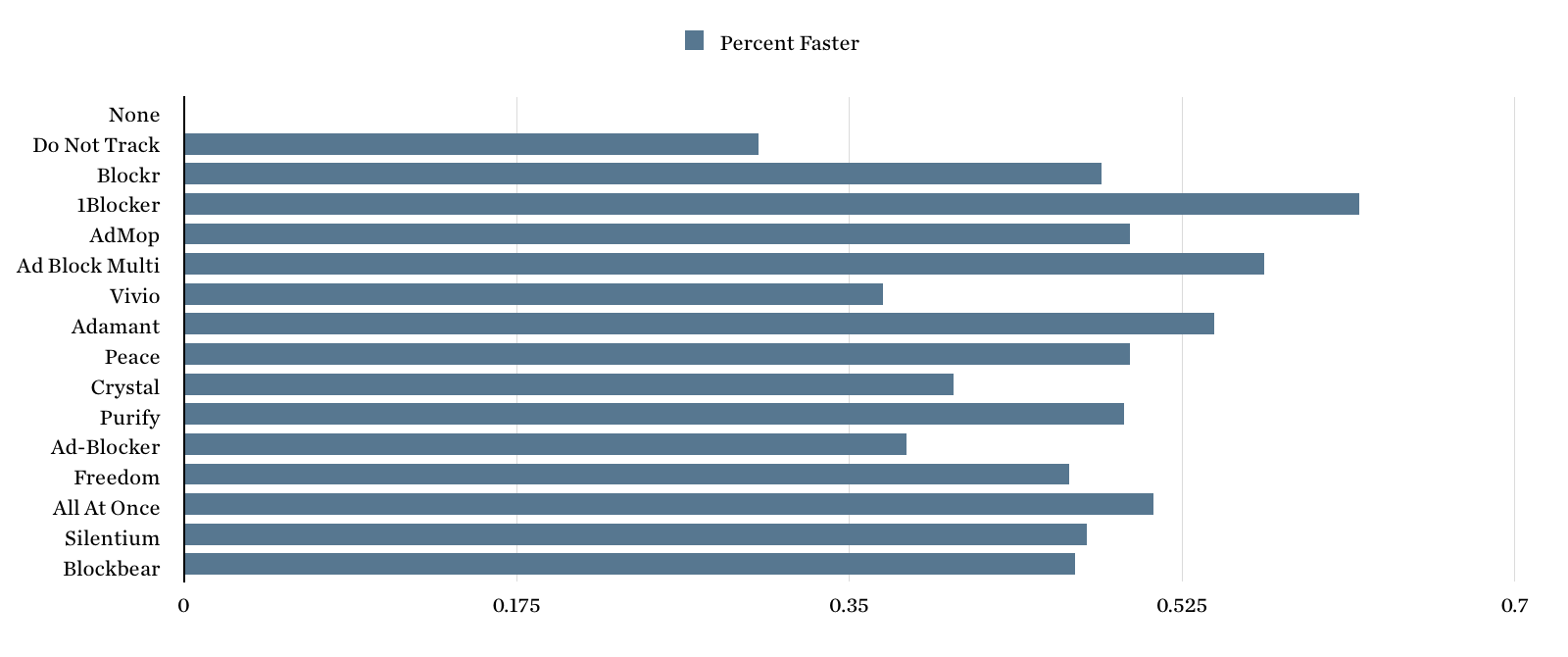

Le site BrooksReview a effectué de nombreux tests afin de déterminer quel est le bloqueur de contenu le plus performant : celui qui saura accélérer le chargement de vos pages, mais aussi alléger leur poids… De quoi non seulement vous économiser du temps, mais aussi de gagner jusqu’à 38% sur votre forfait Data pour mobile !

Passons directement à la partie la plus intéressante : les résultats finaux de ces tests.

D’après ces tests, 1Blocker semble donc le bloqueur de contenu à recommander pour iOS. Il est en effet et en moyenne 61,83% plus rapide que si vous n’utilisez aucun bloqueur de contenu, ce qui permet par exemple sur certains sites particulièrement chargés en scripts et publicités de charger une page Web en seulement 2.3 secondes, contre 18 secondes par défaut !

Une sacré différence donc, qui pourrait bien vous apporter un confort de navigation supplémentaire lorsque vous utilisez votre smartphone en 3 ou 4G. N’essayez pas par contre d’activer plusieurs bloqueurs de contenu en même temps ! Ce genre d’applications n’est vraiment pas conçu pour être lancé en parallèle, et les bienfaits normalement apportés par une utilisation normale seront mis à mal par l’utilisation de multiples content blockers. De nombreux sites Web en version mobile vont donc probablement voir leurs revenus publicitaires fondre dans les prochains mois… De quoi les pousser vers une offre payante qu’Apple pourrait bien proposer dans un futur proche ? Et si cette nouvelle mise en place des bloqueurs de contenu n’était qu’un premier pas vers une stratégie obligeant les sites Internet à passer par une offre payante de la firme à la pomme, qui pourrait ainsi mettre la main sur un autre juteux pactole !