Une analyse de trafic réseau de Windows 10 dévoile l’incroyable étendue de l’espionnage mis en place par Microsoft

jeudi 13 août 2015 à 11:30On savait déjà que Windows 10 était un système d’exploitation pouvant collecter de nombreuses informations sur vos habitudes devant votre ordinateur. On savait aussi qu’il était possible de supprimer une partie de cette collecte en utilisant un logiciel Open Source plutôt bien conçu pour cet usage.

Mais il est maintenant clair que cela ne suffit pas du tout à réduire de manière significative l’étendue de l’espionnage mis en place par Microsoft quand on se penche sur l’analyse réseau qui a été faite par un spécialiste tchèque : les résultats sont bien au-delà de tout ce qui avait été annoncé et par Microsoft, et par les plus paranoïaques des geeks anti-Windows !

Il apparaît que l’étendue de l’utilisation du fameux Cloud au sein de Windows 10 transforme un peu plus cet OS en une sorte de terminal communiquant constamment avec les serveurs de Microsoft. Et le contenu des informations envoyées à ces fameux serveurs est parfois véritablement inquiétant, même si vous n’êtes aucunement paranoïaque.

Voici les informations collectées qui ont pu être identifiées en analysant le trafic réseau d’un ordinateur sous Windows 10 :

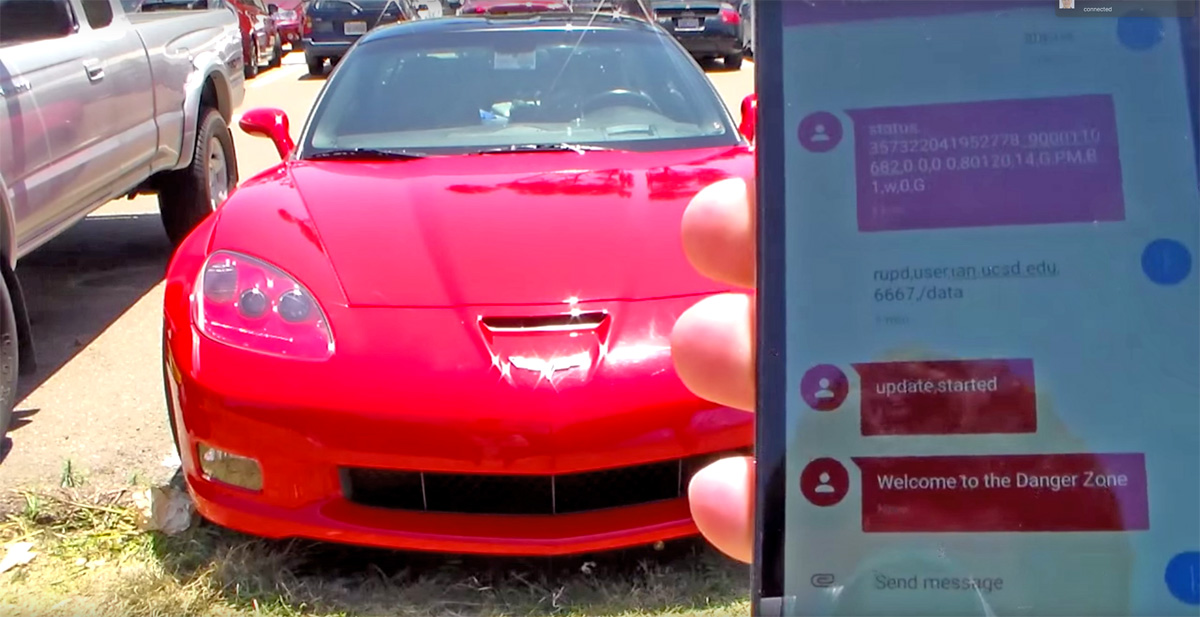

Tout le texte que vous tapez au clavier : tout ce que vous tapez sur votre clavier est en effet stocké dans des fichiers temporaires, envoyés toutes les 30 minutes à ces serveurs :

oca.telemetry.microsoft.com.nsatc.net

pre.footprintpredict.com

reports.wes.df.telemetry.microsoft.comNous sommes ici en présence de ce qui nous semble être un véritable Keylogger, un enregistreur de frappe stockant absolument tout ce que vous tapez sur votre clavier : informations confidentielles, mots de passe, identifiants bancaires, etc… Imaginez maintenant que ces informations sont envoyées et stockées sur les serveurs de Microsoft, où il pourrait leur arriver à peu près n’importe quoi ! Au-delà du risque qu’un gouvernement quelque peu orwellien puisse y piocher allègrement ce qu’il souhaite, les risques de piratage de ces données sont loin d’être inexistants… Et vous aurez beau utiliser le clavier virtuel de Windows 10 en espérant passer à travers pour certaines informations sensibles, mais les touches utilisées seront aussi collectées.

Les numéros de téléphone que vous tapez dans votre navigateur : une simple recherche sur un numéro de téléphone sur Internet déclenche un processus spécifique, transmettant le numéro tapé à une liste particulière de serveurs :

vortex.data.microsoft.com

vortex-win.data.microsoft.com

telecommand.telemetry.microsoft.com

telecommand.telemetry.microsoft.com.nsatc.net

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

sqm.telemetry.microsoft.com

sqm.telemetry.microsoft.com.nsatc.netLa liste des fichiers vidéos et audio que vous possédez : effectuez une recherche locale (donc sur votre ordinateur, et non pas sur Internet) d’un nom de film populaire, et un processus se chargera de lister tous vos fichiers médias pour transmettre cette liste aux serveurs suivants :

df.telemetry.microsoft.com

reports.wes.df.telemetry.microsoft.com

cs1.wpc.v0cdn.net

vortex-sandbox.data.microsoft.com

pre.footprintpredict.comA côté d’une telle arme de détection massive de piratage, la Hadopi fait bien pâle figure…

Un extrait de vos sessions Webcam : 35 Mo de données sont systématiquement envoyées aux serveurs suivant lorsque vous activez votre Webcam :

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

vortex-sandbox.data.microsoft.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.netUne raison de plus pour ne pas considérer Windows 10 comme étant un système d’exploitation sûr pour faire vos sextapes privées, et ce même si vous n’avez jamais eu l’intention d’en partager le contenu sur Internet…

Tout ce que vous dites au micro est transmis à Microsoft, et ce même si Cortana, l’assistant à reconnaissance vocale de Microsoft, est entièrement désactivée et désinstallée. Imaginez combien il pourrait être facile d’identifier une personne à partir des échantillons de millions de voix collectées et envoyées aux serveurs suivants :

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

vortex-sandbox.data.microsoft.com

pre.footprintpredict.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.net

telemetry.appex.bing.net

telemetry.urs.microsoft.com

cs1.wpc.v0cdn.net

statsfe1.ws.microsoft.comIl est aussi intéressant de noter que ce que Cortana collecte lorsqu’elle est activée est aussi retranscrit sous une forme textuelle et envoyé aux serveurs Microsoft suivants :

pre.footprintpredict.com

reports.wes.df.telemetry.microsoft.com

df.telemetry.microsoft.comSi Windows est laissé sans activité pendant plus de 15 minutes, de larges volumes de données sont alors transmis à de nombreux serveurs MS, sans que l’on ne connaisse le contenu de ces données.

Il est intéressant aussi de noter que les blocages de ces serveurs via des modifications du fichiers HOSTS ne fonctionnent pas du tout pour éviter que les données collectées ne soient transmises à Microsoft. Le plus insidieux est que Microsoft affiche des messages d’erreurs lorsque la liste de ses serveurs est bloquée au niveau du fichier HOSTS, mais que les données sont toujours envoyées grâce au fait que Microsoft ait directement enregistré dans le code de Windows 10 les adresses IP de ses serveurs. Le blocage des serveurs via le fichiers HOSTS n’influence en rien le volume, la fréquence ou le taux des données qui sont transmises aux serveurs de Microsoft. L’affichage d’erreurs n’est ici qu’un trompe-l’oeil !

L’étendue des données collectées ici me laisse pantois. Je ne vais pas pouvoir continuer d’utiliser un système d’exploitation Microsoft pour mon usage personnel quand je constate à quel point ce dernier se permet de violer ma vie privée, il va donc falloir que je passe sous Linux. En espérant que la transition se fera en douceur…