La gouvernance algorithmique, aussi appelée algopolitique, est un nouveau mode de gestion de la société , une nouvelle manière de traiter la vie démocratique. Cette récente gouvernance politique — qui ne se nomme pas — possède de nombreux aspects inquiétants facteurs de mutation sociétale, aspects étonnamment « non discutables » et non discutés.

Le débat sur l’algopolitique n’existe pas, puisque ces outils numériques d’aide à la décision, à l’administration, à la gestion, à la sécurisation, à la prévention, à la prédiction, se sont installés dans un premier temps illégalement, en mode furtif et au final depuis peu, sous forme déclarative : « Ces outils existent, nous en avons besoin, ils sont une aide, nous les utilisons » expliquent les responsables politiques, quand ils daignent en parler. Point.

L’ « algocrature » qui survient par la mise en place de ces outils — couplés à une mise entre parenthèse de l’état de droit — modifient de façon indéniable la vie en en société et génèrent un nouveau système politique que personne ou presque ne nomme, ni n’envisage. Un nouveau contrat social en en train de survenir, mais non-négocié. Définition, analyse et réflexions sur l’algocrature française en cours de constitution.

Démocratie et dictature : démocrature

La contraction des deux termes démocratie et dictature permet de nommer cette gouvernance hybride : la démocratie (comme système politique déclarée) et la dictature (comme gestion quotidienne administrative, à certains niveaux). L’alliance des deux régimes — dictature et démocratie — dans un seul, a été définie par le terme de démocrature.

De façon synthétique, la démocrature est une démocratie qui conserve ses attributs d’origine basés sur les élections, la pluralité politique et la liberté d’opinion, ou d’information, mais qui a intégré dans son fonctionnement plusieurs attributs de la dictature.

L’exemple français — une démocrature « en cours de constitution », puisque personne n’ose encore appliquer cette terminologie à la patrie des Droits de l’homme — est très parlant : la liberté d’information et d’opinion y sont toujours en place, mais de façon partielle. De nouvelles lois sont venues les limiter : un site internet déclaré « terroriste » (ou déclaré comme faisant l’apologie du terrorisme) par l’administration peut être fermé à tout moment, comme en Chine. Un site qui a été déclaré « terroriste » mais qui n’a pas été fermé par l’administration peut transformer le citoyen qui le consulte en criminel passible de prison (2 ans ferme dans le cas de cet internaute). Comme dans n’importe quel régime policier.

De la même manière qu’au sein d’une dictature, l’Etat français s’est réservé le droit d’enfermer administrativement des opposants politiques, des citoyens contestataires, sans juge judiciaire, et ce, tant que l’état d’urgence qu’il a déclaré, perdure. Les militants écologistes de la Cop21 ont été un exemple frappant ce ce nouveau modèle « judiciaire ». La police, les services de renseignements, en démocrature française, ont des possibilités plus étendues qu’avec le système purement démocratique : ils peuvent intervenir à tout moment, à tout endroit, pénétrer les domiciles en défonçant les portes, arrêter tout citoyen considéré comme suspect par les services de renseignement, sans aucun contrôle d’un juge judiciaire. Comme en dictature.

Ce régime politique hybride, mis en place par étapes, qui justifie son existence par le danger terroriste, est pernicieux à plusieurs titres. Le premier est qui’il reste invisible pour une majorité de la population — celle qui ne correspond pas aux critères de dangerosité terroriste établis aujourd’hui — et le second, qu’il parvient à légitimer aux yeux des citoyens, des actes, procédures, comportements et attitudes de l’Etat, de ses fonctionnaires, absolument anti-démocratiques et donc liberticides.

La démocrature est mouvante, glissante, s’adapte en permanence aux événements, avec plusieurs constantes : les libertés individuelles ne sont plus centrales, l’indépendance judiciaire est mise entre parenthèses sur ordre du politique, qui finalement applique le vieil adage : « la fin justifie les moyens ».

Algocrature : le machine learning au service de la bureaucratie

Cette nouvelle forme de gouvernance qui conserve à la fois la vitrine démocratique, mais s’offre — quand le besoin s’en fait sentir — les moyens des dictatures, doit contrôler, surveiller le maximum de domaines avec la discrétion la plus absolue. Les raisons de ce contrôle maximal sont évidentes dans ce cadre particulier de gestion politique et administrative, quant à la discrétion elle est liée à l’obligation de conserver l’apparence de l’ancienne société, la « démocratie ».

Une démocrature met en avant en permanence ses attributs démocratiques et cache autant qu’elle le peut ses « facultés » tirées de la dictature. Parvenir à donner le change demande donc des outils puissants, centrés sur l’information. Les algorithmes traitant les big data au sein de systèmes de type « machine learning » sont là pour ça. Une algopolitique en démocrature donne une « algocrature ». L’administration, en algocrature, agit donc algorithmiquement dans la majorités des domaines qu’elle doit traiter. Pour contrôler et encadrer les citoyens et les rassurer dans le même temps sur ses « bonnes intentions ».

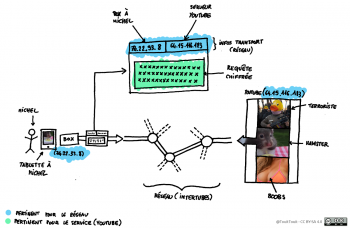

Il est crucial de comprendre quels outils peuvent être utilisés, pour capturer l’information qui circule sur les réseaux, depuis les systèmes à base de DPI d’Amesys, ou de Qosmos, comme de la présence d’une architecture de sondes d’interception des communications nationales nommé IOL, jusqu’aux aux boîtes noires, en passant par les IMSI catcher. Mais pour imaginer ce que peut faire une « presque algocrature » française avec, il faut aussi observer les possibilités de traitement des informations récoltés par les systèmes en place, ou à venir.

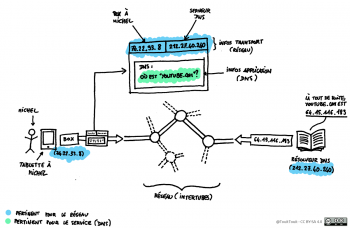

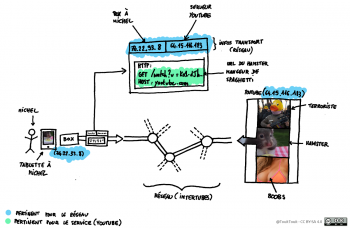

Croire que le sujet de la surveillance [en algocrature] se situe entre la surveillance de masse et la surveillance ciblée, comme de nombreux « experts », et autres journalistes « spécialistes » continuent à l’entretenir, est une erreur. Le problème ne se situe pas à ce niveau là, pour plusieurs raisons assez simples. L’affaire Snowden a lancé ce débat (massif/ciblé) à cause de la réponse de quelques responsables des services de renseignement français estimant pratiquer « la pêche au harpon » tandis que leurs homologues américains seraient eux dans « une pêche au chalut ». Le fond de ce débat est pourtant sans objet : le but de l' »écoute » numérique, de la capture de données à des fins de surveillance (mais qui peut servir aussi à la prédiction, l’anticipation, la gestion) dans des grands pays tels que la France (à l’architecture réseau décentralisée), n’est pas de procéder à un traitement des communications des millions d’utilisateurs d’Internet à l’échelle du territoire.

Le but d’une écoute administrative est de pouvoir, grâce aux seules données de connexion (sur les métadonnées : lire « Surveillance : le hamster qui mangeait des spaghetti ») — qui ne peuvent être chiffrées pour une bonne partie d’entre elles — créer des modèles. C’est à partir de cette statistique issues des métadonnées (une journée de données de connexion d’un utilisateurs ne représente que quelques centaines d’octets) que le ciblage plus précis peut se créer, et pourquoi pas, de « l’écoute profonde » des communications. Mais sur certaines cibles détectées automatiquement ou choisies dans un lot trié par des algorithmes. Les fameux signaux faibles. Rien n’est donc plus absurde que de continuer à se questionner sur la capacité de la France à pouvoir « surveiller massivement » sa population, ou au contraire à ne pratiquer que de la « surveillance ciblée ».

Les sondes d’écoutes obligatoires légales (IOL) sont là pour nous rappeler que, techniquement, l’interception des flux de données transitant à l’échelle nationale est possible (même si les journalistes experts du sujet n’en parlent pas : parce que cette infrastructure n’a pas été dévoilée par leurs employeurs ou par les médias qu’ils estiment de référence ?).

24h des métadonnées des 40 millions d’utilisateurs d’Internet en France ne représente que quelques téraoctets…

En réalité, l’administration française traite (ou soustraite) autant de métadonnées qu’elle le peut pour constituer les meilleurs patterns possibles, puis met sous écoute ciblée ceux qui en découlent, ou ceux que ses moyens lui permettent d’écouter. Les services de renseignements, en fin de compte, en alimentant ce débat sur « le massif vs le ciblé » ont créé un rideau de fumée très pratique pour ne pas parler du fond du sujet, qui n’est pas la « surveillance » des communications en tant que telle, mais… l’algopolitique. Si le data mining, le deep learning ont un sens pour les journalistes, il est temps qu’ils sortent de leur vision de série américaine avec des milliers d’agents des services en train de lire et écouter des conversations sur leurs ordinateurs — stockées sur des ordinateurs géants

La société du traitement statistique des risques et de la prédiction algorithmique n’est pas une dystopie futuriste, elle est déjà en train de se mettre en place. Sans l’accord ou la participation des citoyens, ce qui pose des problèmes importants. Voyons donc comment peut fonctionner cette algocrature concrètement, et comment, si personne ne la conteste, ne tente de la stopper, elle pourrait changer de façon significative notre société, et par ricochet notre quotidien.

Vision statistique et mathématique de la société

Les domaines dans lesquels le traitement algorithmique est possible ne sont limités que par une seule chose : les données disponibles. La data est au cœur de l’algocrature, et surtout la big data. La méga-donnée. Ce qui tombe bien, puisqu’en 2016 « la dématérialisation d’à peu près tout » est poussée dans ses extrémités, parfois les plus absurdes. Tout doit être « immatériel » (selon la terminologie souvent usitée par les politiques), c’est-à-dire traduit en bit de données, absolument tout. Jusqu’à l’électricité qui circule dans votre habitation, vos déclarations d’impôts, votre correspondance, vos échanges téléphoniques, vos achats, vos lectures, vos loisirs, vos déplacements, bientôt votre état de santé : tout.

C’est à partir de ce moment précis de la traduction en données numériques de la quasi totalité des échanges, activités des êtres humains que l’algocrature peut commencer à se mettre en place. Le principe de départ est simple, il réside dans un traitement statistique d’un ensemble. Des machines absorbent des quantités de données les plus importantes possibles (en fonction de leur objectif) et leurs algorithmes spécialisés pratiquent une reconnaissance des formes. Ils établissent une tendance, une similarité dans un chaos apparent d’informations.

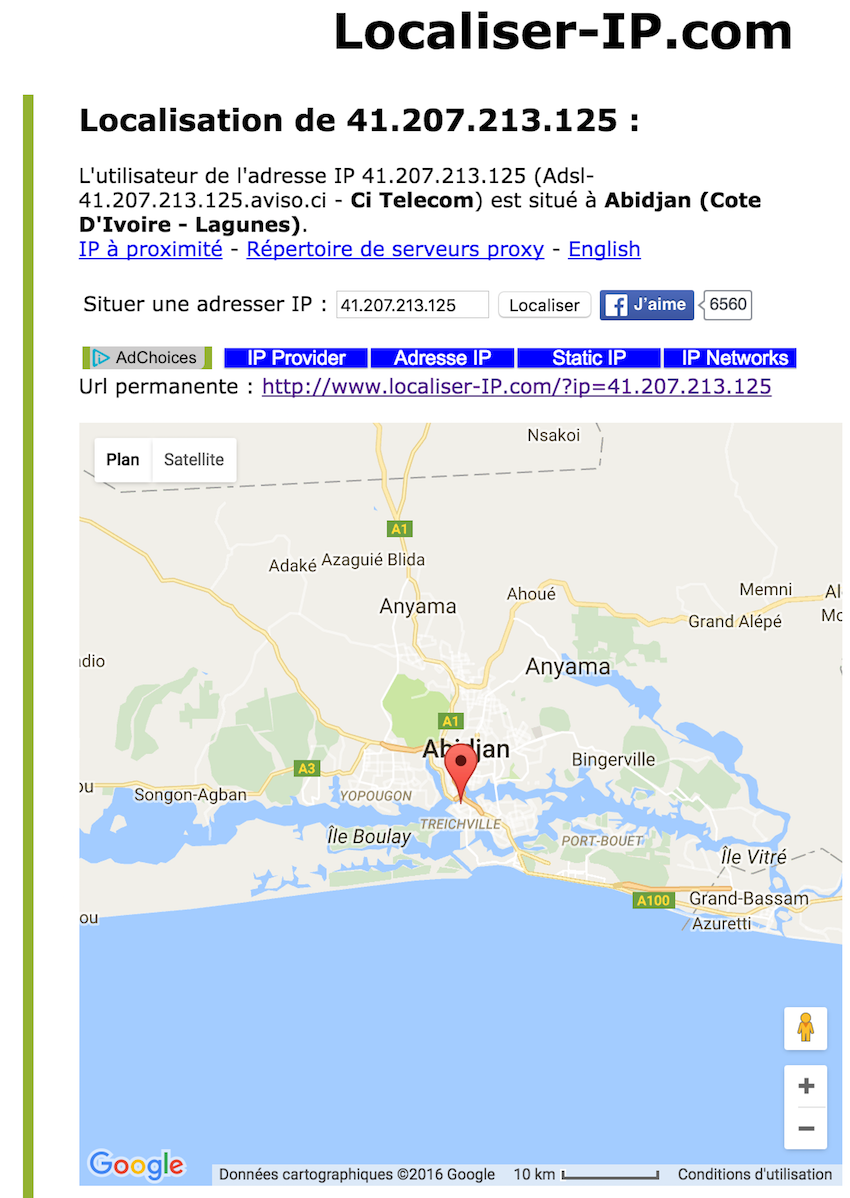

Par exemple, la bureaucratie peut savoir quel est le comportement moyen des individus sur Internet dans un secteur géographique précis comme, disons, la Seine-Saint-Denis. En récoltant les données de connexion des Internautes de ce département sur quelques jours, une régularité va ressortir : heures de connexion, temps écoulé en ligne, type de connexions (types de réseaux sociaux pratiqués, utilisation des mails,de l’irc, consultation de sites internet, adresses IP source et destinataire, etc langue utilisée, quantité de données échangées…) Le but d’une telle récolte de métadonnées n’est pas la connaissance des comportements individuels, ou le contenu de leurs échanges, mais bien la construction d’un modèle, une forme standard établie grâce à l’ensemble des données récoltées et qui peut alors se visualiser graphiquement /cartographiquement de la manière la plus simple qui soit : cercles de couleur, lignes, nuage de points, etc…

Une fois la reconnaissance de forme effectuée, et les tendances générales établies, la seconde partie, la plus intéressante pour une administration, survient alors : la détection d’anomalies. Des irrégularités peuvent immédiatement être mises en avant par l’algorithme. Tous ceux qui ne suivent pas la tendance générale vont apparaître. Ceux qui se connectent par exemple à des heures différentes de la moyenne, qui utilisent plus un type de service que d’autres, passent plus de temps sur certains sites que le reste, utilisent une langue différente, (comme l’arabe), surfent sur des sites étrangers, chiffrent leurs communications, etc…

Il est bien entendu possible instantanément de produire des types de « datavizualisation » différents en fonction de critères précis : dévoiler seulement tous les internautes qui surfent tard la nuit, en langue arabe. Ceux qui se connectent aux même heures, et ouvrent des sessions sur les mêmes applis… Mais la régularité de l’ensemble, créée au départ par l’algorithme modélisateur permet surtout de dévoiler les irrégularités de façon automatique, et les algorithmes « apprenants » actuels n’ont pas besoin qu’on leur donne des indications : ils « savent » s’adapter et recouper de nouveaux types de comportements, tirer bénéfice de nouvelles données en fonction de la tâche de départ qui leur a été assignée. C’est ainsi que fonctionne la « boîte noire chasseuse de djihadistes » (pas encore au point, paraît-il, mais bientôt en déploiement). Tout comme l’algorithme prédictif commandé par la gendarmerie française, qui doit indiquer où et quand les prochains cambriolages doivent survenir.

Le pouvoir politique déjà soumis au règne de l’algorithmie

En 2016, l’Etat français se vante déjà d’utiliser l’algorithmie et les big data, pour « améliorer le fonctionnement collectif, garantir plus de sécurité, économiser les budgets publics ». La chasse aux fraudeurs sociaux via les algorithmes a commencé, la reconnaissance faciale a été testée, la détection des comportements terroristes ou de radicalisation sur Internet, etc (Lire l’article : « Nous vous scrutons, bien que ce ne soit pas vous la cible« ). Combien de domaines sont déjà sous gestion algorithmique ? Jusqu’à quel point la liberté de l’individu peut-elle rester compatible avec un traitement statistique et mathématique des comportements par l’administration ? Le Darpa (Département de recherche technologique de La Défense américaine), ne s’embarrasse pas de précautions puisqu’il fait la publicté de ses systèmes de détections d’anomalies au public américain avec son programme Adams : Anomaly Detection at Multiple Scales sans aucun complexe.

Les responsables politiques actuels ont, en 2016, fermement établi une nouvelle règle implicite mais centrale pour justifier leurs actions : ils ne gouvernent plus, mais gèrent le pays. La différence entre gouvernance et gestion est très importante et directement reliée à l’algocrature en cours de constitution. Gouverner politiquement un pays c’est avant tout soumettre à une population un projet, basé sur une vision de la société. Gouverner c’est se donner les moyens d’atteindre — au moins partiellement — l’objectif que l’on a soumis à la sagacité des électeurs. Gouverner est mettre en œuvre des idées, des idéaux. A l’inverse, gérer ne requiert aucun idéal politique, ni idées à accomplir : gérer un pays, une société est une activité quotidienne technique. Technocratique dans le cas d’un gouvernement. La gestion requiert des outils, et des techniciens qui les utilisent afin d’optimiser toutes les activités censées être optimisées, maintenues.

Quoi de mieux, dans une société technocratique dont les gouvernants sont des gestionnaires, que la modélisation statistique ? Qu’elle soit prédictive ou non, l’application des théories mathématiques dans le traitement des données à des fins statistiques ou de contrôle, est le rêve de tous les individus de pouvoir. Les sensations de maîtrise, de vision globale, de capacité à anticiper, stopper les évènements défavorables qu’offre l’algopolitique sont grisantes pour le politicien en charge des affaires : un problème trouve toujours une réponse directe que la statistique et l’observation des formes générales couplée à la détection des anomalies font surgir.

Il est ainsi probable que dans un futur très proche, nos vies soient entièrement traitées et analysées, voire accompagnées par l’agorithmie, et contrôlées administrativement. Les véhicules autonomes (donc géolocalisés) vont se généraliser, tout comme les calculs de vitesse de nos déplacements routiers par caméra (pour ceux qui seraient encore avec des véhicules anciens), les objets connectés les plus anodins renverront des informations sur nos modes de vie, les assurances calculeront automatiquement les montants de nos cotisations en fonction de nos données médicales.

Nous laissons tous une empreinte numérique unique, et le machine learning — en perpétuelle amélioration — au service de la gestion administrative du pays, ne peut que pousser les responsables politiques à les utiliser de plus en plus. Au point que chacun d ‘entre nous ne sera plus, au final, qu’une partie d’une forme générale, une tendance ou… une anomalie scrutée de façon intrusive et invisible. Que fera l’administration des anomalies déclarées « dangereuses » ?

Au delà de toutes les problématiques concrètes en termes de liberté et de droit à la vie privée, de droit à la confidentialité, gardons à l’esprit que nos activités et nos comportement traitées par les systèmes « intelligents », même anonymes, nous transforment — dans tous les cas — d’individus, de sujets, en une vulgaire matière statistique binaire. Une partie du code. Un point sur une carte. Un numéro.

Bienvenue en algocrature.

(Prochainement : petit tour des outils et des projets d’algopolitique appliquée en algocrature)