Comment pirater un compte Facebook en 2024 ?

lundi 1 janvier 2024 à 16:25Comment pirater un compte Facebook ? Comment pirater le compte Facebook de mon ex ? C'est des questions que beaucoup de monde se posent.

Que ce soit pour savoir si un conjoint est fidèle ou si un ami est sincère, les excuses pour pirater un compte Facebook sont nombreuses.

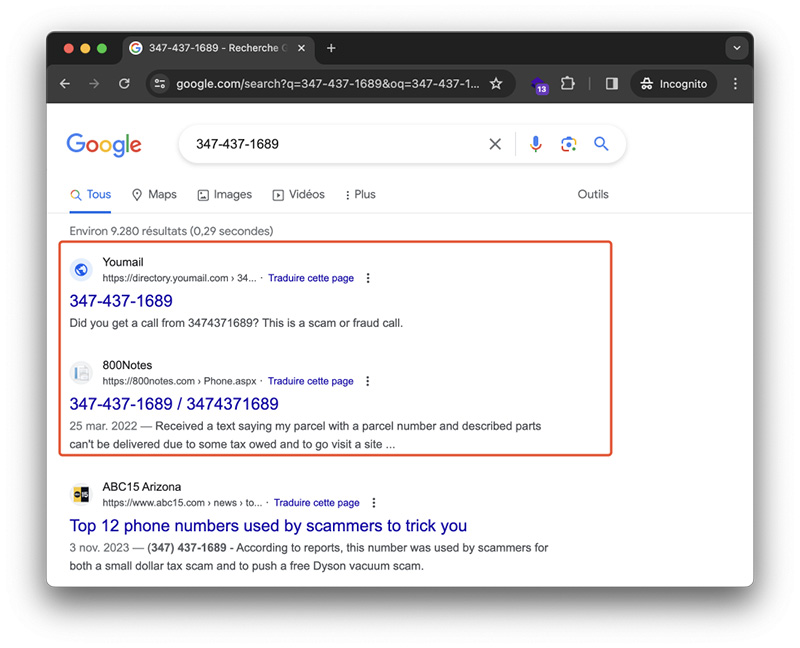

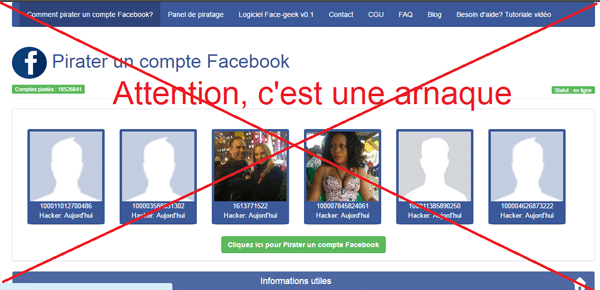

Cependant, il est important de savoir que la plupart des méthodes de piratage promues en ligne sont des arnaques. En effet, les résultats de recherche Google sur cette question peuvent souvent mener à des escrocs. Ces derniers prétendent pouvoir obtenir le mot de passe d'un compte Facebook en quelques secondes.

En observant l'image ci-dessus, il est clair que tous les liens affichés dans les résultats de recherche Google sont accompagnés d'icônes WOT de couleur rouge. Cela signifie que ces liens sont considérés comme dangereux.

Attention aux sites qui vous promettent de pirater un compte Facebook

Sur la première page des résultats de recherche de Google, on peut trouver :

- Des sites qui vous demandent de payer pour accéder à un compte Facebook que vous souhaitez pirater.

Un site frauduleux - Des sites frauduleux qui vous demandent l'adresse du profil Facebook d'une victime ainsi que votre propre mot de passe.

- Des sites qui vous incitent à télécharger des logiciels prétendument magiques qui vous permettraient d'accéder aux mots de passe des comptes Facebook de tous les utilisateurs. Ces téléchargements peuvent souvent inclure des malwares cachés.

Evitez ces sites malveillants

Il est vrai qu'il existe de nombreuses arnaques en ligne. Malheureusement, ces sites qui prétendent pouvoir pirater un compte Facebook ne sont que des faux espoirs. Ces applications sont conçues pour voler vos informations personnelles, comme vos mots de passe ou vos informations bancaires, ou pour infecter votre ordinateur avec un malware.

Les pirates qui créent ces sites n'hésitent pas à profiter de votre vulnérabilité pour vous extorquer de l'argent. Ils savent que vous êtes prêt à dépenser de grosses sommes pour accéder à un compte Facebook particulier et utilisent des techniques de social engineering pour vous convaincre d'utiliser leur script.

Il est important de ne pas tomber dans les pièges des arnaques en ligne qui promettent de pirater les comptes Facebook de manière anonyme et gratuite.

Ces pages contiennent souvent des expressions trompeuses et des promesses irréalisables, telles que :

- La récupération et le décodage de mots de passe hashés en MD5 par des professionnels.

- L'utilisation d'un logiciel unique et qui aurait découvert une faille permettant de pirater n'importe quel compte Facebook.

Est-il possible de pirater Facebook en deux seconde ?

Un peu de logique s'il vous plait ! Est-il vraiment possible de croire qu'un réseau social aussi populaire et important que Facebook, qui gère les données de plus d'un milliard d'utilisateurs, puisse être piraté en quelques secondes ?

Facebook dispose d'une équipe dédiée à la sécurité informatique, appelée Computer Emergency Response Team, qui reçoit régulièrement des informations sur les fuites et les attaques potentielles. Il est donc peu probable qu'un simple logiciel ou script soit capable de pirater les serveurs de Facebook.

Il est important de rappeler que si le piratage de Facebook était facile, Meta aurait fait faillite depuis longtemps. Pour pirater un seul compte, il faudrait pirater l'intégralité de la base de données Facebook. Cela est presque impossible même pour les professionnels.

Alors comment pirater un compte Facebook ?

Un logiciel de piratage direct n’existe pas. En aucun cas, il n’y aura un miracle qui vous fera pirater une personne.

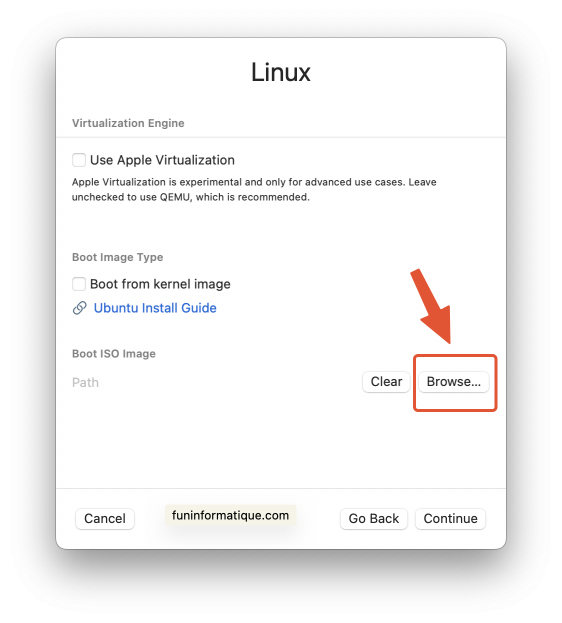

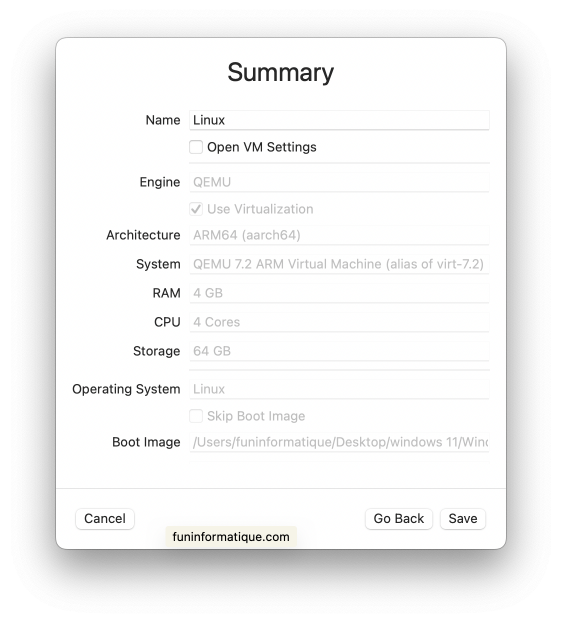

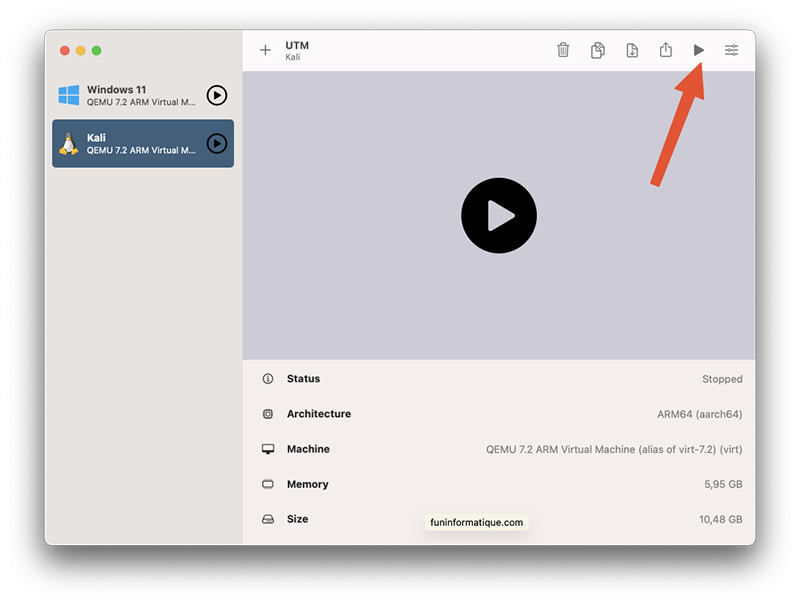

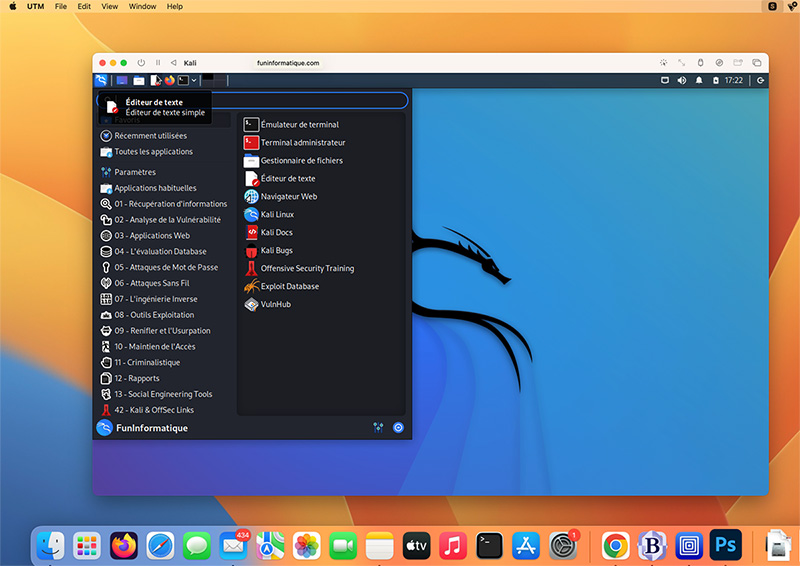

C’est vrai que la sécurité informatique à 100% n’existe pas, mais pour pirater un compte Facebook, il faut être patient et intelligent. Si vous voulez des outils spécialisés, vous pouvez par exemple vous orienter vers Kali Linux.

Cependant, dans cet article, nous allons partager avec vous 6 méthodes qui utilisent les professionnels de la sécurité pour identifier les vulnérabilité d'un système.

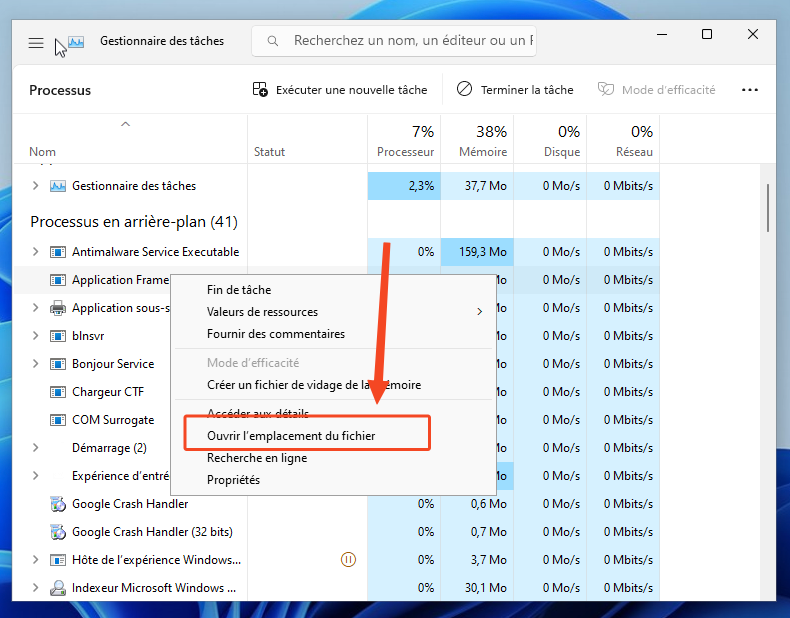

1) Installation d'un keylogger sur le PC de la victime

La technique de keylogging consiste à installer un logiciel malveillant sur l'ordinateur de la victime, qui enregistre tout ce qui est saisi au clavier, comme les mots de passe et les informations bancaires.

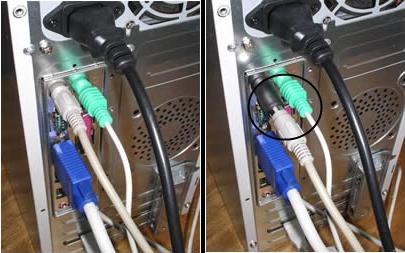

Il existe également des keyloggers matériels, qui sont des dispositifs physiques qui peuvent être connectés au clavier, au câble ou au système de l'ordinateur, permettant ainsi de facilement pirater un compte Facebook.

Pour plus d'infos sur les keylogger, je vous invite à lire cet article: Les keyloggers: fonctionnement, utilisation et protection.

2) Utilisation du Phishing couplé au DNS Spofing

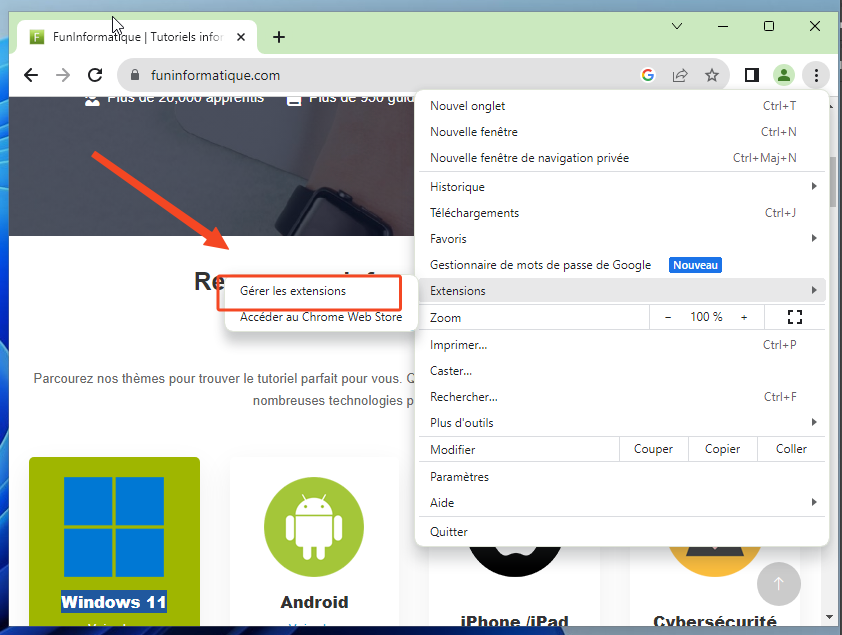

Le phishing est une technique qui consiste à créer une copie d'une page de connexion, comme celle de Facebook, et à la héberger sur un serveur. Le lien vers cette copie est ensuite envoyé à la victime via courrier électronique, Messenger ou SMS.

Lorsque la victime se connecte à cette page, les informations de connexion sont volées et utilisées pour pirater son compte Facebook.

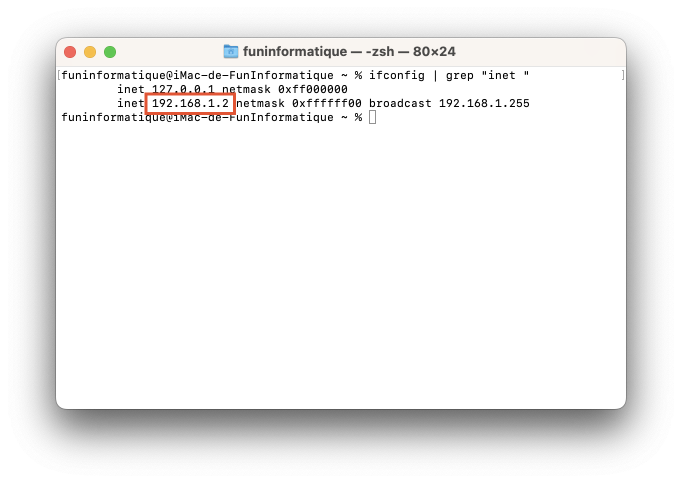

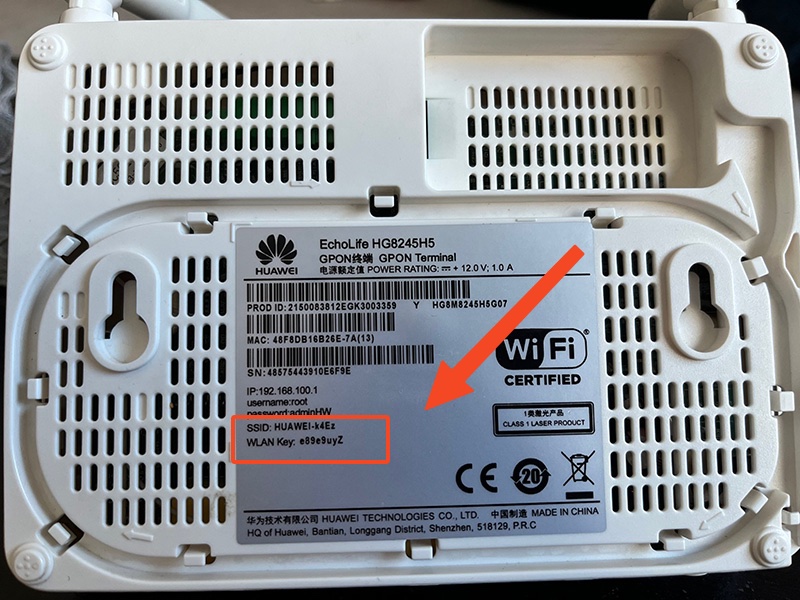

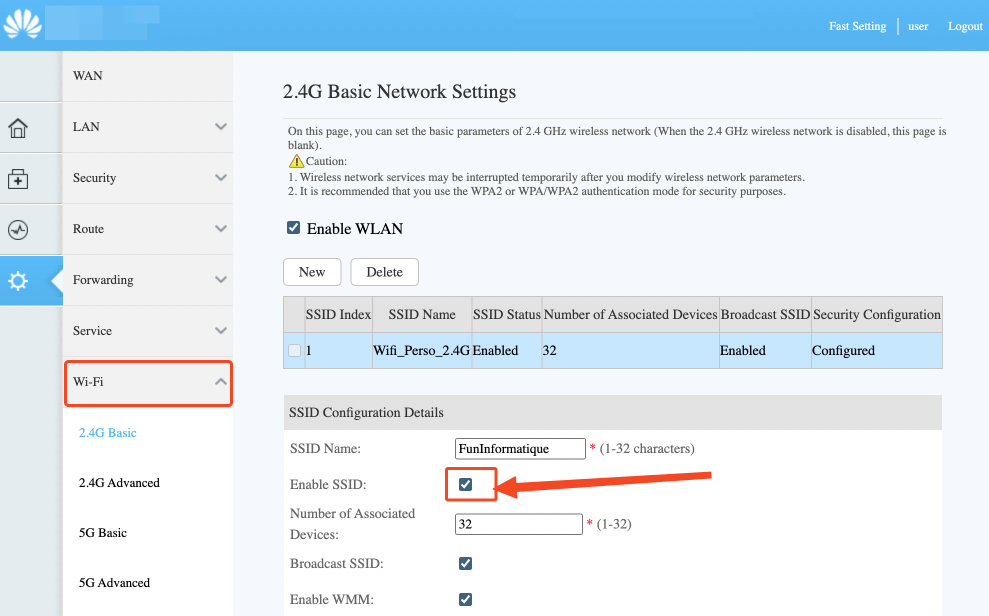

Cette technique a l'inconvénient que la victime doit cliquer sur le lien, ce qui peut éveiller des soupçons. Pour éviter cela, les pirates utilisent souvent une technique appelée DNS spoofing, qui consiste à rediriger automatiquement les utilisateurs vers la fausse page de connexion via un réseau wifi.

Cela se fait en interceptant la demande de l'utilisateur de se connecter au site Facebook légitime et en la redirigeant vers la copie frauduleuse.

Pour effectuer cette attaque, un pirate utilise l’outil Ettercap et le logiciel Social Engineering Toolkit 5 disponible sur la distribution Kali Linux.

3) Prendre le contrôle d'une machine à distance

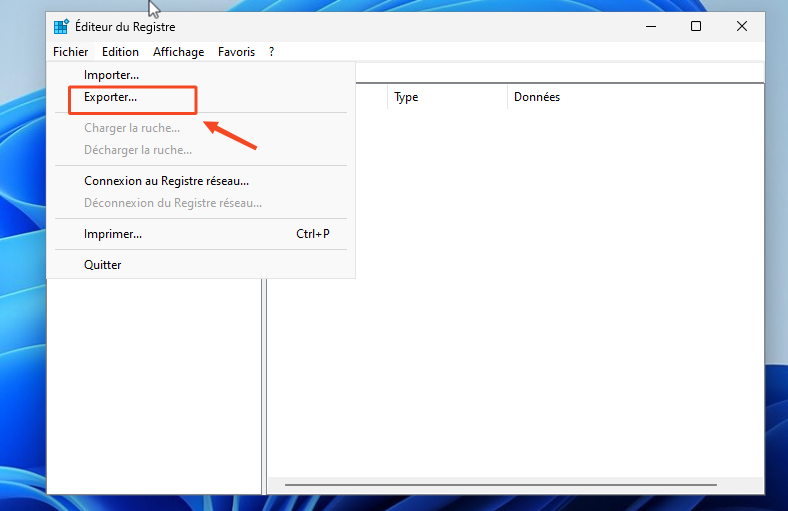

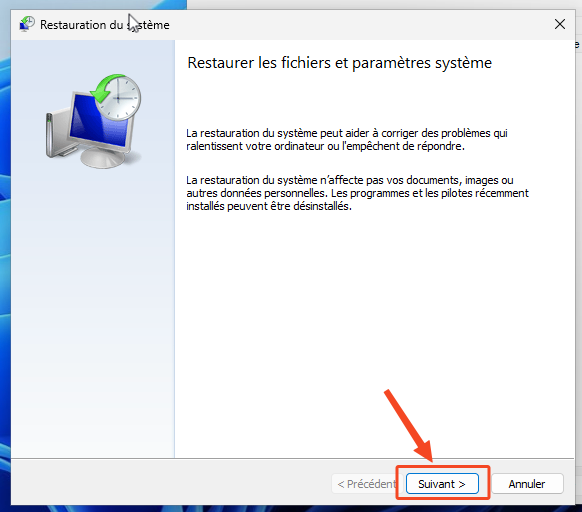

Cette technique consiste a exploiter les failles du système d'exploitation ou des logiciels installés dedans.

Chaque jour, des nouvelles failles de sécurité sont découverte par des hackers sur les différents systèmes d’exploitation. Ces failles sont exploitables et permettent ainsi à une personne de prendre le contrôle à distance d’une machine ainsi pirater un compte Facebook. Pour cela, les pirates utilisent l'outil Metasploit.

Metasploit est un outil pour le développement et l’exécution d'exploits contre une machine distante. Il contient des centaines d’exploits et permettent d'attaquer tout type de machines.

Pour en savoir plus sur l'outil Metasploit, regardez cet article: qu’est-ce que Metasploit et comment utiliser ?

4) Intercepter les données sur un réseau avec Ettercap

Etercap est un logiciel qui permet de capturer les données circulant sur un réseau et d’éditer leurs contenus.

Il peut capturer n'importe quelle information envoyée à travers un réseau. Et donc afficher aussi bien l’identité des utilisateurs que leurs mots de passe transmis par tout service transportant des données claires (non cryptées), tels que Telnet, DNS, SMTP, POP3, FTP et HTTP.

Pour savoir comment intercepter les données sur un réseau, lisez cet article: Les Sniffers « analyseur de réseau ».

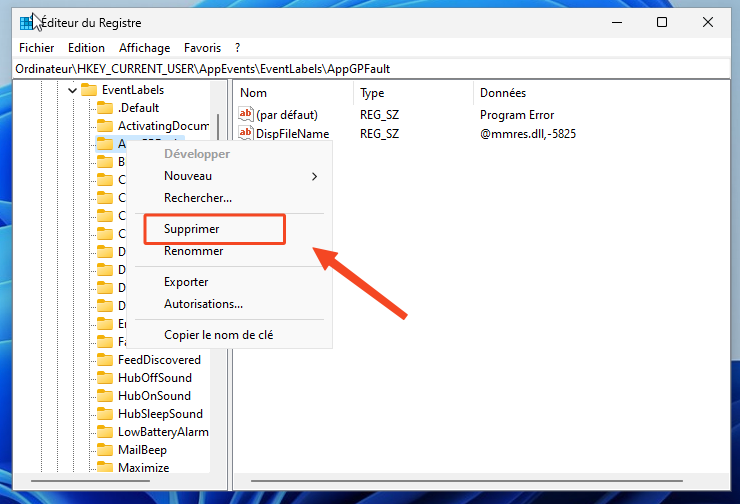

5) Récupération des mots de passe avec clé USB

Il est aussi possible de créer une clé USB qui récupère les mots de passe d’un ordinateur. Une clé USB qui s’exécute automatiquement et récupère la plupart des mots de passe stocker sur l’ordinateur de la victime.

Pour plus d’infos sur cette méthode, regardez ce tutoriel: TUTO HACK: Création d’une clé USB rootkit.

6) Récupérer mot de passe Facebook avec WebBrowserPassView

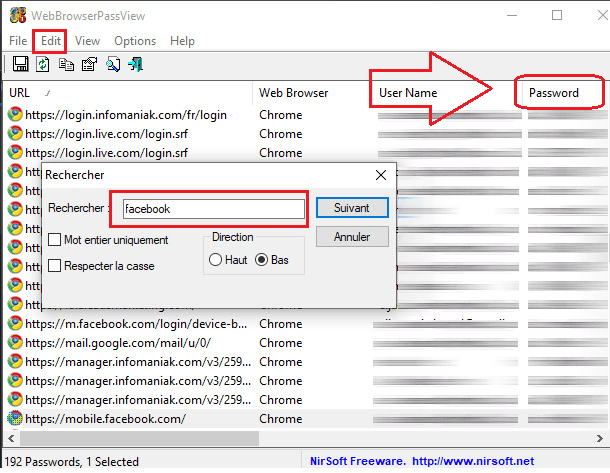

WebBrowserPassView est un logiciel gratuit qui permet de récupérer les mots de passe enregistrés sur un ordinateur local. Cet outil peut être utile si vous avez oublié un mot de passe ou si vous devez accéder à un compte sur un navigateur que vous n'utilisez pas habituellement.

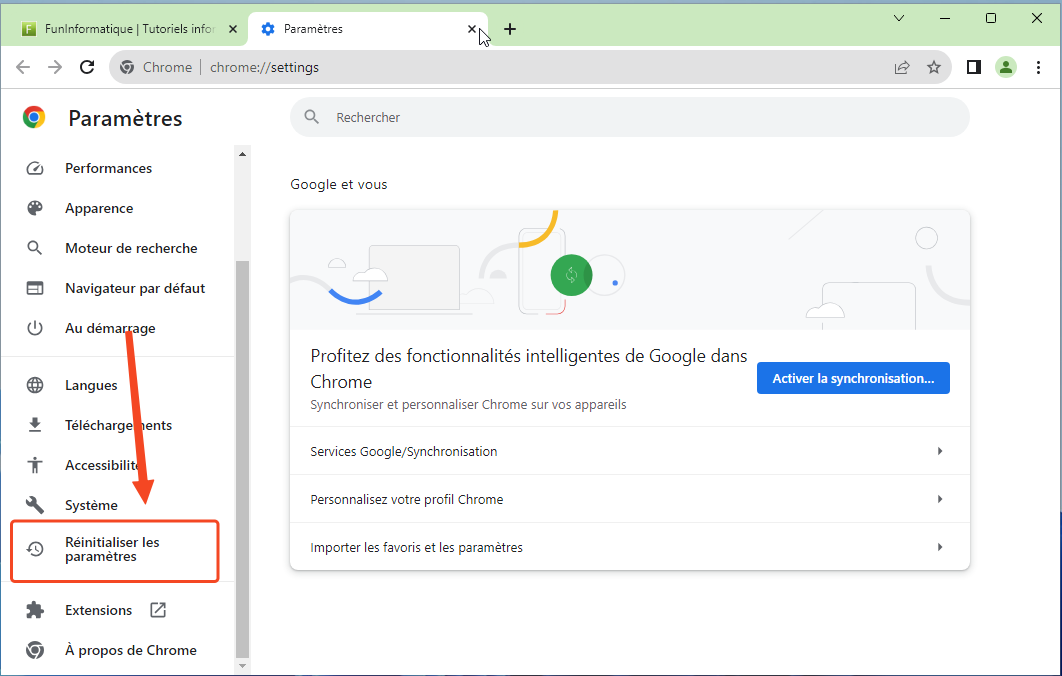

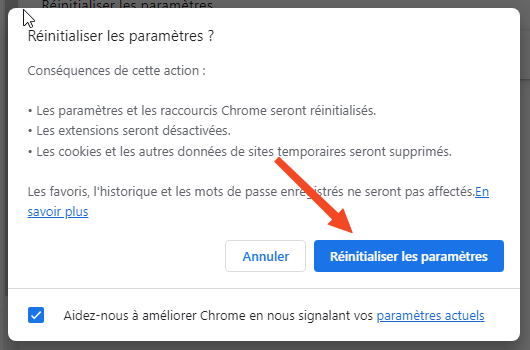

WebBrowserPassView peut récupérer les mots de passe stockés par 4 navigateurs Web différents : Microsoft Edge, Firefox, Opera et Google Chrome. Il est facile à utiliser et ne nécessite aucune compétence technique. Voici les étapes à suivre :

- Tout d'abord, téléchargez l'utilitaire WebBrowserPassView en cliquant sur ce lien.

- Lancez le programme.

- Une fois que WebBrowserPassView est exécuté, la fenêtre principale affichera tous les mots de passe stockés par le navigateur Web.

- Pour trouver le mot de passe Facebook, recherchez le mot "Facebook" en utilisant l'option Edit -> Find. Le mot de passe sera affiché dans la colonne Password.

Il est important de noter que vous ne pouvez récupérer les mots de passe que s'ils sont stockés sur l'ordinateur local.

Conclusion

En conclusion, il faut retenir que pirater un compte Facebook, n'est pas du tout une chose facile. Parfois, un pirate peut passer des nuits sans dormir à essayer toutes ces techniques, sans obtenir aucun résultat. Si vous êtes est bien protégé, vous n'aurez rien a craindre.

Ensuite, sachez que la plupart des outils enseignées sur internet ont un seul but: soutirer votre argent.

Enfin, des vraies attaques existent bien, aucune application web n'est à l'abri des failles et aucun serveur n’est invincible. Mais on ne trouve certainement pas la recette sur la première page de Google. Laissez faire les professionnels et protégez bien votre compte Facebook.

Si vous êtes victime de piratage de Facebook et vous souhaitez récupérer votre compte, regardez cet article: Compte Facebook piraté, comment le récupérer ?