cci mail: comment masquer les destinataires des emails ?

dimanche 19 juillet 2020 à 13:26Quand vous envoyez un email à de multiples destinataires (certains ne se connaissant pas mutuellement), il est recommandé de ne pas afficher l’adresse email de chacun.

En général, lorsque vous envoyez des emails à plusieurs destinataires, vous écrivez leurs adresses email dans le champ Cc qui signifie Carbone Copie, champ dans lequel les adresses email sont visibles par tous les destinataires. Ce peut être une solution acceptable si chacune de ces personnes se connaissent.

Cependant si vous utilisez la même procédure pour envoyer des emails à des gens qui ne se connaissent pas, cela pourrait être très peu apprécié par les destinataires.

Heureusement, il existe une solution simple à satisfaire chaque parti et elle s’appelle Cci mail, pour Copie conforme invisible.

Quel est la différence entre Cc et Cci ?

- Cc permet d’envoyer le même message à plusieurs personnes, en saisissant leurs adresses dans le champ Cc.

- Cci permet également d’envoyer le même message à plusieurs personnes, mais les adresses des destinataires apparaissant dans le champ Cci ne sont pas visibles pour les destinataires du message ni pour ceux à qui le message est transféré. C’est une copie cachée.

Remarque: Saisir toutes les adresses des destinataires dans le champ Cci en laissant le champ « à » vide ou uniquement rempli de votre propre adresse email est souvent interprété par les serveurs mail comme une tentative de spam et donc votre email risque d’être filtré et de n’être jamais reçu par les destinataires.

Pour contourner ce risque, je vais vous montrer comment utiliser votre propre adresse email comme « Undisclosedrecipients » dans le champ « à » et d’ajouter les autres adresses email dans le champ Cci, de cette manière vous pourrez envoyer votre message en toute sécurité.

Envoyer un email en cachant les destinataires sur Outlook

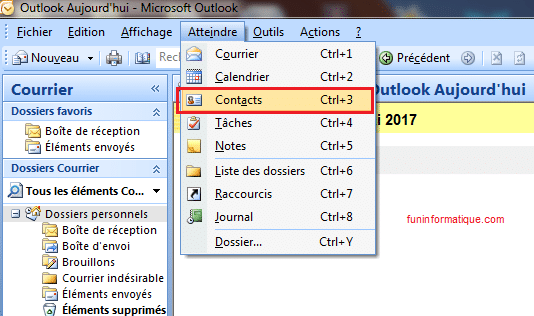

- Ouvrez Outlook et cliquez sur le menu « Atteindre » puis « Contact »

- Dans la page qui s’ouvre cliquez sur « nouveau contact » en haut à gauche

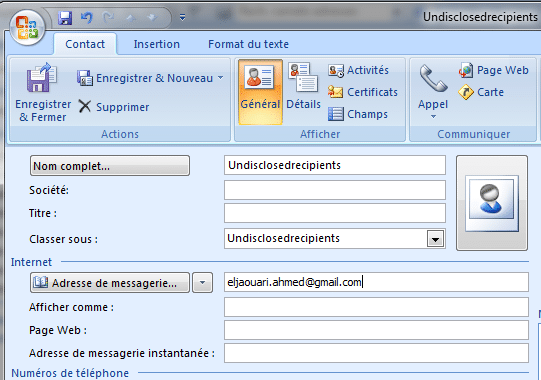

- Dans le champ de texte « Nom complet », entrez un nom qui s’affichera dans le champ « à ». Vous pouvez l’appeler pour imiter nos amis anglo saxons « Undisclosedrecipients » ou tout nom qui vous passe par la tête.

Ensuite entrez votre propre adresse email dans le champ « Adresse email », cliquez, sauvegardez et fermez. - Maintenant cliquez sur « Courrier » dans la barre de navigation

- Sur la page qui s’affiche, cliquez sur « Nouveau courrier »

- Cliquez sur « à » dans la fenêtre qui s’affiche

- Sélectionnez le nouveau contact que vous venez de créer, c’est-à-dire « Undisclosedrecipients » dans notre cas, cliquez de nouveau sur « à » puis de nouveau sur « Ok ».

- Vous noterez qu’il n’y a pas de champ sur Cci sur la fenêtre de l’email. Il vous faut l’ajouter en cliquant sur l’onglet « Options » et en cliquant de nouveau sur Cci.

- Le champ Cci mail apparaît maintenant dans le champ de votre message. Vous pouvez maintenant insérer chaque adresse email soit en cliquant sur Cci et en sélectionnant les adresses à partir de vos contacts ou soit les saisir manuellement.

Vous pouvez maintenant envoyer vos messages en cachant les destinataires.

Info: certains FAI (fournisseurs d’accès internet) limitent parfois les envois à 20 destinataires seulement. Il est alors plus prudent si vous avez de nombreux contacts d’envoyer plusieurs emails.

Envoyer un email en cachant les destinataires sur Gmail/Hotmail/Yahoo

La procédure est en tout point similaire à la précédente si ce n’est que l’option Cci est directement disponible dans la fenêtre de message.

Maintenant vous pourrez partager du contenu et non plus des adresses emails.

L’article cci mail: comment masquer les destinataires des emails ? est apparu en premier sur FunInformatique.