Inventaire à la Zythom

vendredi 28 décembre 2012 à 05:00Dans le cadre des rediffusions hivernales, le billet d'aujourd'hui a été publié le 25 mai 2009, sous l'intitulé "L'angoisse de l'intervention". J'en ai profité pour mettre à jour quelques éléments de la liste.

--------------------------------------------

Les Officiers de Police Judiciaire qui me contactent dans le cadre d'une enquête ont souvent de mon activité d'expert judiciaire une vision très particulière: je suis celui pour qui l'informatique n'a aucun secret.

C'est assez flatteur au premier abord, mais très stressant dès qu'il s'agit de ne pas décevoir les personnes qui vous font confiance.

Toute cette histoire commence comme d'habitude par un coup de téléphone: il s'agit d'intervenir dans une entreprise dans laquelle un salarié aurait commis une indélicatesse informatique.

Les OPJ me donnent quelques informations sur l'infraction, mais aucun détail technique: ni l'architecture du système informatique, ni le système d'exploitation utilisé, ni le nombre d'ordinateurs...

Me voici donc en route pour une destination technique inconnue.

Le fait de m'aventurer en terrain inconnu présente un certain charme sinon je n'aurais pas été passionné par la spéléologie, ni enseignant-chercheur, ni responsable informatique, ni responsable technique, ni conseillé municipal, ni papa de trois enfants... mais je suis quelqu'un de particulièrement inquiet de nature.

Je sais pourtant que l'inconnu fait parti de la vie. Je dirai même que c'est le sel de la vie. Oui, mais débarquer dans une entreprise pour chercher la trace d'une malversation sans connaitre le moindre élément technique reste pour moi une situation éprouvante.

Je n'aime pas particulièrement intervenir sur un lieu de travail, sous les yeux des salariés, en perturbant leur vie sociale. J'ai toujours l'impression de ne pas être à ma place.

Alors, et si mes collègues experts judiciaires qui le lisent veulent bien compléter cette liste, voici ce que je place dans ma valise:

- le boot CD d'analyse inforensique DEFT (ma distribution favorite depuis qu'HELIX est devenue payante);

- les outils de l'informaticien (tournevis de toutes tailles et de toutes formes)

- stylos et bloc notes (rien de plus gênant que d'avoir à demander sur place)

- un dictaphone numérique

- un ordinateur portable avec carte réseau gigabit et disque de grosse capacité pour la prise d'image en direct (perso j'utilise un disque dur SATA d'3 To dans un boitier externe USB3, qui me sert également de "clé" USB)

- une lampe électrique, un bouchon 50 ohms et un connecteur en T (lire ICI pourquoi)

- quelques uns des outils conseillés par les dieux des réseaux universitaires

- le live CD d'ophcrack, c'est toujours impressionnant de trouver les mots de passe tout seul

- un câble réseau, un prolongateur et un câble croisé

- une boite de DVD à graver (et quelques disquettes formatées, cela sert encore...)

- une bouteille d'eau et un paquet de biscuits

- un appareil photo

- un GPS

- du ruban adhésif toilé et résistant

- des élastiques de toutes tailles et des trombones.

L'expert qui demande un trombone pour faire démarrer l'alim d'un PC passe pour un dieu. Celui qui ne trouve pas de trombone passe pour un c.n

- un clavier souple ne craignant pas l'humidité avec la connectique qui va bien.

- un tabouret en toile

- vis, patafix, colliers...

- un ventilateur pour les disques- une petite imprimante

- toute la connectique pour les organiseurs (Palms, Blackberry, iphone, etc.)

- des étiquettes / pastilles de couleur, des stylos et des feutres.

- un petit switch 10/100/1000

- un câble série

- un câble usb

- une nappe IDE

- une nappe SATA

- des adaptateurs USB, SATA, IDE

Cela n'empêche pas la boule d'angoisse de se former lorsque l'on pousse la porte du lieu d'intervention (c'est une image, je suis loin derrière les forces de l'ordre).

Et bien sur, avant de partir en mission sur les lieux, ne pas oublier de demander s'il y a toujours de l'électricité. C'est une question qui fait toujours son petit effet...

-----------------------

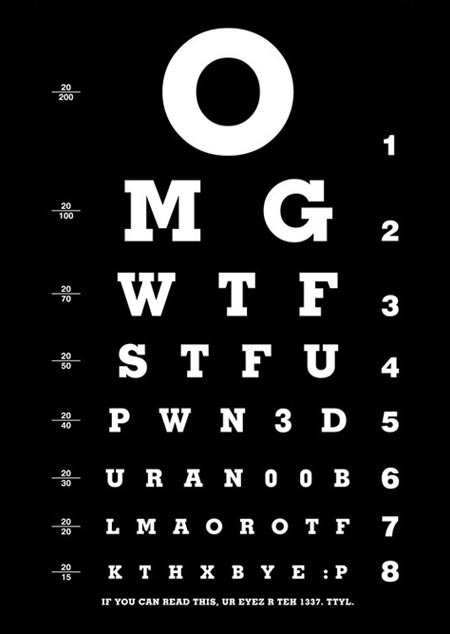

Source photo Yodablog, épisode 132.

--------------------------------------------

Les Officiers de Police Judiciaire qui me contactent dans le cadre d'une enquête ont souvent de mon activité d'expert judiciaire une vision très particulière: je suis celui pour qui l'informatique n'a aucun secret.

C'est assez flatteur au premier abord, mais très stressant dès qu'il s'agit de ne pas décevoir les personnes qui vous font confiance.

Toute cette histoire commence comme d'habitude par un coup de téléphone: il s'agit d'intervenir dans une entreprise dans laquelle un salarié aurait commis une indélicatesse informatique.

Les OPJ me donnent quelques informations sur l'infraction, mais aucun détail technique: ni l'architecture du système informatique, ni le système d'exploitation utilisé, ni le nombre d'ordinateurs...

Me voici donc en route pour une destination technique inconnue.

Le fait de m'aventurer en terrain inconnu présente un certain charme sinon je n'aurais pas été passionné par la spéléologie, ni enseignant-chercheur, ni responsable informatique, ni responsable technique, ni conseillé municipal, ni papa de trois enfants... mais je suis quelqu'un de particulièrement inquiet de nature.

Je sais pourtant que l'inconnu fait parti de la vie. Je dirai même que c'est le sel de la vie. Oui, mais débarquer dans une entreprise pour chercher la trace d'une malversation sans connaitre le moindre élément technique reste pour moi une situation éprouvante.

Je n'aime pas particulièrement intervenir sur un lieu de travail, sous les yeux des salariés, en perturbant leur vie sociale. J'ai toujours l'impression de ne pas être à ma place.

Alors, et si mes collègues experts judiciaires qui le lisent veulent bien compléter cette liste, voici ce que je place dans ma valise:

- le boot CD d'analyse inforensique DEFT (ma distribution favorite depuis qu'HELIX est devenue payante);

- les outils de l'informaticien (tournevis de toutes tailles et de toutes formes)

- stylos et bloc notes (rien de plus gênant que d'avoir à demander sur place)

- un dictaphone numérique

- un ordinateur portable avec carte réseau gigabit et disque de grosse capacité pour la prise d'image en direct (perso j'utilise un disque dur SATA d'3 To dans un boitier externe USB3, qui me sert également de "clé" USB)

- une lampe électrique, un bouchon 50 ohms et un connecteur en T (lire ICI pourquoi)

- quelques uns des outils conseillés par les dieux des réseaux universitaires

- le live CD d'ophcrack, c'est toujours impressionnant de trouver les mots de passe tout seul

- un câble réseau, un prolongateur et un câble croisé

- une boite de DVD à graver (et quelques disquettes formatées, cela sert encore...)

- une bouteille d'eau et un paquet de biscuits

- un appareil photo

- un GPS

- du ruban adhésif toilé et résistant

- des élastiques de toutes tailles et des trombones.

L'expert qui demande un trombone pour faire démarrer l'alim d'un PC passe pour un dieu. Celui qui ne trouve pas de trombone passe pour un c.n

- un clavier souple ne craignant pas l'humidité avec la connectique qui va bien.

- un tabouret en toile

- vis, patafix, colliers...

- un ventilateur pour les disques- une petite imprimante

- toute la connectique pour les organiseurs (Palms, Blackberry, iphone, etc.)

- des étiquettes / pastilles de couleur, des stylos et des feutres.

- un petit switch 10/100/1000

- un câble série

- un câble usb

- une nappe IDE

- une nappe SATA

- des adaptateurs USB, SATA, IDE

Cela n'empêche pas la boule d'angoisse de se former lorsque l'on pousse la porte du lieu d'intervention (c'est une image, je suis loin derrière les forces de l'ordre).

Et bien sur, avant de partir en mission sur les lieux, ne pas oublier de demander s'il y a toujours de l'électricité. C'est une question qui fait toujours son petit effet...

-----------------------

Source photo Yodablog, épisode 132.